疑似俄罗斯「军事黑客」持续攻击波兰政府机构

CSIRT MON(波兰国防部长领导的计算机安全事件响应小组)和 CERT Polska(波兰计算机应急响应小组)近期发现很多资料,证实了疑似具有俄罗斯背景的黑客组织 APT28 在一次大规模网络钓鱼活动中,攻击了多个波兰政府机构。

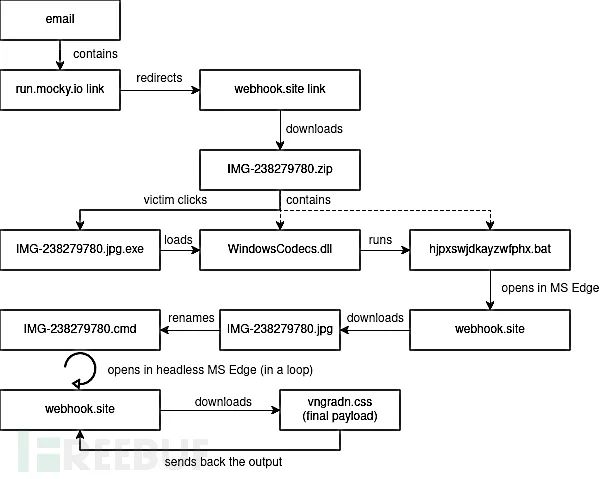

威胁攻击者通过发布一些网络钓鱼邮件,试图诱使收件人点击显示为「获得更多有关一名神秘的乌克兰妇女向波兰和乌克兰高级当局‘出售’二手内衣」信息的链接。一旦点击链接,收件人就会被重定向到多个网站,然后进入一个下载 ZIP 压缩包的页面。

据悉,该压缩包包含了一个伪装成 JPG 图像文件的恶意可执行文件以及名为 DLL 和 .BAT 脚本的隐藏文件。

在受害目标打开伪装的可执行文件后,隐藏的脚本就会立刻自动运行,脚本会在 Microsoft Edge 浏览器中显示一张泳装女子的照片,分散受害者的注意力,同时「偷偷」下载 CMD 文件并将其扩展名更改为 JPG。

值得一提的是,此次网络攻击活动中使用的策略和基础工具与另一起网络攻击运动中使用的策略和基础工具非常相似,APT28 组织成员使用「以色列-哈马斯冲突」作为诱饵,给 13 个国家(包括联合国人权理事会成员)的官员“提供”带有 Headlace 恶意软件的后门设备。

APT28 攻击流 (CERT Polska)

APT28 黑客组织自 2000 年代中期浮出水面以来,组织发动了许多备受瞩目的网络攻击时间。2018 年,业内很多从业者将其与 GRU 的军事单位 26165 联系在一起。

据悉,APT28 组织不仅可能是 2016 年美国总统大选前入侵民主党全国委员会(DNC)和民主党国会竞选委员会(DCCC)的幕后黑手,也有可能是 2015 年入侵德国联邦议会(Deutscher Bundestag)的幕后真凶。

2018 年 7 月,美国当局曾指控 APT28 多名成员参与到 DNC 和 DCCC 网络攻击事件中,欧盟理事会在 2020 年 10 月因联邦议院网络攻击事件,宣布制裁 APT28 组织。

一周前,北约、欧盟以及一些国际合作伙伴正式谴责了针对包括德国和捷克在内的多个欧洲国家的长期 APT28 网络间谍活动。德国表示,APT28 组织入侵了社会民主党执行委员会成员的多个电子邮件账户。捷克外交部也透露,APT28 在 2023 年袭击了捷克境内的一些机构。

美国国务院曾发布声明,呼吁 APT28 组织背后的运营商立刻停止一恶意网络攻击活动,遵守国际承诺和义务,并一再强调,美国将与欧盟和北约盟国一道,继续采取更加严厉的措施,打击 APT28 组织的网络攻击活动,保护其公民的信息资产,追究威胁攻击者的责任。

https://www.bleepingcomputer.com/news/security/poland-says-russian-military-hackers-target-its-govt-networks/