CVE-2022-0540:Atlassian JIRA认证绕过漏洞

CVE-2022-0540:Atlassian JIRA认证绕过漏洞

上方蓝色字体关注我们,一起学安全!

作者:Jackey0@Timeline Sec

本文字数:533

阅读时长:2~3min

声明:仅供学习参考使用,请勿用作违法用途,否则后果自负

0x01 简介

Atlassian Jira是澳大利亚Atlassian公司的一套缺陷跟踪管理系统。该系统主要用于对工作中各类问题、缺陷进行跟踪管理。

0x02 漏洞概述

漏洞编号:CVE-2022-0540 Jira和Jira Service Management在其web认证框架Jira Seraph中存在身份验证绕过漏洞,可在未经身份验证的情况下通过发送特制的HTTP请求,绕过使用受影响配置的WebWork操作中的认证和授权要求。

0x03 影响版本

Atlassian Jira:

Jira < 8.13.18

Jira 8.14.x、8.15.x、8.16.x、8.17.x、8.18.x、8.19.x、8.21.x

Jira 8.20.x < 8.20.6Atlassian Jira Service Management:

Jira Service Management < 4.13.18

Jira Service Management 4.14.x、4.15.x、4.16.x、4.17.x、4.18.x、4.19.x、4.21.x

Jira Service Management 4.20.x < 4.20.60x04 环境搭建

搭建过程类似于confluence

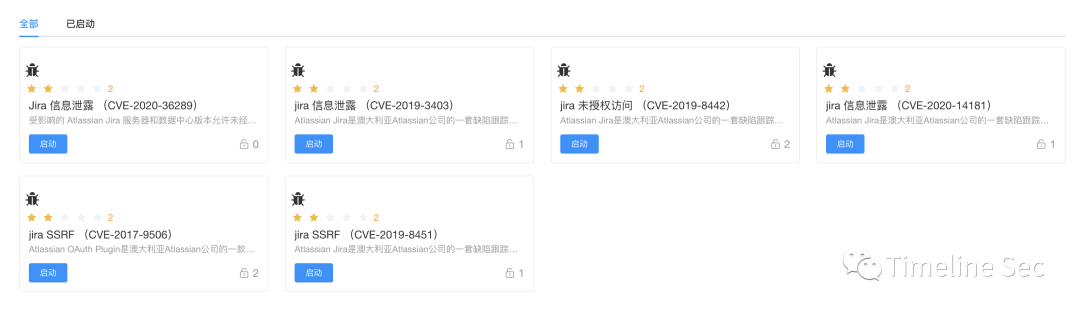

也可使用直接使用vulfocus中的镜像

https://github.com/fofapro/vulfocus

0x05 漏洞复现

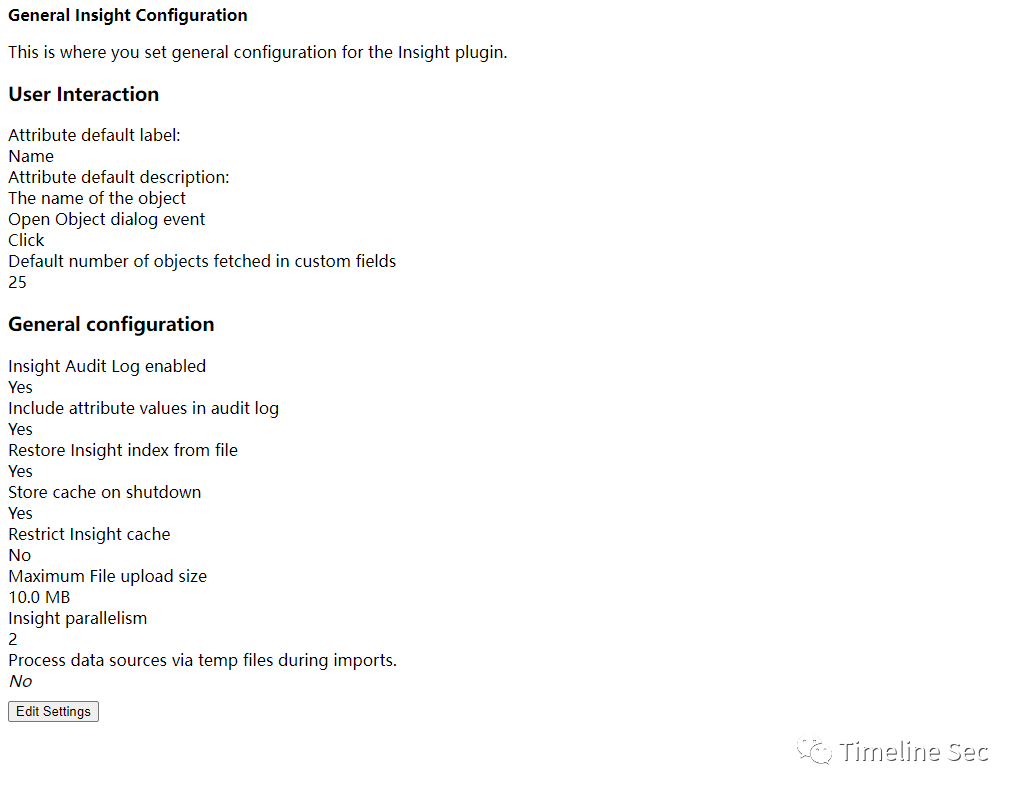

访问路径

/InsightPluginShowGeneralConfiguration.jspa;

访问后,出现如下页面就表示存在漏洞

深入利用致RCE:

https://github.com/Pear1y/CVE-2022-0540-RCE/blob/main/README_CN.md

0x06 修复方式

根据影响版本,排查并升级到安全版本

http://jira.atlassian.com/browse/JRASERVER-73650

参考链接:https://www.anquanke.com/post/id/272401

https://github.com/Pear1y/CVE-2022-0540-RCE