【勒索专题】常见勒索病毒种类

文章前言

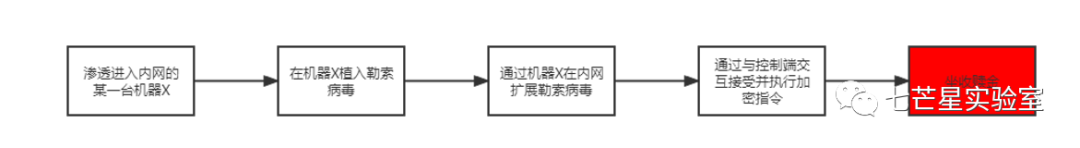

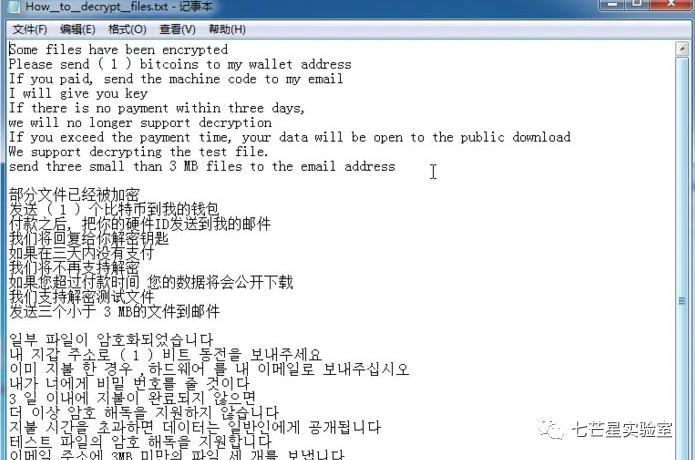

勒索病毒是一种极具破坏性、传播性的恶意软件,主要利用多种加密算法加密用户数据,之后勒索用户高额赎金,故而勒索病毒也被称为是当前黑客最有效的"变现"方式 勒索病毒文件在本地运行后会利用本地的互联网访问权限连接至黑客的C2服务器,进而上传本机信息并下载加密公钥,之后利用加密公钥对当前主机中的重要文件进行加密,由于勒索病毒大多使用的加密算法属于非对称加密算法,所以除非是拥有解密私钥的攻击者本人,其他人是几乎不可能解密,加密完成后通常还会修改壁纸,在桌面等明显位置生成勒索提示文件,指导用户去缴纳赎金,勒索病毒变种类型非常快,对常规的杀毒软件都具有免疫性,攻击样本以exe、js、wsf、vbe等类型为主,勒索病毒的勒索过程如下:

勒索家族

STOP

STOP勒索病毒最早出现在2018年2月份左右,从2018年8月份开始在全球范围内活跃,主要通过捆绑其它破解软件、广告类软件包等渠道进行感染传播,最近一两年STOP勒索病毒捆绑过KMS激活工具进行传播,甚至还捆绑过其他防毒软件,到目前为止此勒索病毒一共有160多个变种,虽然此前Emsisoft公司已经发布过它的解密工具可以解密140多个变种,但最新的一批STOP勒索病毒仍然无法解密 常见后缀:.TRO .djvu .puma .pumas .pumax .djvuq .litrar… 勒索特征:样本释放在%appdata%\local\<随机名称>

Satan

撒旦(Satan)勒索病毒首次出现2017年1月份,最新版本攻击成功后会加密文件并修改文件后缀为"evopro",除了通过RDP爆 破外还通过多个漏洞传播 常见后缀:evopro sick … 传播方式:永恒之蓝漏洞、RDP爆破、JBOSS系列漏洞、Tomcat系列漏洞、Weblogic组件漏洞等 勒索特征:最新变种evopro暂时无法解密,老的变种可解密

RYUK

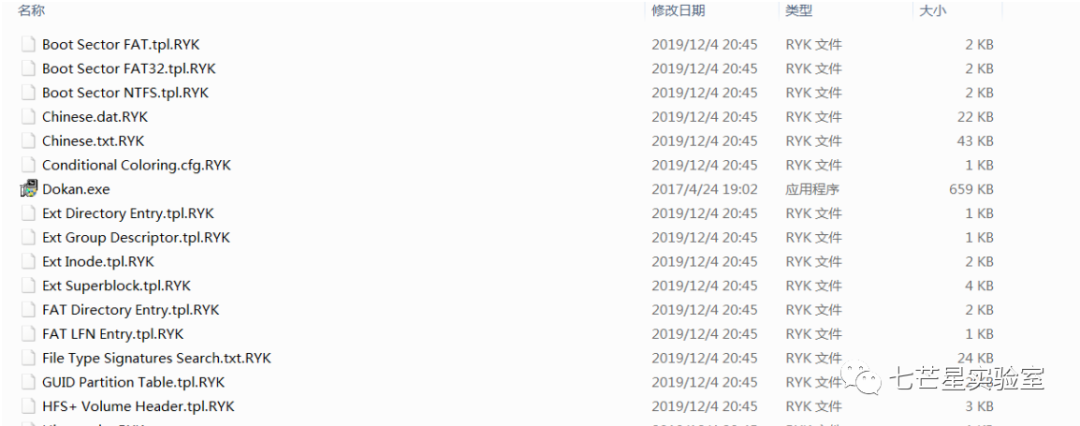

Ryuk勒索病毒最早在2018年8月由国外某安全公司发现并报道,此勒索病毒多根据企业规模进行定制性攻击,攻击目标多为大型企业与政府机构,攻击成功后索要赎金数额巨大,该勒索使用RSA+AES算法对文件进行加密,在没有相应RSA私钥的情况下无法解密 传播方式:垃圾邮件或漏洞利用工具包、Trickbot银行木马 勒索特征:勒索信名称多为"RyukReadMe.html"或"RyukReadMe.txt" 常见后缀:.ryk

MAZE

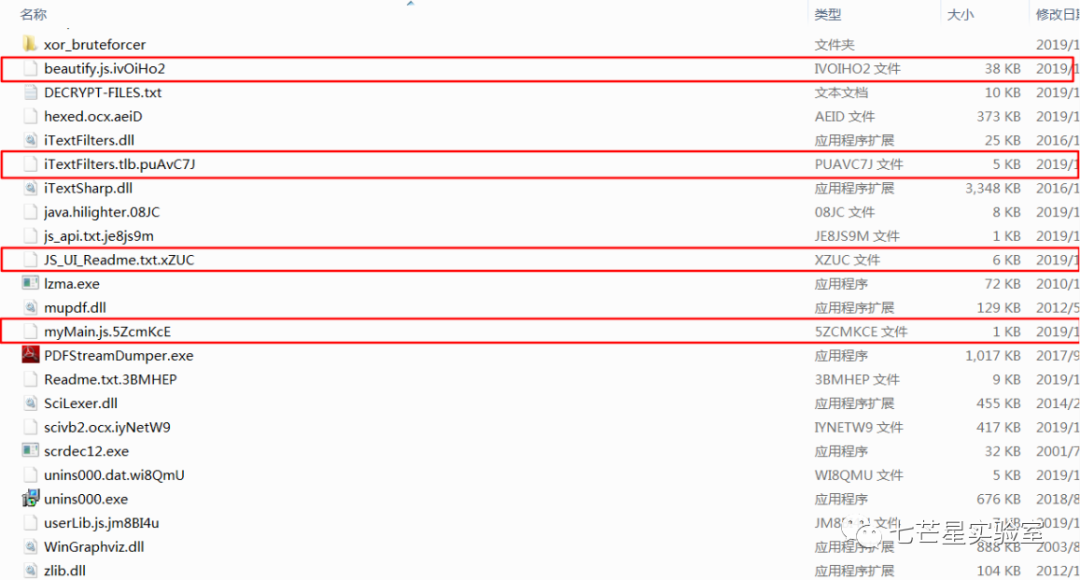

Maze(迷宫)勒索病毒又称Chacha勒索病毒,最早于2019年5月份由Malwarebytes安全研究员首次发现,此勒索病毒主要使用各种漏洞利用工具包Fallout、Spelevo,伪装成合法加密货币交换应用程序的假冒站点或挂马网站等方式进行分发传播,最近的一段时间里,Proofpoint的安全研究人员发现一个新型的黑客组织TA2101,通过垃圾邮件的方式对德国、意大利、美国发起网络攻击,传播Maze(迷宫)勒索病毒 传播方式:垃圾邮件、网站挂马等 勒索特征:勒索信中的关键字"maze" 常见后缀:不规则

Buran

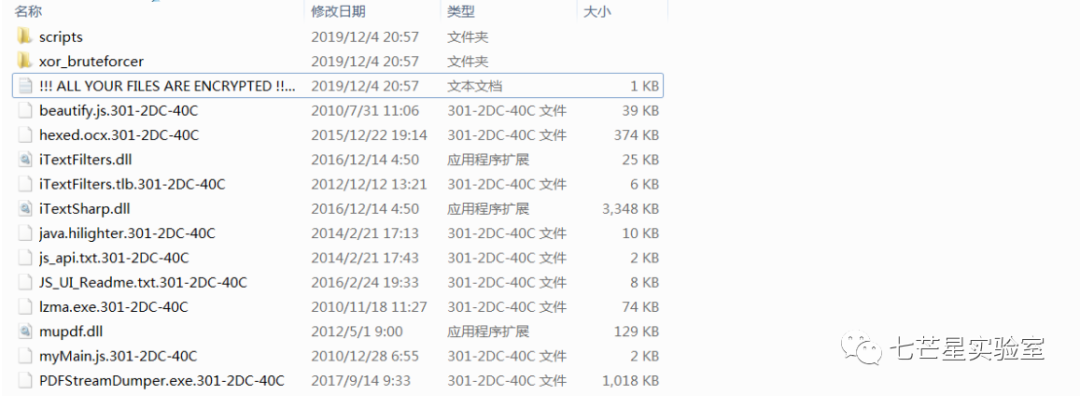

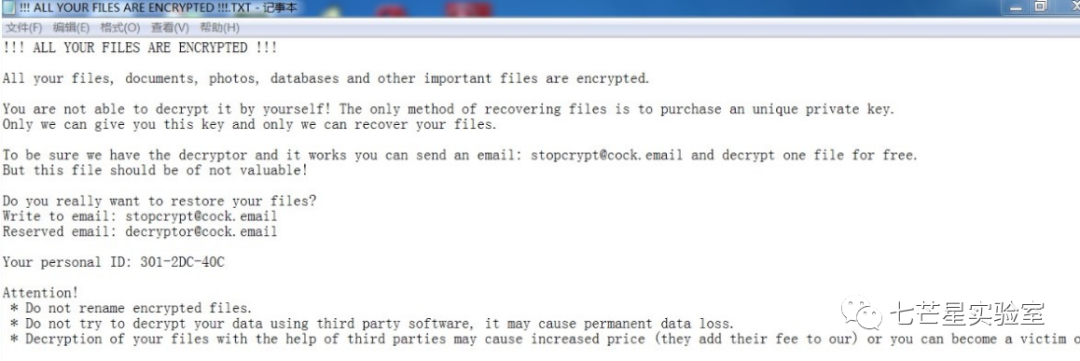

2019年5月Buran勒索病毒首次出现,该勒索病毒是一款新型的基于RaaS模式进行传播的新型勒索病毒,在一个著名的俄罗斯论坛中进行销售与其他基于RaaS勒索病毒(如GandCrab)获得30%-40%的收入不同,Buran勒索病毒的作者仅占感染产生的25%的收入,安全研究人员认为Buran是Jumper勒索病毒的变种样本,同时VegaLocker勒索病毒是该家族最初的起源,由于其丰厚的利润使其迅速开始在全球范围内传播感染,Buran勒索病毒此前使用RIG Exploit Kit漏洞利用工具包进行传播,其利用了Internet Explorer的一个比较严重的漏洞CVE-2018-8174 传播方式:漏洞利用工具包 WEB类安全漏洞 勒索特征:勒索信"!!!ALL YOUR FILES ARE ENCRYPTED !!!" 常见后缀:不规则

Sacrab

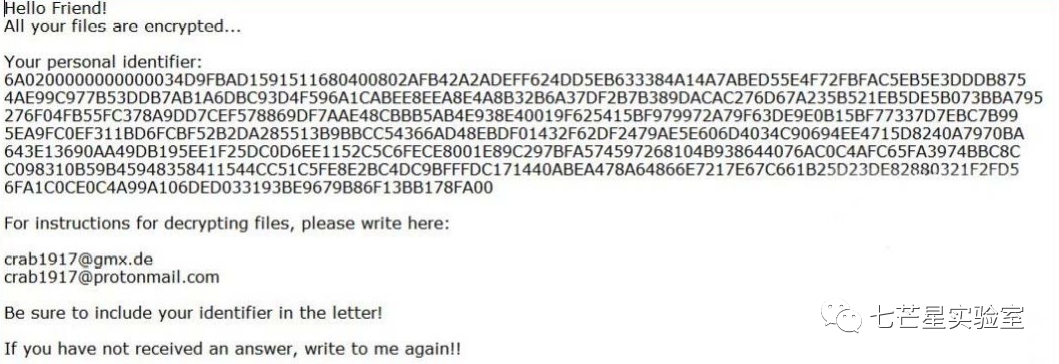

Scarab(圣甲虫)恶意软件于2017年6月首次发现,此后有多个版本的变种陆续产生并被发现,最流行的一个版本是通过Necurs僵尸网络进行分发,使用Visual C语言编写而成

常见后缀:.krab .Sacrab .bomber .Crash ……

传播方式:Necurs僵尸网络RDP爆破 垃圾邮件 ……

勒索特征:样本释放%appdata%\Roaming

Matrix

目前为止变种较多的一种勒索,该勒索病毒主要通过入侵远程桌面进行感染安装,黑客通过暴力枚举直接连入公网的远程桌面服务从而入侵服务器,获取权限后便会上传该勒索病毒进行感染,勒索病毒启动后会显示感染进度等信息,在过滤部分系统可执行文件类型和系统关键目录后对其余文件进行加密,加密后的文件会被修改后缀名为其邮箱 常见后缀:.GRHAN .PRCP .SPCT .PEDANT … 传播方式:RDP爆破 勒索特征:

Paradise

Paradise勒索病毒翻译成中文是"天堂勒索",最早出现在2018年7月,最初版本会附加一个超长后缀如(_V.0. 0.0.1{yourencrypter@protonmail.ch}.dp)到原文件名末尾,在每个包含加密文件的文件夹都会生成一个勒索信 常见后缀:文件名_%ID 字符串%_{勒索邮箱}.特定后缀 勒索特征:将勒索弹窗和自身释放到 Startup 启动目录

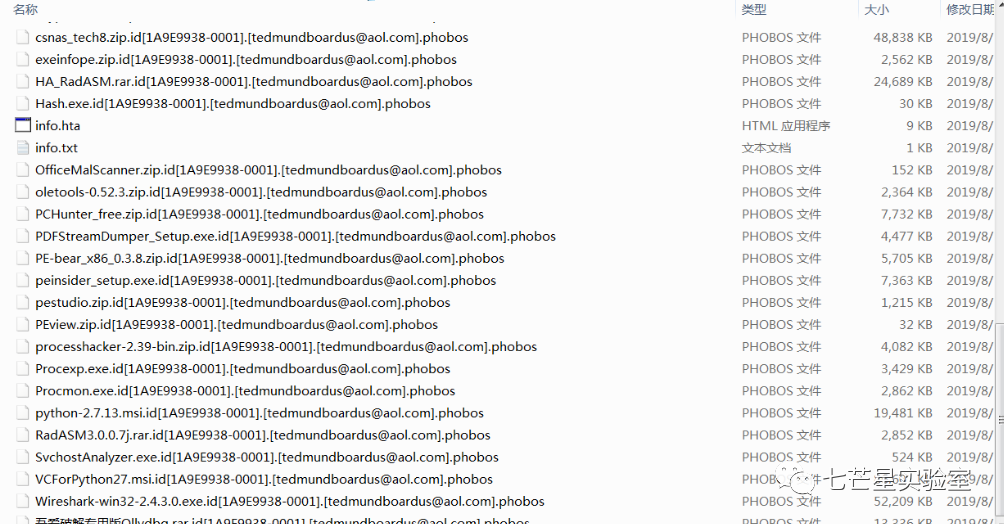

Phobos

Phobos勒索病毒复用了Crysis的部分代码,与Crysis高度相似(文件后缀与勒索信),该勒索病毒多通过RDP弱口令进行传播,使用RSA+AES算法加密文件,在没有相应RSA私 钥的情况下无法解密 传播方式:RDP弱口令 勒索特征:勒索信名称为"info.txt"、"info.hta" 常见后缀:.Banta、.phobos、.actin、.PISCA、. caleb…

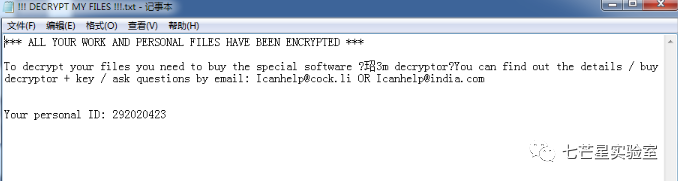

CryptON

CryptON勒索又名X3M、Cry9等,该勒索多通过RDP弱口令进行传播,使用3DES和RC4算法加密文件,因加密后密钥文件会保存在本地(temp000000.txt),所以该勒索可以解密,但目前发现的用户现场内该文件多被黑客取走导致无法解密 传播方式:RDP弱口令 勒索特征:勒索信名称为"!!!DECRYPT MY FILES!!!.txt"、"_RESTORE FILES_.txt" 常见后缀:"X3M" "firex3m" "WECANHELP" "YOU_LAST_CHANCE"

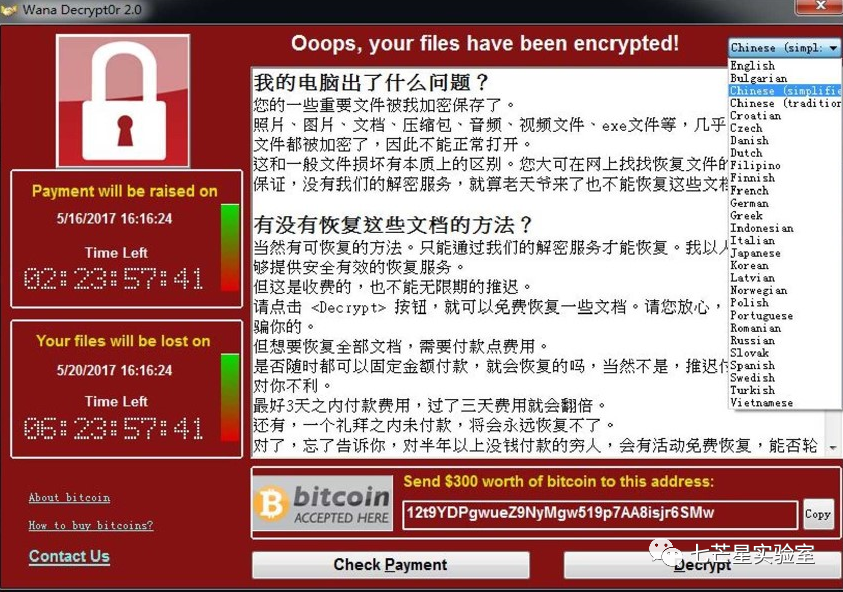

WannaCry

2017年5月12日,WannaCry勒索病毒全球大爆发,至少有150个国家、30万名用户中招,造成损失达80亿美元。WannaCry蠕虫主要通过MS17-010漏洞在全球范围传播,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,受害者电脑被黑客锁定后病毒会提示需要支付相应赎金方可解密 常见后缀:wncry 传播方式:永恒之蓝漏洞 勒索特征:

- 启动时会连接一个不存在url

- 创建系统服务mssecsvc2.0

- 释放路径为Windows目录

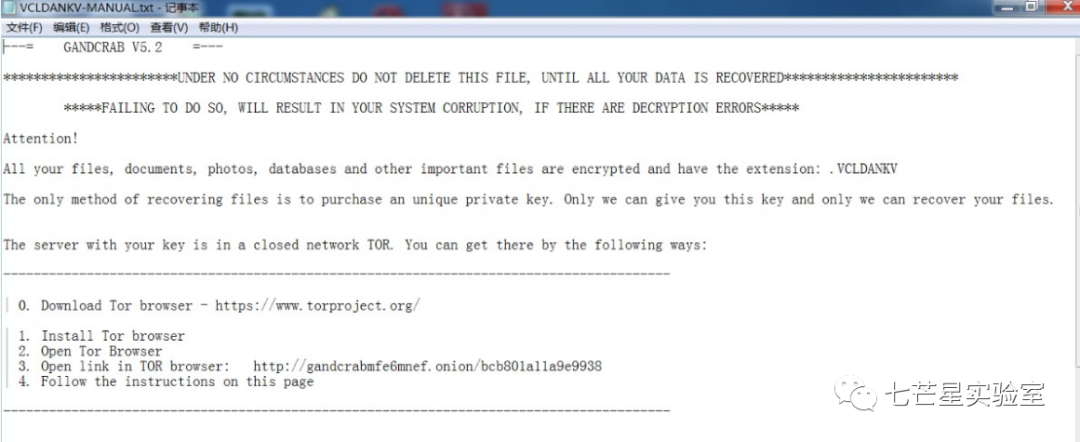

GandCrab

2018年年初面世之后作者长时间进行了多个大版本更新,仅仅半年的时间就连续出现了V1.0, V2.0,V2.1,V3.0,V4.0等变种,病毒采用Salsa20和RSA-2048算法对文件进行加密并修改文件后缀为GDCB、.GRAB、.KRAB或5-10位随机字母,并将感染主机桌面背景替换为勒索信息图片,GandCrab5.1之前版本可解密,最新GandCrab5.2无法解密

常见后缀:随机生成

传播方式:RDP爆破、钓鱼邮件、捆绑软件、僵尸网络、漏洞传播 ……

勒索特征:

- 样本执行完毕后自删除

- 修改操作系统桌面背景

- 后缀-MANUAL.txt

- 后缀-DECRYPT.txt

Sodinokibi

该勒索病毒继承了部分GandCrab勒索病毒的代码与传播渠道,在GandCrab停止运营后,此勒索病毒活跃度逐渐提升,该勒索多通过RDP弱口令、钓鱼邮件、Oracle WebLogic CVE-2019-2725漏洞进行传播,其中钓鱼邮件多伪装成海关、公安、法院、DHL快递等内容,该病毒使用Salsa20算法加密文件,在文件加密结束后会修改桌面壁纸为蓝色,并提示您文件已被加密 传播方式:RDP弱口令、钓鱼邮件、Oracle WebLogic CVE-2019-2725漏洞 勒索特征:勒索信名称为"随机字符-readme.txt" 常见后缀:被加密文件后缀为5-10个随机字符

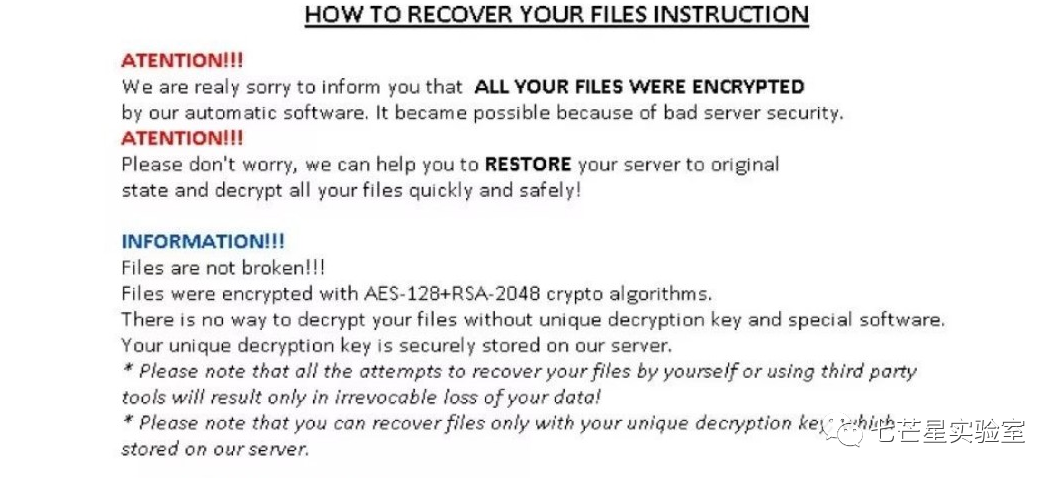

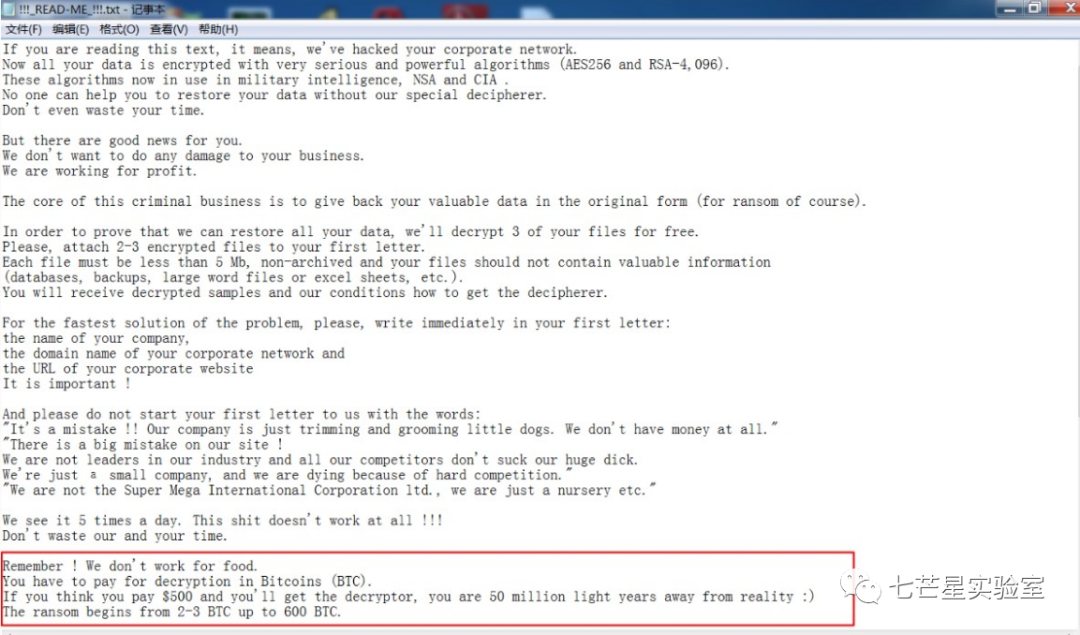

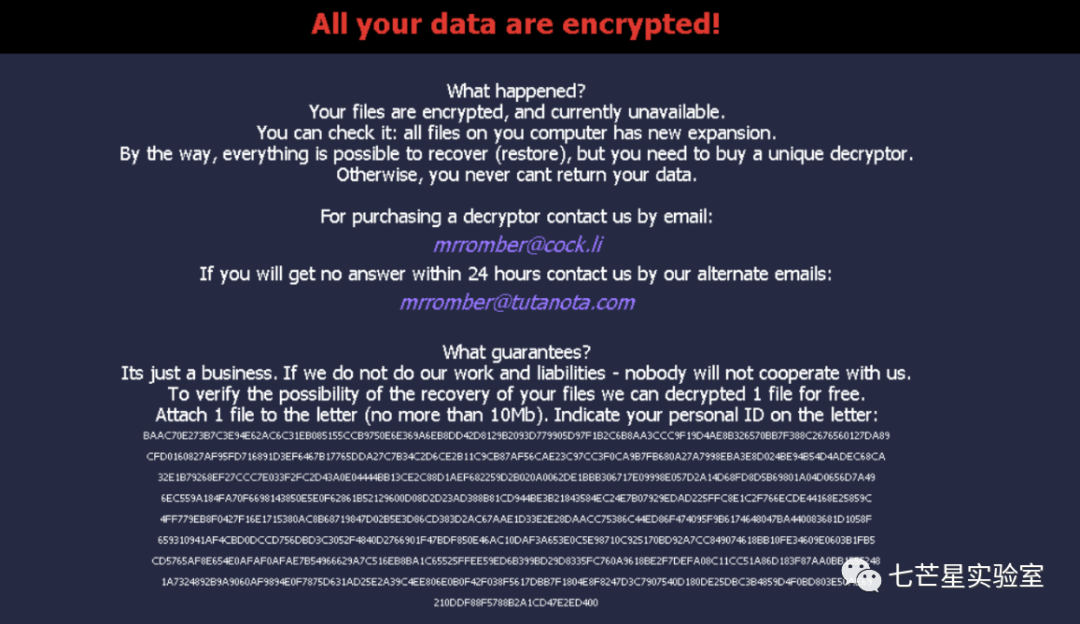

MegaCortex

2019年1月份MegeCortex勒索病毒被人在VT上发现,当时有人在VT上传了一个恶意样本,英国网络安全公司Sophos在5月份发布了一个关于MegaCortex勒索病毒的相关分析报告,此勒索病毒早期的版本与去年非常流行的SamSam勒索病毒有一些类似都使用了BAT脚本,同时都使用了密码参数,两款勒索病毒的负载加载的手法类似,不过暂时还没有更多的证据,证明两款勒索病毒存在关联,MegaCortex勒索病毒从1月份被人上传到VT之后,网络安全公司Sophos监控到此勒索病毒的数量一直在增加,并对此勒索病毒进行了详细的分析报道,该勒索病毒曾经对欧州和北美多个行业发起过勒索攻击,并要求支付高额的赎金,美国、加拿大、荷兰、爱尔兰、意大利和法国等国家的一些企业网络都曾受到此勒索病毒的攻击,2019年8月,发现MegaCortex勒索病毒V2.0版本,重新设计了负载的运行过程,它会自动执行不需要安装密码的要求,作者将密码硬编码在了二进制文件中,同时作者还加入一些反分析,以及阻止和杀死各种安全产品和服务的功能,此过程在之前的版本中是通过在在每个受害者主机上手动执行相关的批处理脚本来完成的,最新的版本不需要手动执行,都封装在了二进制程序中

勒索提示信息,如下所示:

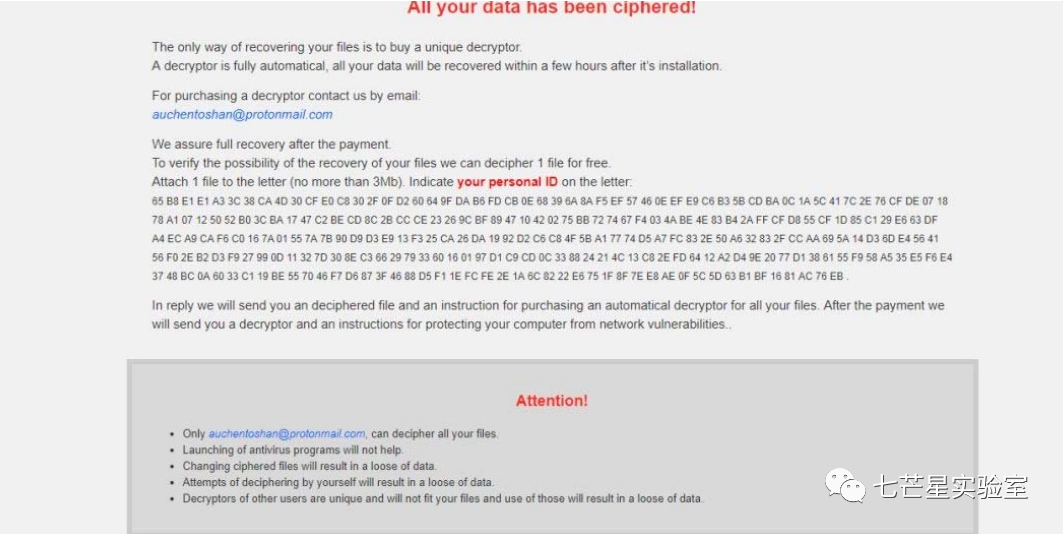

GlobeImposter

GlobeImposter最早是在2017年出现,在2018年8月21日起多地发生GlobeImposter勒索病毒事件,攻击目标主要是开始远程桌面服务的服务器,攻击者通过暴力破解服务器密码对内网服务器发起扫描并人工投放勒索病毒,导致文件被加密多个版本更新,并常通过爆破RDP后手工投毒传播

- 常见后缀:auchentoshan、十二生肖英文名称+4444

- 传播方式:RDP爆破 垃圾邮件 捆绑软件

- 勒索特征:释放在%appdata%或%localappdata%

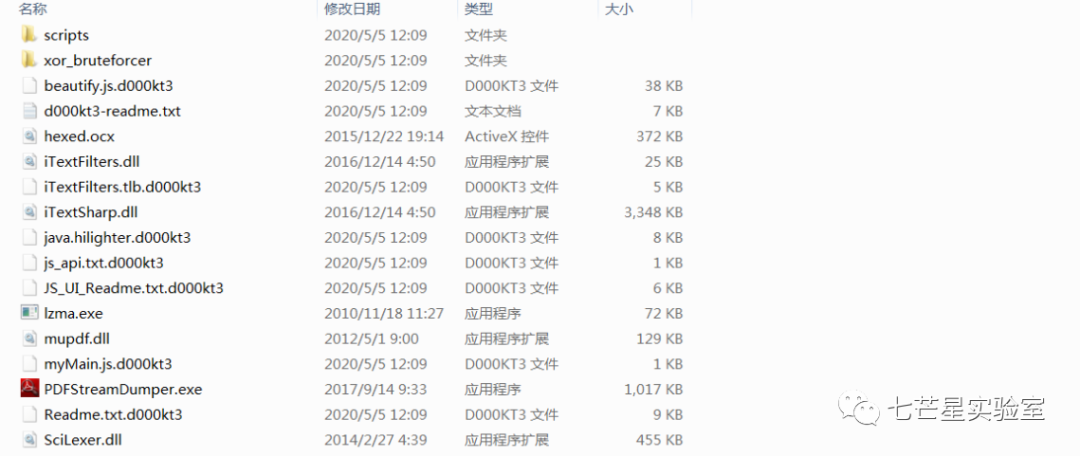

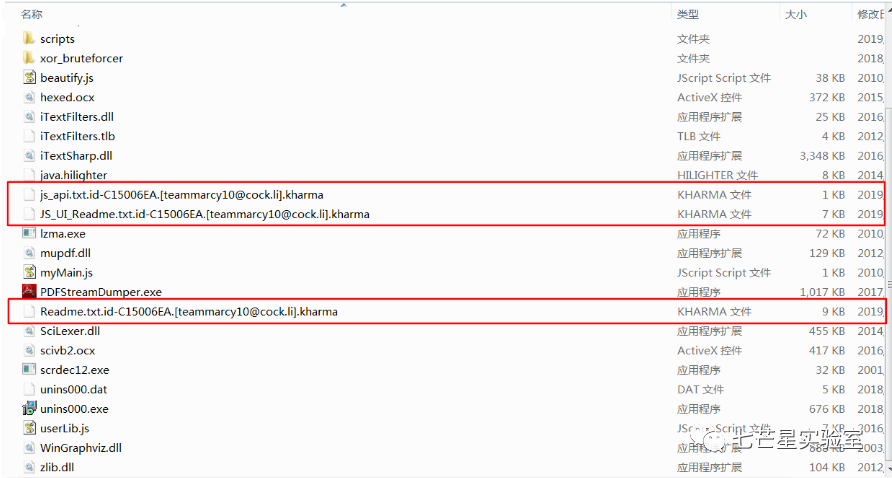

Crysis/Dharma

CrySiS/Dharma最早出现在2016年,在2017年5月万能密钥被公布之后消失了一段时间,但在2017年6月后开始继续更新,攻击方法同样是通过远程RDP爆力破解的方式植入到用户的服务器进行攻击,其加密后的文件的后缀名为.java,由于CrySiS采用AES+RSA的加密方式,最新版本无法解密

常见后缀:【id】+勒索邮箱+特定后缀

传播方式:RDP爆破

勒索特征:

- 勒索信位置在startup目录

- 样本位置在%windir%\System32、Startup目录、%appdata%目录

MedusaLocker

MedusaLocker勒索早期勒索信与GlobeImposter非常相似,曾被认为是GlobeImposter的变种,该勒索病毒使用RSA+AES算法对文件进行加密,在没有相应RSA私钥的情况下无法解密 传播方式:RDP 弱口令 勒索特征:勒索信名称为 "RECOVER_INSTRUCTIONS.html"、"INSTRUCTIONS.html" 常见后缀:".ReadTheInstructions",".READINSTRUCTIONS"

文末小结

本篇文章我们主要对常见的勒索病毒的种类、勒索病毒对应的特征、勒索病毒常见的后缀特征进行了简单介绍~

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2023-03-06,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录