Windows版宝塔bypass到RDP登录

✎ 阅读须知

乌鸦安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

乌鸦安全拥有对此文章的修改、删除和解释权限,如转载或传播此文章,需保证文章的完整性,未经允许,禁止转载!

本文所提供的工具仅用于学习,禁止用于其他,请在24小时内删除工具文件!!!

1. 背景

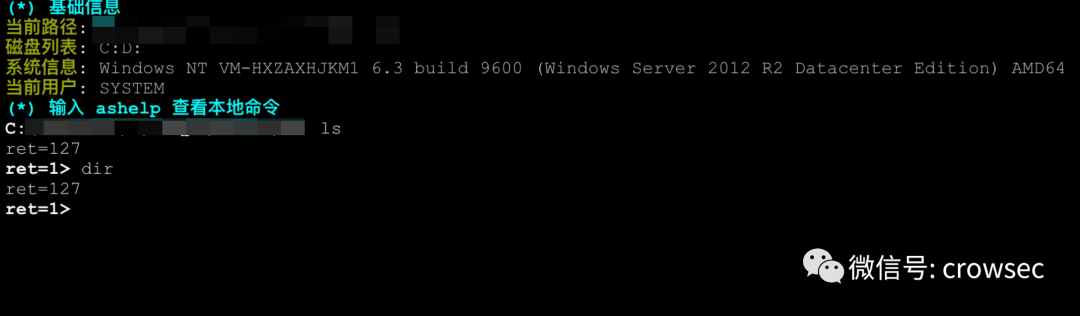

在一次攻防演练中,利用漏洞获取到一个webshell,站点是php的,最后发现这个webshell的权限竟然是system,但是无法执行命令,最后发现是Windows版本的宝塔,结合网上各位师傅的文章,在这里记录下如何bypass到3389登录的。

linux版本的宝塔绕过请参考我以前的文章:宝塔后渗透-添加用户|反弹shell

2. getshell

直接上webshell,上了蚁剑、冰蝎、哥斯拉,发现没有waf拦截,上蚁剑,windows的机器,权限很高是system,执行命令,发现都是返回错误:

image.png

使用哥斯拉看下,可以看到就是宝塔:

image.png

同样在fofa上看到开放了888端口,其实就可以猜是宝塔了:

image.png

这是官网关于面板的介绍:

image.png

既然是Windows版本的bt的话,那这个webshell权限就是system是没有问题的,现在就是想办法拿bt面板或者bypass执行命令了。

3. 宝塔bypass之路

在bypass宝塔之前,也看到过替换php.ini文件、mysql提权的,但经过测试都是失败的,因此在这里尝试直接拿下宝塔面板。

3.1 寻找宝塔后台

通过参考师傅的文章,找到了宝塔的路径信息:

C:/BtSoft/panel/data/admin_path.pl

发现路径:/xxxxxx

image.png

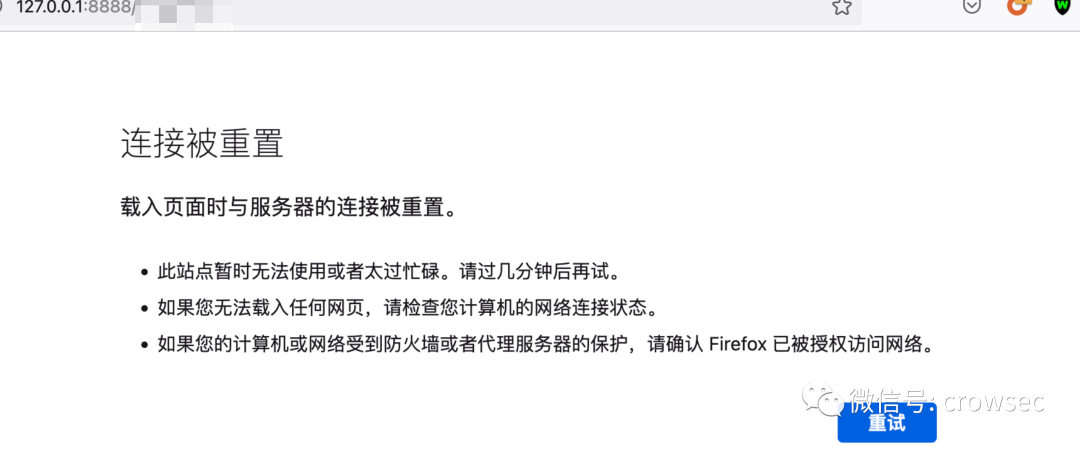

一般来说,宝塔的面板默认端口就是8888,因此直接加上之后访问:无论是内网还是外网,发现依旧访问不到:

image.png

最后发现,自己找偏了,宝塔面板的端口信息是保存在宝塔的配置文件里面的,开发者修改了bt修改了默认的访问端口, 通过查阅资料,在这里发现了相关信息:https://newsn.net/say/bt-login-reset.html

宝塔的配置信息:

路径相关配置文件如下:

面板域名,/www/server/panel/data/domain.conf

面板端口,/www/server/panel/data/port.pl

安全入口,/www/server/panel/data/admin_path.pl

授权IP,/www/server/panel/data/limitip.conf

开始翻文件,最后找到了端口:xxx

image.png

找到之后,拼接访问,其实这个面板地址在内、外网均可访问:

image.png

3.2 登录面板后台

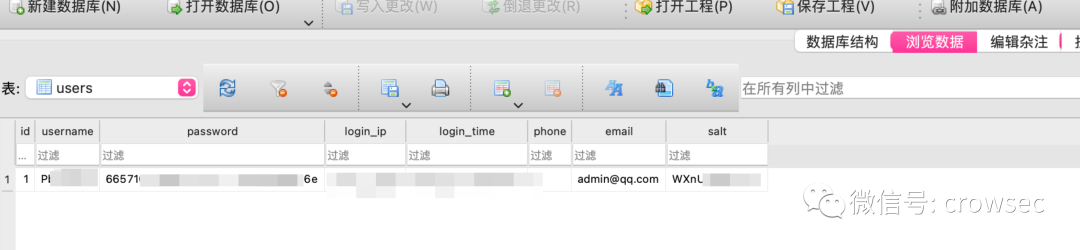

现在路径和端口都找到了,开始找面板密码,面板的密码是保存在data目录下的default.db里面的,直接下载到本地,然后使用工具打开之后,开始修改:

image.png

image.png

宝塔的密码是加盐的,无法直接通过hash解密,所以在这里要替换或者是新增:

在这里要分为两种宝塔来操作了:

- 如果是老版本宝塔的话,可以再添加一个用户来打开,在这里可能不太准确,我以前发过

linux版本的宝塔是可以通过添加用户来新增登录的,但是后来新版宝塔就无法再使用新增用户的方法来操作了,必须替换才可以,但是Windows版的我就不太清楚了 - 如果是新版本宝塔的话,只能够修改密码,登录成功之后,再修改回去,这个是

linux版新版是这样的,但是Windows的我确实不太清楚

在这需要对其进行加密,相关代码请关注公众号,后台回复关键字:宝塔 下载:

也可以前往github下载:

https://github.com/crow821/crowsec

image.png

将这个值以及盐的值,以及账号等新增到里面去试试看,在这里先尝试直接新增,如果真的不行,到时候再替换,因为替换太麻烦了:

image.png

修改之后,将文件替换下:

image.png

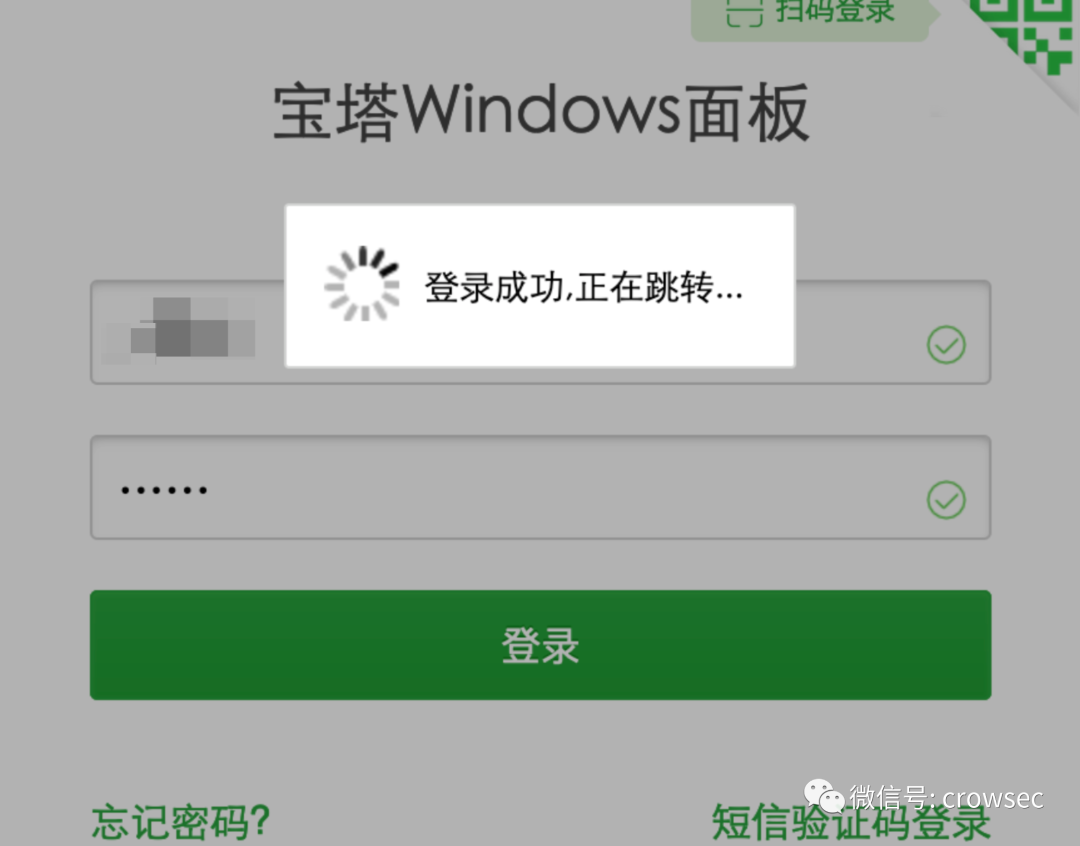

记得在替换之前,将原来的文件进行备份,防止出现意外,数据无法恢复。替换之后尝试登录:

image.png

在这里运气比较好,直接登录成功。

3.3 宝塔任务计划添加用户

进了宝塔面板的后台,并且权限是system,在fofa上看到该服务器开启了3389远程桌面,所以在这里通过计划任务添加用户:

image.png

image.png

添加之后,会自动执行一次:

image.png

执行成功之后,记得及时删除这两个任务计划。

3.4 3389远程登录

直接尝试3389:

image.png

4. 总结

Windows版本的宝塔好像比linux版本的宝塔好绕过一点。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2023-06-01,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录