华为大型医院网络5000人接入有线与无线高可靠性部署案例

华为大型医院网络5000人接入有线与无线高可靠性部署案例

网络工程师笔记

发布于 2024-03-18 16:21:07

发布于 2024-03-18 16:21:07

1.业务需求

医院是用户密度大、病患流动性强的场所,医院场景的特点如下:

- 用户密度大

- 人员流动性强

- 接入用户类型复杂

- 安全性要求高

一般医院对网络的主要业务需求包括以下方面:

- 接入需求

- 为医护人员提供有线和无线接入方式。

- 为病患和访客提供无线接入方式。

- 不同类型用户的网络访问权限,如下表所示:

用户类型 | 办公服务器 | Web服务器 | Internet |

|---|---|---|---|

医护人员有线用户 | √ | √ | √ |

医护人员无线用户 | √ | √ | √ |

病患无线用户 | × | × | √ |

访客无线用户 | × | × | √ |

- 无线漫游需求

- 无线终端在不同区域之间移动时,支持漫游。

- 网络快速切换,业务不中断。

- 认证需求

- 为了保护医院网络的数据安全,所有设备都需要通过认证才能访问网络资源。认证方式需要便捷易用。

- 重新接入无线网络,需要简化认证。

- 安全需求

- 防止非法设备、非法攻击入侵网络,配合认证系统,满足安全合规要求。

- 可靠性需求

- 医院网络承载着医院运营、员工办公等重要业务,需要保证高度的可靠性,保证业务的持续稳定。

- AP能感知接入用户数量,灵活调整物理信道竞争参数,降低碰撞几率,避免过多的用户接入同一AP,保障服务质量和体验。

- 管理运维需求

- 用户访问记录、流量等信息报表化。

- 可视化查看网络故障,快速诊断、排查和定位。

2.方案设计

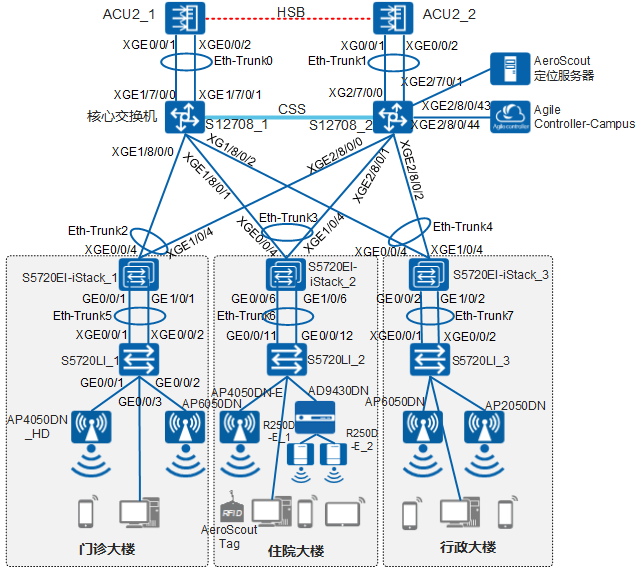

2.1组网图

大型医院网络有线无线接入组网图如下图所示:

2.2网络设计分析

- 接入需求设计

- 网络覆盖主要分为门诊大楼、住院大楼、行政大楼,行政大楼给医院医护人员提供网络接入,门诊大楼和住院大楼主要给病患、访客以及医护人员提供网络接入。

- 无线业务统一由旁挂

ACU2(插在S12708上的WLAN业务单板)管理,采用直接转发模式,作为网关为AP分配地址。 - 核心交换机

S12708作为DHCP服务器,作为无线终端和有线终端的网关,自动为无线终端和有线终端分配IP地址。 - 在

S12708上对不同类型用户区分不同网段,执行ACL策略,用于管理不同用户群的网络权限。

- 无线漫游需求

在

ACU2上配置智能漫游,实现无缝漫游。 - 认证需求设计

在

ACU2上部署无线接入认证,S12708上部署有线接入认证。无线用户采用MAC优先的Portal认证接入,向用户提供友好的登录页面,无需安装客户端软件,且用户断开网络后在一定时间内重连,可以通过MAC地址直接认证,无需再次登录。有线用户采用MAC+Portal混合认证接入,保证安全性。 - 安全需求设计

- 在

AC上分别配置多个SSID,将各种业务进行隔离,不同SSID绑定不同的业务VLAN,实现无线用户隔离。 - 无线侧配置组播报文抑制、

ARP泛洪检测与抑制。 - 在

S12708上配置防攻击功能:用户级限速、基于端口的防攻击、攻击溯源功能。 - 在

S5720-LI连接AP的接口上配置端口隔离。 - 在

S5700-LI上配置DHCP Snooping,以抵御网络中针对DHCP的各种攻击。

- 在

- 可靠性需求设计

AC旁挂式部署,配置VRRP热备份,配置HSB热备,保证设备级可靠性。- 通过在

AC上配置动态EDCA参数调整、动态负载均衡功能,减少AP密集布放时同频干扰严重、单AP负载过重的问题,实现降低碰撞几率,避免过多的用户接入同一AP,保障服务质量和体验。 - 核心交换机

S12708部署集群,保证设备级可靠性。配置多主检测,可以检测并处理集群分裂时网络中出现的多主冲突。 - 汇聚交换机

S5720-EI部署堆叠,保证设备级可靠性。 S12708与ACU2、S12708与S5720-EI、S5720-EI与S5720-LI之间分别采用Eth-Trunk互连,提高链路可靠性。

- 管理运维需求

Agile Controller-Campus负责认证授权计费,同时将用户访问记录、流量等信息报表化,便于管理员运维。- 采用

Web网管配置,可视化查看网络状态,快速诊断、定位故障。

3.配置思路和数据规划

3.1配置思路

1)配置各设备的接口、VLAN、IP地址、路由等,使得网络互通。

2)在S12708上配置集群、多主检测,实现设备级可靠性。配置Eth-Trunk,提高链路可靠性。

3)在S12708上配置DHCP服务器,为终端分配IP地址。

4)在S12708上配置有线接入认证方式为MAC+Portal混合认证。

5)在S12708上对不同类型用户区分不同网段,执行ACL策略,用于管理不同用户群的网络权限。

6)在ACU2上配置无线接入认证方式为MAC+Portal混合认证。

7)在ACU2上配置VRRP+HSB方式的备份,实现设备级可靠性。配置Eth-Trunk,提高链路可靠性。

8)在ACU2上配置WLAN业务,使能智能漫游、动态EDCA参数调整、动态负载均衡功能,减少AP密集布放时同频干扰严重、单AP负载过重的问题。

9)在S5720-EI上部署堆叠,保证设备级可靠性。

10)在S5720-LI连接AP的接口上配置端口隔离功能。

12)在Agile Controller-Campus中添加ACU2,并配置参数,保证Agile Controller-Campus能与ACU2正常联动。

3.2数据规划

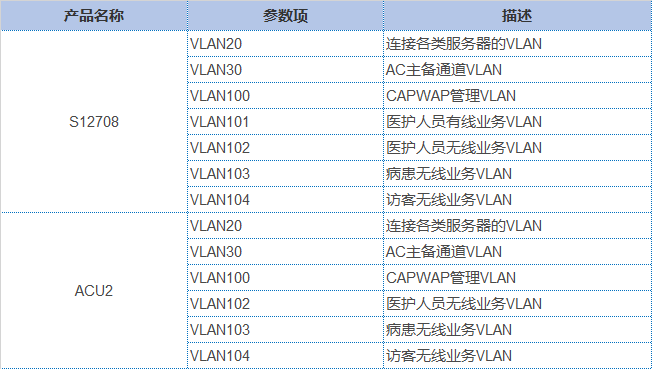

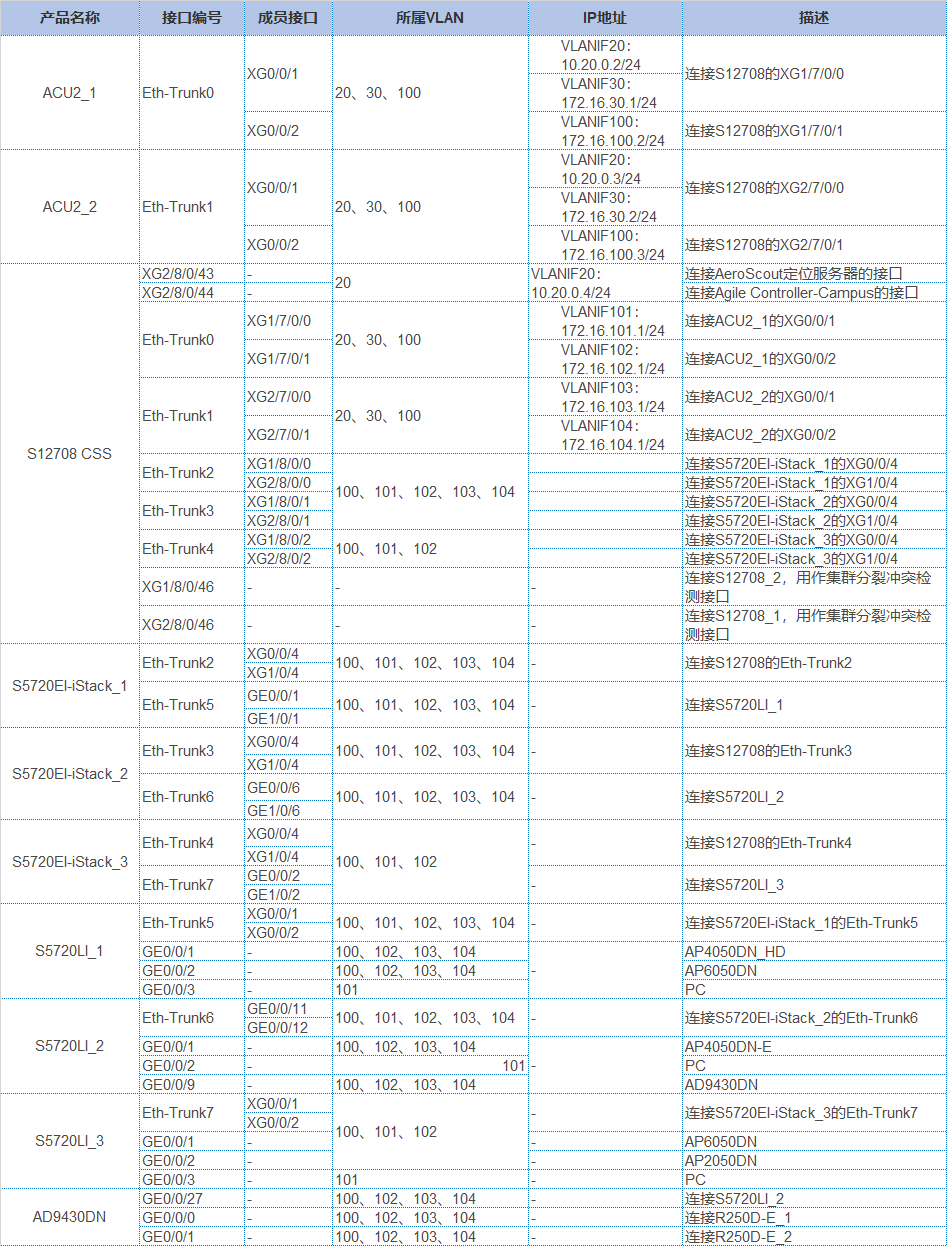

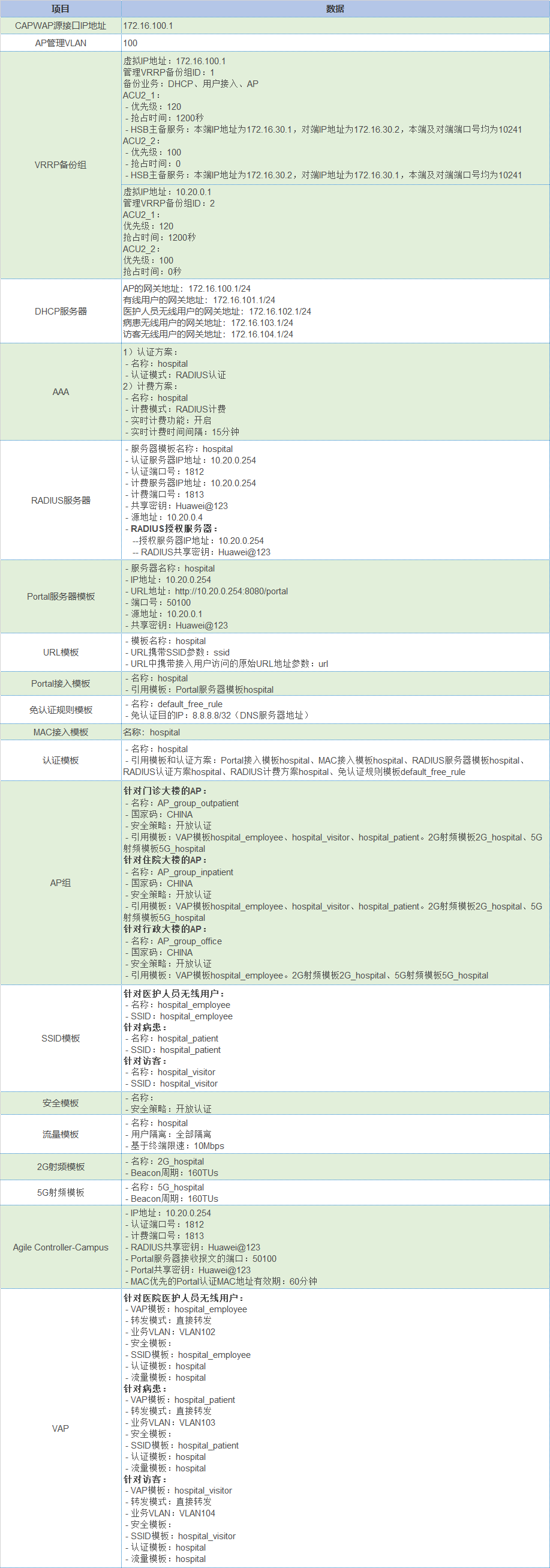

以下描述的是案例中涉及的VLAN、接口、IP地址、路由以及各业务的数据规划。

# VLAN规划表

# 接口和IP地址规划表

# 业务数据规划表

4.配置步骤

4.1配置S12708

4.1.1配置两台S12708组建集群

1)为S12708_1和S12708_2分别安装集群卡并连接集群线缆,两台S12708组建集群。

2)查看集群状态,确认S12708集群建立成功。

4.1.2配置管理账号

通过Console口登录设备,预配置Web网管账号、Telnet账号和管理网口IP地址

<HUAWEI> system-view

[HUAWEI] sysname CSS

[CSS] telnet server enable

[CSS] user-interface vty 0 4

[CSS-ui-vty0-4] user privilege level 15

[CSS-ui-vty0-4] authentication-mode aaa

[CSS-ui-vty0-4] protocol inbound all

[CSS-ui-vty0-4] quit

[CSS] aaa

[CSS-aaa] local-user admin password irreversible-cipher Root@123

[CSS-aaa] local-user admin privilege level 15

[CSS-aaa] local-user admin service-type http telnet

[CSS-aaa] quit

[CSS] interface ethernet 0/0/0/0

[CSS-Ethernet0/0/0/0] ip address 192.168.0.3 24

[CSS-Ethernet0/0/0/0] quit

4.1.3 WEB网管登录

通过Web网管登录集群系统,如下:

1)使用PC连接交换机的管理网口,并配置PC本地连接的IP地址为192.168.0.2/24,在浏览器输入https://192.168.0.3,出现以下页面,输入用户名(admin)和密码(Root@123),选择易维版,单击GO,通过Web网管登录集群系统。

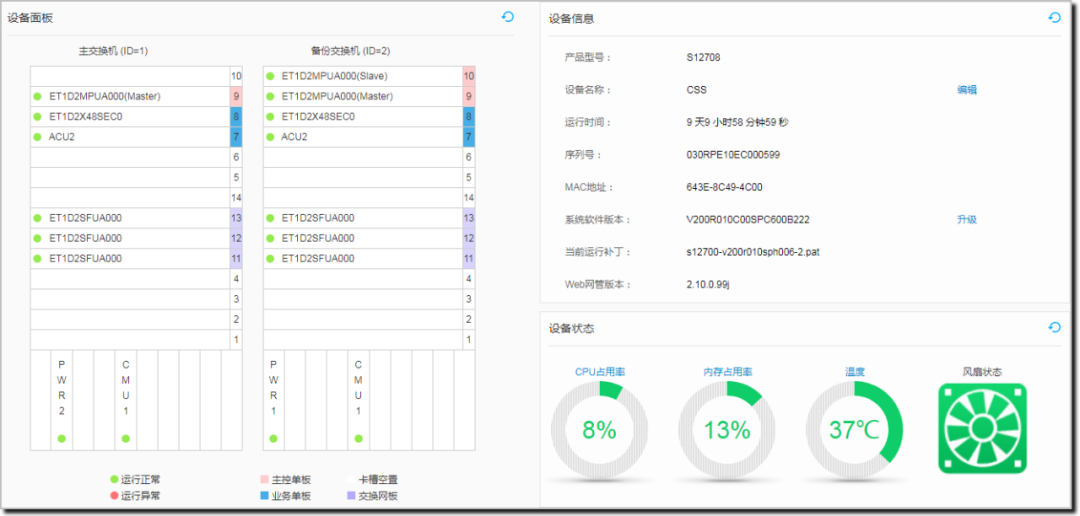

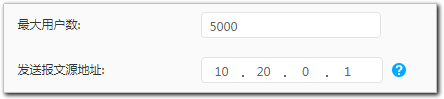

2)首页出现主交换机和备交换机两台设备,说明集群建立成功:

4.1.4集群配置接口采用直连方式多主检测功能

本功能仅支持通过命令行来配置。单击页面右下角的

,进入命令行控制台,进行如下配置:

1)配置接口XG1/8/0/46采用直连方式多主检测功能

<CSS> system-view

[CSS] interface XGigabitEthernet1/8/0/46

[CSS-XGigabitEthernet1/8/0/46] mad detect mode direct

Warning: This command will block the port, and no other configuration running on this port is recommended. Continue?[Y/N]:y

[CSS-XGigabitEthernet1/8/0/46] quit

2)配置接口XG2/8/0/46采用直连方式多主检测功能

[CSS] interface XGigabitEthernet2/8/0/46

[CSS-XGigabitEthernet2/8/0/46] mad detect mode direct

Warning: This command will block the port, and no other configuration running on this port is recommended. Continue?[Y/N]:y

[CSS-XGigabitEthernet2/8/0/46] quit

3)查看集群系统多主检测详细配置信息

[CSS] display mad verbose

Current MAD domain: 0

Current MAD status: Detect

Mad direct detect interfaces configured:

XGigabitEthernet1/8/0/46

XGigabitEthernet2/8/0/46

Mad relay detect interfaces configured:

Excluded ports(configurable):

Excluded ports(can not be configured):

4.1.5配置Eth-Trunk接口

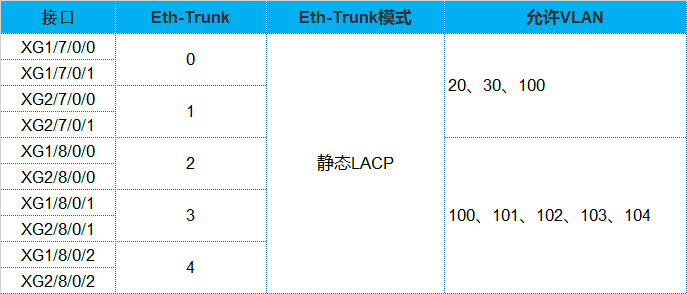

分别配置S12708与ACU2、S5720-EI相连的Eth-Trunk接口,如下:

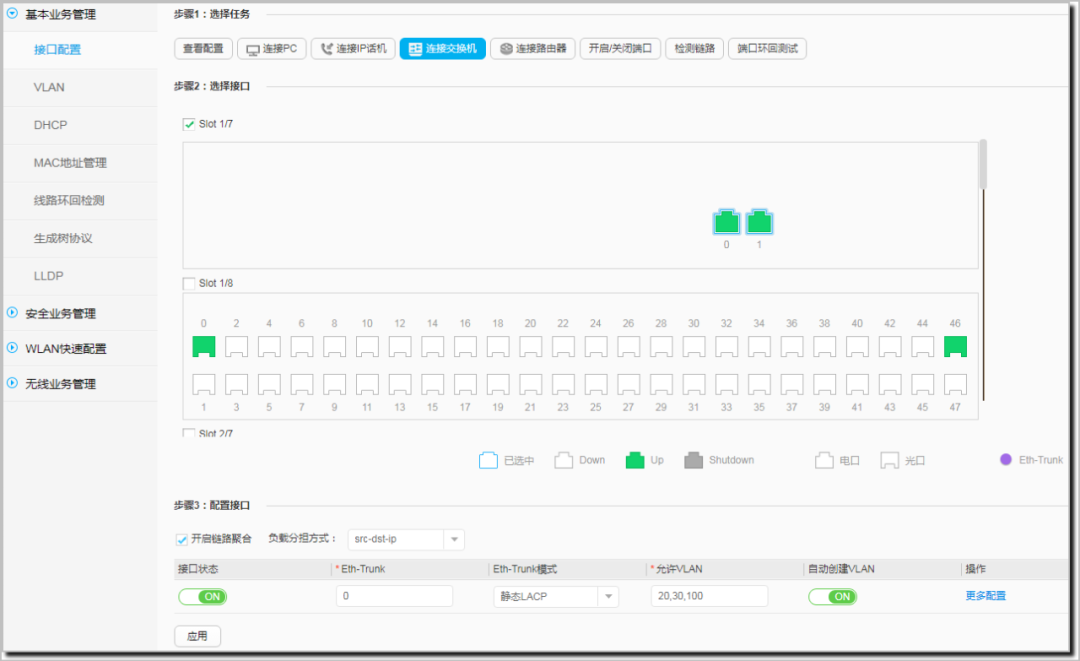

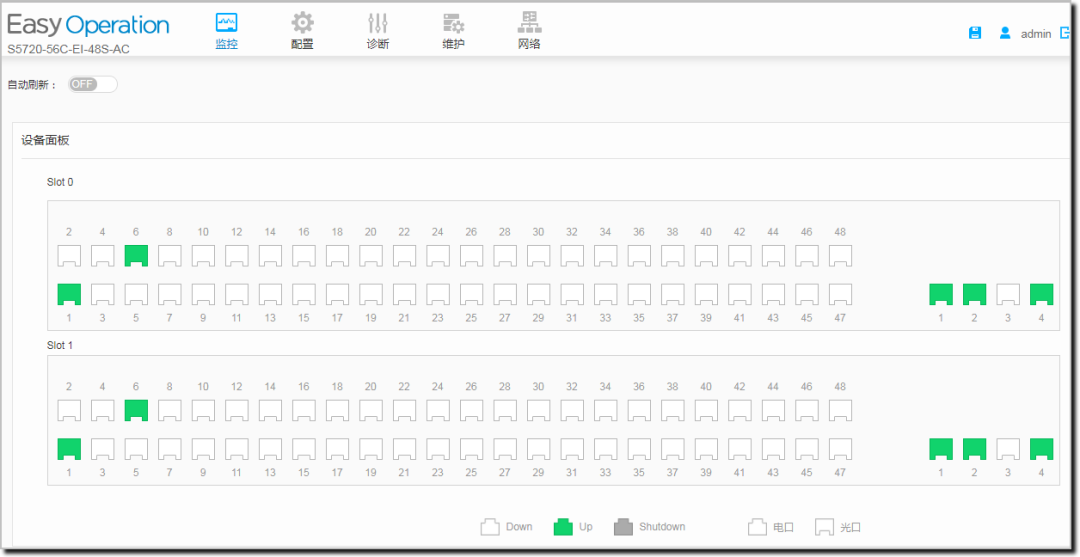

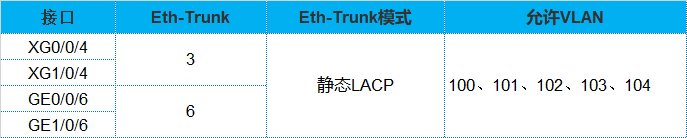

1)依次单击【配置 > 基本业务管理 > 接口配置】,单击选择任务中的“连接交换机”,分别参照下表选择对应接口、勾选开启链路聚合、填入对应的Eth-Trunk和允许的VLAN。配置完成后单击应用。

S12708与ACU2、S5720-EI建立Eth-Trunk的接口配置表:

4.1.6配置S12708与各服务器之间的接口

# 依次单击【配置 > 基本业务管理 > 接口配置】,单击选择任务中的“连接PC”,选中要配置的接口(XG2/8/0/43、XG2/8/0/44),配置缺省VLAN为20。配置完成后单击“应用”。

4.1.7配置Loopback 0

创建Loopback 0,用于做OSPF Router ID,本功能仅支持通过命令行来配置。单击页面右下角的进入命令行控制台。

[CSS] interface loopback 0

[CSS-LoopBack0] ip address 3.3.3.3 32 //用来做Router ID

[CSS-LoopBack0] quit

4.1.8配置连接服务器的IP地址

# 依次单击【配置 > 基本业务管理 > VLAN】菜单,选中要修改的VLAN 20,进入“修改VLAN”界面。勾选“创建VLANIF接口”,配置VLANIF20接口IP地址和掩码。

4.1.9在S12708上配置DHCP

1)全局使能DHCP服务

# 依次单击【配置 > 基本业务管理 > DHCP】,将DHCP状态置为ON

2)依次单击【配置 > 基本业务管理 > VLAN】,选中要修改的VLAN 101,进入“修改VLAN”界面。勾选“创建VLANIF接口”,配置VLANIF101接口IP地址和掩码。

3)依次单击【配置 > 基本业务管理 > DHCP】菜单,在地址池列表,单击“新建”,进入“新建地址池”界面,配置DHCP参数,配置完成后单击“确定”。

4)同样的方法,分别针对医护人员无线业务VLAN102、病患无线业务VLAN103、访客无线业务VLAN104,配置VLANIF的IP地址是172.16.102.1/24、172.16.103.1/24、172.16.104.1/24,并同时配置DHCP地址池。

4.1.10配置路由

1)配置OSPF路由,本功能仅支持通过命令行来配置。单击页面右下角的,进入命令行控制台

[CSS] router id 3.3.3.3

[CSS] ospf 1

[CSS-ospf-1] area 0.0.0.0

[CSS-ospf-1-area-0.0.0.0] network 10.20.0.0 0.0.0.255 //配置连接服务器的网段。

[CSS-ospf-1-area-0.0.0.0] network 172.16.101.0 0.0.0.255 //配置业务VLAN101的网段。

[CSS-ospf-1-area-0.0.0.0] network 172.16.102.0 0.0.0.255 //配置业务VLAN102的网段。

[CSS-ospf-1-area-0.0.0.0] network 172.16.103.0 0.0.0.255 //配置业务VLAN103的网段。

[CSS-ospf-1-area-0.0.0.0] network 172.16.104.0 0.0.0.255 //配置业务VLAN104的网段。

[CSS-ospf-1-area-0.0.0.0] quit

[CSS-ospf-1] quit

2)配置静态路由,实现与ACU2三层互通

[CSS] ip route-static 172.16.30.0 255.255.255.0 10.20.0.1

[CSS] ip route-static 172.16.100.0 255.255.255.0 10.20.0.1

4.1.11配置认证

针对医院有线用户,配置MAC+Portal混合认证功能。

1)配置RADIUS服务器模板

a.依次单击【配置 > 安全业务管理 > AAA配置】菜单,选择"RADIUS设置”

b.选择“RADIUS服务器模板”,单击“新建”,配置模板名称为hospital,配置密钥。配置完成后单击“确定”

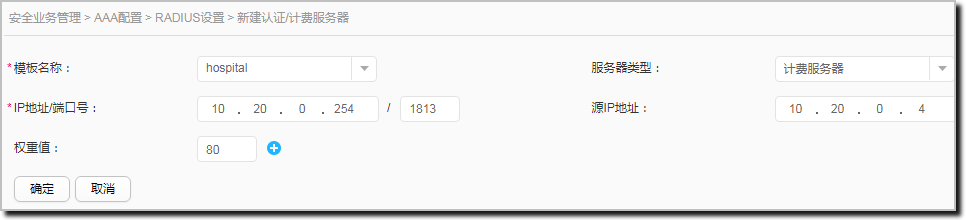

2)配置认证服务器、计费服务器和授权服务器参数

a.依次单击【配置 > 安全业务管理 > AAA配置】,选择“RADIUS设置”。选择“认证/计费服务器”,单击“新建”。选择模板名称为hospital,配置IP地址为10.20.0.254,端口号1812,源IP地址为10.20.0.4,其余保持默认设定。配置完成后单击“确定”。

b.再次单击“新建”,选择模板名称为hospital,服务器类型选择“计费服务器”,配置IP地址为10.20.0.254,端口号为1813,源IP地址为10.20.0.4,其余保持默认设定。配置完成后单击“确定”。

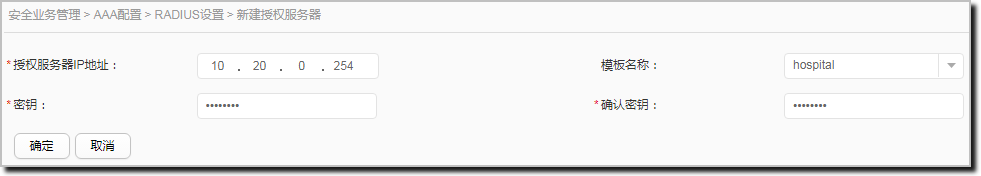

c.选择“授权服务器”,单击“新建”,配置授权服务器。配置IP地址为10.20.0.254,选择模板名称为hospital,填写密钥。配置完成后单击“确定”

3)配置认证方案和计费方案

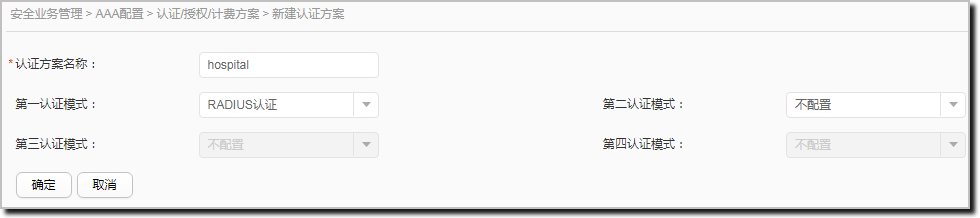

a.依次单击【配置 > 安全业务管理 > AAA配置】,选择“认证/授权/计费方案”,选择“认证方案列表”,单击“新建”,配置认证方案名称为hospital,第一认证模式为“RADIUS认证”,其余保持默认设定。配置完成后单击“确定”

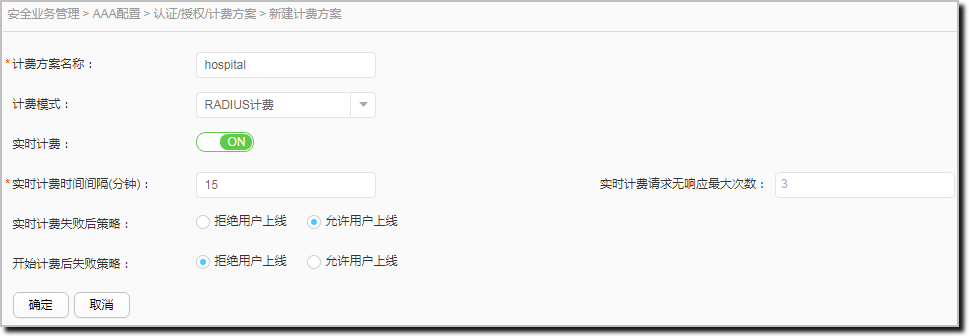

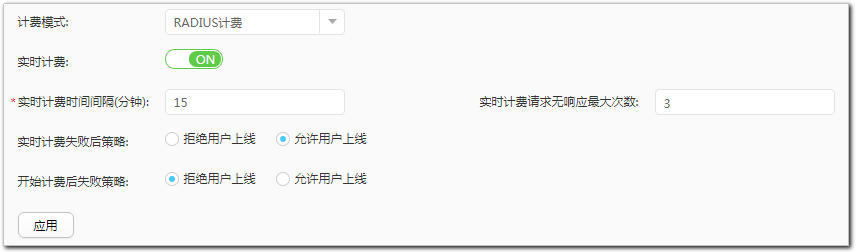

b.选择“计费方案列表”,单击“新建”,配置计费方案名称为hospital,计费模式为RADIUS计费,打开“实时计费”,实时计费周期时间间隔为15分钟,其余保持默认设定。单击“确定”,完成配置。

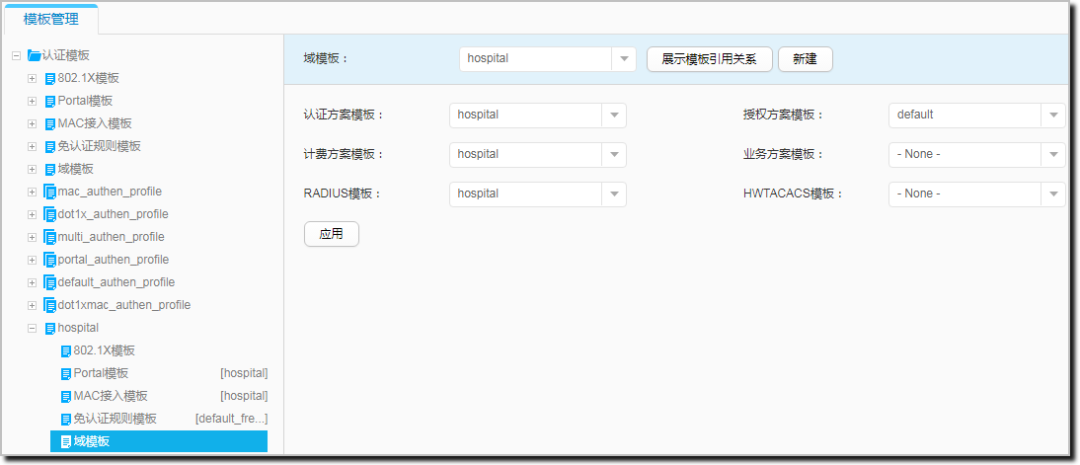

4)配置域模板

a.依次单击【配置 > 安全业务管理 > AAA模板管理】,选择认证模板中的“域模板”,单击“新建”,输入模板名称hospital。配置完成后单击“确定”。

b.选择已经创建的域模板hospital,认证方案模板选择hospital,计费方案模板选择hospital,RADIUS模板选择hospital,授权方案模板选择default,其余保持默认设定。单击“应用”,完成配置。

5)配置Portal服务器模板

# 依次单击【配置 > 安全业务管理 > AAA配置】,选择“外置Portal服务器,在Portal认证服务器列表中单击“新建”,配置认证服务器参数。单击“确定”,完成配置。

6)配置MAC认证模板和Portal认证模板

a.依次单击【配置 > 安全业务管理 > AAA模板管理】,选择“MAC接入模板”。单击“新建”,配置模板名称为hospital,单击“确定”

b.在跳转出的界面选择认证用户名形式为MAC地址,其余保持默认设定。单击“应用”,完成配置

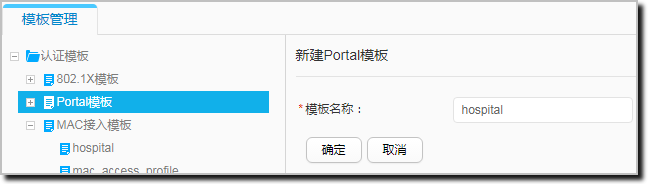

c.选择认证模板中的“Portal模板”,单击“新建”,配置模板名称为hospital,单击“确定”。

d.在跳转出的界面选择主服务器为hospital,认证方式为“二层认证”,其余保持默认设定,单击“应用”,完成配置。

7)配置免认证模板

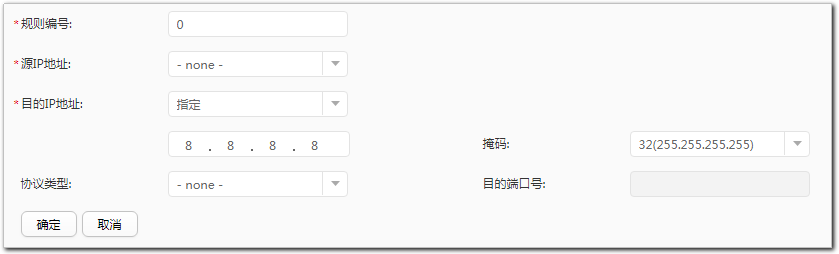

依次单击【配置 > 安全业务管理 > AAA模板管理】,在“免认证规则模板”中选择default_free_rule。单击“新建”,新建免认证规则,规则编号填0,目的IP的IP地址选择“指定”,填写免认证目的IP地址为8.8.8.8/32,配置完成后单击“确定”。

8)配置用户接入认证模板

a.依次单击【配置 > 安全业务管理 > AAA模板管理 > 认证模板】, 单击“新建”,创建用户认证模板hospital,单击“确定”

b.在认证模板下绑定Portal模板。单击认证模板hospital前面的加号,选择“Portal模板”,Portal模板选择“hospital”,主服务器为“hospital”,认证方式为“二层认证”,其余保持默认设定,单击“应用”,完成配置

c.在认证模板下绑定MAC接入模板。单击认证模板“hospital”前面的加号,选择“MAC接入模板”,MAC接入模板选择“hospital”,单击“应用”,完成配置。

d.在认证模板下绑定免认证规则模板。单击认证模板“hospital”前面的加号,选择“免认证规则模板”,免认证规则模板选择“default_free_rule”,配置完成后单击“应用”。

e.将认证模板绑定到域模板下面。单击认证模板“hospital”前面的加号,选择“域模板”菜单,选择域模板“hospital”,单击“应用”,完成配置。

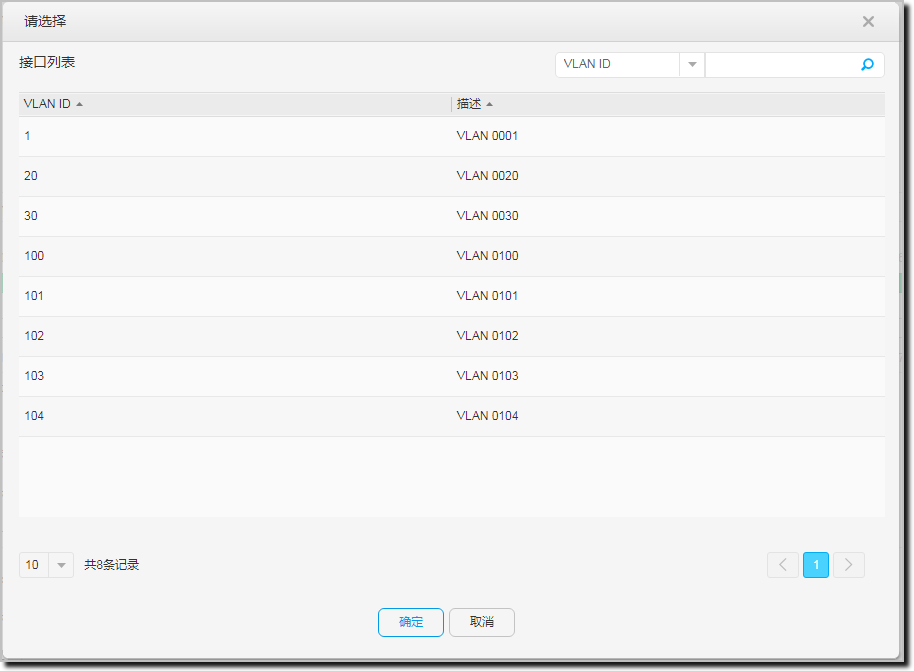

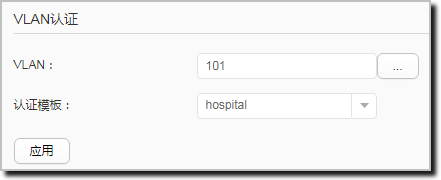

9)在有线用户对应的VLAN上绑定认证模板,使能认证

a.依次单击【配置 > 安全业务管理 > AAA业务应用】,选择“有线认证应用”

b.选择“VLAN认证”,单击VLAN右侧的58660按钮,选择“VLAN101”,单击“确定”

c.认证模板选择“hospital”,配置完成后单击“应用”。

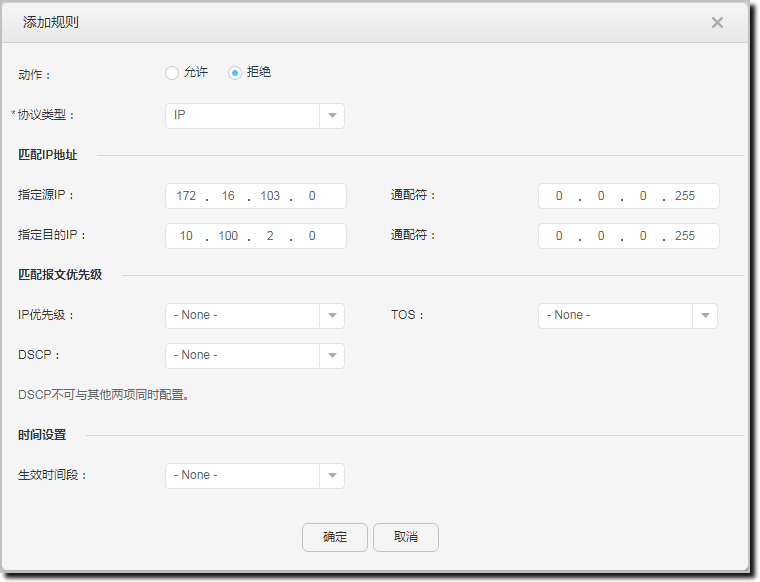

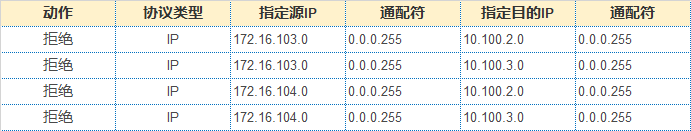

4.1.12ACL策略配置

配置ACL策略,用于管理不同用户群的网络权限。假设办公服务器IP段10.100.2.0/24、Web服务器IP段10.100.3.0/24,不同用户的策略规划如下表所示。

用户类型 | 办公服务器 | Web服务器 | Internet |

|---|---|---|---|

医护人员有线用户 | √ | √ | √ |

医护人员无线用户 | √ | √ | √ |

病患无线用户 | × | × | √ |

访客无线用户 | × | × | √ |

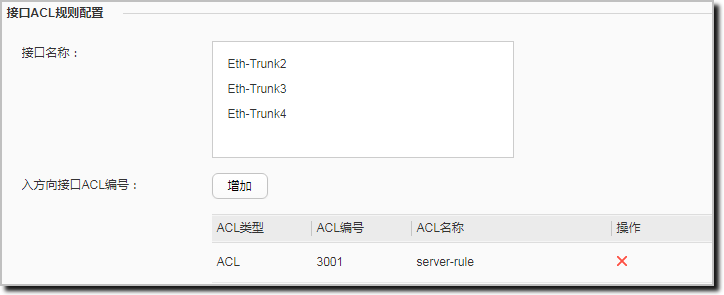

1)依次单击【配置 > 安全业务管理 > ACL配置 > ACL配置】,单击“新建”,配置ACL策略。配置完成后单击“确定”。

2)选中相应的ACL,单击“添加规则”,配置病患无线用户禁止访问办公服务器的规则。配置完成后单击“确定”。

3)采用同样的方式,参考下表分别针对病患和访客无线用户配置ACL策略禁止访问Web服务器和办公服务器。

4)在接口上配置应用ACL,实现基于接口对报文过滤的功能。依次单击【配置 > 安全业务管理 > ACL应用】,选择“接口ACL”,配置接口ACL规则。配置完成后单击“应用”

4.1.13配置安全功能

本功能仅支持通过命令行来配置。单击页面右下角的,进入命令行控制台。

1)如果交换机含X系列单板,使能用户级限速功能(默认使能)。

<CSS> system-view

[CSS] cpu-defend host-car enable

2)使能基于端口的防攻击功能(默认使能),通过display auto-port-defend configuration命令查看回显信息,“Auto-port-defend”字段显示“enable”。

[CSS] display auto-port-defend configuration

----------------------------------------------------------------------------

Name : default

Related slot : <1/7-1/8,2/7-2/8,1/9>

Auto-port-defend : enable

Auto-port-defend sample : 5

Auto-port-defend aging-time : 300 second(s)

Auto-port-defend arp-request threshold : 120 pps(enable)

Auto-port-defend arp-reply threshold : 120 pps(enable)

Auto-port-defend dhcp threshold : 120 pps(enable)

Auto-port-defend icmp threshold : 120 pps(enable)

Auto-port-defend igmp threshold : 120 pps(enable)

Auto-port-defend ip-fragment threshold : 30 pps(enable)

Auto-port-defend alarm : disable

----------------------------------------------------------------------------

3)使能攻击溯源功能(默认使能),通过display auto-defend configuration命令确认配置,“auto-defend”字段显示“enable”。

[CSS] display auto-defend configuration

----------------------------------------------------------------------------

Name : default

Related slot : <1/7-1/8,2/7-2/8,1/9>

auto-defend : enable

auto-defend attack-packet sample : 5

auto-defend threshold : 60 (pps)

auto-defend trace-type : source-mac source-ip

auto-defend protocol : arp icmp dhcp igmp tcp telnet 8021x nd dhcpv6 mld icmpv6

----------------------------------------------------------------------------

4.2配置ACU2

4.2.1通过Web网管登录ACU2

# 使用PC连接交换机的管理网口,并配置PC本地连接的IP地址为169.254.1.2/16,在浏览器输入https://169.254.1.1,出现以下页面,输入用户名和密码,选择语言,单击“登录”,通过Web网管登录ACU2_1。

登录ACU2_2的方式与ACU2_1相同,略。

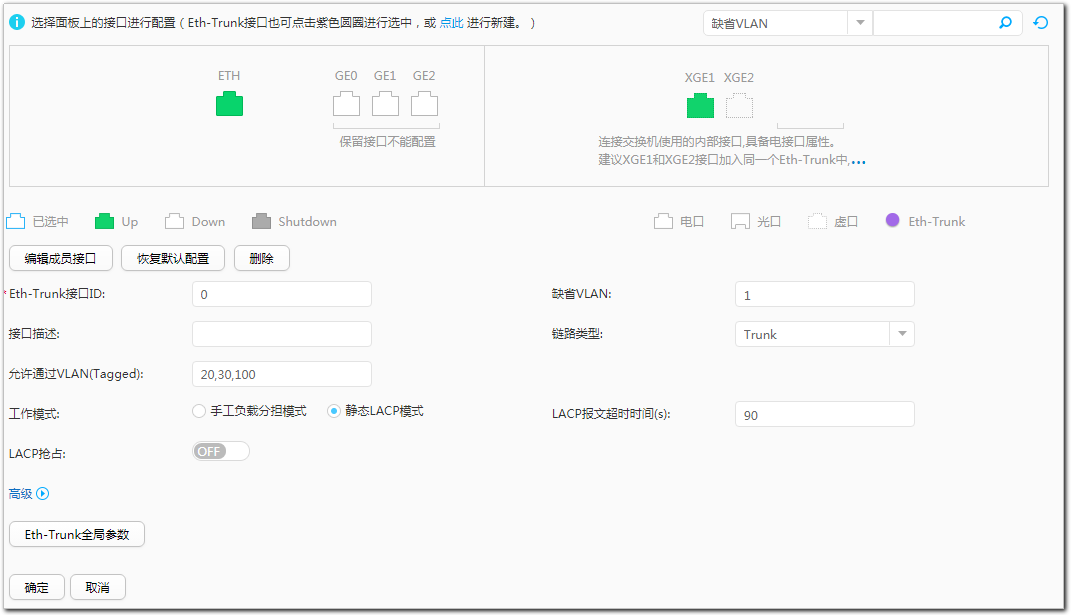

4.2.2配置AC的Eth-Trunk接口

1)登录ACU2_1,依次单击【配置 > AC配置 > 接口管理】,选择“物理接口”。单击“点此”创建Eth-Trunk接口。

配置“Eth-Trunk接口ID”为“0”,“链路类型”为“Trunk”,“允许通过VLAN(Tagged)”为“20,30,100”,“工作模式”为“静态LACP模式”。

2)单击“编辑成员接口”,单击XGE1和XGE2的图标,将XGE1和XGE2接口加入Eth-Trunk成员端口,单击“退出编辑成员”。

最后点击“确定”。

# 登录ACU2_2配置Eth-Trunk,ACU2_2的配置方法与ACU2_1一致,差异点在于Eth-Trunk接口ID为1。

4.2.3配置AC系统参数

1)登录ACU2_1,配置AC基本参数

# 单击“配置 > 配置向导 > AC”,进入“AC基本配置”页面。

# “所在国家/地区”按实际情况选择,以“中国”为例。“系统时间”配置为“手动设置”。“日期和时间”配置为“使用PC当前时间”。

# 单击“下一步”,进入“端口配置”页面。

# 单击“下一步”,进入“网络互连配置”页面。

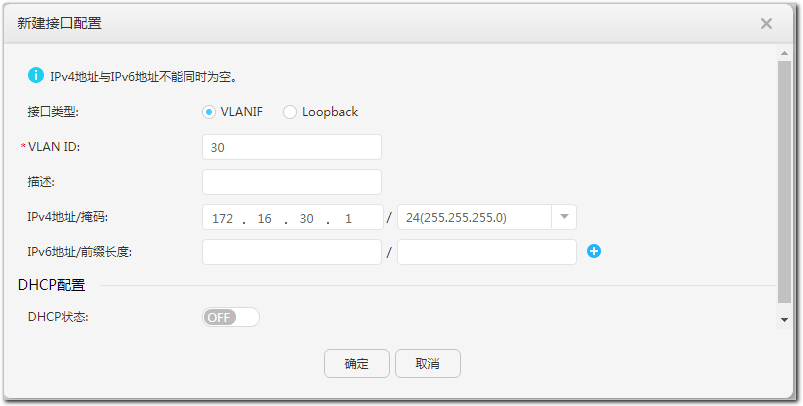

2)配置网络互联

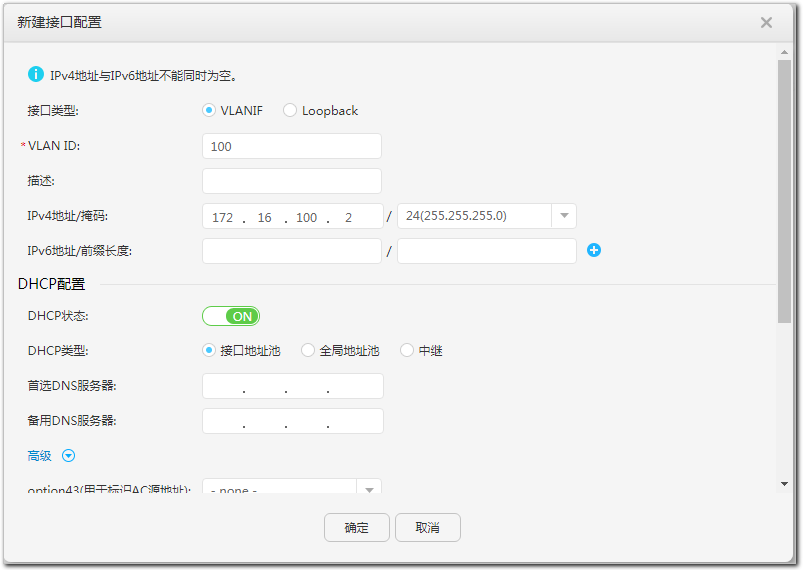

# 单击“接口配置”下的“新建”,进入“新建接口配置”页面。

# 配置接口VLANIF20的IP地址为10.20.0.2/24。

# 配置接口VLANIF30的IP地址为172.16.30.1/24。

# 配置接口VLANIF100的IP地址为172.16.100.2/24,“DHCP状态”为“ON”。

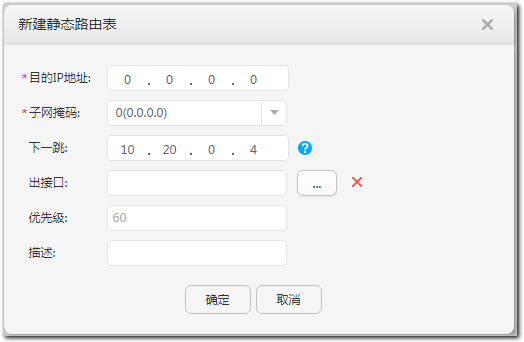

# 单击“静态路由表”下的“新建”,进入“新建静态路由表”页面。

# 新建静态路由,目的IP地址0.0.0.0,子网掩码0.0.0.0,下一跳为10.20.0.4,单击“确定”完成配置。

# 单击“下一步”,进入“AC备份配置”页面。

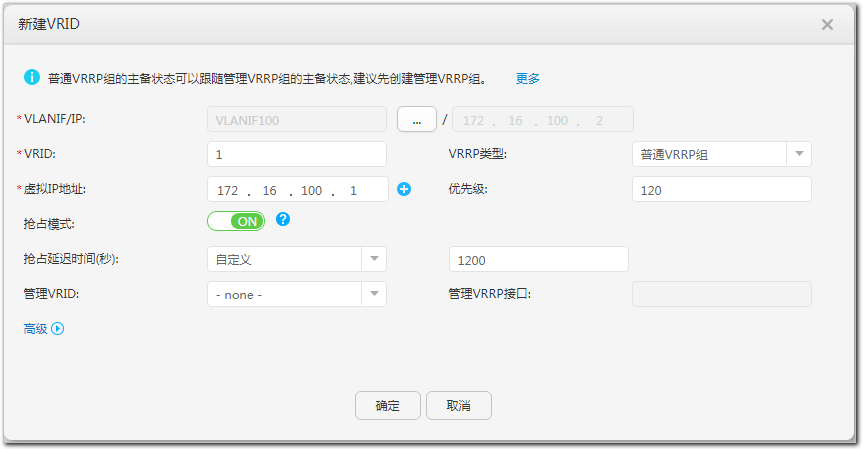

3)配置ACU2_1的VRRP功能

# 开启双机热备

# 单击“新建”,进入“新建VRID”页面。选择VLANIF为“VLANIF100”,VRID为“1”,VRRP类型为“普通VRRP组”,虚拟IP地址“172.16.100.1”,优先级“120”,使能抢占模式,抢占延时时间“1200”秒,单击“确定”完成配置。

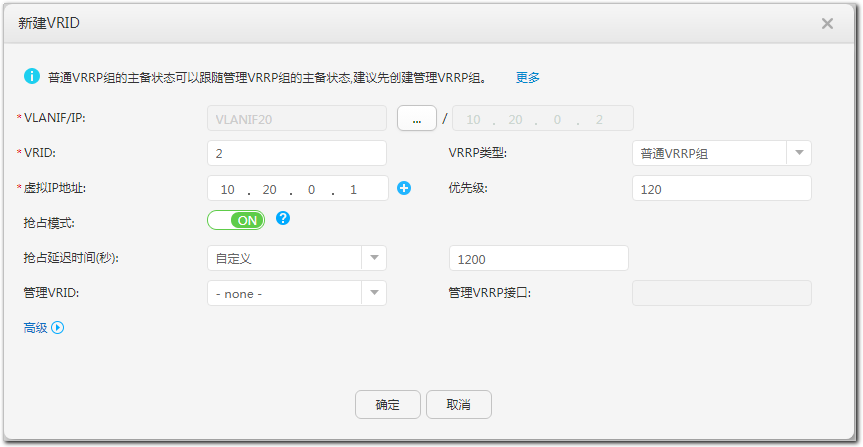

# 以同样的方式创建VRID2

# 勾选全部备份业务

本端AC IP地址“172.16.30.1”,本端端口“10241”,对端AC IP地址“172.16.30.2”,对端端口“10241”,启用无线配置同步,配置PSK密钥。

# 单击“下一步”,进入“AC源地址”页面。

4)配置AC源地址

# 配置AC源地址为“IP地址”。

# 单击“下一步”,进入“配置确认”页面。

# 确认配置,单击“完成并继续AP上线配置”。

5)配置ACU2_2的AC功能

配置ACU2_2的AC功能与ACU2_1一致,主要差异点如下:

ACU2_2的VLAN和VLANIF接口:VLANIF20的IP地址为“10.20.0.3”,VLANIF30的IP地址为“172.16.30.2”,VLANIF100的IP地址为“172.16.100.3”。ACU2_2的VRRP功能:VRID1优先级为“100”,抢占延时时间为“0”;VRID2优先级为“100”,抢占延时时间为“0”。ACU2_2的VRRP热备份功能:本端AC IP地址为“172.16.30.2”,对端AC IP地址为“172.16.30.1”。

4.2.4配置AP上线

说明:

AP上线不支持无线配置同步功能,需要分别在ACU2_1和ACU2_1上配置。以下步骤仅体现ACU2_1上的配置,ACU2_2的配置过程类似。

1)配置AP组

# 单击“批量导入”,进入“批量导入”页面。单击,下载批量添加AP模板文件到本地。

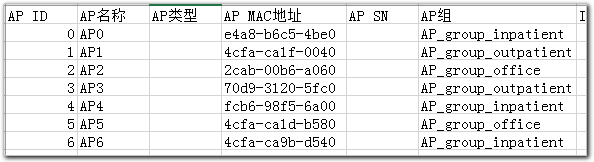

# 在AP模板文件中填写AP信息,示例如下。如需添加多个AP,可以参照该示例在AP模板文件中填写多条AP信息。部署在门诊大楼、住院大楼和行政大楼的AP

# 单击“导入AP文件”后的…选择填写后的模板文件,单击“导入”。

# 导入完成后,页面显示导入结果信息,单击“确定”,完成添加。

# 单击“下一步”,进入“AP分组”页面。

# AP模板文件中已添加AP组信息,直接单击“下一步”,进入“配置确认”页面。

2)确认配置

单击“完成并继续无线业务配置”。

4.2.5配置无线业务

说明: 启用无线配置同步功能后,无线业务只需在

ACU2_1上配置,设备会自动同步到ACU2_2上,无需再在ACU2_2上手动配置。以下步骤体现ACU2_1的配置。

# 单击“新建”,进入“基本信息”页面。

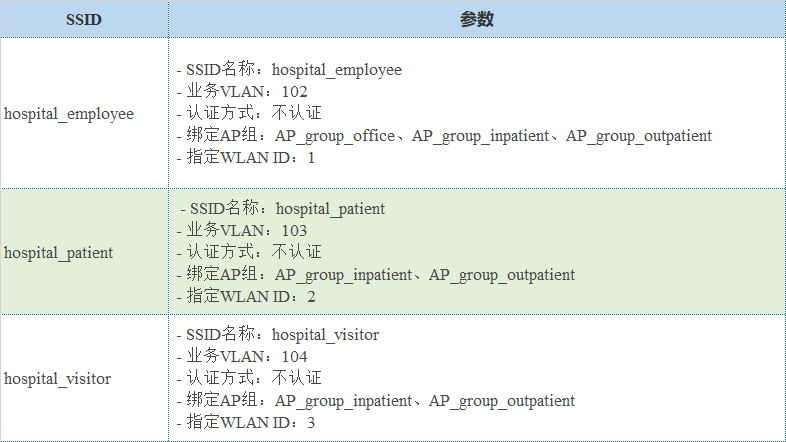

# 配置SSID名称、转发模式、业务VLAN等信息。

# 单击“下一步”,进入“安全认证”页面。

# 配置认证方式为不认证。

# 单击“下一步”,进入“接入控制”页面。

# 绑定AP组选择AP_group_office、AP_group_inpatient和AP_group_outpatient,指定WLAN ID为ON,WLAN ID设置为1。

# 单击“完成”,完成配置。

# 参照下表,以同样的方式分别配置“hospital_patient”和“hospital_visitor”的SSID。

4.2.6配置MAC优先的Portal认证

这里针对医院无线用户,配置MAC优先的Portal认证。

说明: 启用无线配置同步功能后,认证的配置只需在

ACU2_1上配置,设备会自动同步到ACU2_2上,无需再在ACU2_2上手动配置。以下步骤体现ACU2_1上的配置。

1)配置认证模板

# 依次单击【配置 > AP配置 > AP组配置】,单击“AP_group_office”,进入“AP组配置”页面。

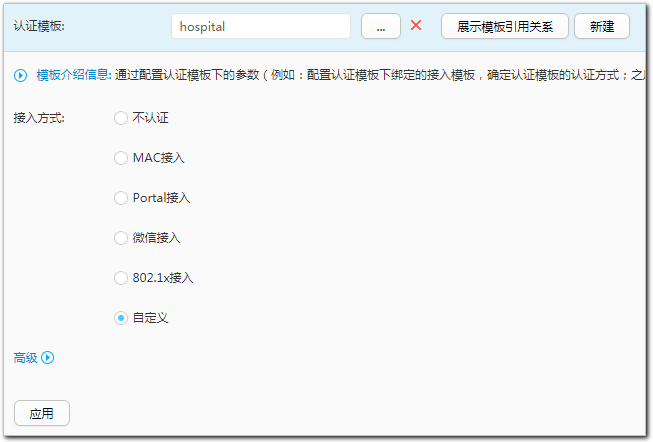

# 依次单击【VAP配置 > hospital_employee > 认证模板】,进入“认证模板”页面。

# 单击“新建”,“模板名称”配置为“hospital”,单击“确定”。

# “接入方式”选择“自定义”,单击“应用”。

2)配置Portal模板

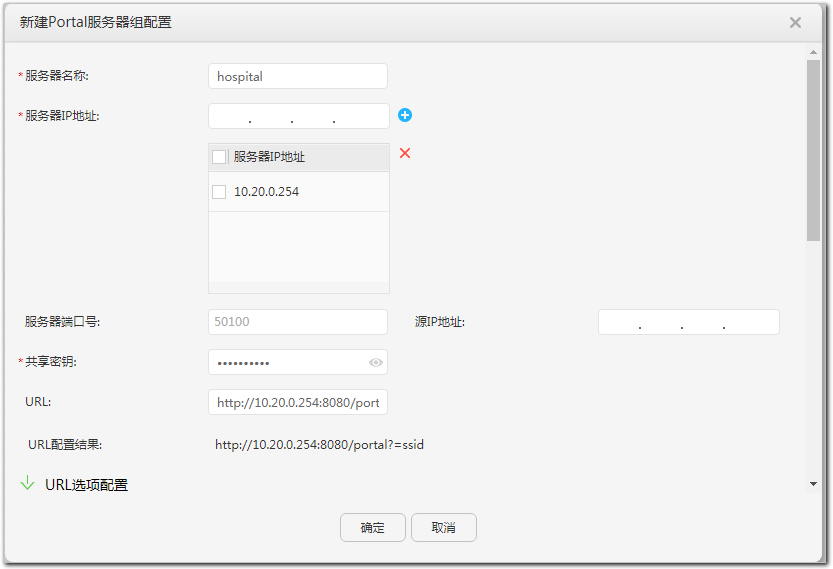

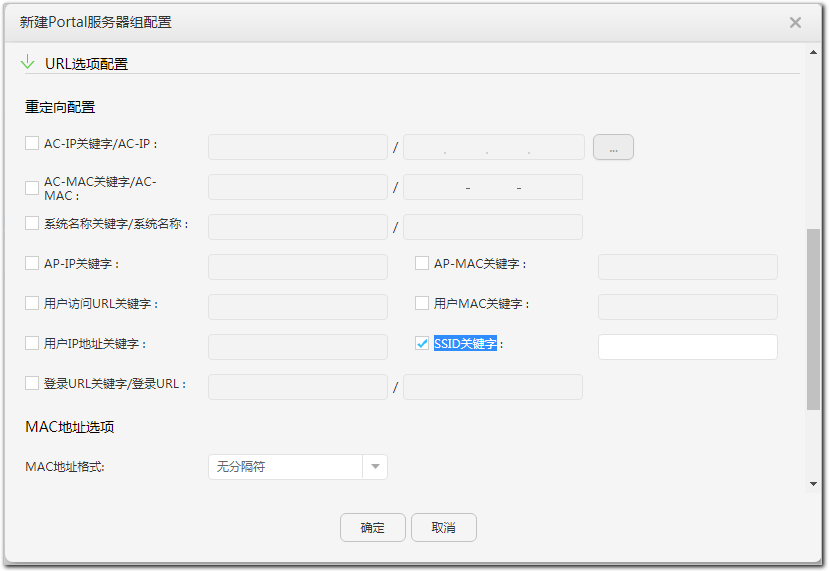

# 展开认证模板导航树,单击“Portal模板”,进入“Portal模板”页面。单击“主Portal服务器组”后的…,单击“新建”,配置“服务器名称”为“hospital”,“服务器IP地址”为“10.20.0.254”,“URL”为“http://10.20.0.254:8080/portal”,配置共享密钥,勾选“URL选项配置”下的“SSID关键字”,单击“确定”。

# 单击“应用”。

3)配置MAC接入模板

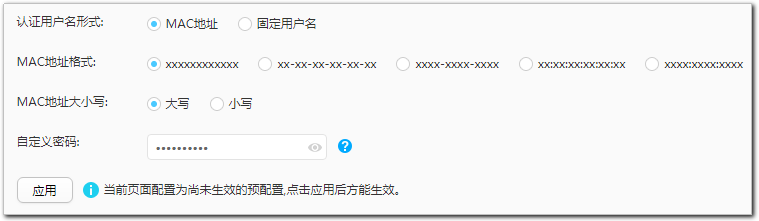

# 单击“MAC接入模板”,进入“MAC接入模板”页面,设置“自定义密码”,单击“应用”。

4)配置免认证规则模板

# 单击“免认证规则模板”,进入“免认证规则模板”页面。单击“免认证规则模板”右侧的下拉框,选择“default_free_rule”,单击“新建”,进入“新建免认证规则”页面。

# 配置“规则编号”为“0”,“目的IP地址”为“8.8.8.8”,“掩码”为“32”。

# 单击“确定”,单击“应用”。

5)配置RADIUS模板

# 单击“RADIUS模板”,进入“RADIUS模板”页面。单击“RADIUS模板”右侧 …,单击“新建”。

# 配置模板名称和模板默认共享密钥。

# 单击“新建服务器”,配置“IP地址”和“共享密钥”,勾选“认证”和“计费”,单击“确定”。

# 单击“确定”。

# 勾选新建的RADIUS服务器模板,单击“确定”,单击“应用”。

6)配置认证方案模板

# 单击“认证方案模板”,进入“认证方案模板”页面。单击“新建”,配置“模板名称”为“hospital”,单击“确定”。

# 配置“第一认证模式”为“RADIUS认证”,单击“应用”。

7)配置计费方案模板

# 单击“计费方案模板”,进入“计费方案模板”页面。单击“新建”,配置“模板名称”为“hospital”,单击“确定”。

# 配置“计费模式”为“RADIUS计费”,开启实时计费,“实时计费时间间隔(分钟)”为15,单击“应用”。

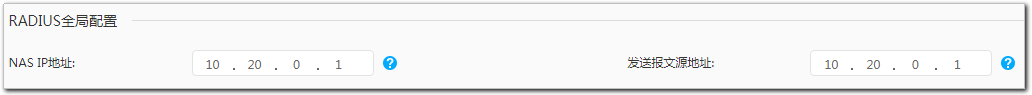

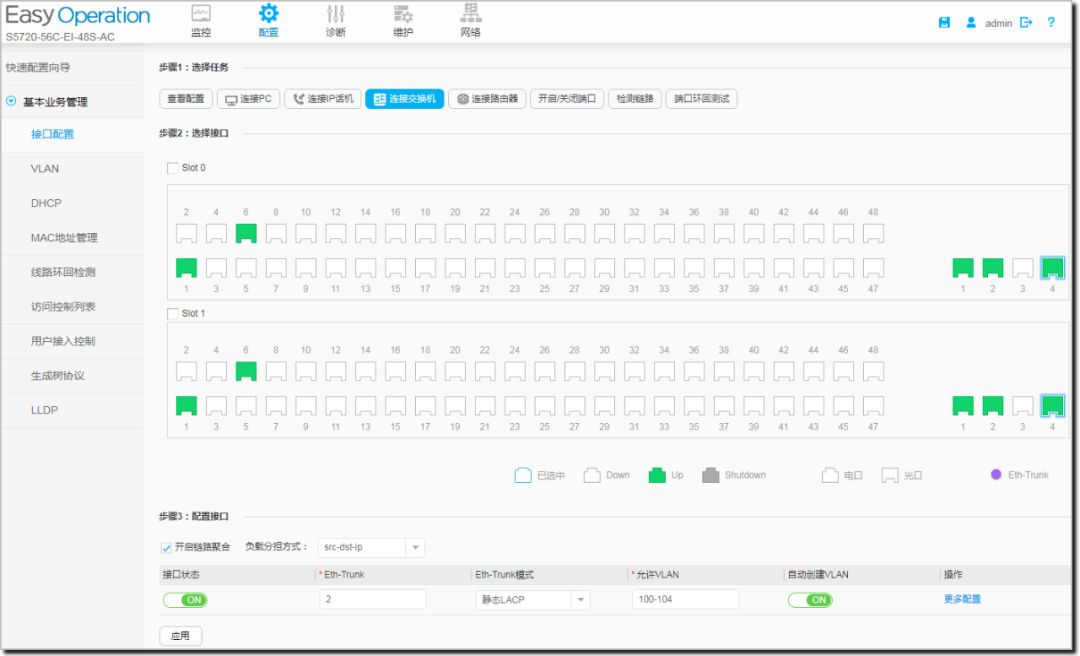

8)设置RADIUS全局配置

# 依次单击“配置 > 安全管理 > AAA”,选择“RADIUS设置”。

# 配置“NAS IP地址”和“发送报文源地址”为10.20.0.1。

# 单击“应用”。

9)设置外置Portal全局设置

# 依次单击“配置 > 安全管理 > AAA”,选择“Portal服务器全局设置 > 外置Portal全局设置”。

# 配置“最大用户数”为5000,配置“发送报文源地址”为“10.20.0.1”。单击“应用”,完成配置。

10)其他组认证配置

以同样方式进入AP组“AP_group_inpatien”和“AP_group_patient”进行配置,差异在于模板参数已经配置完成,只需要选择模板绑定即可,全局配置无需再重复配置。

4.2.7配置详细无线业务参数

1)配置流量模板

# 依次单击【配置 > AP配置 > AP组配置】,单击“AP_group_office”,进入“AP组配置”页面。

# 依次单击【VAP配置 > hospital_employee > 流量模板】,进入“流量模板”页面。

# 单击“新建”,“模板名称”设置为“hospital”,单击“确定”。

# “用户隔离方式”设置为“全部隔离”,“终端上行速率限制(Kbps)”和“终端下行速率限制(Kbps)”设置为“10240”,单击“应用”。

2)配置射频模板

# 单击【射频管理 > 射频0 > 2G射频模板】,单击“新建”,“模板名称”设置为“2G_hospital”,单击“确定”。

# 单击“高级配置”,“Beacon周期(TUs)”设置为“160”。

# 单击“应用”。

# 单击【射频管理 > 射频1 > 5G射频模板】,“模板名称”设置为“5G_hospital”,以同样方式配置。并在“射频管理 > 射频2> 5G射频模板”下引用“5G_hospital”。

然后以同样方式配置AP组“AP_group_outpatient”和“AP_group_inpatient”下的流量模板和射频模板。

4.3配置S5720EI-iStack_1

(连接门诊大楼的汇聚交换机)

4.3.1配置两台S5720-EI组建堆叠

为两台S5720-EI分别安装堆叠卡并连接堆叠线缆,设备自动组建堆叠。查看堆叠状态,确认堆叠建立成功。

4.3.2配置管理IP

通过Console口登录设备,预配置Web网管账号、Telnet账号和管理网口IP地址:

<HUAWEI> system-view

[HUAWEI] sysname S5720EI-iStack_1

[S5720EI-iStack_1] telnet server enable

[S5720EI-iStack_1] user-interface vty 0 4

[S5720EI-iStack_1-ui-vty0-4] user privilege level 15

[S5720EI-iStack_1-ui-vty0-4] authentication-mode aaa

[S5720EI-iStack_1-ui-vty0-4] protocol inbound all

[S5720EI-iStack_1-ui-vty0-4] quit

[S5720EI-iStack_1] aaa

[S5720EI-iStack_1-aaa] local-user admin password irreversible-cipher Root@123

[S5720EI-iStack_1-aaa] local-user admin privilege level 15

[S5720EI-iStack_1-aaa] local-user admin service-type http telnet

[S5720EI-iStack_1-aaa] quit

[S5720EI-iStack_1] interface MEth0/0/1

[S5720EI-iStack_1-MEth0/0/1] ip address 192.168.0.5 24

[S5720EI-iStack_1-MEth0/0/1] quit

4.3.3通过Web网管登录集群系统

使用PC连接交换机的管理网口,并配置PC本地连接的IP地址为192.168.0.2/24,在浏览器输入https://192.168.0.5,出现以下页面,输入用户名(admin)和密码(Root@123),选择易维版,单击“GO”,通过Web网管登录集群系统。

首页出现slot0和slot1交换机两台设备,说明堆叠建立成功。

4.3.4配置Eth-Trunk接口

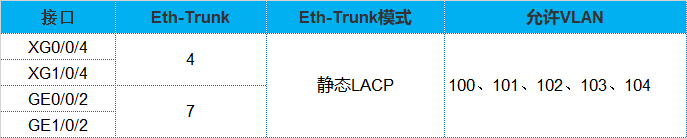

分别配置S5720EI-iStack_1与S12708、S5720-LI相连的Eth-Trunk接口

依次单击【配置 > 基本业务管理 > 接口配置】,单击选择任务中的“连接交换机”,分别按照下表选择对应接口、勾选“开启链路聚合”、填入对应的Eth-Trunk和允许的VLAN。配置完成后单击“应用”。

4.4配置S5720LI_1

(连接门诊大楼的接入交换机)

4.4.1配置Eth-Trunk接口

配置S5720LI_1与S5720EI-iStack_1相连的Eth-Trunk接口

<HUAWEI> system-view

[HUAWEI] sysname S5720LI_1

[S5720LI_1] vlan batch 100 to 104

[S5720LI_1] interface Eth-Trunk5

[S5720LI_1-Eth-Trunk5] port link-type trunk

[S5720LI_1-Eth-Trunk5] undo port trunk allow-pass vlan 1

[S5720LI_1-Eth-Trunk5] port trunk allow-pass vlan 100 to 104

[S5720LI_1-Eth-Trunk5] port description switch

[S5720LI_1-Eth-Trunk5] mode lacp

[S5720LI_1-Eth-Trunk5] quit

[S5720LI_1] interface XGigabitEthernet0/0/1

[S5720LI_1-XGigabitEthernet0/0/1] eth-trunk 5

[S5720LI_1-XGigabitEthernet0/0/1] quit

[S5720LI_1] interface XGigabitEthernet0/0/2

[S5720LI_1-XGigabitEthernet0/0/1] eth-trunk 5

[S5720LI_1-XGigabitEthernet0/0/1] quit

4.4.2配置S5720LI_1与PC之间的接口

[S5720LI_1] interface GigabitEthernet0/0/3

[S5720LI_1-GigabitEthernet0/0/3] port link-type access

[S5720LI_1-GigabitEthernet0/0/3] port default vlan 101

[S5720LI_1-GigabitEthernet0/0/3] loopback-detect enable

[S5720LI_1-GigabitEthernet0/0/3] port description desktop

[S5720LI_1-GigabitEthernet0/0/3] quit

4.4.3配置S5720LI_1与AP之间的接口

[S5720LI_1]interface GigabitEthernet 0/0/1

[S5720LI_1-GigabitEthernet0/0/1] port link-type hybrid

[S5720LI_1-GigabitEthernet0/0/1] port hybrid pvid vlan 100

[S5720LI_1-GigabitEthernet0/0/1] port hybrid untagged vlan 100

[S5720LI_1-GigabitEthernet0/0/1] port hybrid tagged vlan 102 to 104

[S5720LI_1-GigabitEthernet0/0/1] port-isolate enable group 1

[S5720LI_1-GigabitEthernet0/0/1] quit

[S5720LI_1] interface GigabitEthernet0/0/2

[S5720LI_1-GigabitEthernet0/0/6] port link-type hybrid

[S5720LI_1-GigabitEthernet0/0/6] port hybrid pvid vlan 100

[S5720LI_1-GigabitEthernet0/0/6] port hybrid untagged vlan 100

[S5720LI_1-GigabitEthernet0/0/6] port hybrid tagged vlan 102 to 104

[S5720LI_1-GigabitEthernet0/0/6] port-isolate enable group 1

[S5720LI_1-GigabitEthernet0/0/6] quit

4.4.4配置DHCP Snooping

在S5720LI_1上配置DHCP Snooping。使能有线用户VLAN101的DHCP Snooping功能,并配置上行ETH-Trunk端口为信任端口。

[S5720LI_1] dhcp enable

[S5720LI_1] dhcp snooping enable

[S5720LI_1] dhcp snooping enable vlan 101

[S5720LI_1] interface Eth-Trunk 5

[S5720LI_1-Eth-Trunk5] dhcp snooping trusted

[S5720LI_1-Eth-Trunk5] quit

4.5配置S5720EI-iStack_2

(连接住院大楼的汇聚交换机)

S5720EI-iStack_2配置方法与S5720EI-iStack_1一致,配置信息如下:

4.6配置S5720LI_2

(连接住院大楼的接入交换机)

S5720LI_2配置方法与S5720LI_1一致,接口配置规划信息如下表:

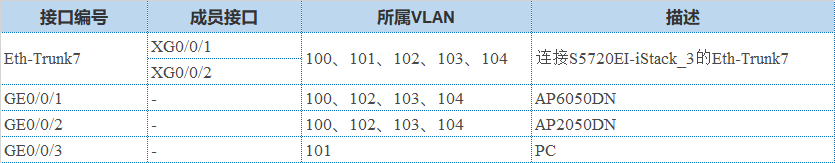

4.7配置S5720EI-iStack_3

(连接行政大楼的汇聚交换机)

S5720EI-iStack_3配置方法与S5720EI-iStack_1一致,接口配置规划信息如下表:

4.8配置S5720LI_3

(连接行政大楼的接入交换机)

S5720LI_3配置方法与S5720LI_1一致,规划配置信息如下表:

4.9配置Agile Controller-Campus

4.9.1登录Agile Controller-Campus

打开浏览器,在地址栏输入Agile Controller-Campus的访问地址,出现以下页面,输入用户名和密码,单击“GO”,登录Agile Controller-Campus。

说明: 首次登录

Agile Controller-Campus,请使用超级管理员帐号(admin)和密码(Changeme123)。首次登录之后请立即修改密码,否则无法使用Agile Controller-Campus。

Agile Controller-Campus的访问地址支持以下形式:

访问方式 | 说明 |

|---|---|

https://Agile Controller-Campus-IP:8443 | “Agile Controller-Campus-IP”为Agile Controller-Campus的IP地址。 |

Agile Controller-Campus的IP地址 | 如果在安装时启用了80端口,则允许不输入端口号。通过此种方式访问Agile Controller-Campus,URL地址将自动跳转为“https://Agile Controller-Campus-IP:8443”。 |

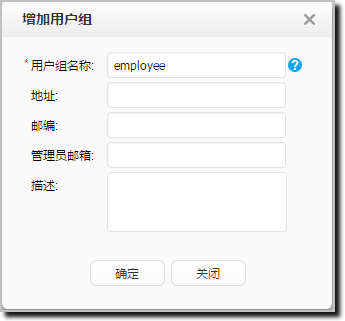

4.9.2配置用户组和用户

1)依次单击【资源 > 用户 > 用户管理 】。单击加号增加用户组,输入用户组名称“employee”(针对医护人员),单击“确定”。

2)在左侧导航栏选中新建的用户组,单击“增加”,进入“增加帐号”界面。选择帐号类型为“普通帐号”,输入帐号、密码、用户名称,取消勾选“下次登录修改密码”,单击“确定”,完成增加。

3)针对病患和访客,使用预置用户组guest。

4.9.3配置S12708和ACU2设备管理

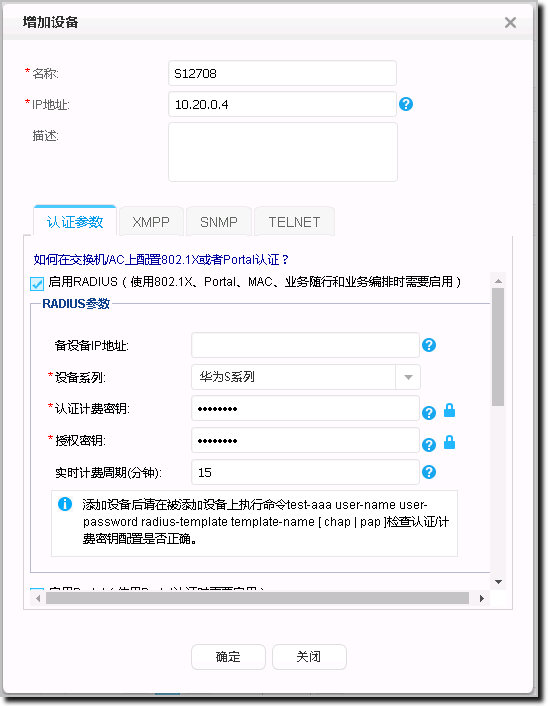

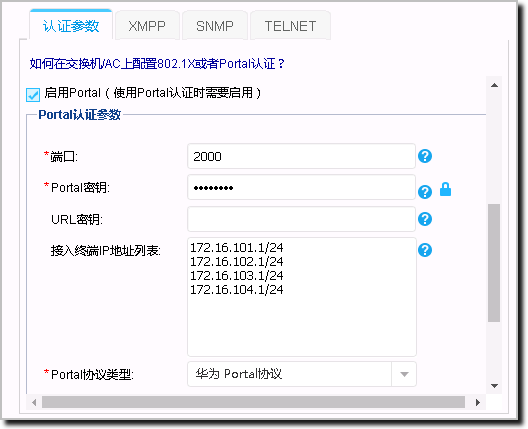

1)依次单击【资源 > 设备 > 设备管理】,单击“增加”,添加S12708,并配置认证参数,配置完成后单击“确定”。

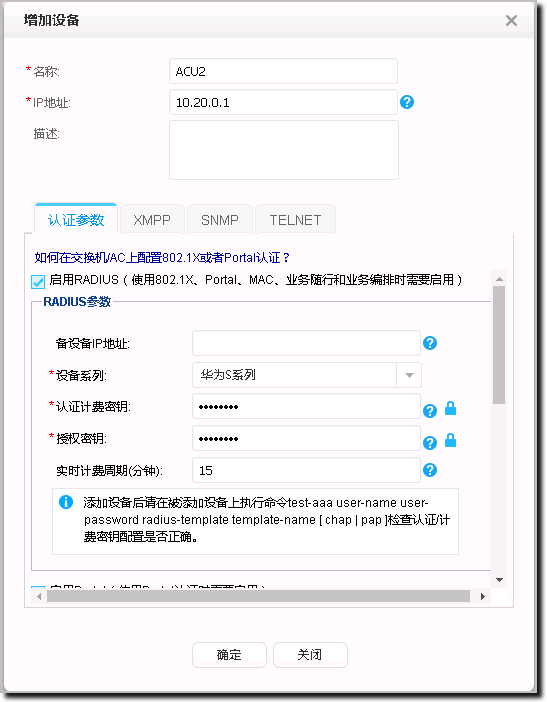

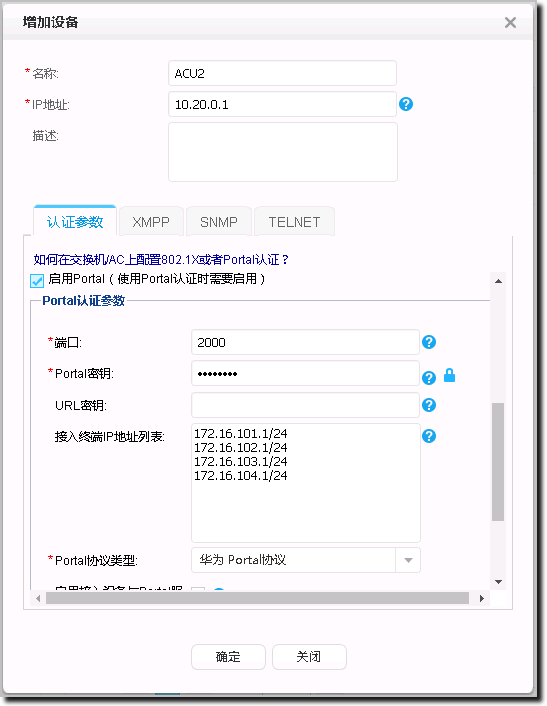

2)添加ACU2,并配置认证参数,配置完成后单击“确定”。

4.9.4配置MAC优先认证

依次单击【系统 > 终端参数配置 > 全局参数】,在“MAC优先的Portal认证”中配置MAC优先认证。

4.9.5配置认证授权

1)配置认证规则

# 本案例采用缺省认证规则,可根据现网情况考虑是否需要新建认证规则。依次单击【策略 > 准入控制 > 认证授权 > 认证规则】,点击“增加”,新建认证规则。

2)配置授权结果

# 本案例采用缺省授权结果,可根据现网情况考虑是否需要新建授权结果。依次单击【策略 > 准入控制 > 认证授权 > 授权结果】,点击“增加”,新建授权结果。

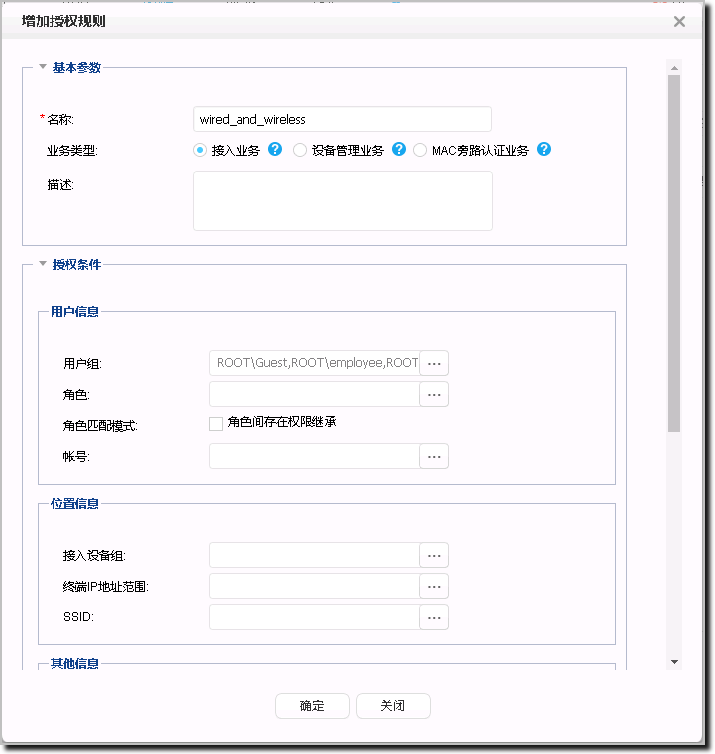

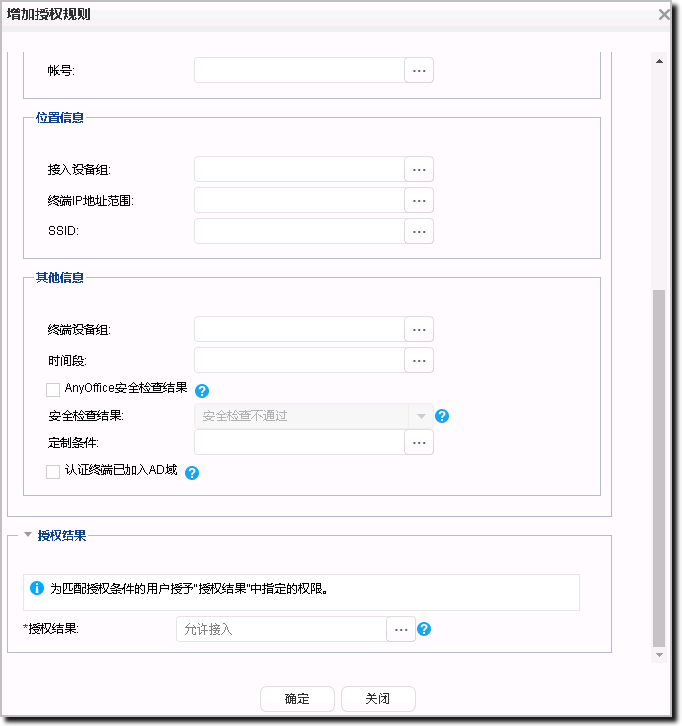

3)配置针对无线用户和有线用户的的授权规则。

# 选择【策略 > 准入控制 > 认证授权 > 授权规则】,单击“增加”,新建授权规则“wired_and_wireless”,在“用户组”中添加“employee”、“wireless”、“guest”和“visitor”,授权结果为“允许接入”。

5.验证结果

- 分别以

hospital_employee、hospital_visitor或hospital_patient无线用户账户接入网络,认证通过后,可以在ACU2上看到相关用户信息,用户可溯源到具体的哪个AP接入,同时在Agile Controller-Campus上可以看到在线用户的信息。 - 分别以

hospital_employee、hospital_visitor、hospital_patient用户账户接入认证后,分别验证用户网络权限,如访客和病患无线用户无法访问办公服务器,可以正常访问Internet。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2024-03-10,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录