使用TCPDUMP和Wireshark排查服务端CLOSE_WAIT(一)

使用TCPDUMP和Wireshark排查服务端CLOSE_WAIT(一)

typecodes

发布于 2024-03-29 14:24:22

发布于 2024-03-29 14:24:22

在Linux后端服务网络通信开发中,可能会遇到CLOSE_WAIT的状况。引起TCP CLOSE_WAIT状态的情况很多,归根结底还是由于被动关闭的一方没有关闭socket链路导致的。这篇文章主要是通过用一个简单的例子通过TCPDUMP和Wireshark这两个工具来模拟产生CLOSE_WAIT的情况,下一篇主要是对这个问题的原理解释。

CentOS服务端建立监听端口

1 CentOS服务端建立监听端口

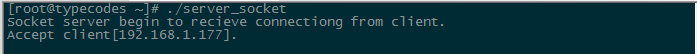

如上图所示,在虚拟机CentOS7服务器(192.168.1.178)中打开一个终端界面,然后使用下面这个简单的服务端程序,建立8000端口的监听服务(PID:5325)。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 | /** * @FileName server_socket.c * @Describe A simple example for creating a listen as a server in linux system. * @Author vfhky 2016-02-26 18:45 https://typecodes.com/cseries/tcpdumpwiresharkclosewait1.html * @Compile gcc server_socket.c -o server_socket */ #include <stdio.h> #include <string.h> #include <sys/types.h> #include <sys/socket.h> #include <netinet/in.h> #include <arpa/inet.h> #include <errno.h> int main( int argc, char **argv ) { int server_sockfd; int client_sockfd; int len; int llOpt = 1; struct sockaddr_in my_addr; struct sockaddr_in remote_addr; int sin_size; char bufBUFSIZ; memset( &my_addr, 0, sizeof(my_addr) ); my_addr.sin_family = AF_INET; my_addr.sin_addr.s_addr = INADDR_ANY; my_addr.sin_port = htons(8000); if( ( server_sockfd = socket( AF_INET, SOCK_STREAM, 0 ) ) < 0 ) { perror("socket"); return 1; } if( setsockopt( server_sockfd, SOL_SOCKET, SO_REUSEADDR, &llOpt, sizeof(llOpt) ) ) { close(server_sockfd); return errno; } if( bind( server_sockfd, (struct sockaddr *)&my_addr, sizeof(struct sockaddr) ) < 0 ) { perror( "bind" ); return 1; } listen( server_sockfd, 5 ); sin_size = sizeof( struct sockaddr_in ); printf( "Socket server begin to recieve connectiong from client.\n" ); while(1) { if( ( client_sockfd = accept( server_sockfd, (struct sockaddr *)&remote_addr, &sin_size ) ) < 0 ) { perror( "accept" ); return 1; } //Print the ip address and port of client. printf( "Accept client%s:%u.\n", inet_ntoa(remote_addr.sin_addr), ntohs(remote_addr.sin_port) ); memset( buf, 0x00, BUFSIZ ); while( ( len = recv( client_sockfd ,buf, BUFSIZ, 0) ) > 0 ) { buflen='\0'; printf( "Message from client=%s\n", buf ); } close( client_sockfd ); } close( server_sockfd ); return 0; } |

|---|

2 在Linux中使用netstat命令查看TCP服务状态

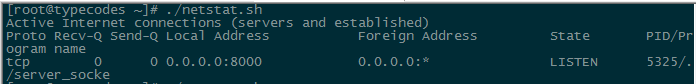

新建一个shell脚本netstat.sh,里面只包含一条有效命令netstat -nap|head -n 2;netstat -nap|grep 8000。执行该脚本可以看到服务端的监听效果:

Linux中利用netstat命令查看TCP服务状态

3 在Linux中利用telnet命令创建一个客户端

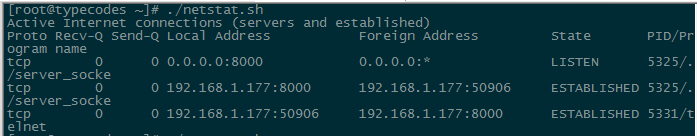

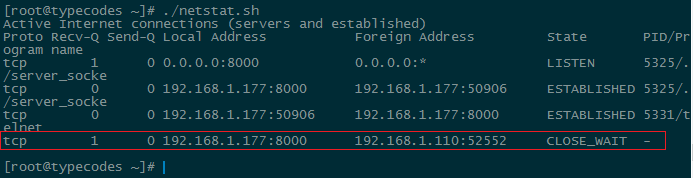

再打开一个Linux终端界面,然后输入命令telnet 192.168.1.177 8000作为客户端建立与服务端的TCP连接。这时执行脚本./netstat.sh可以看到Linux客户端(PID:5331)和服务端(PID:5325)的TCP通信已经变成ESTABLISHED状态,效果如下图所示:

Linux中利用netstat命令查看TCP服务状态

4 在Windows中利用telnet命令创建一个客户端

在Windows中打开一个PowerShell终端界面,然后输入命令telnet 192.168.1.177 8000作为客户端建立与Linux服务端的TCP连接。

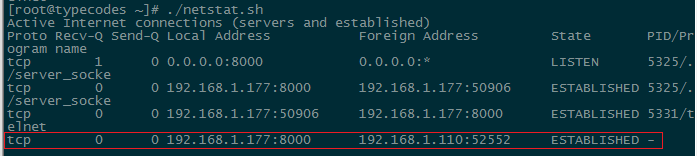

这时执行脚本./netstat.sh可以看到Windows客户端(端口:52552)和服务端(PID:5325)的TCP通信已经变成ESTABLISHED状态,效果如下图所示:

Linux中利用netstat命令查看TCP服务状态

5 在Linux中使用tcpdump工具抓包

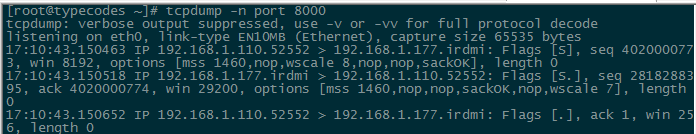

再打开一个Linux终端界面,然后输入命令tcpdump -n port 8000进行抓包(目的是获取Windows客户端telnet建立的tcp连接的数据包)。当前面第4小节中Windows客户端发起“三次握手”时得到如下数据:

[root@typecodes ~]# tcpdump -n port 8000

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

######Windows中的telnet命令作为客户端向Linux服务器发起第一次握手,请求建立连接(SYN)

17:10:43.150463 IP 192.168.1.110.52552 > 192.168.1.177.irdmi: Flags [S], seq 4020000773, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0

######Linux服务端向Windows客户端发送握手确认包(SYN+ACK)

17:10:43.150518 IP 192.168.1.177.irdmi > 192.168.1.110.52552: Flags [S.], seq 2818288395, ack 4020000774, win 29200, options [mss 1460,nop,nop,sackOK,nop,wscale 7], length 0

######Windows客户端向Linux服务端发送确认包(ACK),三次握手完毕

17:10:43.150652 IP 192.168.1.110.52552 > 192.168.1.177.irdmi: Flags [.], ack 1, win 256, length 0效果如下图所示:

使用tcpdump工具抓包:三次握手

6 在Windows中使用Wireshark抓包

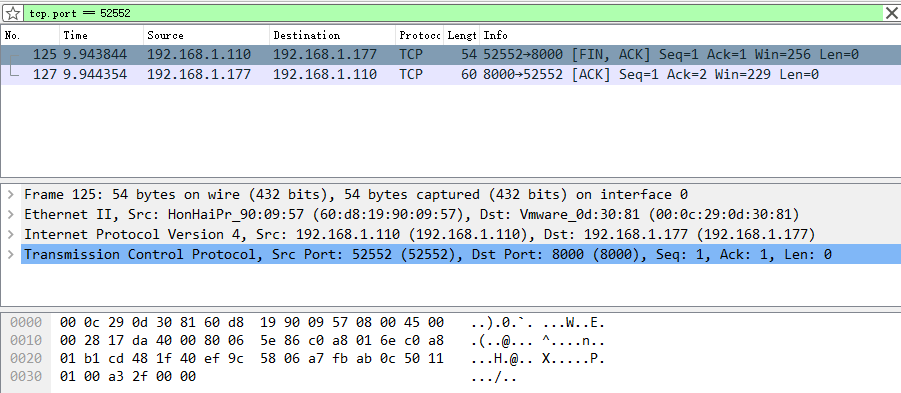

在Windows中使用telnet 192.168.1.177 8000命令建立与Linux服务端的TCP链路后(即前面小节4的操作),通过Windows客户端的TCP端口号52552开始准备使用Wireshark进行抓包。

手动直接关闭小节4中创建的Windows telnet终端界面,然后Wireshark抓包情况如下图所示:

在Windows中使用Wireshark抓包

同时,通过Linux中的netstat.sh脚本发现刚才建立的TCP通信出现了CLOSE_WAIT的状态。

Linux中利用netstat命令查看TCP服务状态

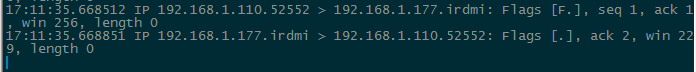

同样,使用第4小节中的tcpdump抓包情况如下:

######Windows客户端被“意外”关闭,向Linux服务端发送FIN+ACK报文

17:11:35.668512 IP 192.168.1.110.52552 > 192.168.1.177.irdmi: Flags [F.], seq 1, ack 1, win 256, length 0

######Linux服务端向Windows客户端发送ACK确认报文

17:11:35.668851 IP 192.168.1.177.irdmi > 192.168.1.110.52552: Flags [.], ack 2, win 229, length 0

######2分钟后,Windows系统自动向Linux服务端发送一个RST+ACK报文,告知对方自己已关闭之前的TCP连接,同时要求对方也关闭链路

17:13:35.670464 IP 192.168.1.110.52552 > 192.168.1.177.irdmi: Flags [R.], seq 2, ack 1, win 0, length 0效果如下图所示:

在Linux中使用tcpdump抓包

7 原因分析

详见下文。

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2016-02-26 ,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录