【好靶场逻辑漏洞】走进“乌云”教科书书里的漏洞-短信验证码回显

原创【好靶场逻辑漏洞】走进“乌云”教科书书里的漏洞-短信验证码回显

原创

好靶场

修改于 2025-08-30 19:09:16

修改于 2025-08-30 19:09:16

0x00 乌云平台(WooYun):一个被怀念的安全时代印记

作为国内早期极具影响力的漏洞报告平台,乌云(WooYun)曾是无数安全爱好者心中的 “宝藏” 与 “教科书”。它汇聚了海量真实漏洞案例,见证了中国网络安全行业的启蒙与成长,其留下的漏洞研究思路至今仍被后人借鉴。如今,我们可以通过 “好靶场” 这类平台,重温乌云时代那些经典的漏洞场景,本文就从 “短信验证码回显” 这一极具代表性的逻辑漏洞说起。

0x01 短信验证码回显:逻辑漏洞中的 “典型代表”

短信验证码是互联网服务中最基础的安全验证手段之一,从用户注册、账号登录到密码找回,几乎贯穿了账号体系的全生命周期。但正如所有功能逻辑都可能存在安全隐患一样,验证码机制也暗藏风险 —— 这类因业务逻辑设计缺陷导致的问题,在安全领域被统称为 “逻辑漏洞”,而 “短信验证码回显” 正是其中极具代表性的一种。

所谓 “短信验证码回显”,本质是开发过程中的疏漏:当用户点击 “获取验证码” 后,服务器在返回 “发送成功”(success)的响应时,竟将本应私密的短信验证码(Code)直接明文包含在返回包中。这种看似微小的失误,却可能引发连锁性的安全问题:

- 攻击者无需破解任何加密,只需通过抓包工具(如 Burp)捕获服务器响应,就能直接获取验证码;

- 借助这一漏洞,攻击者可进一步实现 “任意账号注册”(用他人手机号注册账号)、“任意密码找回”(重置他人账号密码)等高危操作,最终导致用户账号被非法登录、个人信息泄露,甚至财产损失。

在乌云时代,类似的逻辑漏洞屡见不鲜,它们往往不依赖复杂的技术手段,却能绕过层层防护直达核心 —— 这也正是研究这类漏洞的意义:从基础逻辑出发,理解 “功能安全” 与 “业务安全” 的关联性,进而在实际开发中筑起更坚固的防线。

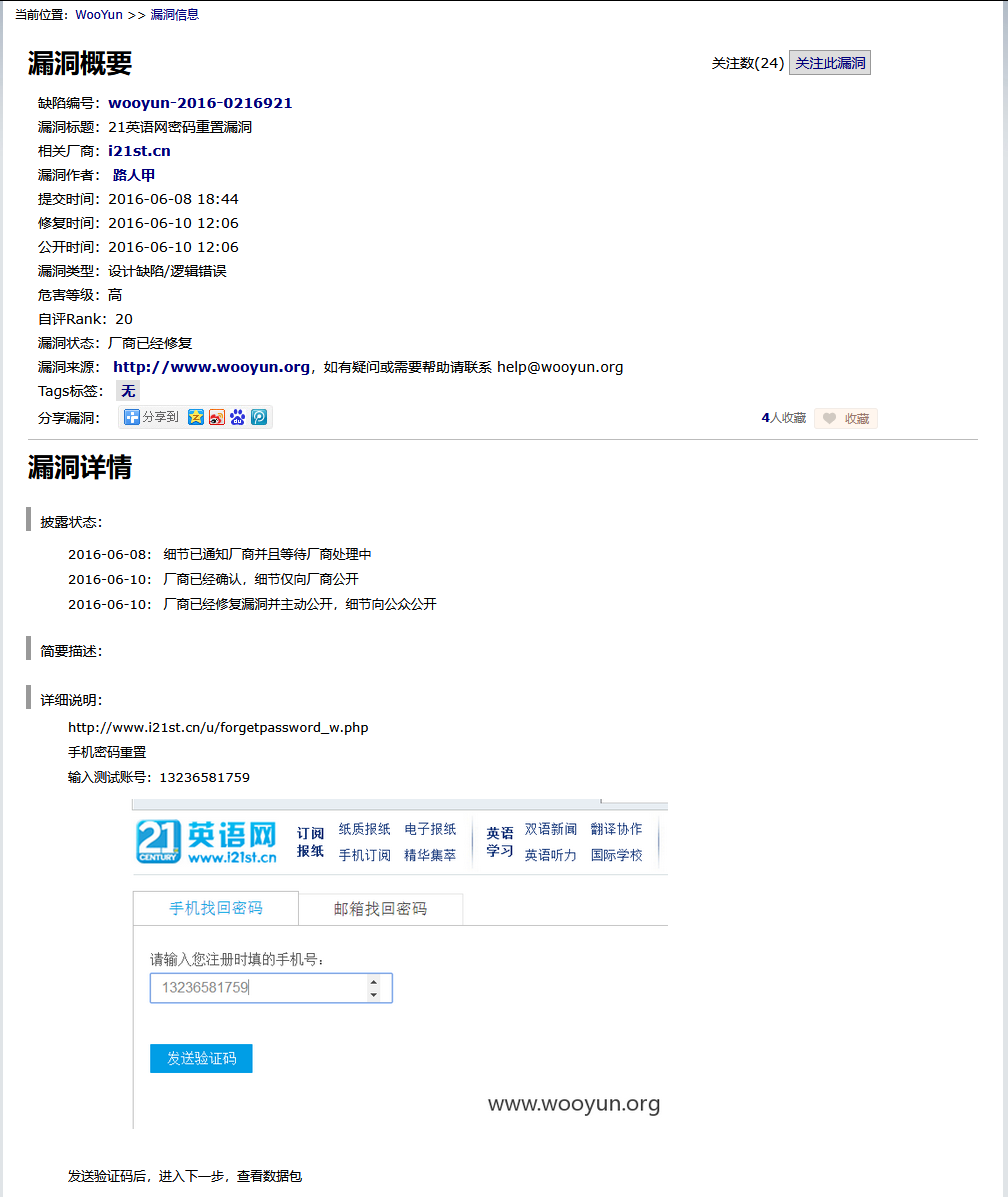

下图为乌云找到的漏洞。

0x02 开启靶场环境

打开靶场

https://github.com/haobachang-1/haobachangBlog/blob/main/README.md

开启靶场

第一步,在靶场类型中选择 “SRC 漏洞”(SRC 即安全响应中心,此类漏洞多来自企业实际业务场景);

第二步,在漏洞细分选项中,找到并选择 “验证码” 相关场景;

第三步,在验证码漏洞的子类别里,精准选择 “短信验证码回显问题” 这一具体场景;

最后,点击 “开启靶场” 按钮,系统会自动生成一个专属的靶场地址,复制该地址备用。

漏洞体验:复现验证码回显过程

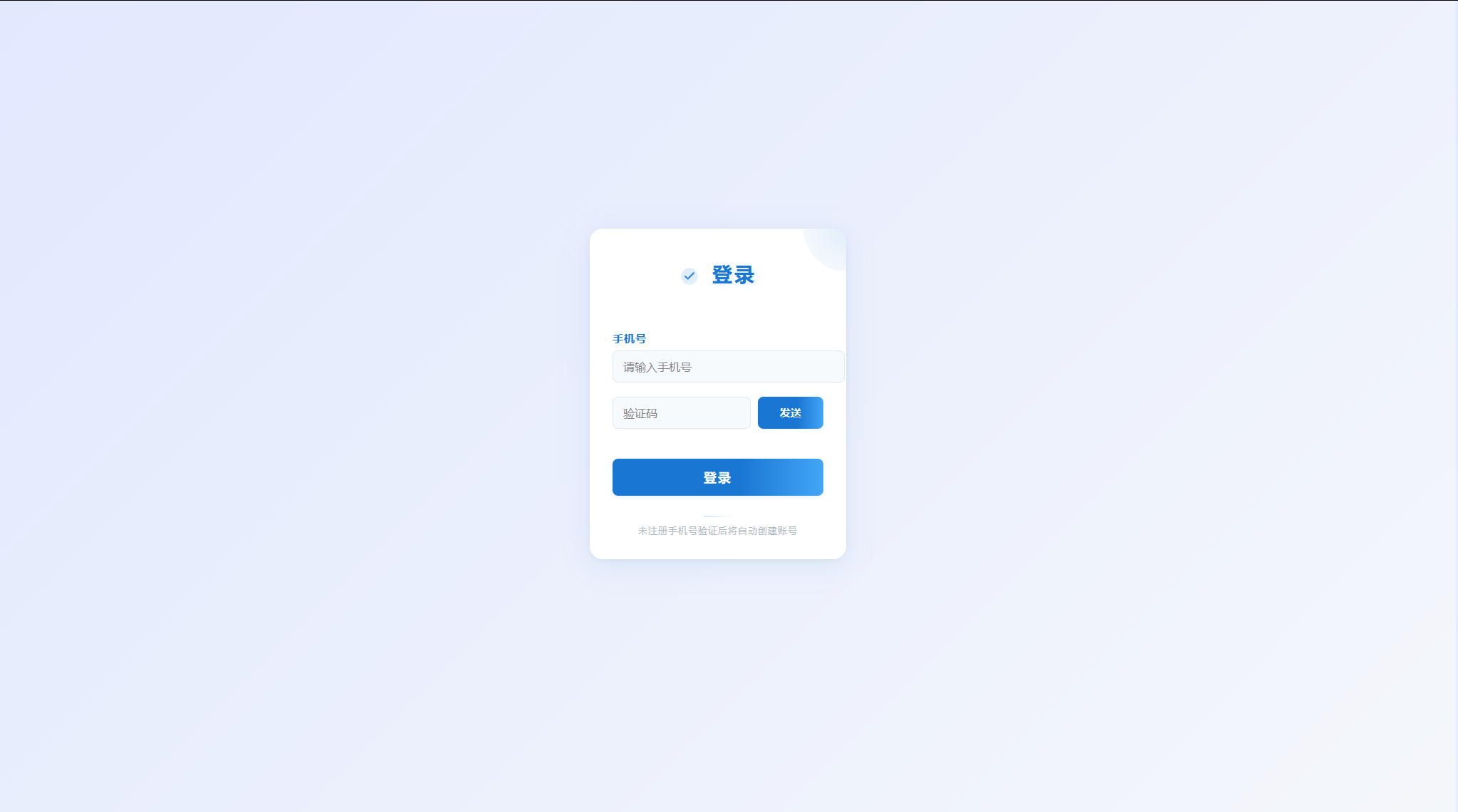

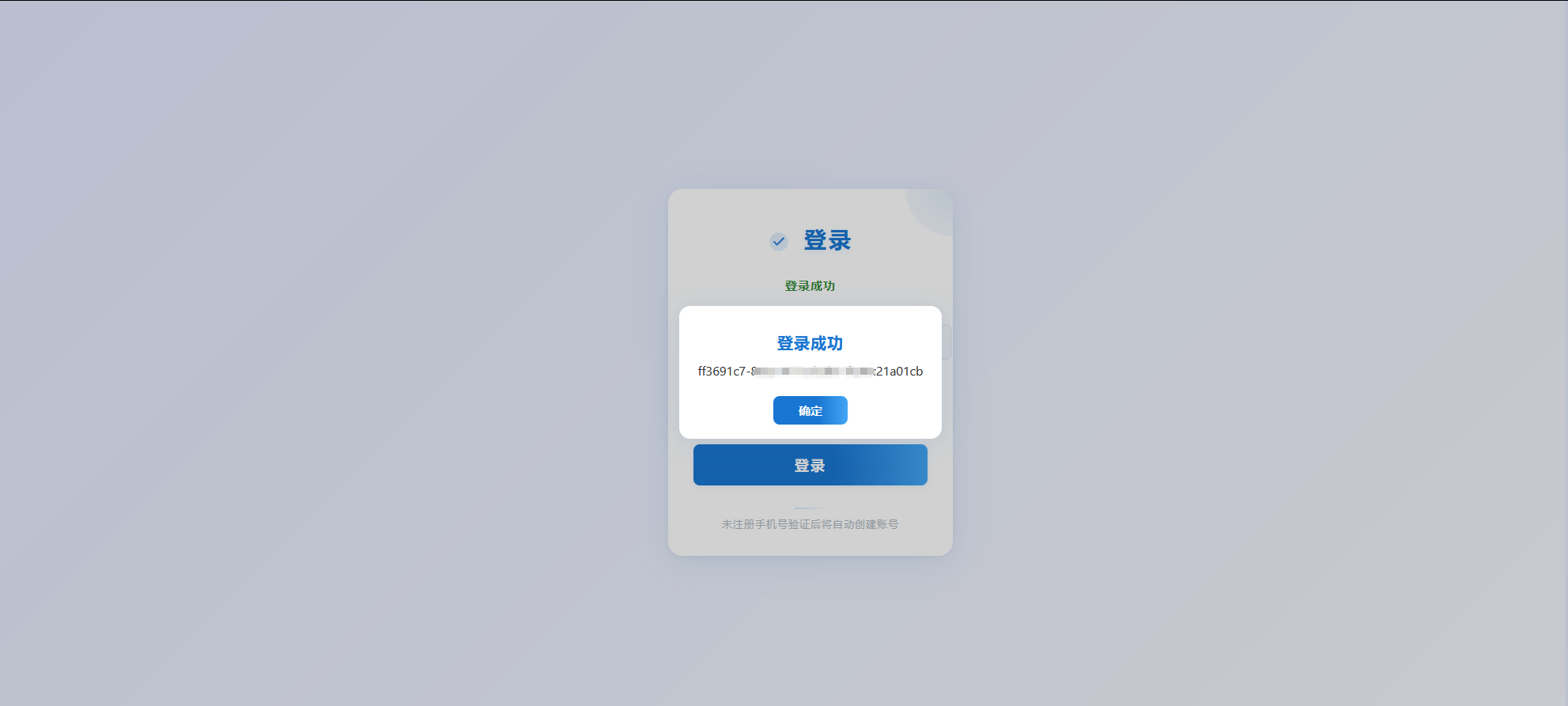

在登录窗口中输入任意手机号(无需真实存在,仅用于模拟场景),点击 “获取验证码” 按钮;

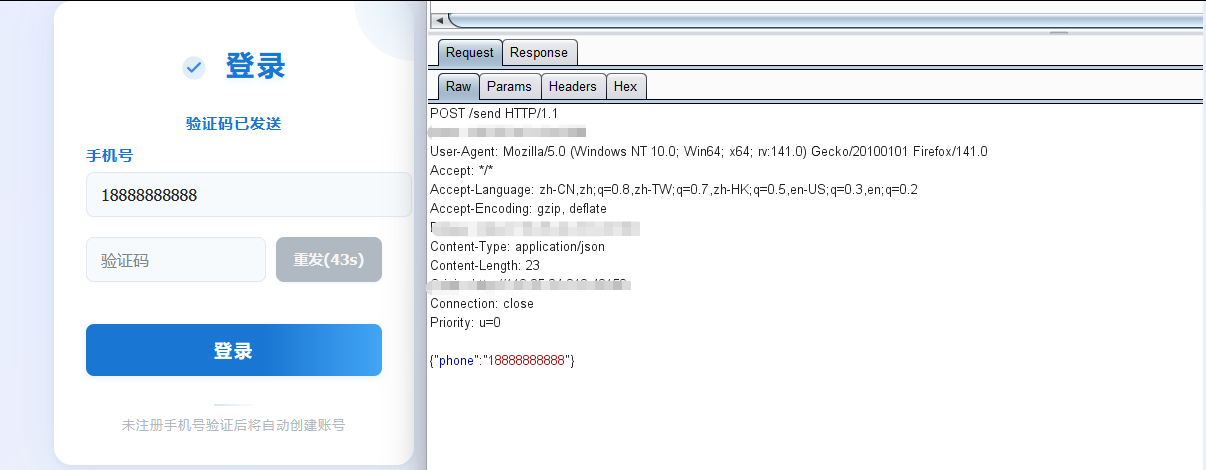

打开 Burp Suite(一款常用的网络抓包工具),对当前请求进行抓包,重点查看服务器返回的数据包;

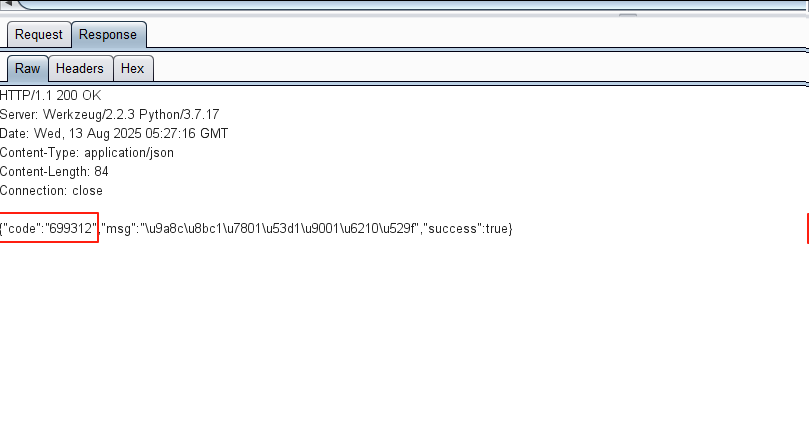

此时会发现,服务器返回的数据包中直接包含了刚才请求的短信验证码(这就是 “回显问题” 的核心表现 —— 本应私密的验证码被明文返回);

将回显的验证码输入到登录窗口的对应字段中,点击 “登录” 按钮,页面会返回一个包含 flag 的成功提示;

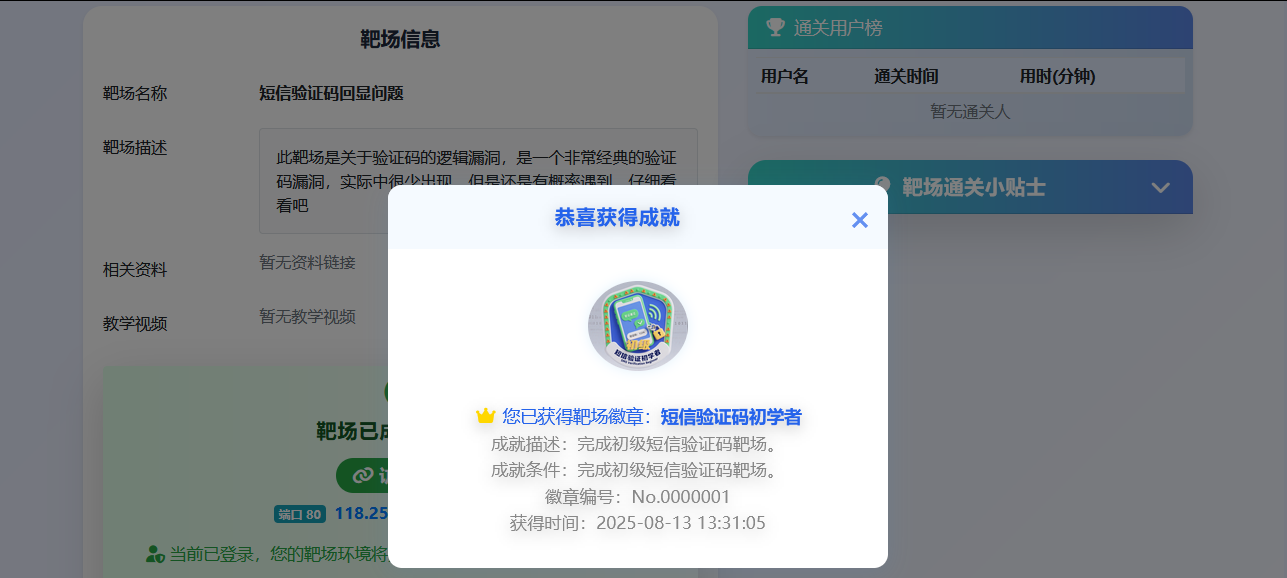

复制该 flag 并提交到靶场验证界面,验证通过后,你将获得一枚专属的电子徽章,作为完成此次漏洞体验的纪念

通过这个靶场,你可以直观感受 “短信验证码回显” 这一漏洞的危害 —— 攻击者可通过抓包直接获取验证码,绕过验证机制登录他人账号,进而理解在实际开发中如何避免此类安全问题(例如禁止在返回包中包含验证码、采用时效更短的动态验证等)。

以上。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录