好靶场支付漏洞】修改商品金额薅羊毛漏洞

原创0x00 概述

好靶场是一个国内唯一一家以真实SRC报告制作靶场的安全靶场平台。

0x01 漏洞解析

修改金额薅羊毛漏洞是电商、支付类系统中常见的业务逻辑漏洞,核心成因是系统对订单金额、支付金额等关键数据的校验机制缺失或不完整,导致攻击者可通过篡改数据绕过正常定价规则,以远低于正常价格甚至零成本获取商品或服务。

具体表现为:

攻击者通常通过抓包工具(如 Fiddler、Burp Suite)拦截前端向后端发送的订单请求、支付请求,直接修改请求中的金额参数(如将 “totalAmount=999” 改为 “totalAmount=9.9” 或 “totalAmount=0”)。

校验缺失场景:系统仅在前端进行金额展示和简单校验(如限制输入框不能输入负数),但未在后端对金额的合理性进行二次验证;或后端未基于数据库中存储的商品原价、优惠规则重新计算订单总价,直接信任前端传递的金额参数。

0x02 漏洞环境

https://github.com/haobachang-1/haobachangBlog/blob/main/README.md

0x03 漏洞复现

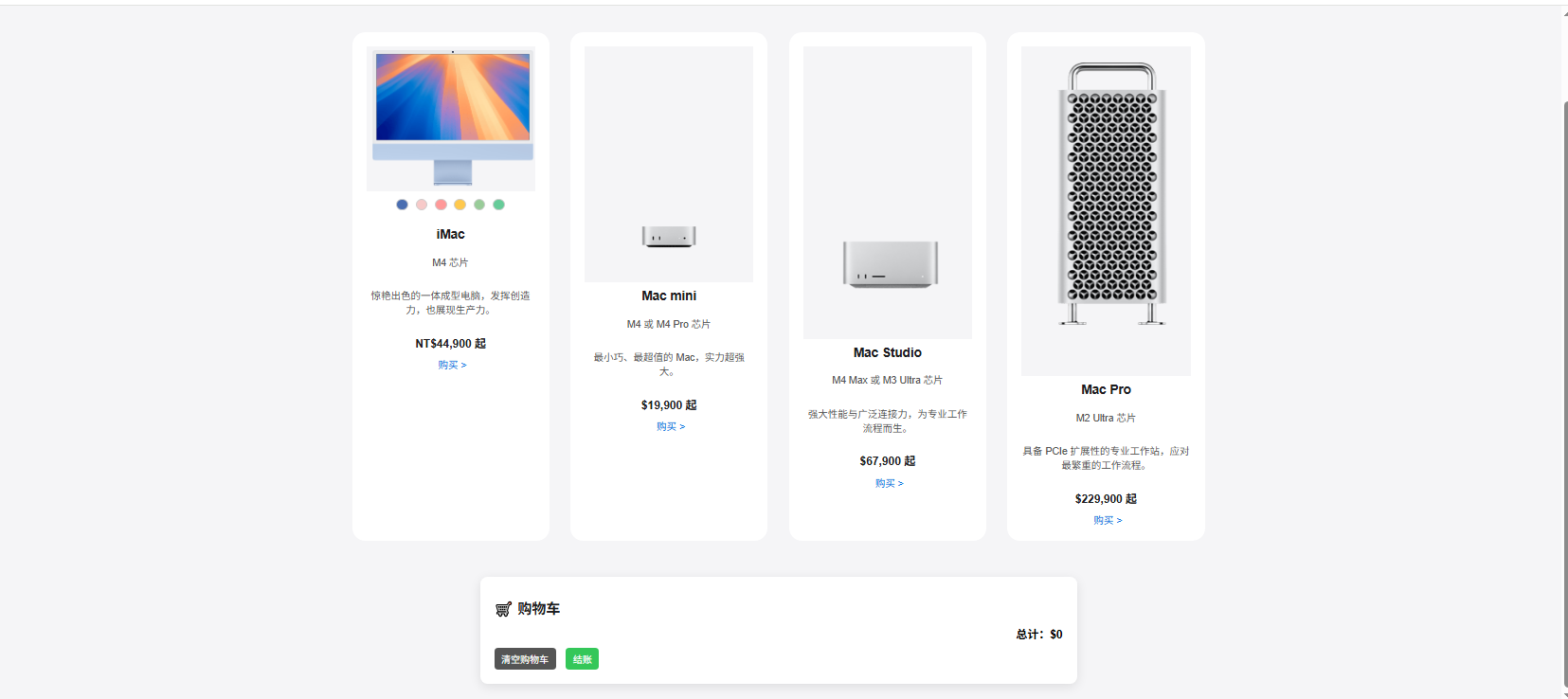

访问靶场网址

通过点击购买可以将物品添加到购物车中,点击结账会提示余额不足

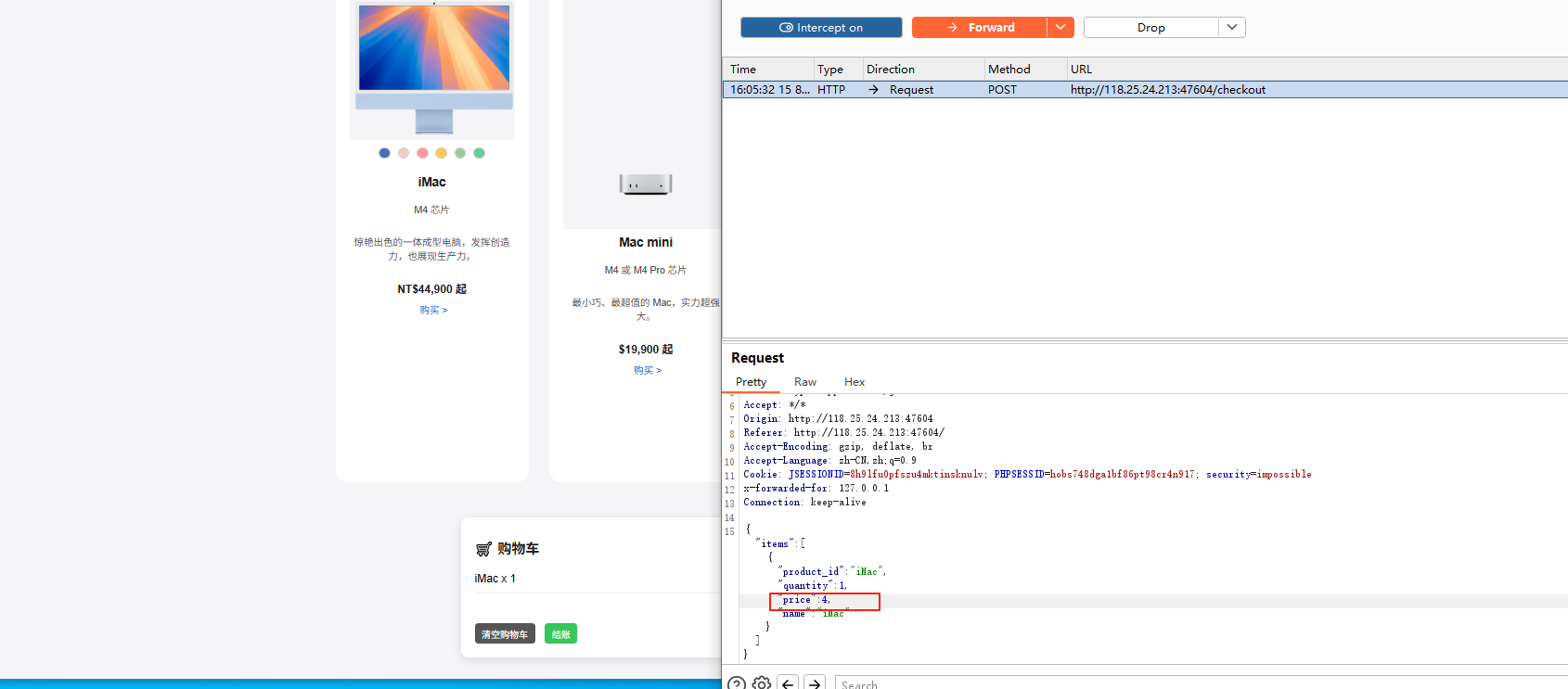

打开 Burp Suite、Fiddler 等抓包工具,确保代理设置正确(浏览器代理指向抓包工具端口,例:127.0.0.1:8080),拦截目标网站的 HTTP/HTTPS 请求。

点击结账,并且获取数据包 修改请求包中的物品单价 图示修改为4元

通过此方式以极低的价格购买商品 获得此题flag

0x04 漏洞修复方法

前端与后端双重校验:前端需对用户输入的价格、数量等参数进行初步校验,限制参数的合理范围(如价格不能为负数、数量不能小于 1),但不能仅依赖前端校验。关键在于后端,在接收支付请求后,必须重新计算商品总价,将后端数据库中存储的商品单价与用户选择的数量进行相乘,得到准确的总价,再与前端传递的总价参数进行比对,若不一致则直接拒绝支付请求。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录