PicoCTF-web类做题笔记-IK&N Hong_zhong

PicoCTF-web类做题笔记-IK&N Hong_zhong

介绍下PicoCTF:

PicoCTF是一个网络安全教育平台,旨在提供对初学者和中级玩家友好的CTF(Capture The Flag)竞赛,以促进网络安全技能的学习和发展。该平台由卡内基梅隆大学的Carnegie Mellon University's CyLab Security and Privacy Institute开发,其中包含数百个基于真实场景的网络安全挑战。 在PicoCTF中,玩家可以挑战各种不同难度级别的题目,包括密码学、漏洞利用、逆向工程等多个领域。这些挑战以CTF比赛形式呈现,玩家需要在规定时间内解决尽可能多的题目并获取尽可能多的分数。PicoCTF不仅为玩家提供了一种锻炼网络安全技能的方式,还为玩家提供了实践经验,并向他们展示了真实世界中的安全问题。 PicoCTF平台为初学者提供了丰富的资源和工具,以帮助他们在CTF比赛中取得成功。这些资源包括教程、文档、学习资料和工具,旨在帮助玩家掌握所需的技能和知识,解决复杂的网络安全问题。PicoCTF的目标是通过提供一个有趣和挑战性的平台来促进网络安全教育,以便更多的人可以参与到网络安全领域中来。

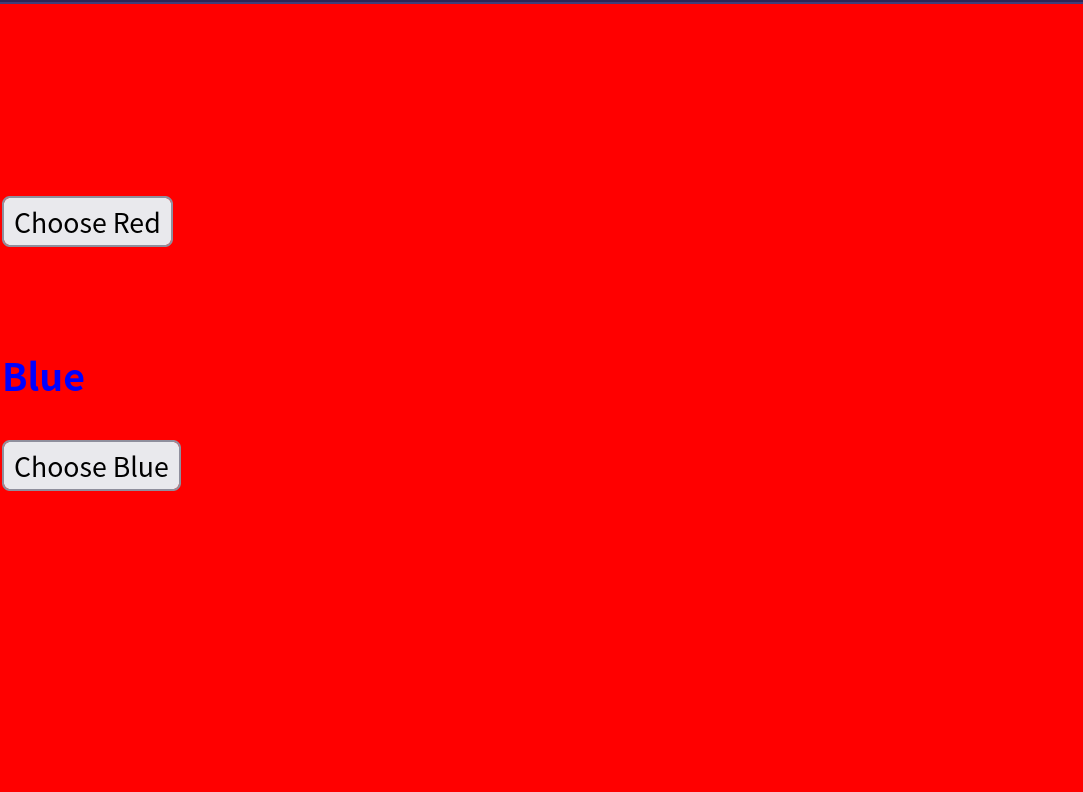

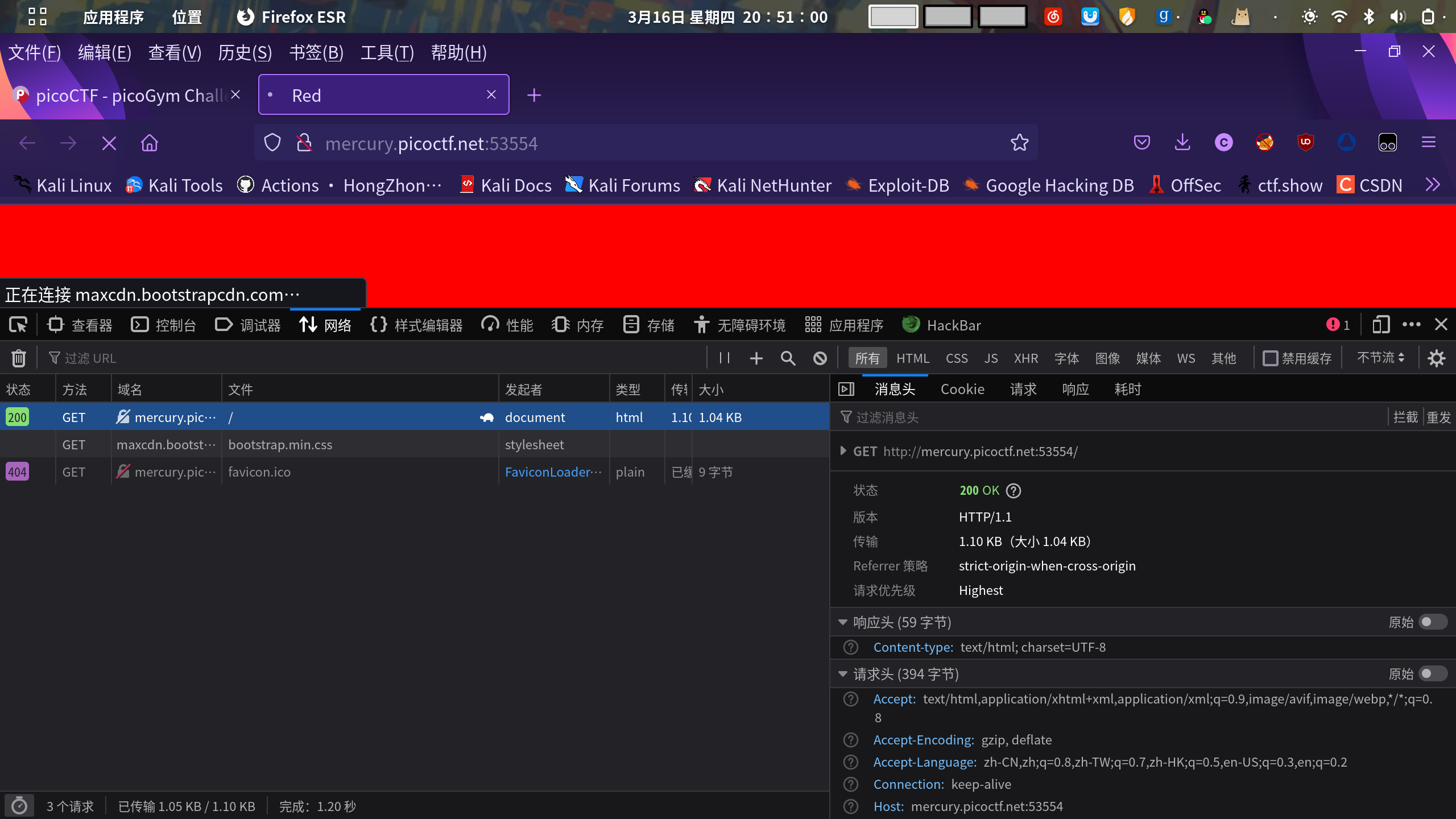

GET aHEAD

由于是国外的靶场,dirsearch扫起来贼慢,还是该咋做咋做吧。。

这里咱来聊一聊,接口请求的几种形式,实际上在做这道题之前关于接口请求我只了解GET/POST。。。。

常见的接口请求有五种形式:

1、Get 向特定资源发出请求:请求指定页面信息,并返回实体主体

2、Post 向指定资源提交数据进行处理请求(文件上传),又可能导致新的资源的建立或原有资源的修改

3、Put 向从客户端向服务器传送的数据取代指定文档的内容

4、Head 与get请求类似,返回的响应中没有具体内容,用于获取报头

5、Delete 请求服务器删除request-URL所标示的资源说白了,其实就是

- PUT:增

- DELETE:删

- POST:改

- GET:查

那HEAD捏,其实这玩意和GET差不多,不过这个不返回具体信息,仅包含响应头,但它也并非无用,在实际做题中,可以使用此方法来判断某文件是否存在

那说回这题,我实在是不想开软件了,拿控制台做一下

检查->网络

看到请求包,点击

右上角,看见没,有个拦截和重发

点重发,把接口请求方式改成HEAD,发包

响应头处出现flag。

要是实在想问,怎么想到这步的

只能说通过题目可得,确实有点难想

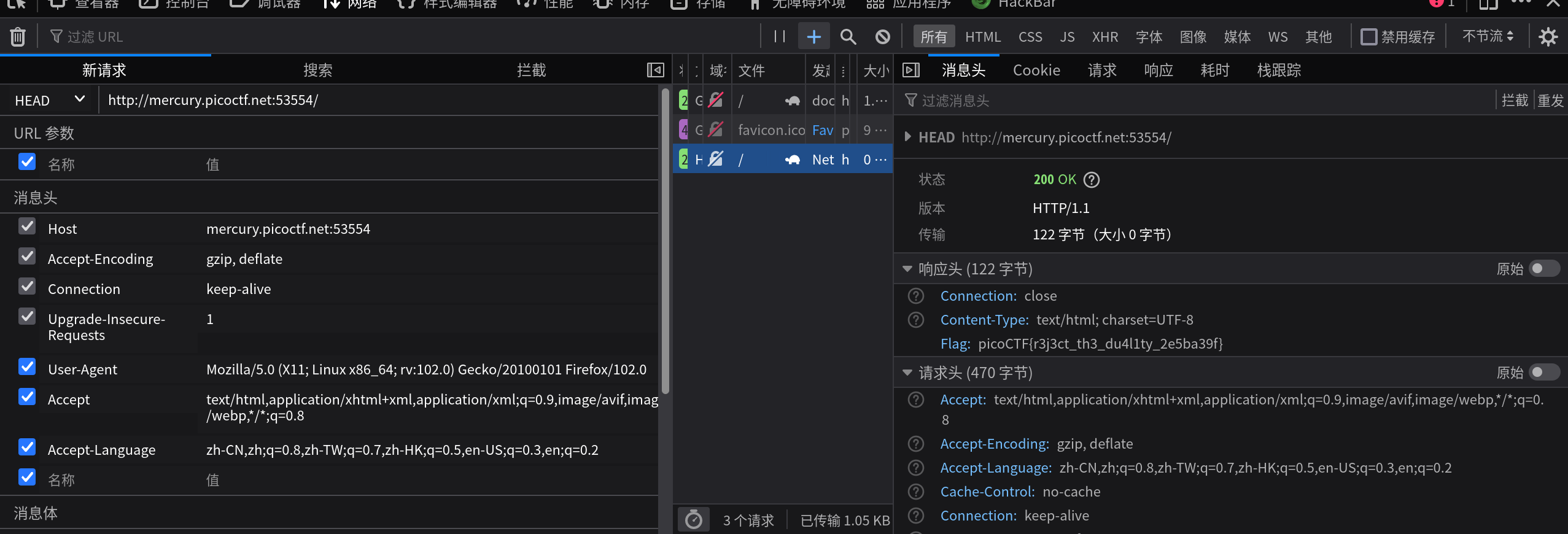

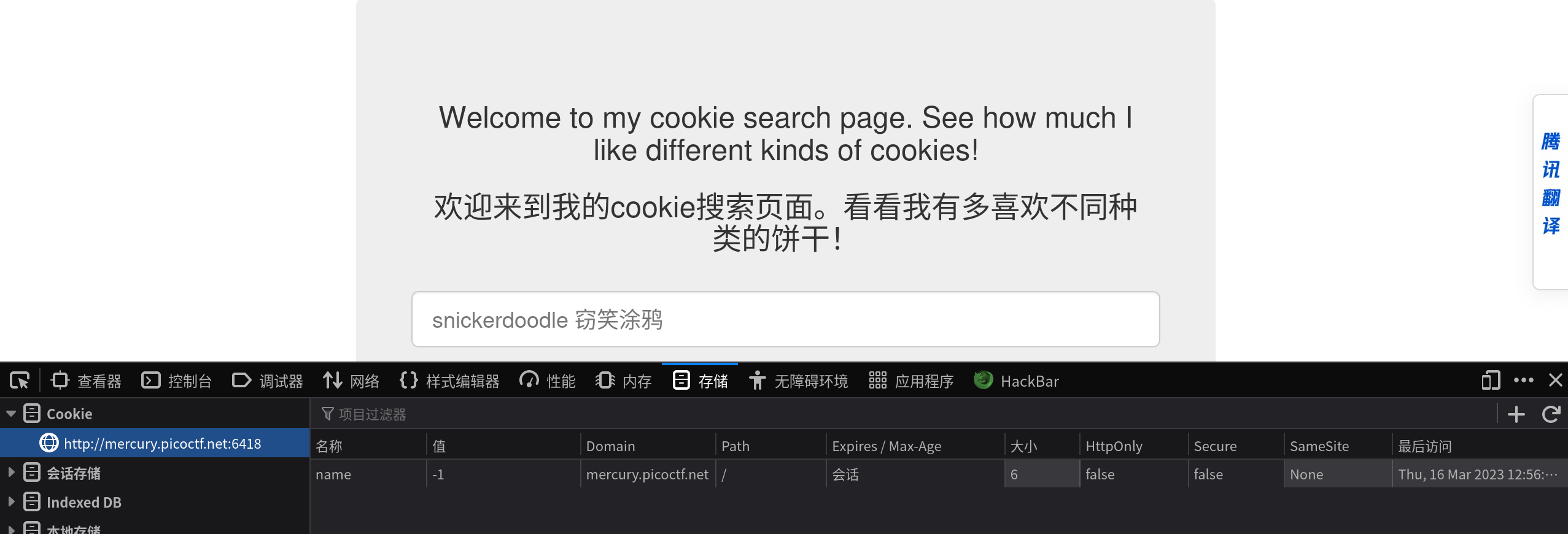

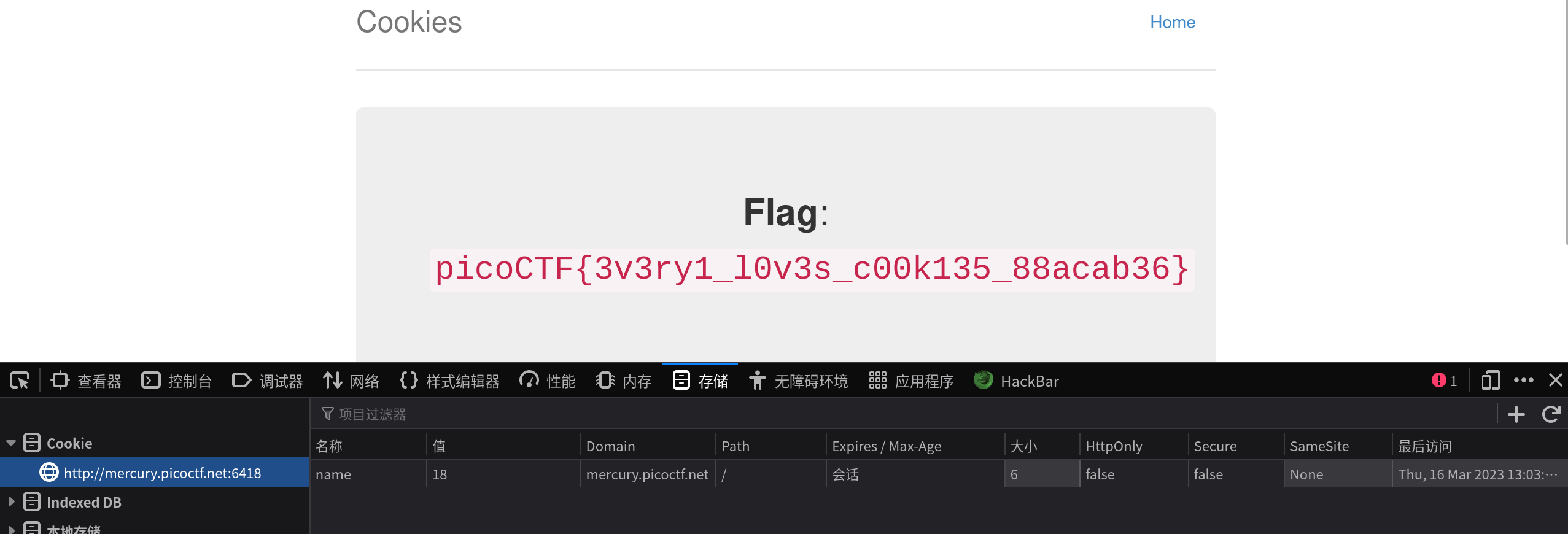

Cookies

先翻译。

因为它说cookies了嘛,找cookies看一眼

发现有个name的值是-1

这题我做过,改成1就行了(bushi

发现改成1之后,说不是很特别,我做到这就不到该咋整了

后来发现有好几种方法:

1、手动递增cookies-name的值:

一直增到18,就出来了

2、yakit/bp爆破

yakit方便点,发送到web fuzzer里,直接{{int(1-50)}}

完事

bp.....

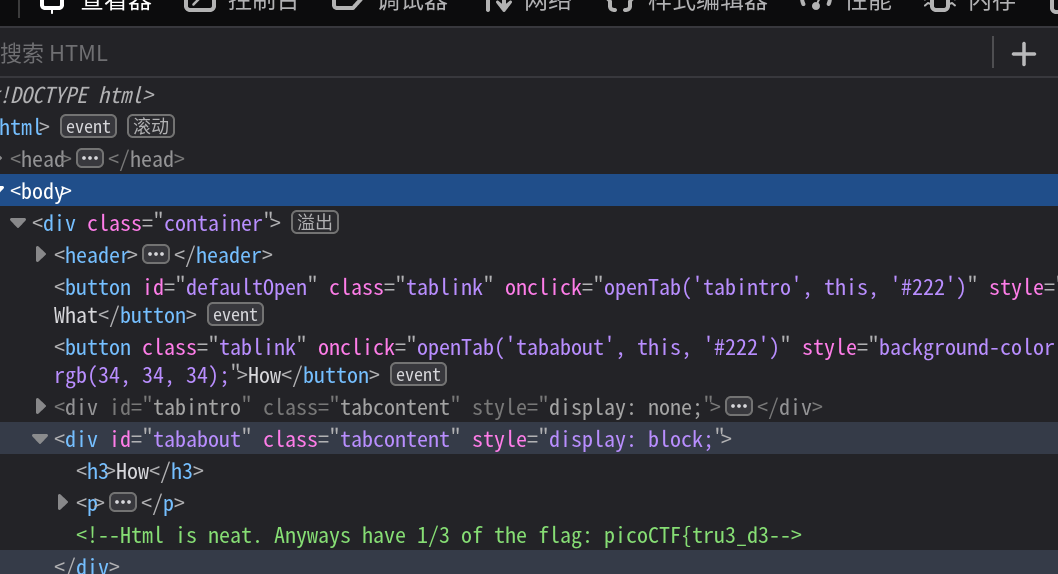

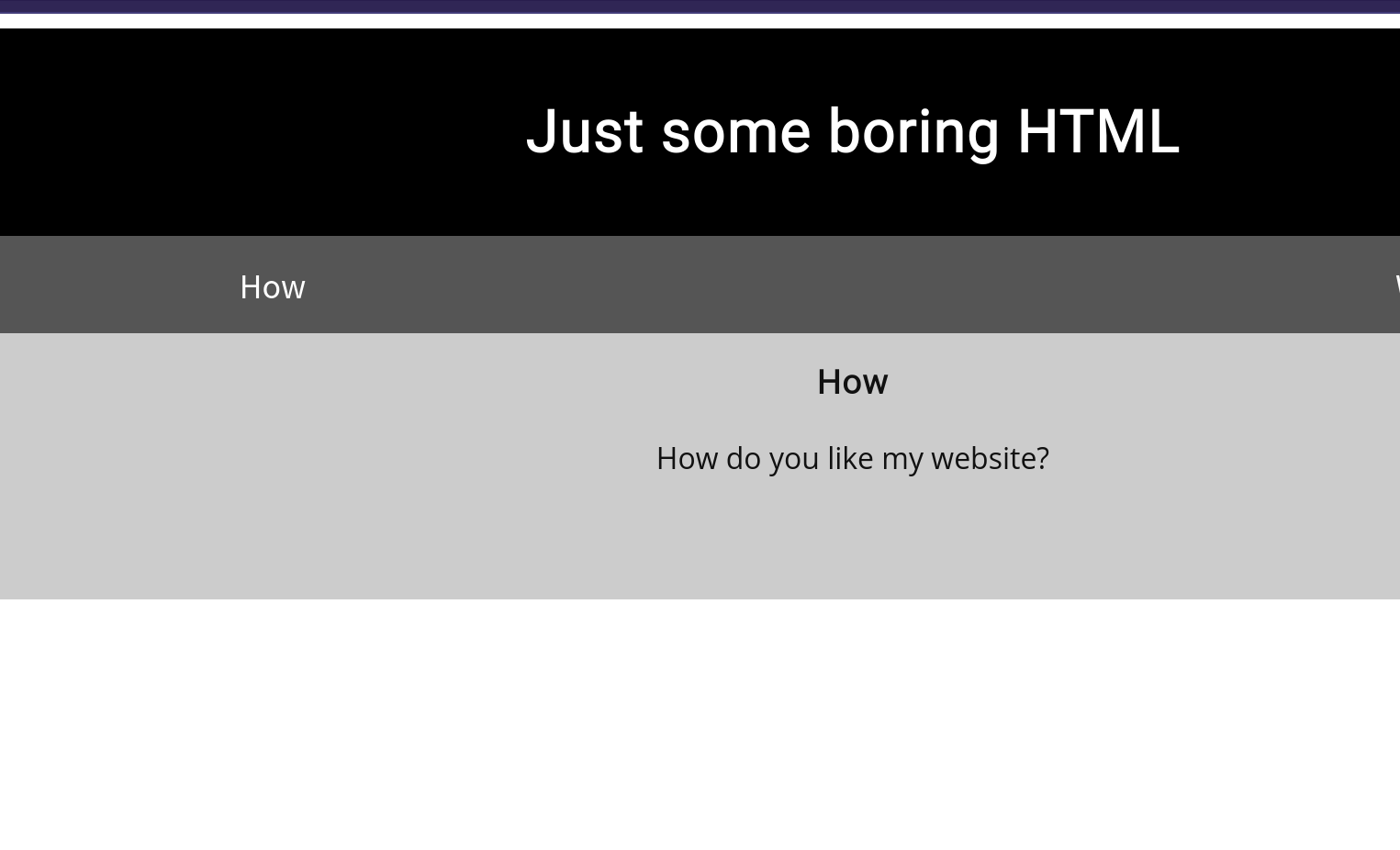

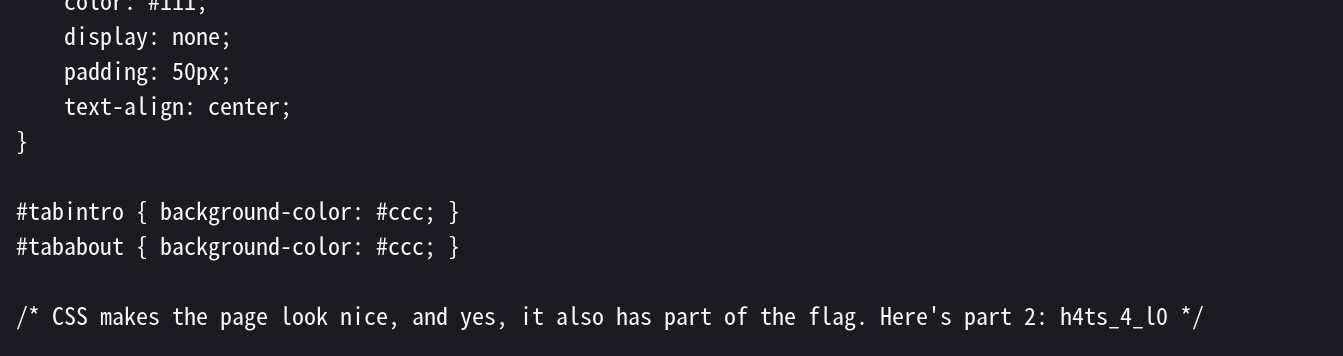

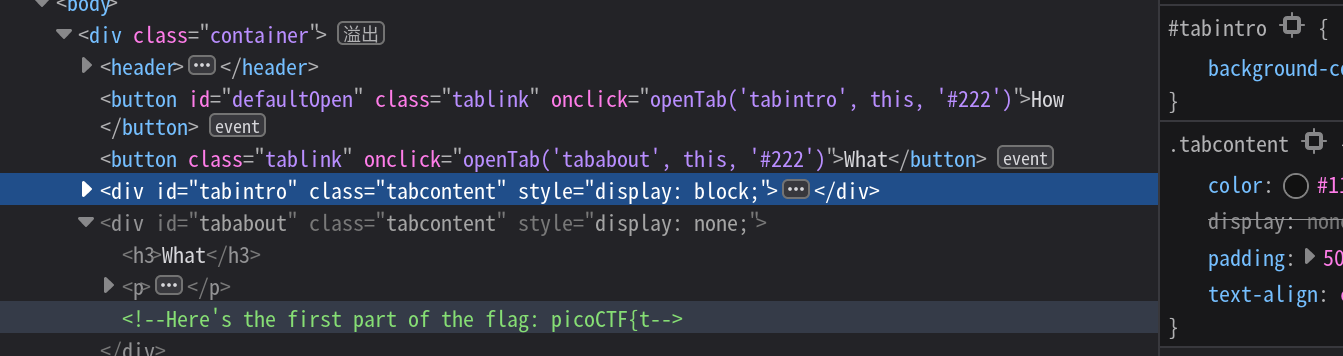

Insp3ct0r

进去看一眼,前端三件套

直接去调试器里扒JS

发现flag分成了三段,这是第三段

联想到三件套,再去找html的源代码

得到第一段,再去找CSS

得到第二段,拼起来就行

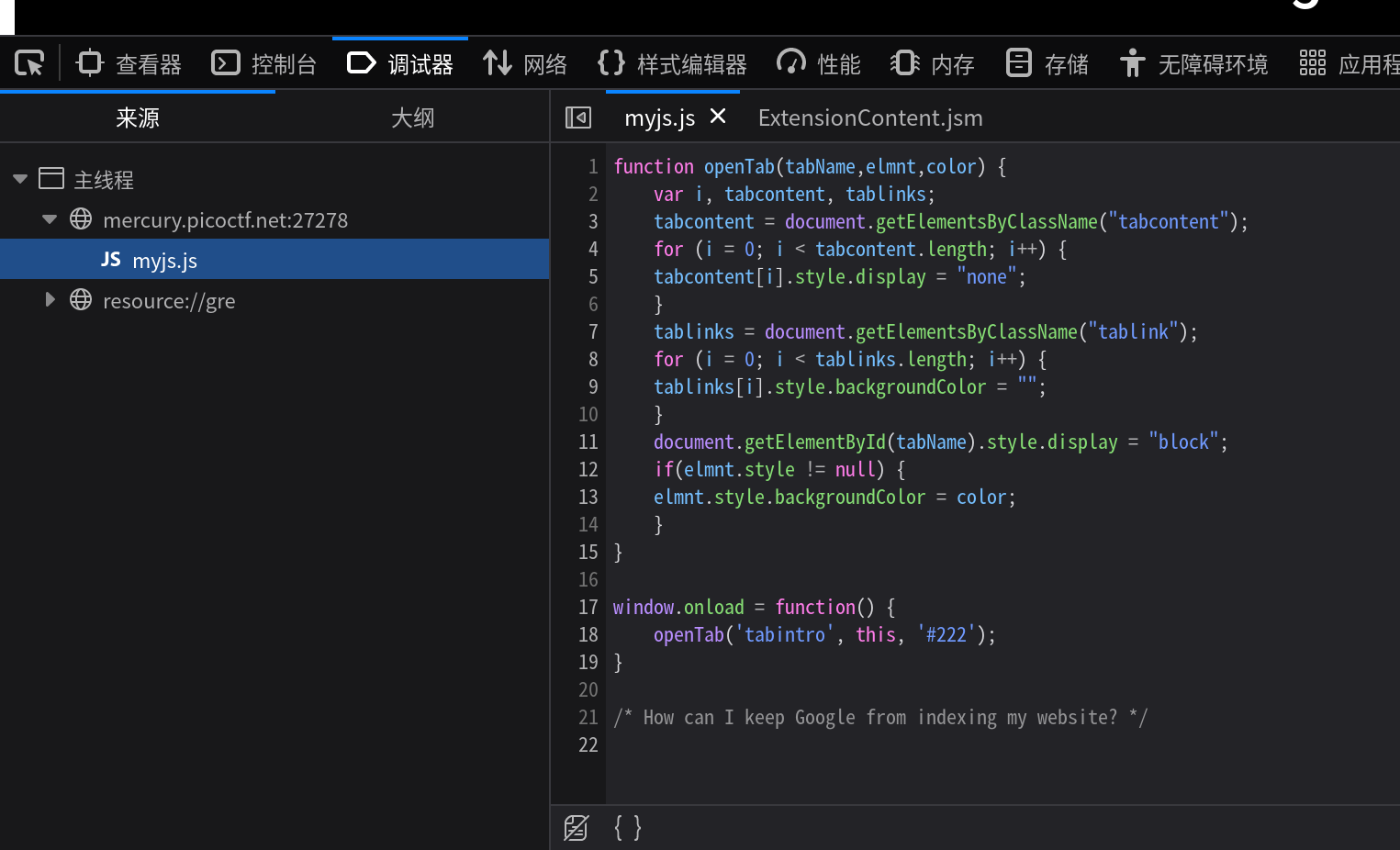

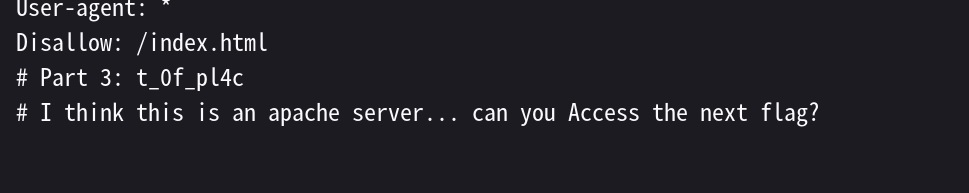

Scavenger Hunt

寻宝猎人,进去看看

和上道题一样,还是先看JS

没有flag,但发现了一句话:咋样才能让谷歌找不到我这个站

找不到不就是不被检索到嘛,看robots.txt

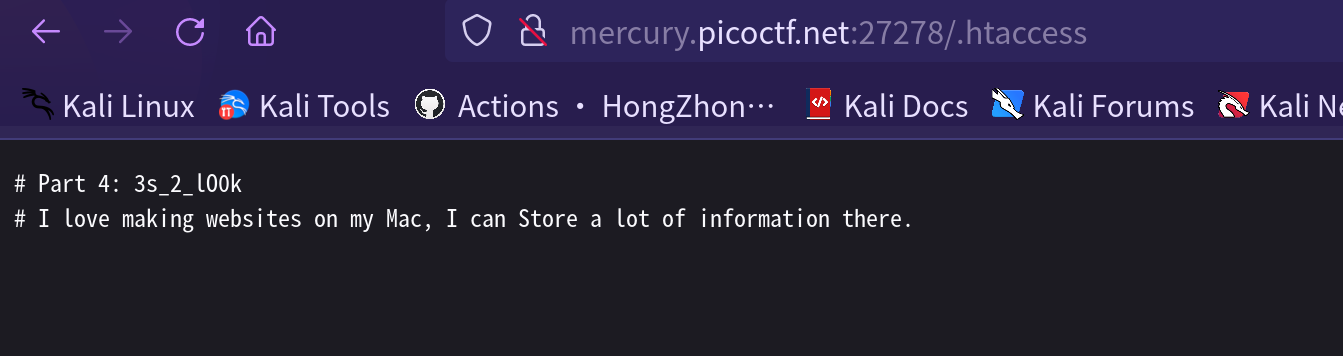

又看到了提示apache

在CTF中,.htaccess文件通常用于Web应用程序的配置和安全设置。.htaccess是Apache Web服务器的配置文件,用于配置服务器设置和控制网站访问权限。

在CTF中,攻击者可能会尝试利用服务器配置错误来实施攻击,例如通过读取敏感文件、执行恶意脚本或获取系统信息等。因此,.htaccess文件可以用于限制对特定目录或文件的访问权限,限制可执行文件的执行权限,并提供其他安全措施,例如启用HTTPS协议、防止跨站点脚本攻击(XSS)等。

另外,攻击者也可能尝试通过修改.htaccess文件来实施攻击,例如通过重定向到恶意网站、修改错误页面、绕过访问限制等。

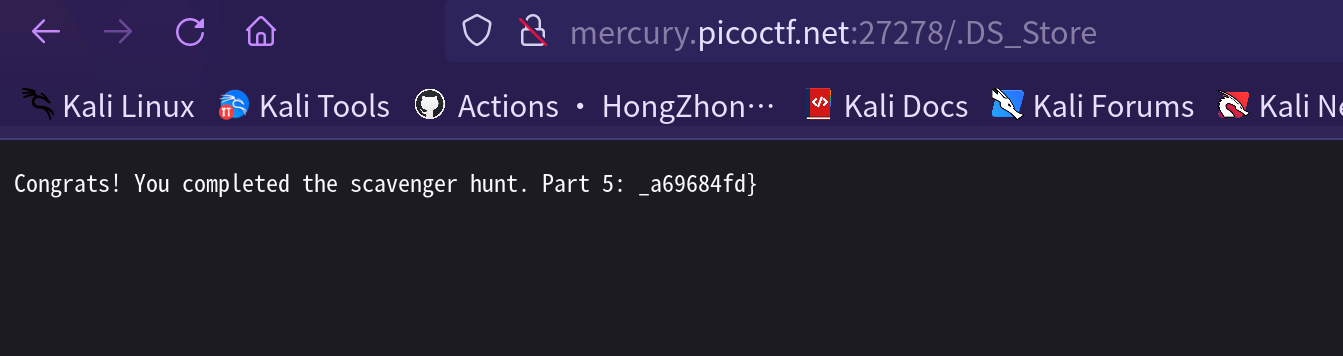

又提到MAC...简单介绍下:

在CTF中,.DS_Store文件通常不会被用作攻击或防御的手段。它是苹果Mac OS X操作系统中使用的一种隐藏文件,用于存储文件夹的元数据,例如文件夹的图标位置和文件排序方式等信息。.DS_Store文件不会包含敏感信息或任何可能导致安全问题的数据,因此在CTF中通常被忽略。

但是,攻击者可能会利用.DS_Store文件来收集有关目标系统的信息,例如文件和文件夹的位置和命名约定等。因此,在某些情况下,.DS_Store文件可能会被用作信息收集的一种工具。

回头再看下CSS

再看源代码

全部收集完成