【愚公系列】软考高级-架构设计师 065-信息安全抗攻击技术

原创【愚公系列】软考高级-架构设计师 065-信息安全抗攻击技术

原创

🏆 作者简介,愚公搬代码 🏆《头衔》:华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,亚马逊技领云博主,51CTO博客专家等。 🏆《近期荣誉》:2022年度博客之星TOP2,2023年度博客之星TOP2,2022年华为云十佳博主,2023年华为云十佳博主等。

🏆《博客内容》:.NET、Java、Python、Go、Node、前端、IOS、Android、鸿蒙、Linux、物联网、网络安全、大数据、人工智能、U3D游戏、小程序等相关领域知识。

🏆🎉欢迎 👍点赞✍评论⭐收藏

🚀前言

信息安全抗攻击技术是指用于保护计算机系统、网络系统、数据和通信不受未经授权的访问、破坏、篡改或泄露的技术手段。这些技术旨在防止各种恶意攻击,确保信息系统的安全性、可用性和完整性。

🚀一、信息安全抗攻击技术

🔎1.DOS拒绝服务攻击

🦋1.1 密钥生成抗攻击因素

- 增大密钥空间: 为对抗攻击者的攻击,密钥生成需要考虑扩大密钥空间,使破解难度增加。

- 选择强密钥: 密钥应该是复杂的,难以被猜测或推导出来,以增加系统的安全性。

- 密钥的随机性: 使用随机数生成密钥,增加密钥的复杂度,防止攻击者通过分析规律猜测密钥。

🦋1.2 拒绝服务攻击类型

- 内部用户发动攻击: 长时间占用系统资源,如内存、CPU,导致其他用户无法及时获取资源,引发拒绝服务攻击。

- 外部用户发动攻击: 包括消耗资源、破坏或更改配置信息、物理破坏或改变网络部件、利用服务程序中的处理错误等方式。

🦋1.3 分布式拒绝服务攻击 (DDoS)

- 攻击模式: 攻击者控制多台计算机同时攻击特定目标,克服了传统DoS的限制和隐蔽性。

🦋1.4 拒绝服务攻击的防御方式

- 特征识别: 加强对数据包的特征识别,识别攻击者发送的特征字符串以确定攻击位置。

- 防火墙监视: 设置防火墙监视端口的使用情况,发现监听状态可能意味着系统受到攻击。

- 通信数据量统计: 统计通信数据量,识别异常数据量来确定攻击来源。

- 修正问题和漏洞: 及时修正已知问题和系统漏洞,提升系统的安全性。🔎2.ARP欺骗🦋2.1 正常ARP原理

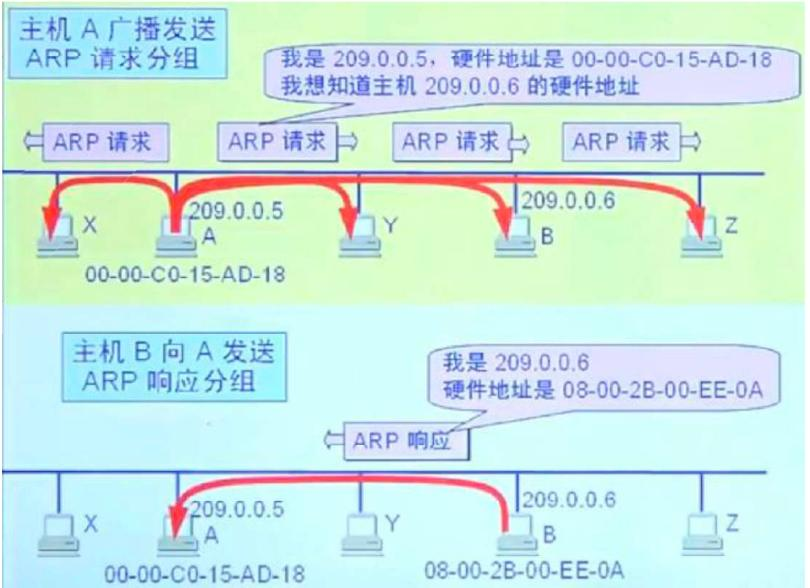

如图所示,主机A想知道局域网内主机B的MAC地址,那么主机A就广播发送ARP请求分组,局域网内主机都会收到,但只有B收到解析后知道是请求自己的MAC地址, 所以只有B会返回单播的响应分组,告诉A自己的MAC地址。A收到响应分组后,会建立一个B的IP地址和MAC地址映射,这个映射是动态存在的,如果一定时间AB不再通信,那么就会清空这个地址映射,下次如果还要通信, 则重复这个过程。

🦋2.2 ARP欺骗原理

上述过程主机A是不管其有没有发送过请求广播分组的,而是只要收到了返回的分组信息,就会刷新IP和 MAC地址的映射关系,这样就存在安全隐患,假设有主机C,模拟返回分组格式,构造正确的IP地址和自己的MAC地址映射,A收到后也会刷新映射关系,那么当A再次向B发送信息时,实际就发送到了的MAC地址,数据就被C监听到了。

🦋2.3 ARP欺骗的防范措施

① 在winxp下输入命令 :arp-s gate-way-ip gate-way-mac 固化arp表,阻止arp欺骗。

② 使用ARP服务器。通过该服务器查找自己的ARP 转换表来响应其他机器的ARP广播。确保这台ARP服务器不被黑。

③ 采用双向绑定的方法解决并且防止ARP欺骗。

④ ARP 防护软件一一ARPGuard 。通过系统底层核心驱动,无须安装其他任何第三方软件 (如WinPcap) ,以服务及进程并存的形式随系统启动并运行,不占用计算机系统资源。无需对计算机进行 IP地址及MAC地址绑定,从而避免了大量且无效的工作量。也不用担心计算机会在重启后新建ARP 缓存列表, 因为此软件是以服务与进程相结合的形式存在于计算机中,当计算机重启后软件的防护功能也会随操作系统自动启动并工作 。

🔎3.DNS欺骗

🦋3.1 DNS 欺骗原理

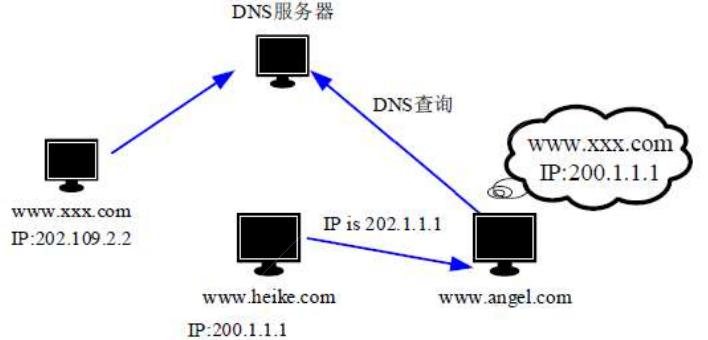

首先是冒充域名服务器,然后把查询的IP 地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了。也即改掉了域名和IP地址的对应关系。黑客是通过冒充DNS服务器回复查询IP的,如下图所示:

🦋3.2 DNS 欺骗的检测

① 被动监听检测:通过旁路监听的方式,捕获所有DNS请求和应答数据包,并为其建立一个请求应答映射表。如果在一定的时间间隔内,一个请求对应两个或两个以上结果不同的应答包,则怀疑受到了DNS欺骗攻击。

② 虚假报文探测:采用主动发送探测包的手段来检测网络内是否存在DNS欺骗攻击者。如果向一个非DNS服务器发送请求包,正常来说不会收到任何应答,如果收到了应答包,则说明受到了攻击。

③ 交叉检查查询:在客户端收到DNS应答包之后,向DNS服务器反向查询应答包中返回的IP地址所对应的DNS名字,如果二者一致说明没有受到攻击,否则说明被欺骗 。

🔎4.IP欺骗

🦋4.1 IP欺骗的原理和流程

① 首先使被冒充主机host b 的网络暂时瘫痪,以免对攻击造成干扰;

② 然后连接到目标机host a 的某个端口来猜测ISN 基值和增加规律;

③ 接下来把源址址伪装成被冒充主机host b ,发送带有SYN标志的数据段请求连接;

④ 然后等待目标机host a 发送SYN+ACK 包给已经瘫痪的主机,因为现在看不到这个包;

⑤ 最后再次伪装成主机host b向目标主机host a 发送的ACK ,此时发送的数据段带有预测的目标机的ISN+1;

⑥ 连接建立,发送命令请求。

🦋4.2 IP欺骗的防范

预防这种攻击可以删除UNIX中所有的/etc/hosts.equiv、$HOME/.rhosts 文件 ,修改/etc/inetd.conf 文件,使得RPC机制无法应用 。另外,还可以通过设置防火墙过滤来自外部而信源地址却是内部IP的报文。

🔎5.端口扫描

🦋5.1 端口扫描定义

- 端口扫描 是尝试与目标主机的某些端口建立连接的过程。如果目标主机在该端口有回复(如三次握手中的第二次),则表明该端口为 "活动端口",即开放状态。

🦋5.2 扫描原理分类

- 全TCP连接扫描: 使用三次握手与目标计算机建立标准的TCP连接,通过完整的连接过程检测端口状态。

- 半打开式扫描 (SYN 扫描):

- 扫描主机向目标计算机的指定端口发送SYN数据段,表示建立连接请求。

- 根据目标计算机的回应,判断端口状态:如果收到TCP报文中SYN=1 ACK=1,则端口为活动;如果收到RST,则端口为 "死端口"。

- FIN 扫描:

- 发送一个FIN=1的TCP报文到一个关闭的端口,如果收到RST报文则端口为活动。

- 在活动端口上,发送的FIN报文将被丢弃,不会有回应,这种扫描不涉及建立TCP连接,被认为更安全。

- 第三方扫描 (代理扫描):

- 利用第三方主机(通常是被攻击者入侵的 "肉鸡")来代替入侵者进行扫描。

- 入侵者通过入侵其他计算机得到 "肉鸡",这些计算机通常安全防御能力较低。

端口扫描是网络安全中常见的活动,用于评估系统的安全性,但也可能被恶意使用来发起攻击。根据扫描原理的不同,可以选择合适的扫描方式来进行网络安全评估和防御。

🔎6.DOS拒绝服务攻击

🦋6.1 拒绝服务攻击类型及防御方法

- 同步包风暴 (SYN Flooding):

- 攻击方式:利用TCP协议漏洞发送大量伪造的TCP连接请求,导致被攻击者资源耗尽。

- 防御方法:可通过修改注册表设置来防御SYN Flooding攻击,以减轻连接队列的压力,防止系统挂起。

- ICMP攻击:

- 攻击方式:利用ICMP协议易受攻击的特点来攻击网络上的路由器和主机。

- 防御方法:可通过修改注册表设置来防御ICMP攻击,防止类似 "Ping of Death" 攻击,保护TCP/IP堆栈不受影响。

- SNMP攻击:

- 攻击方式:利用SNMP协议控制设备、重定向通信流、改变数据包优先级甚至断开通信连接。

- 防御方法:可以通过修改注册表项等方式来强化对SNMP攻击的防御,以防止入侵者接管网络。

🦋6.2 系统漏洞扫描

- 系统漏洞扫描 是指对重要计算机信息系统进行检查,以发现可能被黑客利用的漏洞。

- 包括基于网络的漏洞扫描(通过网络远程扫描主机)和基于主机的漏洞扫描(在目标系统安装了代理扫描)。

- 这些扫描方法可帮助发现系统中存在的漏洞,并及时采取措施修补这些漏洞,以增强系统的安全性。

通过加强TCP/IP堆栈的防御机制,以及定期进行系统漏洞扫描和修补,可以有效提升系统的安全性,减少拒绝服务攻击带来的风险。

🚀二、练习

🔎1.题目一

SYN Flooding攻击的原理是()。

A. 利用TCP三次握手,恶意造成大量TCP半连接,耗尽服务器资源,导致系统拒绝服务

B. 操作系统在实现TCP/IP协议栈时,不能很好地处理TCP报文的序列号紊乱问题,导致系统崩溃

C. 操作系统在实现TCP/IP协议栈时,不能很好地处理IP分片包的重叠情况,导致系统崩溃

D. 操作系统协议栈在处理IP分片时,对于重组后超大的IP数据包不能很好地处理,导致缓存溢出而系统崩溃

答案是 A. 利用TCP三次握手,恶意造成大量TCP半连接,耗尽服务器资源,导致系统拒绝服务。

解析:

- SYN Flooding攻击是一种拒绝服务(DoS)攻击方式,利用TCP协议的三次握手过程中的漏洞来实施攻击。

- 攻击者发送大量伪造的TCP连接请求(SYN包),但不完全建立连接(不发送第三次握手),导致服务器等待连接状态占用资源。

- 被攻击的服务器的连接队列会被填满,无法处理正常的连接请求,最终导致系统资源耗尽,无法提供正常服务,进而拒绝服务给合法用户。

选项 B、C、D 描述的是其他类型的攻击或系统问题,并非 SYN Flooding 攻击的原理。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。