红队加载器过主流杀软-混淆最终版

原创本项目为单文件的资源加载器(红队有效载荷加载器)混淆最终版,主要解决代码被标记问题,

搭载完全无法检测的cobaltstrike有效载荷,可轻松绕过绝大部分杀软,无惧分析,无惧沙箱。

一、开发目的

- 常规杀毒软件通过标记程序

代码段(.text段)加入黑名单,无论如何编译,均会被查杀。

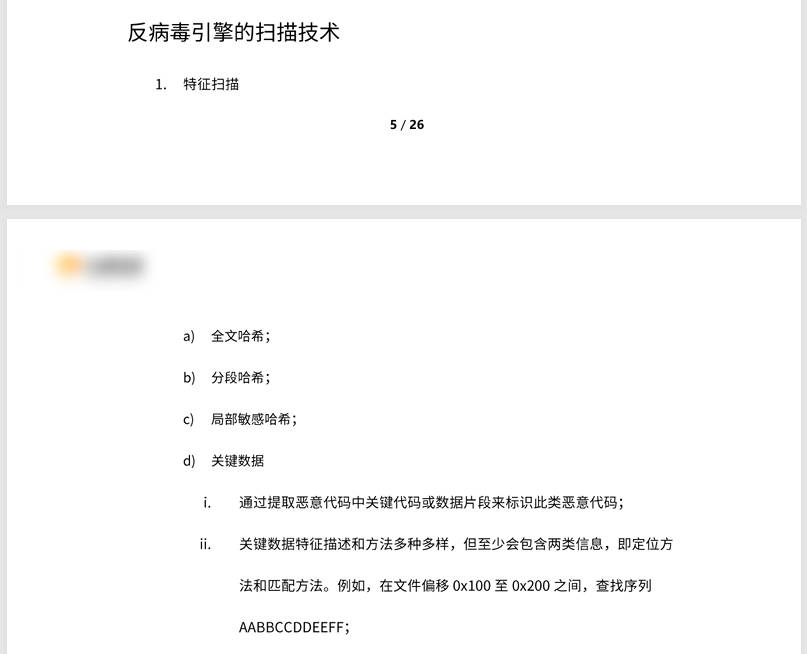

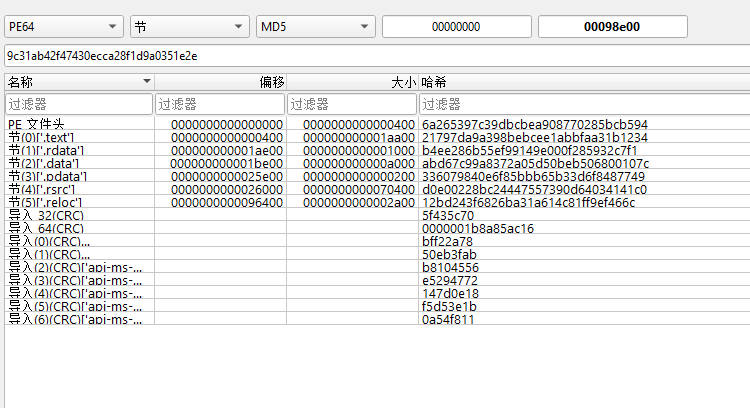

某国内杀毒软件扫描技术

此时运用混淆技术则轻松绕过,程序经过混淆后,各部分哈希值均会被改变,对于杀毒软件来说,这就是一个全新文件。

第1次混淆编译

第2次混淆编译

- 蓝队通过上传沙箱或各检测平台(例如微步或virustotal)导致大量分发,然后通过

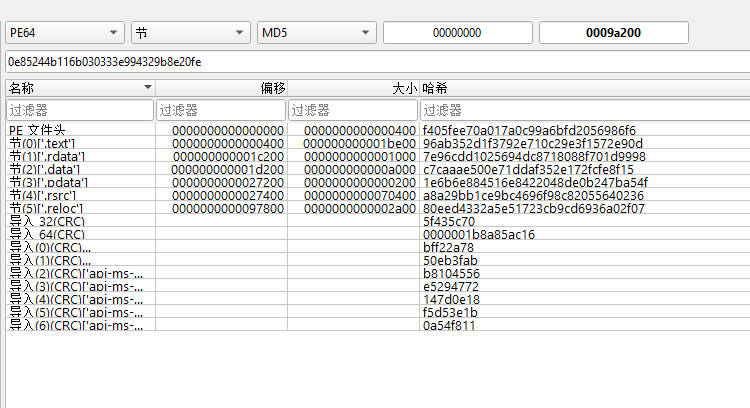

反编译来分析文件,此时若程序经过高度混淆,分析难度大大提高。

图:IDA无法分析

二、技术特点

一键编译,OLLVM混淆- 有效载荷(bin)隐藏在

资源区 - 仅

一个函数,外加10行代码

有效载荷:指的是导出的bin文件,99%的C2均支持导出bin格式。

虽然部分杀毒软件由于其[设计机制]需要使用白加黑,但现实是更多杀毒软件仅需单文件即可轻松绕过,实测如下:

编号 | 杀毒软件 | 测试结果 | 方式 |

|---|---|---|---|

1 | Avast | 绕过 | 单文件 |

2 | 瑞星杀毒 | 绕过 | 单文件 |

3 | 2345安全卫士 | 绕过 | 单文件 |

4 | 卡巴斯基small office | 绕过 | 高级白加黑 |

5 | 火绒6 | 绕过 | 单文件 |

6 | 360杀毒 | 绕过 | 高级白加黑 |

7 | 360安全卫士 | 绕过 | 高级白加黑 |

8 | 江民杀毒 | 绕过 | 单文件 |

9 | 金山毒霸 | 绕过 | 单文件 |

10 | 腾讯电脑管家 | 绕过 | 单文件 |

11 | 微软Defender | 绕过 | 单文件 |

12 | ESET NOD32 Antivirus | 绕过 | 单文件 |

三、使用演示

导出有效载荷,如cobaltstrike的payload_x64.bin,将bin放入项目文件夹中运行ps,自动混淆编译

视频区域

四、总结

一套完整的项目由平台(C2)、加载器(Loader)、途径三部分构成:

- 平台指的是运行在服务器上的C2,决定了有效载荷是否能绕过特征检测机制(如静态特征,内存特征)并与服务器通信。

- 加载器指的是运行在终端上的程序(通常为白加黑或单可执行文件),加载器用于加载我们的C2有效载荷(payload)至内存。决定了是否能隐蔽运行有效载荷。

- 途径指的是通过某一种技术投递(如lnk快捷方式),通常是社会工程学。

本文主要介绍了加载器的混淆技术,在这之前也介绍了[红队有效载荷加载器]的基本使用,如需查阅平台及途径部分请看先前内容。

免杀的核心在于有效载荷(bin),而不在于加载器。该加载器相关文章"10行代码"即可免杀全球绝大多数杀毒软件。

五、免责声明

本文涉及方案仅限合法授权的安全研究、渗透测试用途,使用者须确保符合《网络安全法》及相关法规。具体条款如下:

- 仅可用于已获得书面授权的目标系统测试;

- 遵守法律法规,不得用于侵犯他人隐私或数据窃取;

本人不承担因用户滥用本软件导致的任何后果。使用即视为同意并接受上述条款。

推荐阅读

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录