诈骗者反遭自家恶意软件攻击,牟利460万美元团伙曝光

原创

网络安全情报公司 CloudSEK 揭露了一个总部位于巴基斯坦的家族式网络犯罪团伙。该团伙通过盗版软件传播信息窃取恶意程序,非法获利 467 万美元,受害者达数百万人。而这起犯罪活动的内幕,竟因诈骗者自身设备被入侵而意外曝光。

01 犯罪团伙运作模式

CloudSEK 的 TRIAD 团队调查显示,这个犯罪集团已活跃至少 5 年,其核心作案手法是利用用户对免费盗版软件的需求实施诈骗。

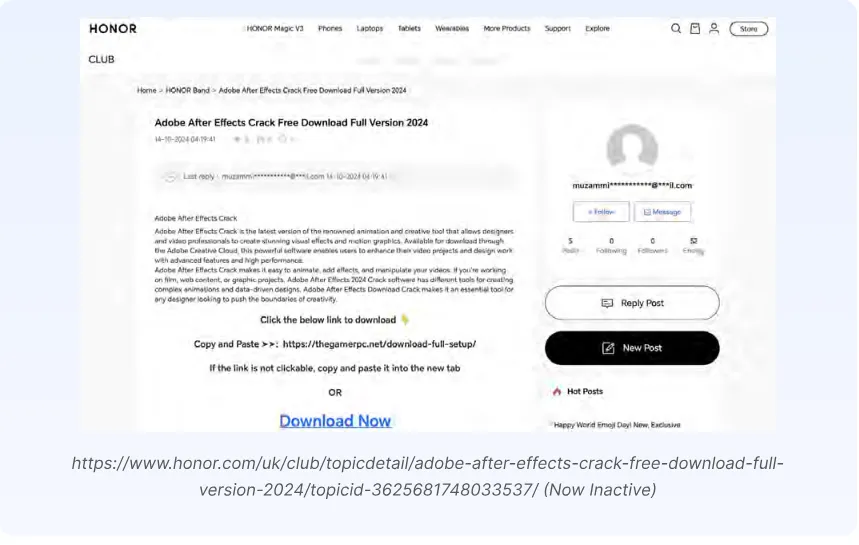

他们通过搜索引擎优化投毒(SEO poisoning) 和论坛 spam 等手段,在正规网络社区和搜索引擎上发布包含恶意链接的帖子。例如,在荣耀英国官方社区论坛上,曾出现标题为 “Adobe After Effects 2024 破解版免费下载” 的诱饵帖。

用户点击这些链接后,会被引导至恶意网站。这些网站伪装成提供热门破解软件(如 Adobe After Effects)的平台,实则诱导用户下载危险的信息窃取恶意软件(简称 “infostealer”),包括 Lumma、AMOS、Meta 等变种。

这些恶意软件会窃取用户的密码、浏览器数据、加密货币钱包信息等各类个人数据。

02 涉案规模:467 万美元与千万受害者

该犯罪网络的规模令人震惊。报告显示,其恶意链接累计获得超过 4.49 亿次点击,导致 188 万余次恶意软件安装, lifetime 非法收入估计至少达 467 万美元。

由于被盗数据以约 0.47 美元 / 条的价格出售,CloudSEK 推测该网络已对全球超过 1000 万名受害者造成影响。

调查还揭露了该团伙的内部架构:其运作依托两个相互关联的 “按安装付费(Pay-Per-Install)” 网络 ——InstallBank 和 SpaxMedia/Installstera。这两个系统管理着由 5239 名 affiliates 组成的庞大网络,这些 affiliates 每成功诱导一次恶意软件安装就能获得报酬。

此外,CloudSEK 发现,尽管该团伙位于巴基斯坦的巴哈瓦尔布尔和费萨拉巴德,但受害者遍布全球。一个关键发现是,该团伙使用 Payoneer 等传统金融服务进行资金交易,这在同类犯罪集团中较为罕见。同时,operators 之间共享姓氏,表明这是一个多代人参与的家族式犯罪 enterprise。

03 黑客栽在自家恶意软件手里

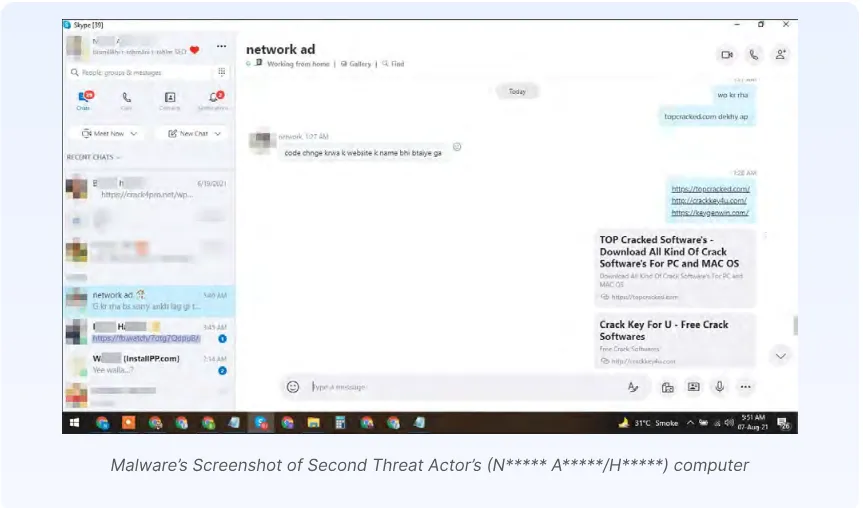

调查中的一个关键转折点颇具戏剧性:犯罪集团的运营人员意外感染了自家开发的信息窃取恶意软件,这使得 CloudSEK 团队得以获取他们的私人日志。

这些日志包含了海量关键信息,包括财务记录、内部通信记录、管理员凭证等,为揭露整个犯罪网络提供了详细证据。

CloudSEK 指出:“调查的突破颇具讽刺意味 —— 攻击者自身被信息窃取恶意软件入侵。从他们设备中泄露的日志前所未有地暴露了其身份、指挥结构、基础设施、通信记录和财务状况,最终导致他们被彻底揭露。该网络的核心人物包括四名主要运营人员——M** H、M S、Z I、N I/H/A* 以及 S* H***。”

报告还提到,这些犯罪集团正利用日常营销手段甚至正规金融服务,在公众视野下公然实施非法活动。因此,提高用户安全意识至关重要。请务必避免下载破解软件,这类软件仍是网络犯罪分子最易利用的攻击途径。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。