【工具分享】Web漏洞扫描工具Arachni

【工具分享】Web漏洞扫描工具Arachni

逍遥子大表哥

发布于 2025-11-17 16:36:34

发布于 2025-11-17 16:36:34

Arachni 是一个功能齐全、模块化、高性能的 Ruby 框架,旨在 帮助渗透测试人员和管理员评估 Web 应用程序的安全性。

与其他扫描仪不同,它考虑了Web应用程序的动态特性, 可以检测在通过 Web 应用程序的路径时引起的更改 复杂度,并能够相应地自我调整。这样,攻击/输入 原本无法被非人类检测到的载体可以无缝处理。

此外,由于其集成的浏览器环境,它还可以审核和检查 客户端代码,以及支持高度复杂的Web应用程序,大量使用JavaScript,HTML5,DOM操作和AJAX等技术。

在kali中安装

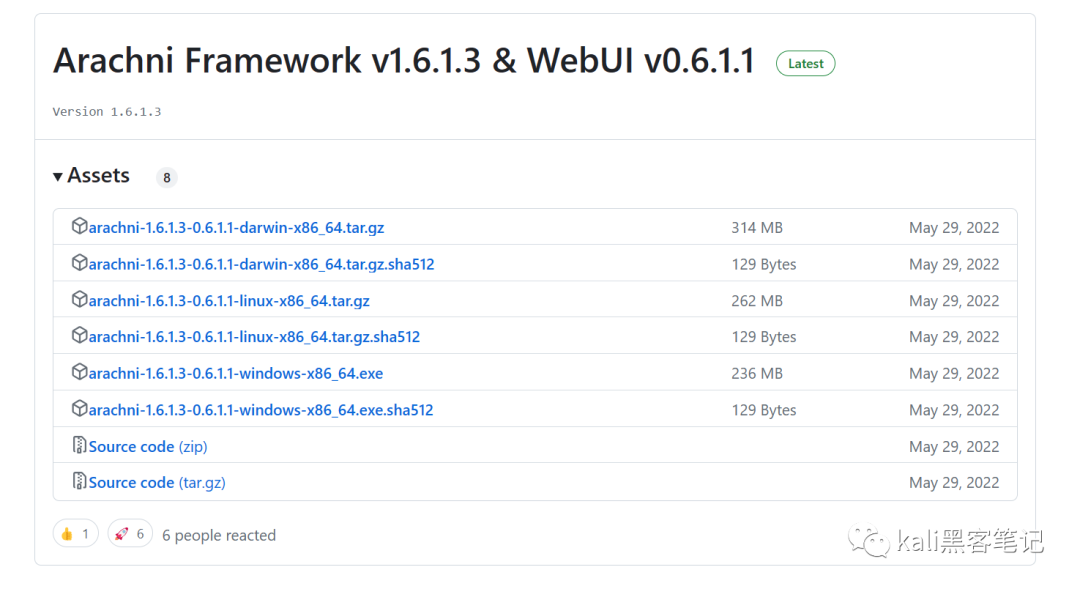

首先,我们在项目地址下载对应的版本文件,这里我们以kali为列。

解压文件,然后进入arachni目录下的bin文件夹,运行./arachni_web启动。随后浏览器访问http://localhost:9292

tar -zxvf arachni-1.6.1.3-0.6.1.1-linux-x86_64.tar.gz

cd bin

./arachni_web

注意事项:

最新版的,不能用root账号启动。我们用kali的默认普通账号kali登录就行了。并将文件复制到kali用户的目录下/home/kali

su kali

访问

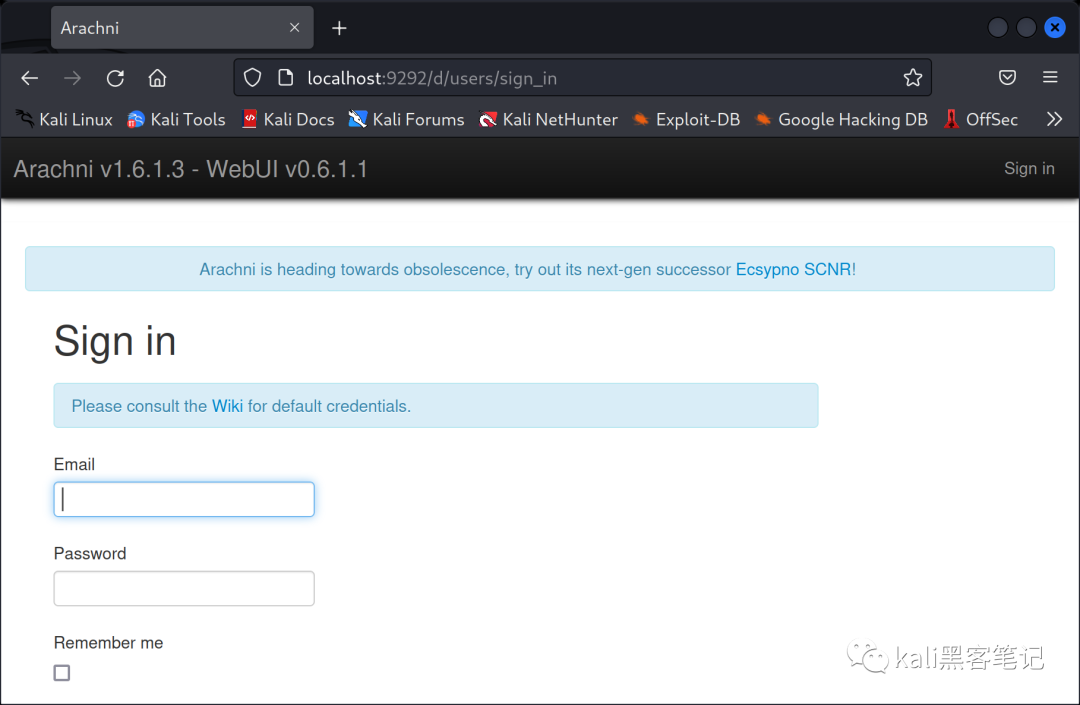

接下来,我们在浏览器访问http://localhost:9292

登录 Arachni Web 界面

我们使用默认的账号和密码登录即可。

账号:admin@admin.admin

密码:administrator

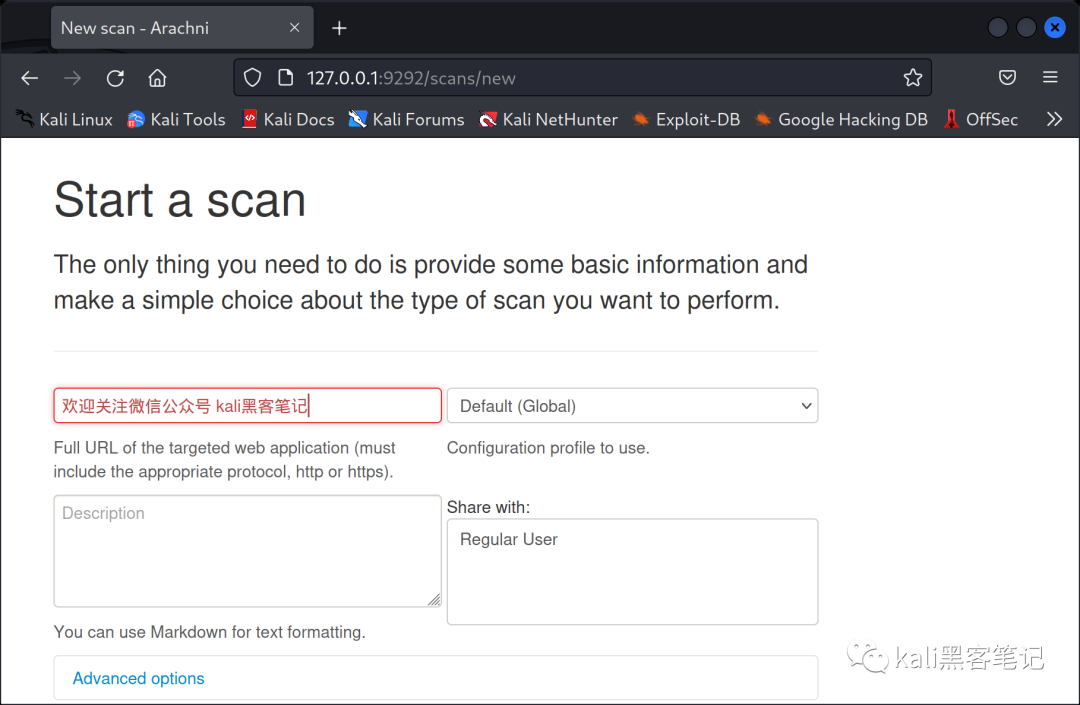

新建扫描

Scans->+New并配置扫描选项,安全策略包括XSS、SQL注入等,默认情况下选Default即可。

输入站点url后,进行扫描。

扫描结果

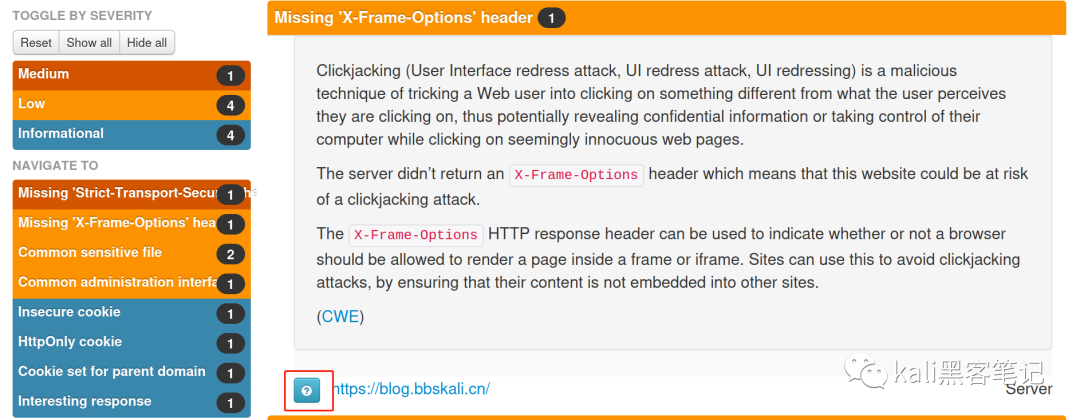

点击awaiting review进入漏洞详细说明界面

漏洞详细描述

总结

优点:安装简单,扫描类型也比较全面,并且开源免费。

缺点:对英文不好的小伙伴不友好(可使用浏览器翻译)

更多精彩文章 欢迎关注我们

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-09-29,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录