n8n 严重缺陷(CVSS 9.9)允许在数千个实例中执行任意代码

原创n8n 严重缺陷(CVSS 9.9)允许在数千个实例中执行任意代码

原创亿人安全

发布于 2025-12-25 19:35:47

发布于 2025-12-25 19:35:47

n8n工作流自动化平台中披露了一个严重的安全漏洞,如果该漏洞被成功利用,在某些情况下可能会导致任意代码执行。

该漏洞编号为CVE-2025-68613,CVSS 评分为 9.9 分(满分 10 分)。安全研究员Fatih Çelik因发现并报告该漏洞而受到赞誉。根据 npm 的统计数据,该软件包每周下载量约为 57,000 次。

npm 包的维护者表示:“在某些情况下,经过身份验证的用户在工作流配置期间提供的表达式可能会在与底层运行时隔离不足的执行上下文中进行评估。”

“经过身份验证的攻击者可以利用此行为,以 n8n 进程的权限执行任意代码。成功利用此漏洞可能导致受影响实例完全被攻陷,包括未经授权访问敏感数据、修改工作流程以及执行系统级操作。”

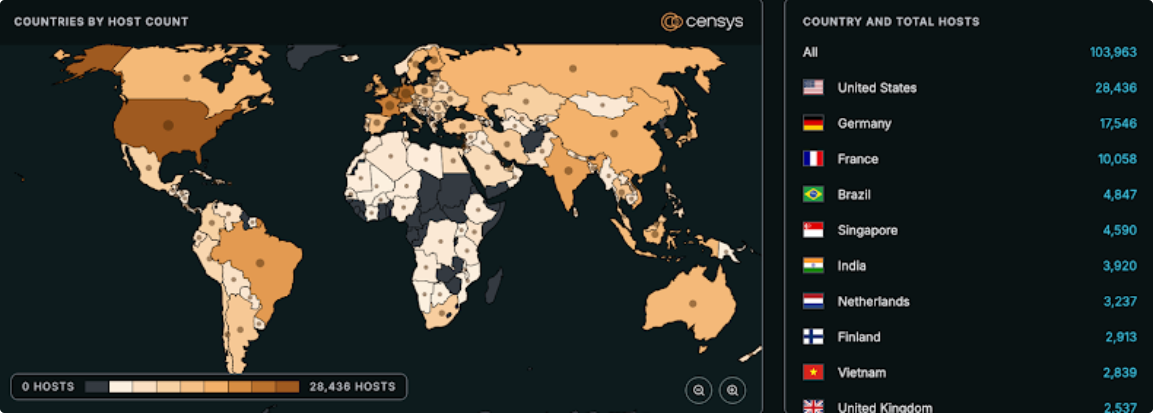

该问题影响所有版本,包括 0.211.0 及以上版本和 1.120.4 以下版本,已在 1.120.4、1.121.1 和 1.122.0 版本中修复。根据攻击面管理平台 Censys 的数据,截至 2025 年 12 月 22 日,共有103,476 个潜在易受攻击的实例。其中大部分实例位于美国、德国、法国、巴西和新加坡。

鉴于此漏洞的严重性,建议用户尽快应用更新。如果无法立即修补,建议将工作流创建和编辑权限限制在受信任的用户范围内,并将 n8n 部署在具有受限操作系统权限和网络访问权限的强化环境中,以降低风险。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读