CVE-2025-54100|Windows PowerShell存在命令注入漏洞(POC)

CVE-2025-54100|Windows PowerShell存在命令注入漏洞(POC)

信安百科

发布于 2026-01-05 19:45:29

发布于 2026-01-05 19:45:29

0x00 前言

PowerShell是微软开发的跨平台命令行工具和脚本语言,专为系统管理和自动化任务设计。它结合了命令行的即时性和脚本语言的灵活性,支持Windows、Linux和macOS,通过Cmdlet、管道和对象处理实现高效操作。

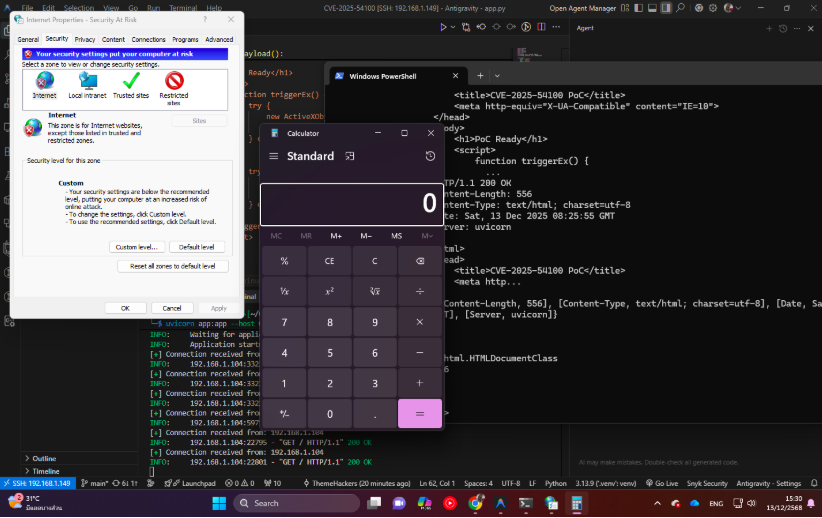

0x01 漏洞描述

漏洞源于PowenShell的Invoke-WebRequest默认不使用基本解析,而是通过底层调用IE的mshtml引擎来完整渲染并执行HTML/JavaScript内容。攻击者可架设包含恶意js脚本的服务器,当受害者访问时,系统就会自动调用IE引擎解析响应内容,从而造成客户端代码执行。

0x02 CVE编号

CVE-2025-54100

0x03 影响版本

Windows 10 Version 1607 < 10.0.14393.8688

Windows 10 Version 1809 < 10.0.17763.8146

Windows 10 Version 21H2 < 10.0.19044.6691

Windows 10 Version 22H2 < 10.0.19045.6691

Windows 11 Version 23H2 < 10.0.22631.6345

Windows 11 Version 24H2 < 10.0.26100.7456

Windows 11 Version 25H2 < 10.0.26200.7456

Windows Server 2008 SP2 (x64)

Windows Server 2008 SP2 (x86)

Windows Server 2008 R2 SP1 (x64)

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016 < 10.0.14393.8688

Windows Server 2019 < 10.0.17763.8146

Windows Server 2022 < 10.0.20348.4529

Windows Server 2022 23H2 < 10.0.25398.2025

Windows Server 2025 < 10.0.26100.74560x04 漏洞详情

POC:

https://github.com/ThemeHackers/CVE-2025-54100

0x05 参考链接

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-54100

Ps:国内外安全热点分享,欢迎大家分享、转载,请保证文章的完整性。文章中出现敏感信息和侵权内容,请联系作者删除信息。信息安全任重道远,感谢您的支持

本公众号的文章及工具仅提供学习参考,由于传播、利用此文档提供的信息而造成任何直接或间接的后果及损害,均由使用者本人负责,本公众号及文章作者不为此承担任何责任。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2026-01-02,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读