这世界就是个巨大的草台班子-你的飞牛nas中招了吗

原创这世界就是个巨大的草台班子-你的飞牛nas中招了吗

原创用户8423593

发布于 2026-02-08 12:52:03

发布于 2026-02-08 12:52:03

本来我是真的不太想写这篇文章。

一方面,这事已经发酵挺久了,官方也算是出了修复版本;

另一方面——说句实话,写起来真的心疼:

我的照片、我的资料、我的备份,可能现在已经不仅属于我了...😭

结果现在回头一想:

还是有必要把这次惨重的教训记录下吧,吃一堑,长一智。=

最近,国产私有云系统 飞牛 NAS(fnOS) 被曝出存在严重安全漏洞。

不少用户反馈:

- 设备出现异常访问

- 数据存在被读取风险

- 甚至还有人发现被植入了不明程序

这已经不是“某个功能不好用”,

也不是“偶尔崩一下”的问题了。

这是一次实打实,直接冲着用户数据来的系统级安全事故。

更让人难受的是:

一开始,官方对这个漏洞的态度,并不重视。

feiniu.jpg

一、飞牛 NAS 为啥会翻这么大的车?

1️⃣ 先说背景:NAS 正在变成“家庭服务器”

飞牛私有云 fnOS,本质上是一套基于 Debian Linux 深度定制的 NAS 操作系统。

目标用户很明确:

- 家庭用户

- 小团队

- 把闲置 PC / 服务器当私有云用的人

文件存储、影视库、远程访问、应用中心……

该有的都有,而且不少人是直接暴露在公网用的。

说白了:

现在的 NAS,本质就是一台 7×24 小服务器。

但问题也在这。

2️⃣ 真正的根因:典型致命的路径穿越漏洞

这次翻车的核心原因,其实一点都不花哨。

问题出在 Web 管理服务对路径的处理上。

说人话就是一句话:

后台没把

../这种路径跳转给拦住。

结果就是——

攻击者可以构造特殊请求:

- 绕过目录限制

- 想读哪就读哪

- 系统文件、配置文件,直接暴露

这种漏洞在安全圈有个名字,叫:

Path Traversal(路径穿越)

它真正恐怖的地方在于:

- ❌ 不用登录

- ❌ 不要账号

- ❌ 不用爆破

- ❌ 不需要你点任何链接

只要你的 NAS 在公网,扫到就能打。

二、这个漏洞是怎么被利用的?

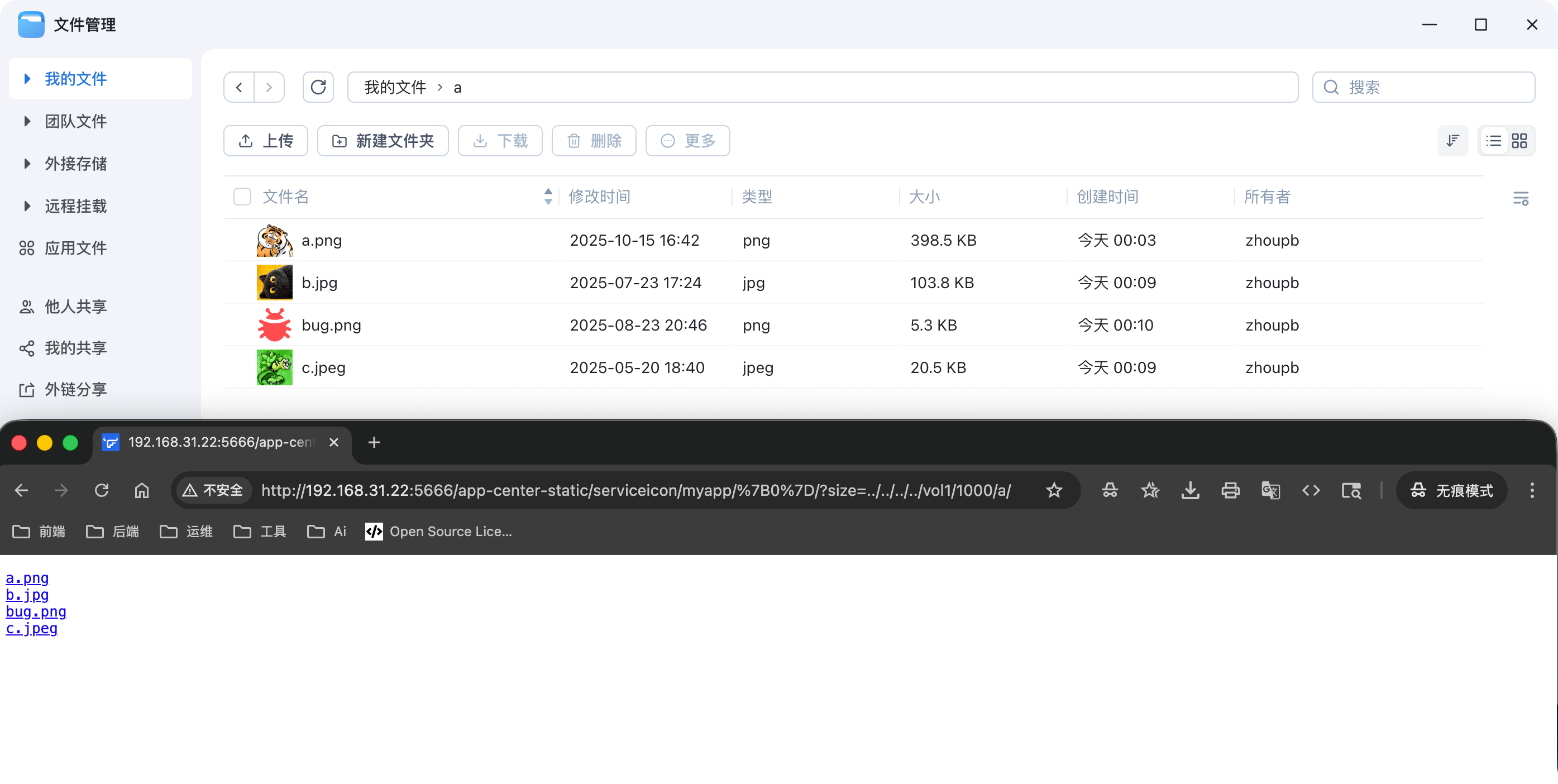

🔍 复现原理(真的很“低级”,但就这么致命)

正常情况下,Web 只允许你访问类似这种资源:

/app-center-static/xxx/icon.png但如果后端不校验路径,

攻击者就可以这么玩:

http://[ip]:[port]/app-center-static/serviceicon/myapp/%7B0%7D/?size=../../../../vol1/1000/a/

PixPin_2026-02-08_01-06-03.png

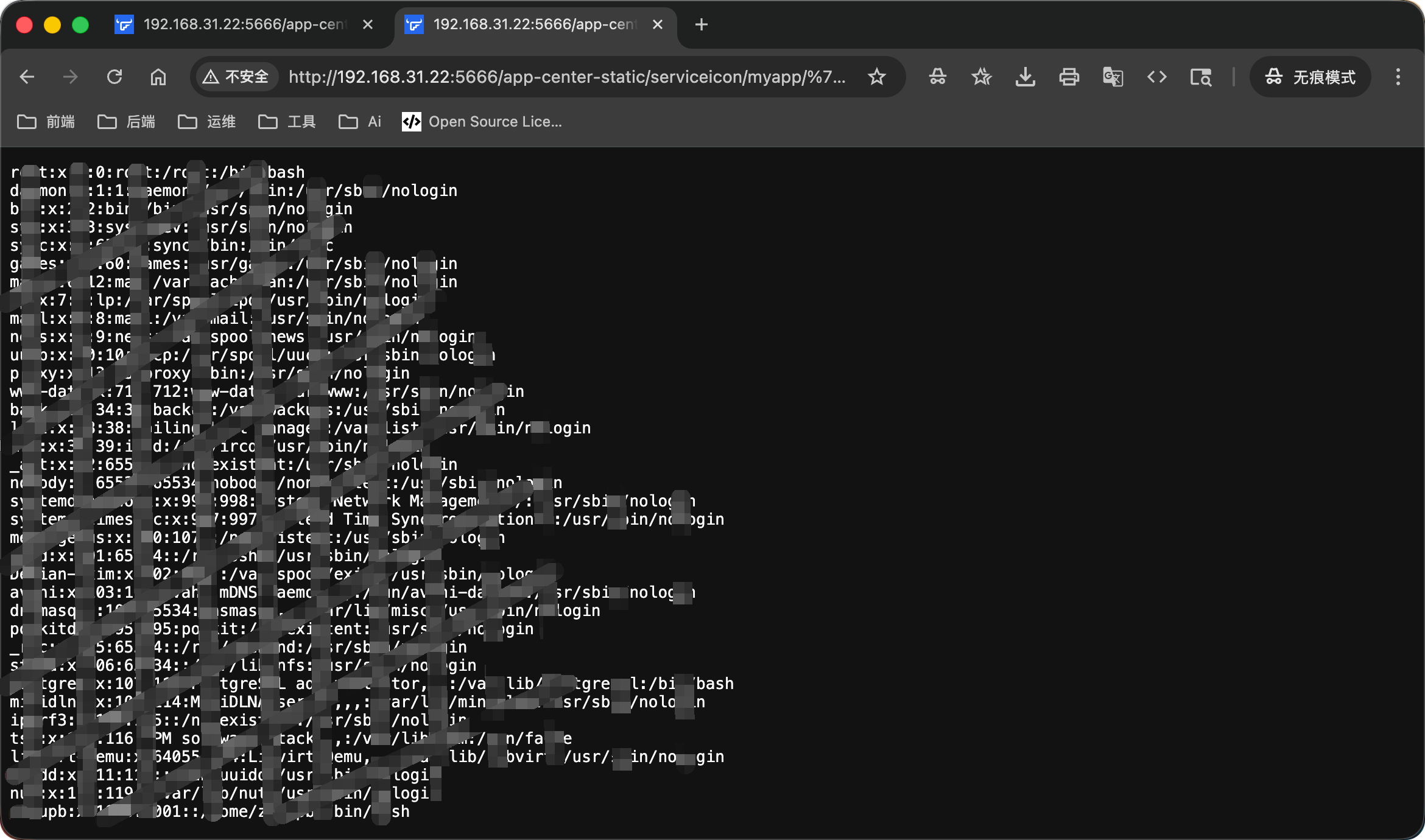

甚至直接读系统文件:

http://[ip]:[port]/app-center-static/serviceicon/myapp/%7B0%7D/?size=../../../../etc/passwd

PixPin_2026-02-08_01-00-52.png

效果是什么?

表面上是请求“应用图标”, 实际上读的是你 NAS 里的真实文件。

这不是黑科技,

这是基础路径权限没控制好。

🔗 更可怕的:读文件只是开始

很多人看到“只能读文件”,会下意识松一口气。

但现实是:

路径穿越,几乎从来不是终点。

一旦能读到这些东西:

- 系统配置

- 用户信息

- Token / Key

- Web 服务路径

接下来能干什么?

- 认证绕过

- 写入恶意文件

- 执行命令

- 长期控制设备

这也正好对应了一些用户的真实反馈:

CPU 被吃满 带宽异常 NAS 像“不是自己的了”

三、这事对“普通家用用户”到底有多严重?

我知道,肯定有人会想:

“我就家里放个 NAS,又不是公司服务器。”

但现实刚好相反。

NAS 里的数据,往往比服务器更私密。

⚠️ 最直接的风险包括:

- 📂 照片、视频、文档被读走

- 🔐 系统账号、配置泄露

- 🪙 被偷偷塞挖矿、木马

- 🌐 成为攻击别人的跳板

- ❌ 系统被改,升级、恢复全翻车

最可怕的一点是:

绝大多数用户,根本不知道自己有没有中招。

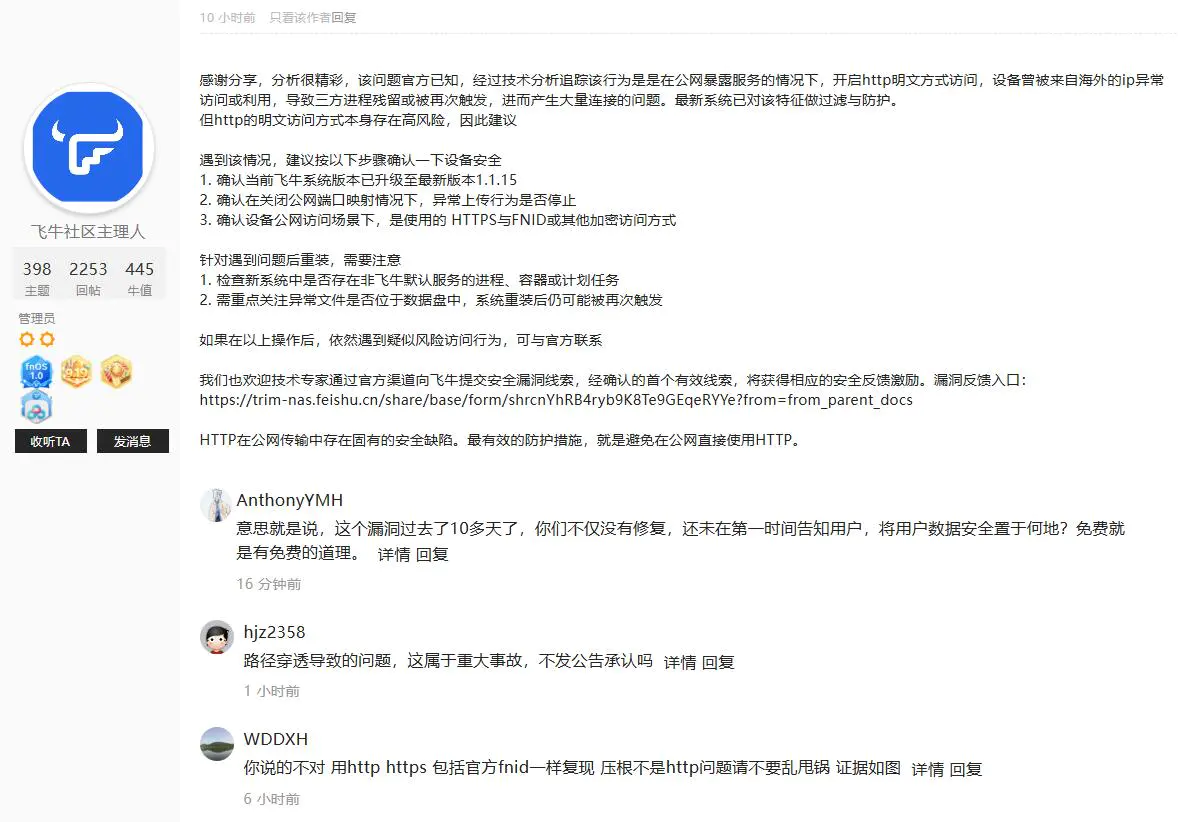

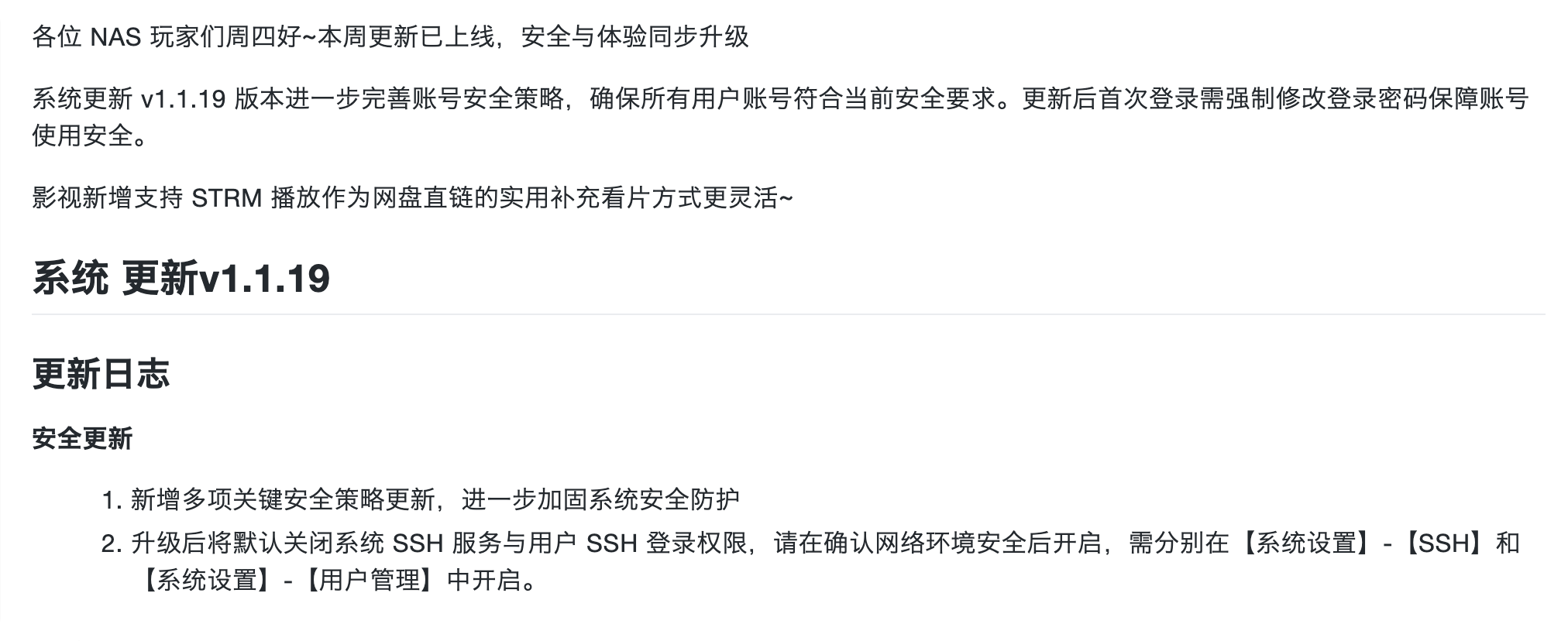

四、官方后来修了,但问题真的结束了吗?

✅ 客观说一句:补丁是有的,也确实修了

飞牛后来发布了多个版本更新,主要做了这些事:

- 严格校验路径参数

- 修复静态资源访问逻辑

- 增加异常请求拦截

从纯技术角度讲,补丁是有效的。

⚠️ 但真正的问题,不只是“有没有补丁”

这次争议的核心,其实在这:

- 漏洞曝光时,已经有大量设备裸奔在公网

- 很多用户根本不知道 NAS 不该这么用

- 安全风险提示不直观

- 默认配置对新手并不友好

安全不是写完代码就结束了。

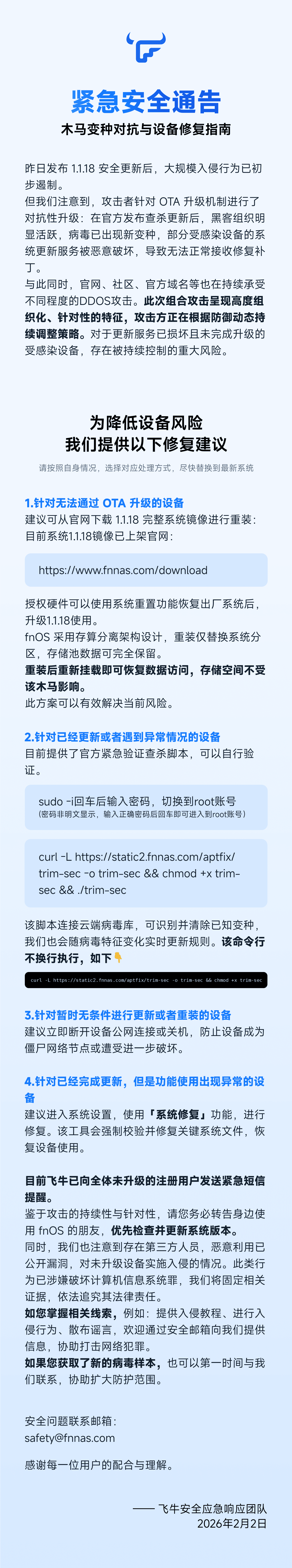

PixPin_2026-02-08_01-30-12.png

154902xzluhy0ttttsbeyg.png

五、如果你在用飞牛,现在请务必做这几件事

🛑 1️⃣ 立刻确认:有没有暴露在公网

自查这几项:

- 端口映射

- 官方中继

- 管理后台公网可访问

只要有一个是:建议立刻关。

🔄 2️⃣ 立刻升级到最新 fnOS

别观望,别等等。

安全漏洞,从来不等人。

🔍 3️⃣ 检查有没有“不对劲”

重点看:

- CPU / 内存是否异常

- 有没有不认识的进程

- 启动项有没有被动过

- Web 日志里有没有奇怪请求

如果你已经开始不放心了:

备份 → 重装 → 再恢复 比任何“心理安慰”都管用。

六、比修漏洞更重要的:以后 NAS 应该怎么用

这次事,说到底不只是飞牛的问题。

✅ 一个更安全的 NAS 使用习惯

- ❌ 别把管理端口直接丢公网

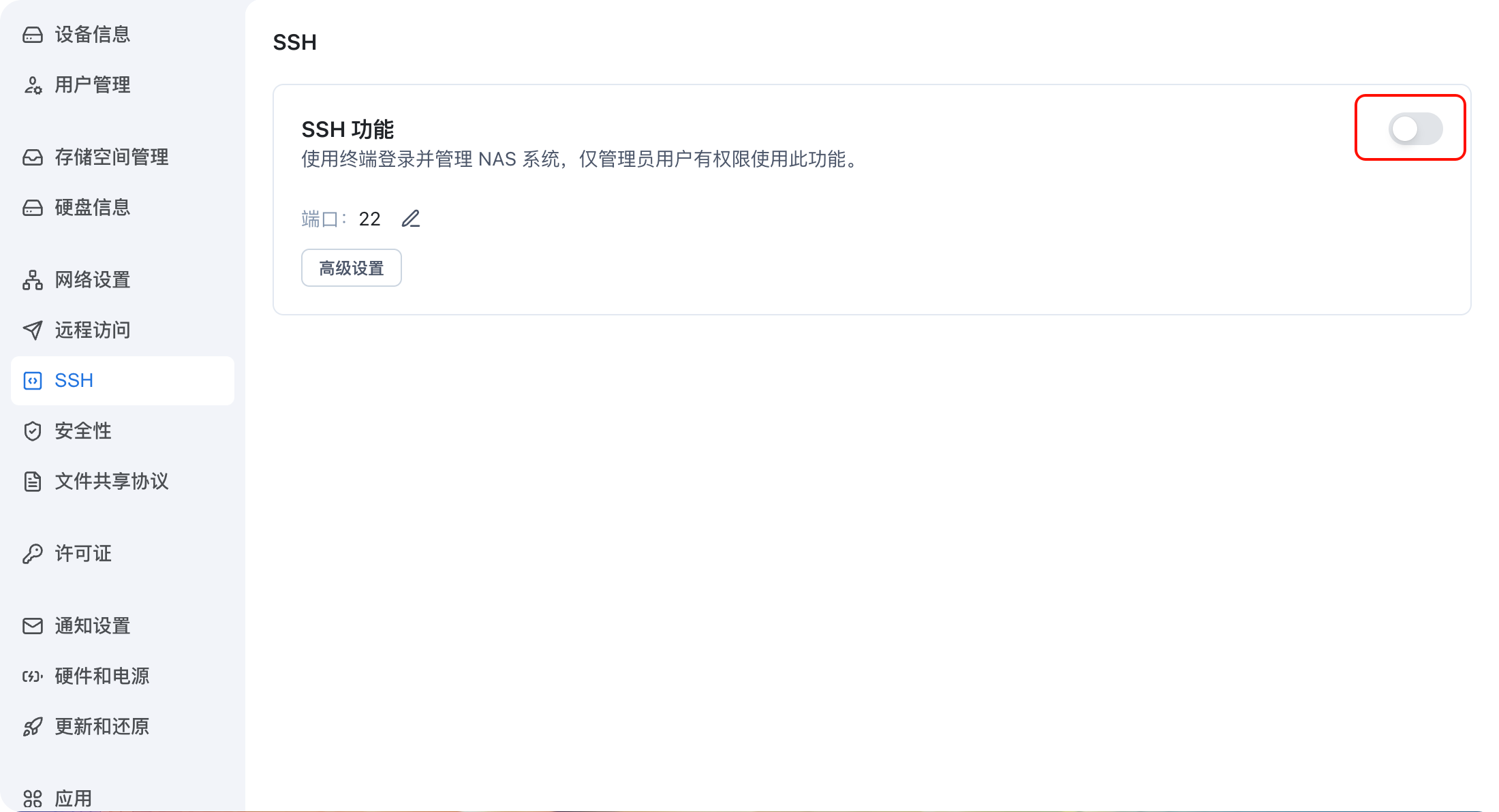

- ❌ SSH 不用就关

- ✅ 用 VPN(WireGuard / Tailscale)

- ✅ 管理和数据访问分开

- ✅ 养成升级习惯

- ✅ 多看看安全公告

一句话送给所有 NAS 用户:

NAS 要按“服务器”的标准对待, 而不是当个路由器插件。

PixPin_2026-02-08_01-24-15.png

PixPin_2026-02-08_01-26-40.png

七、最后说一句:这不是终点,而是一记警钟

飞牛 NAS 的这次漏洞,并不罕见。

真正值得警惕的是:

- 私有云越来越复杂

- 很多产品功能多样化上去了,安全设计却明显滞后

- 用户被迫承担了本不该承担的安全成本

希望这次之后:

- 用户能对公网访问多一分警惕

- 厂商能把安全当成第一优先级

- 国产 NAS 生态,能少一点“草台班子”

数据一旦泄露, 是没有任何补丁能帮你修回来的。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录