如何搜索log4j漏洞?

搜索log4j漏洞的最佳方法是什么?在源代码中搜索"log4j“关键字够了吗?它只影响Java应用程序吗?我在某个地方读到,应用程序有时以另一个名称重命名log4j。google的快速搜索提供了几个工具,无法检测到漏洞。

回答 2

Stack Overflow用户

发布于 2021-12-22 00:31:29

该漏洞来自JndiLookup.class。在控制台中使用以下命令:

sudo grep -r --include "*.jar" JndiLookup.class /

如果它什么也不返回,您就不会受到攻击。但你可能会遇到这样的回报:

Fichier binaire /home/myuser/docx2tex/calabash/distro/lib/log4j-core-2.1.jar correspondant

或

grep: /usr/share/texmf-dist/scripts/arara/arara.jar : fichiers binaires correspondent

第一个明显易受攻击(版本匹配),第二个必须调查。为了降低风险,我立即用以下方法删除了JndiLookup.class:

zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

和

zip -q -d arara.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

应用程序可能继续工作,也可能不起作用。顺便说一句,使用log4J >= 2.17升级到版本是必须的。这是下一步,同时你也不会更脆弱。

Stack Overflow用户

发布于 2021-12-21 02:59:48

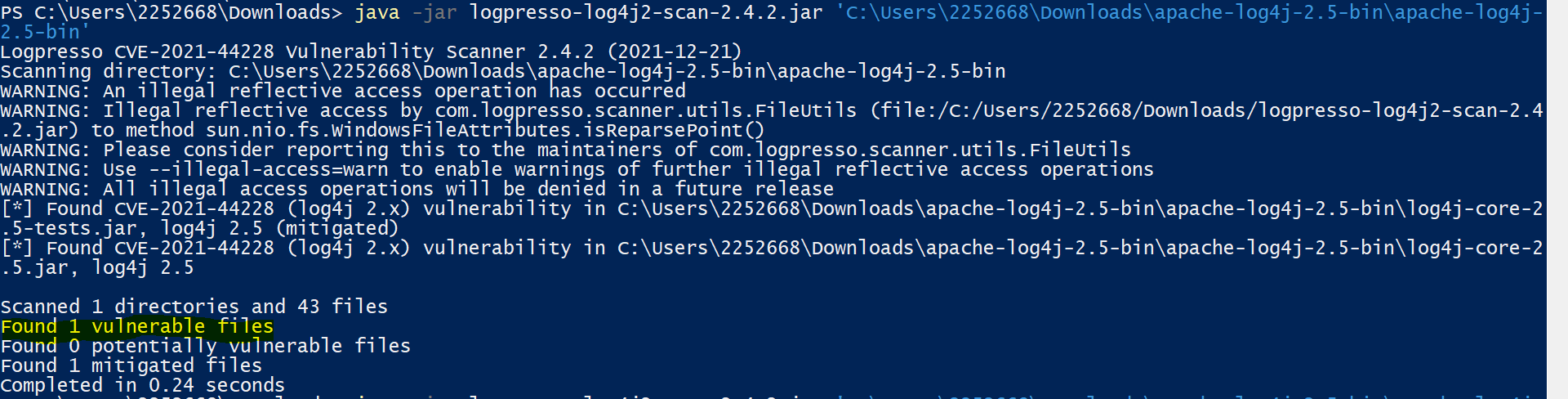

您可以使用下面的扫描器识别应用程序中易受攻击的log4j jar文件。https://github.com/logpresso/CVE-2021-44228-Scanner

我使用jar版本扫描应用程序。从:https://github.com/logpresso/CVE-2021-44228-Scanner/releases/download/v2.4.2/logpresso-log4j2-scan-2.4.2.jar下载jar

在同一位置打开命令提示符,执行以下命令以扫描应用程序

java -jar logpresso-log4j2-scan-2.4.2.jar 'your application path'

https://stackoverflow.com/questions/70399197

复制相似问题