如何使用AWS IAM身份中心管理用户角色?

如何使用AWS IAM身份中心管理用户角色?

提问于 2022-11-12 22:31:04

我不明白AWS IAM身份中心背后的逻辑。我试图从IAM移动到IAM身份中心,联合访问多个帐户。“标准”IAM允许在每个用户级别上定义,我不知道如何在IAM身份中心进行定义。

使用标识中心,我将权限集分配给帐户,然后将用户/组分配给帐户。

如果权限集是按帐户分配的,而不是用户级别,那么如何定义每个用户拥有哪些权限集呢??

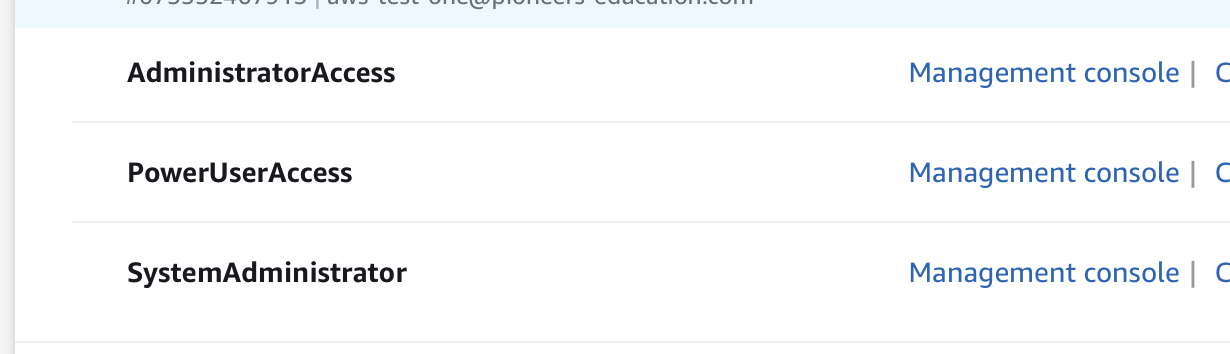

这是一个截图:

控制台说我可以将权限分配给一个组。

但是,当我开始分配权限集时,它们只分配给帐户。因此,在访问帐户Y时,不能说用户X只能是PowerUser,而不能是管理员

回答 1

Stack Overflow用户

发布于 2022-11-13 00:27:29

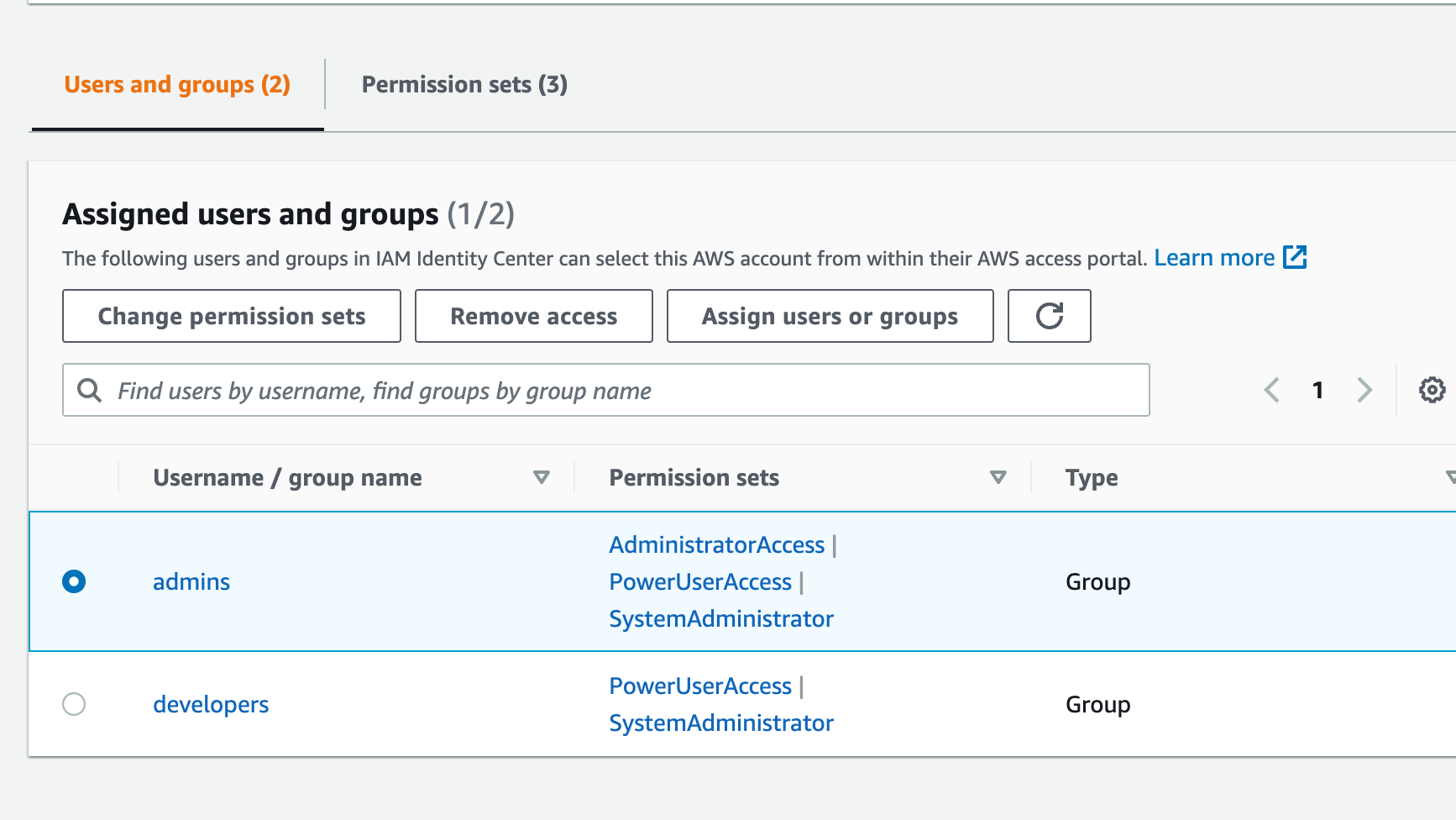

尽管措辞如此,但当分配策略和组时,AWS似乎做了预期的事情--设置每个组和帐户的访问权限。

它可以在帐户页面上进行验证。

我的问题是,我将用户单独添加到任何组之外的所有帐户中,因此对组访问的更改没有反映在用户级别上。:(

页面原文内容由Stack Overflow提供。腾讯云小微IT领域专用引擎提供翻译支持

原文链接:

https://stackoverflow.com/questions/74417061

复制相关文章

相似问题