远程访问EC2上的Kubernetes仪表板

远程访问EC2上的Kubernetes仪表板

提问于 2019-08-15 18:18:13

我在K8s中设置了一个EC2集群,并通过以下链接启动了kubernetes仪表板:

下面是我运行的命令:

kubectl apply -f https://raw.githubusercontent.com/kubernetes/dashboard/v1.10.1/src/deploy/recommended/kubernetes-dashboard.yaml

kubectl proxy --address 0.0.0.0 --accept-hosts '.*'当我为EC2实例在安全组中设置了几个IP时,我假设只有那些IP才能访问仪表板,所以这里不用担心安全性。

当我尝试使用以下方法访问仪表板时:

http://<My_IP>:8001/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard:/proxy/

现在,访问仪表板最简单的方法是什么?

我注意到有几个相关的问题,但似乎没有人真正回答它。

非常感谢。

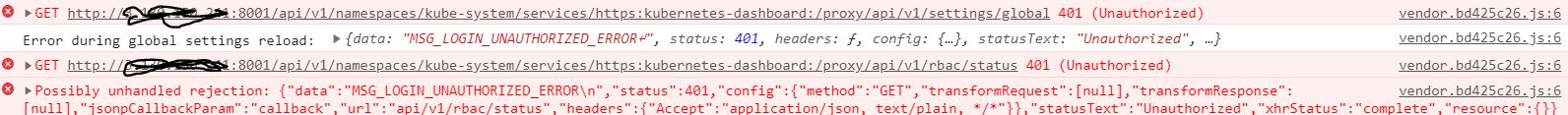

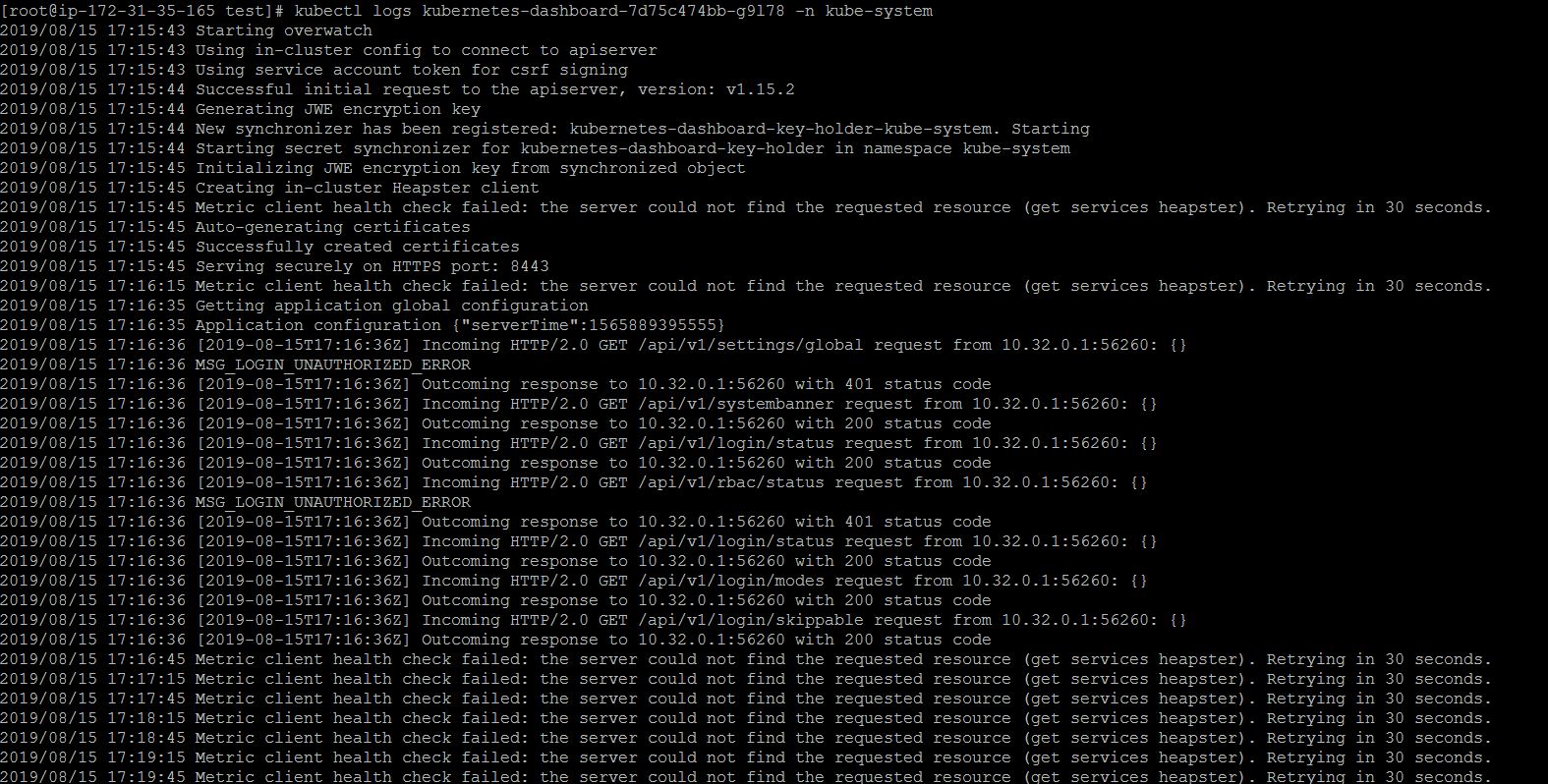

刚刚注意到仪表板日志中的一些错误。仪表板运行有问题吗?

回答 3

Stack Overflow用户

发布于 2019-08-15 18:23:24

您可以在type:负载平衡器中使用服务,并使用loadBalancerSourceRanges:限制对仪表板的访问。

Stack Overflow用户

发布于 2019-08-16 06:24:27

你做了ClusterRoleBinding的服务帐户库伯内特斯-仪表板。?如果没有,请应用下面的yaml文件更改,以便服务帐户将获得访问所有kubernetes资源的集群管理角色。

apiVersion: rbac.authorization.k8s.io/v1beta1

kind: ClusterRoleBinding

metadata:

name: kubernetes-dashboard

labels:

k8s-app: kubernetes-dashboard

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- kind: ServiceAccount

name: kubernetes-dashboard

namespace: kube-systemStack Overflow用户

发布于 2019-08-19 10:45:16

这取决于您使用什么ServiceAccount或用户连接到kube。如果您想要访问而不查看策略的详细信息,那么您的RBAC文件可以看起来类似于以下内容:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

annotations:

rbac.authorization.kubernetes.io/autoupdate: "true"

labels:

kubernetes.io/bootstrapping: rbac-defaults

name: my-cluster-admin

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: User

name: <your-user-from-your-~/.kube/config>而不是发出命令:

kubectl apply -f <filename>第二种方法:

kubectl create clusterrolebinding my-cluster-admin --clusterrole=cluster-admin --user=<your-user-from-your-~/.kube/config>还可以在用户字段中使用组或ServiceAccount。查找有关RBAC授权这里的正式文档。

另外,如果你想一步一步地走,我发现的是伟大的教程。

页面原文内容由Stack Overflow提供。腾讯云小微IT领域专用引擎提供翻译支持

原文链接:

https://stackoverflow.com/questions/57514309

复制相关文章

相似问题