邮件营销经常会碰到的一个问题就是:发出去的邮件被系统当做垃圾邮件,直接进了垃圾箱,下面一米软件就来教教大家如何避免成为垃圾邮件。...1、标题正文要避开敏感词 不同行业的敏感词是不一样的,因为敏感词具体是哪些词也是不确定的,但是类似于“广告”、“特惠”、“无成本”、“代理”等词,这些就是一些典型的垃圾邮件的词汇,一定要慎用的。...2、邮件不要太大 对于邮件的大小是要适当的,若是要在邮件里面插入附件、图片这些占据空间的,是很容易被过滤为垃圾邮件的,甚至邮件都不能发送出去在,所以在编辑的时候,尽量避开大附件。...选一些主流的服务商进行邮件发送成功率、内容显示、点击、单开等测试,然后在对邮件的不足之处做优化,从而减被系统判定为垃圾邮件的几率。...4、要注意切换IP地址 有涉及邮件营销的人都知道,在短时间内群发邮件使用同一个IP地址发送过多的邮件,IP地址会被判定为垃圾邮件IP,在,被拉入黑名单的几率是很大的。

问题背景:这个文章的代码是为下一篇关于贝叶斯分类的文章做准备的,用来生成一些模拟的垃圾邮件。一般而言,垃圾邮件都是带有特定目的的,所以邮件中必然会包含一些特定的词,例如发票、请加微信或者其他词语。...也可以在这个框架的基础上进行改写和扩充,生成更真实的垃圾邮件。关于邮件群发请参考以前发过的文章使用Python实现电子邮件群发功能 参考代码: ? 生成的模拟邮件文件如下: ?

最近邮箱里总是收到一些莫名其妙的邮件,什么内容都有,腾讯的垃圾邮件过滤并没有生效,先看看腾讯定义的垃圾邮件是什么: 垃圾邮件泛指未经请求而发送的电子邮件,符合以下特征的邮件都属于垃圾邮件的范畴: 1...https://kf.qq.com/faq/1612276BziEB161227e6RJNZ.html 当然这些内容基本都是中奖之类的诈骗信息,随便点开一个: 这个做法神的tmd很不错,躲过了垃圾邮件的识别...要避免这种垃圾邮件,腾讯的邮箱可以按照下面的方法设置(到目前位置接本没有新收到此类邮件了): DMARC(Domain-based Message Authentication, Reporting &...有一个值可由你来自定义: p:用于告知收件方,当检测到某封邮件存在伪造发件人的情况,收件方要做出什么处理 p=none; 为收件方不作任何处理 p=quarantine; 为收件方将邮件标记为垃圾邮件...subtype=1&&id=16&&no=1001520 本来以为这个问题已经解决了,结果今天发现还有垃圾邮件,于是就想直接把自己加到黑名单,但是这么做感觉有点奇怪。

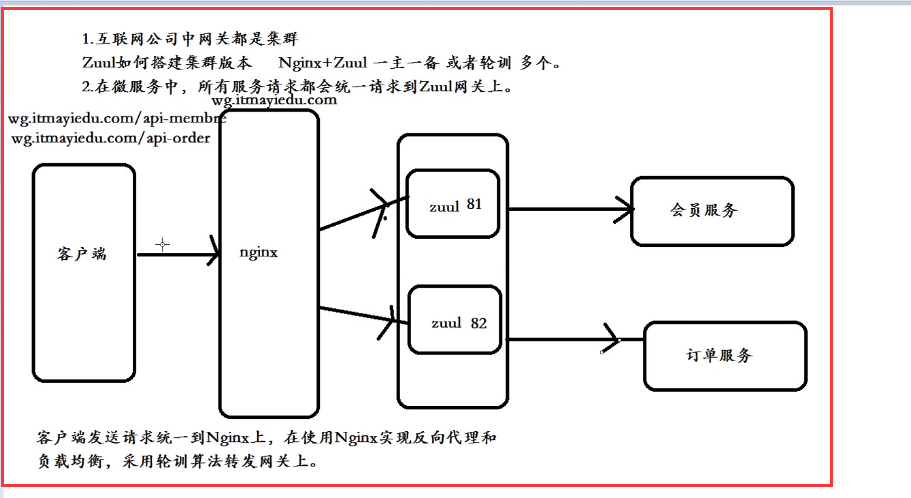

1,Zuul网关集群原理  2,2,下载 Nginx后 ,在Nginx的 nginx-conf 文件中配置,配置域名,配置网关...2.3,在网关中加入打印,测试默认轮询到那台网关 (网关集群分别为 :81,82) 2.4,网关配置暂时再放到项目中,不放在分布式中心配置上(一般都是放在分布式中心上)...2.5,启动 Eureka注册中心,网关服务(端口分别为 82,82的两台),会员服务,启动 nginx服务 2.6,测试网关集群,(当通过域名调用会员服务时,请求轮询依次到 81 | 82...端口的网关服务上) 发布者:全栈程序员栈长,转载请注明出处:https://javaforall.cn/170631.html原文链接:https://javaforall.cn

本篇文章来自同事对一次垃圾邮件的分析: 上周一(12月4号),朋友给我转发了一封垃圾邮件,邮件里面附带一个word文档,我们俩都是搞信安,自然察觉一丝危险的气味,之前也没有分析过word附件,因而有了今天的分析

预测 练习地址:https://www.kaggle.com/c/ds100fa19 相关博文: [Kaggle] Spam/Ham Email Classification 垃圾邮件分类(RNN/...GRU/LSTM) [Kaggle] Spam/Ham Email Classification 垃圾邮件分类(BERT) 1.

Gmail垃圾邮件过滤器文件。 A filter file for Gmail to auto-delete spams....工作后,一直使用Gmail邮件托管工作邮箱,收到的反馈很多,其中垃圾邮件,SEO,推销等邮件亦很多。还好Gmail提供了强大了过滤功能。...以下是自己整理的一些垃圾邮件过滤文件,现在分享以下,以后会不断更新。 I have received so many emails.

提交测试结果 练习地址:https://www.kaggle.com/c/ds100fa19 相关博文: [Kaggle] Spam/Ham Email Classification 垃圾邮件分类(...spacy) [Kaggle] Spam/Ham Email Classification 垃圾邮件分类(RNN/GRU/LSTM) 本文使用 huggingface 上的预训练模型,在预训练模型的基础上...,使用垃圾邮件数据集,进行训练 finetune,在kaggle提交测试结果 本文代码参考了《自然语言处理动手学Bert文本分类》 1.

测试 练习地址:https://www.kaggle.com/c/ds100fa19 相关博文 [Kaggle] Spam/Ham Email Classification 垃圾邮件分类(spacy...) [Kaggle] Spam/Ham Email Classification 垃圾邮件分类(BERT) 1....print(np.sum(np.array(test.isnull()==True), axis=0)) 填充完成,显示 sum = 0 [0 0 0 0] [0 0 0] y 标签 只有 0 不是垃圾邮件..., 1 是垃圾邮件 print(train['spam'].unique()) [0 1] 2.

API网关功能,也要能够替代原先Nginx。...Kong网关只负责路由匹配、调用者认证、路由鉴权等网关责任,而服务注册发现的逻辑全部交由Kubernetes处理,使Kong网关完全脱离upstream的逻辑处理。...集成注册中心 Kong网关提供了API接口,可以通过这些开放的API接口来管理Kong内部的各个对象,例如上线/下线节点target,详见官方文档admin-api/add-target。...通过上述方案从而实现一个注册中心同时管理微服务之间的服务发现和网关到服务的服务发现。...例如对某服务的a、b两节点发版时具体逻辑如下: 请求Kong网关API摘除该服务的a节点 等待a节点无流量请求后发布重启a节点的新版本 最后再请求Kong网关API重新添加a节点 接着同样的逻辑操作b节点

什么是并行网关?...并行网关允许将流程分成多条分支,也可以将多条分支合并到一起,并行网关是基于进入和外出顺序流的 fork分支: 并行后的所有外出顺序流,为每个顺序流都创建一个并发分支 jion汇聚: 所有达到并行网关,在此等待的进入分支...,直到所有进入顺序流的分支都到达后,流程就会通过汇聚网关 注意:如果同一个并行网关有多个进入和多个外出输入流,他就同时具有分支和汇聚功能,这时,网关会先汇聚所有进入的输入流,然后再切分成多个并行分支 与其他网关的主要区别...,act_ru_execution还有一条记录表示该流程实例 待财务会计和行政考勤任务全部完成,在汇聚点汇聚,通过ParalleGateway并行网关 并行网关在业务应用中常用于会签任务,会签任务即多个参与者共同办理的任务...image.png image.png 一屏没截下截了两屏 这一节的知识点其实就是画图,执行的代码没有变,还是上一章的代码,就不贴了 并行网关在我看来就是完成会签这个行为的 作者:彼岸舞 时间:

Kong是一个成熟的API网关解决方案。...API 网关,即API Gateway,是大型分布式系统中,为了保护内部服务而设计的一道屏障,可以提供高性能、高可用的 API托管服务,从而帮助服务的开发者便捷地对外提供服务,而不用考虑安全控制、流量控制...、审计日志等问题,统一在网关层将安全认证,流量控制,审计日志,黑白名单等实现。...网关的下一层,是内部服务,内部服务只需开发和关注具体业务相关的实现。网关可以提供API发布、管理、维护等主要功能。开发者只需要简单的配置操作即可把自己开发的服务发布出去,同时置于网关的保护之下。

什么是排他网关?...排他网关(也叫异或(XOR)网关,或叫基于数据的排他网关),用于在流程中实现决策,当流程执行到这个网关,所有分支都会判断条件是否为true,如果为true则执行该分支 注意:排他网关只会选择一个为true...(即使有两个分支条件都为true,排他网关也会只选择一条分支去执行) 为什么要用排他网关?...不用排他网关也能实现分支 image.png 在连线的condition条件上设置分支条件 缺点: 如果条件都不满足,不使用排他网关,流程就结束了(异常结束) 如果使用排他网关决定分支的走向 image.png... 如果从网关出去的线所有条件都不满足则系统抛出异常 org.activiti.engine.ActivitiException: No outgoing sequence flow of the exclusive

GateWay网关管理 GateWay Cloud 全家桶中有个很重要的组件就是网关,在1.x版本中都是采用的Zuul网关;但在2.x版本中,zuul的升级一直跳票,SpringCloud最后自己研发了一个网关替代...总结: 1.请求到达网关,网关先进行断言判断,如果断言为真,进行路由匹配规则的目标路径的路由转发。 路由转发将转发到目标微服务地址,到达之前先经过一系列的过滤器。...案例:给8001商品的微服务进行网关配置 Spring Cloud Gateway 网关路由有两种配置方式: 在配置文件 yml 中配置 通过@Bean自定义 RouteLocator 这两种方式是等价的...id=1001 3.通过Gateway网关访问8001 网址: http://localhost:6001/goods/getGoods?...弊端: 启动网关后将无法修改路由配置,如有新服务要上线,则需要先把网关下线,修改 yml 配置后,再重启网关,这两种方式都是不支持动态路由配置,即配置代码写死了,如何解决?。

在OSI中,网关有两种:一种是面向连接的网关,一种是无连接的网关。当两个子网之间有一定距离时,往往将一个网关分成两半,中间用一条链路连接起来,我们称之为半网关。...TCP/IP 网关 按照不同的分类标准,网关也有很多种。TCP/IP协议里的网关是最常用的,在这里我们通常所讲的“网关”均指TCP/IP协议下的网关。 那么网关到底是什么呢?...而要实现这两个网络之间的通信,则必须通过网关。 如果网络A中的主机发现数据包的目的主机不在本地网络中,就把数据包转发给它自己的网关,再由网关转发给网络B的网关,网络B的网关再转发给网络B的某个主机。...默认网关 如果搞清了什么是网关,默认网关也就好理解了。就好像一个房间可以有多扇门一样,一台主机可以有多个网关。...默认网关的意思是一台主机如果找不到可用的网关,就把数据包发给默认指定的网关,由这个网关来处理数据包。现在主机使用的网关,一般指的是默认网关。 为什么默认网关最后一位总是 1?

业务背景 电子邮件的应用变的十分广泛,它给人们的生活带来了极大的方便,然而,作为其发展的副产品——垃圾邮件,却给广大用户、网络管理员和ISP(Internet服务提供者)带来了大量的麻烦。...垃圾邮件问题日益严重,受到研究人员的广泛关注。垃圾邮件通常是指未经用户许可,但却被强行塞入用户邮箱的电子邮件。对于采用群发等技术的垃圾邮件,必须借助一定的技术手段进行反垃圾邮件工作。...目前,反垃圾邮件技术主要包括:垃圾邮件过滤技术、邮件服务器的安全管理以及对简单邮件通信协议(SMTP)的改进研究等。...首先设置工作目录,并且读取分类后的文本文件 可以看到垃圾邮件和非垃圾邮件的频数直方图 ? ? 然后对得到的原始语料进行分词处理 得到词频矩阵文件 ? 得到各个词频的分类直方图 ?...,在垃圾邮件的过滤方面,可以有效地提高正确率和准确率。

Tensorflow的使用 在本垃圾邮件分类器的第1部分中,我展示了如何使用nltk包对文本进行词干分析和分类,然后将其输入分类器模型,以训练并最终评估模型性能。...labels[0:training_size] testing_labels_str = labels[training_size:] 对标签进行编码 由于数据集的标签为字符串,因此将通过编码为0和1(0表示垃圾邮件...该模型错误地将一些正常电子邮件识别为垃圾邮件。 我们可以识别任何示例文本,以检查它是垃圾邮件还是正常文本。由于tokenizer已经定义,我们不再需要再次定义它。...选择一些朗朗上口的词,如“WINNER”, “free”, ”prize”,最终会使此文本被检测为垃圾邮件。 sample_text = ["Winner!!!...pad_sequences(sample_text_tokenized, maxlen=max_length, padding=padding_type, truncating=trunc_type) # 0是垃圾邮件

通常可搭配Ngnix服务网关来使用,来实现对Zuul集群的负载均衡调用。

首先我们要知道为什么要使用网关呢?...zuul网关的工作示意图: 网关在负载均衡器那边,网关是由什么集成的呢?首先我们要知道,一个网关它是不是也要调用用户管理,对吧?...所以它也是需要负载均衡器Ribbon去调用管理工具,还有就是网关如果出现了故障或者出现了访问量过多导致系统过载,那么网关也是需要熔断和服务降级的,所以网关也需要Hyrix去保护它。...不使用网关的话,我们将会面临两个问题: 1.用户不需要经过网关,也不需要权限管理,直接就可以访问我们的微服务 用户不用经过审核,也就是不需要走登录流程,直接就可以访问你的微服务,这样听起来是不是挺可怕...因此服务网关的作用非同小可,服务网关做的功能有三个: 1.路由 2.负载均衡 3.权限控制 我们可以通过网关向外界提供一个Rest API,这里说一下什么是Rest API呢?

update -y 执行安装命令,yum install -y kong 当安装出现cpmplete的时候,表示安装成功,如图所示: 执行命令测试是否安装成功,执行命令kong version显示kong网关的版本...,如图所示 ---- 添加配置文件,启动kong网关,由于小编暂时还没有安装postgreSQL数据库,这里暂时不使用数据库,先启动kong网关测试下是否安装成功; 新建文件件:mkdir -p /...init 添加配置文件:vim /root/kong/kong.conf database = off declarative_config = /root/kong/kong.yml 启动kong网关...:kong start -c kong.conf 测试:curl -i http://localhost:8001/ 停止kong网关:kong stop 版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人

领取专属 10元无门槛券

手把手带您无忧上云