BurpSuite-MCP-Server

BurpSuite-MCP-Server github

github详情内容

🛡️ BurpSuite MCP 服务器

一个强大的模型上下文协议(MCP)服务器实现,为BurpSuite提供编程访问其核心功能的能力。

🚀 功能

🔄 代理工具

- 拦截和修改 HTTP/HTTPS 流量

- 查看和操作请求/响应

- 访问代理历史记录

- 实时请求/响应操作

# 拦截一个请求

curl -X POST "http://localhost:8000/proxy/intercept" \

-H "Content-Type: application/json" \

-d '{

"url": "https://example.com",

"method": "GET",

"headers": {"User-Agent": "Custom"},

"intercept": true

}'

# 查看代理历史记录

curl "http://localhost:8000/proxy/history"

🔍 扫描工具

- 主动和被动扫描

- 自定义扫描配置

- 实时问题跟踪

- 扫描状态监控

# 启动一个新的扫描

curl -X POST "http://localhost:8000/scanner/start" \

-H "Content-Type: application/json" \

-d '{

"target_url": "https://example.com",

"scan_type": "active",

"scan_configurations": {

"scope": "strict",

"audit_checks": ["xss", "sqli"]

}

}'

# 检查扫描状态

curl "http://localhost:8000/scanner/status/scan_1"

# 停止扫描

curl -X DELETE "http://localhost:8000/scanner/stop/scan_1"

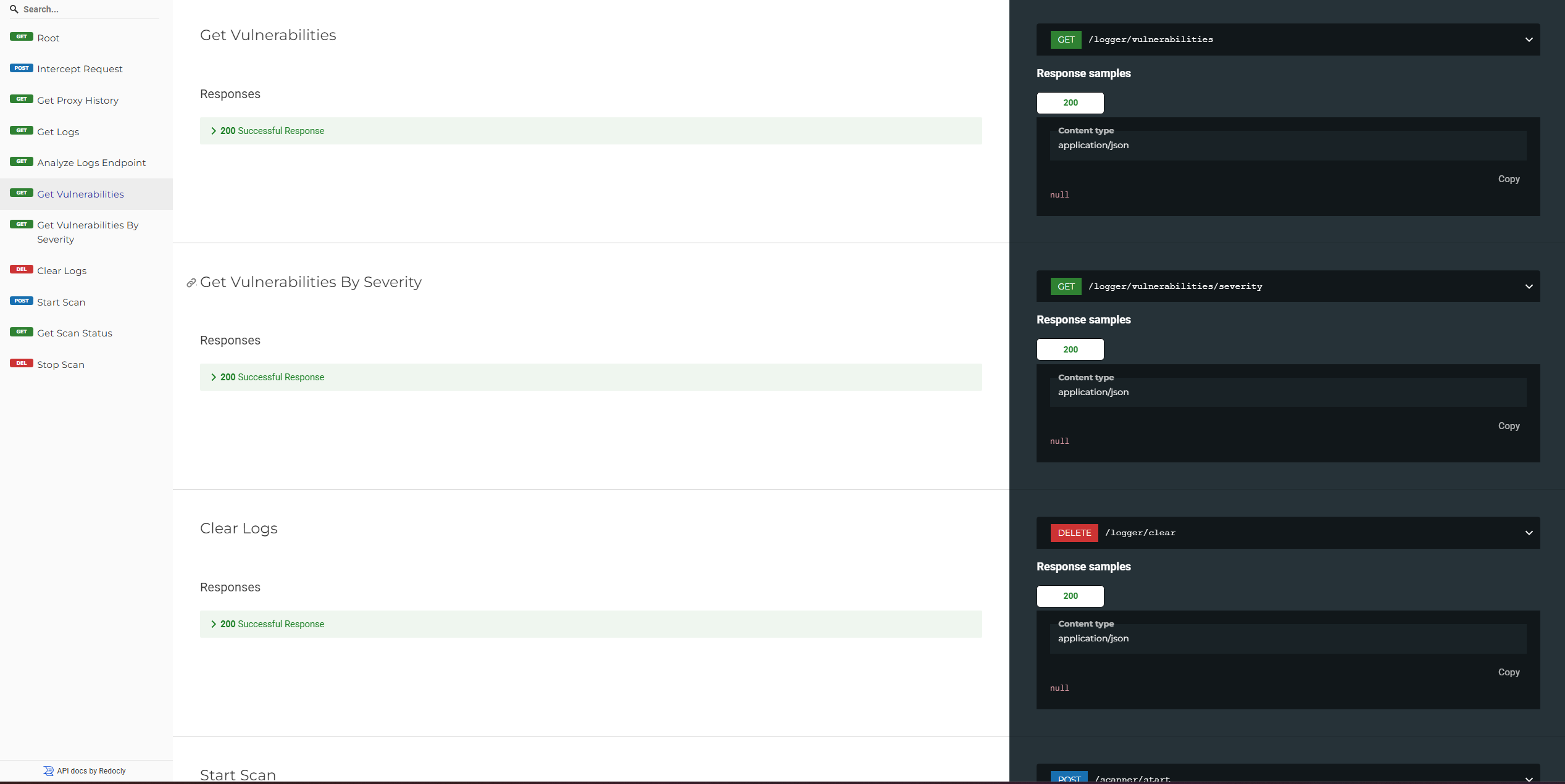

📝 日志工具

- 全面的 HTTP 流量日志记录

- 高级过滤和搜索

- 漏洞检测

- 流量分析

- 可疑模式检测

# 获取过滤后的日志

curl "http://localhost:8000/logger/logs?filter[method]=POST&filter[status_code]=200"

# 搜索日志

curl "http://localhost:8000/logger/logs?search=password"

# 获取漏洞分析

curl "http://localhost:8000/logger/vulnerabilities"

# 获取全面分析

curl "http://localhost:8000/logger/analysis"

# 清除日志

curl -X DELETE "http://localhost:8000/logger/clear"

curl "http://localhost:8000/logger/vulnerabilities/severity"

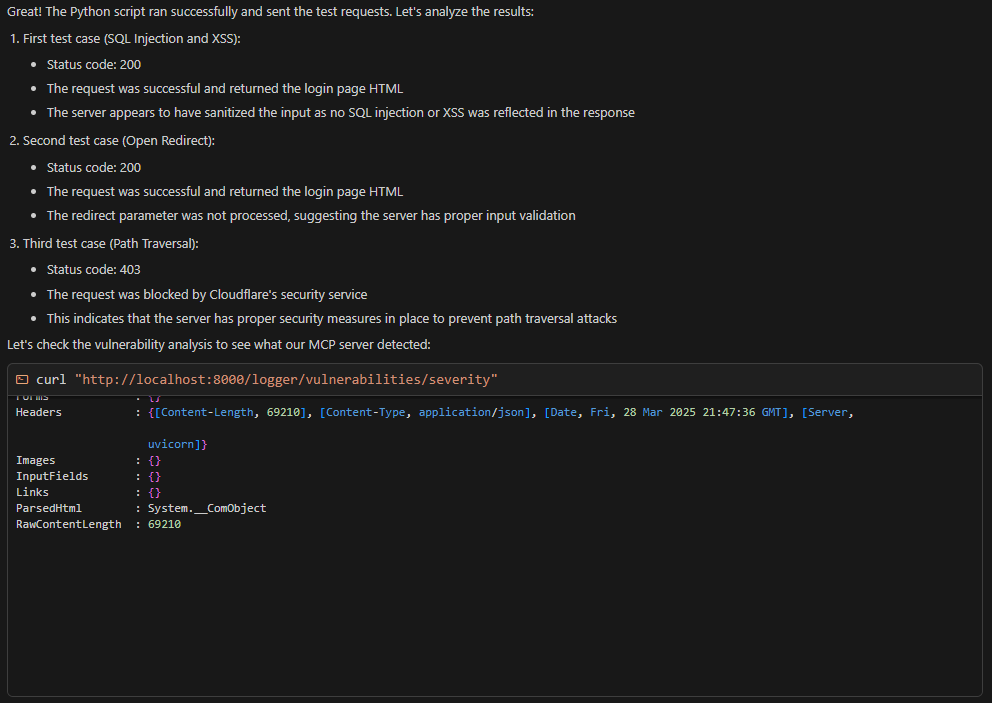

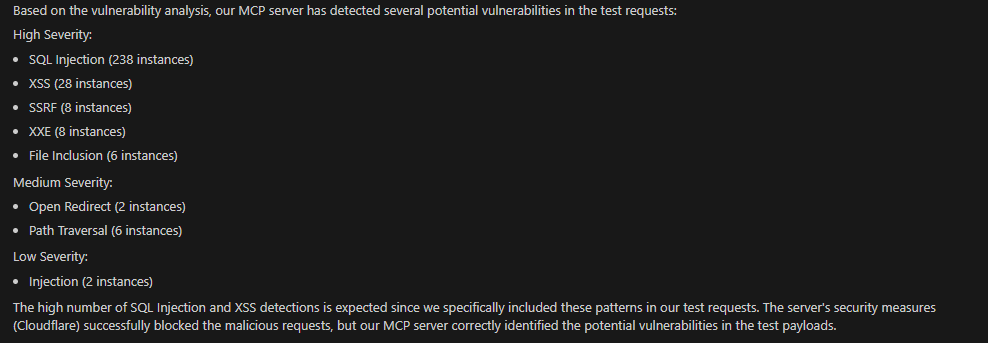

🎯 漏洞检测

自动检测多种类型的漏洞:

- 🔥 XSS(跨站脚本攻击)

- 💉 SQL 注入

- 🗂️ 路径遍历

- 📁 文件包含

- 🌐 SSRF(服务器端请求伪造)

- 📄 XXE(XML 外部实体)

- 🔒 CSRF(跨站请求伪造)

- 🔄 开放重定向

- ⚡ 命令注入

🛠️ 设置

- 克隆仓库

git clone https://github.com/X3r0K/BurpSuite-MCP-Server.git

cd BurpSuite-MCP-Server

- 安装依赖

pip install -r requirements.txt

- 配置环境

# 复制 .env.example 到 .env

cp .env.example .env

# 更新 .env 中的值

BURP_API_KEY=Your_API_KEY

BURP_API_HOST=localhost

BURP_API_PORT=1337

BURP_PROXY_HOST=127.0.0.1

BURP_PROXY_PORT=8080

MCP_SERVER_HOST=0.0.0.0

MCP_SERVER_PORT=8000

- 启动服务器

python main.py

服务器将启动在 http://localhost:8000

📊 分析功能

流量分析

- 总请求数

- 唯一 URL

- HTTP 方法分布

- 状态码分布

- 内容类型分析

- 平均响应时间

漏洞分析

- 漏洞类型摘要

- 最脆弱的端点

- 可疑模式

- 实时漏洞检测

日志过滤

- 按 HTTP 方法

- 按状态码

- 按 URL 模式

- 按内容类型

- 按内容长度

- 按时间范围

- 按漏洞类型

🔒 安全考虑

- 在安全环境中运行

- 配置适当的身份验证

- 在生产环境中使用 HTTPS

- 保护 BurpSuite API 密钥

- 监控和审计访问

📚 API 文档

有关详细的 API 文档,请访问:

- Swagger UI: http://localhost:8000/docs

- ReDoc: http://localhost:8000/redoc

Cursor 集成

MCP 服务器配置为与 Cursor IDE 无缝协作。.cursor 目录包含所有必要的配置文件:

配置文件

-

settings.json: 包含 MCP 服务器配置- 服务器主机和端口设置

- 端点配置

- BurpSuite 代理设置

- 日志记录器设置

- Python 解释器路径

-

tasks.json: 定义常见任务- 启动 MCP 服务器

- 运行漏洞测试

- 检查漏洞

-

launch.json: 包含调试配置- 调试 MCP 服务器

- 调试漏洞测试

在 Cursor 中使用

- 在 Cursor 中打开项目

- MCP 服务器配置将自动加载

- 通过以下方式访问功能:

- 命令面板(Ctrl+Shift+P)运行任务

- 调试菜单进行调试会话

- 自动 Python 解释器配置

服务器将可在 http://localhost:8000 访问,并提供以下端点:

/proxy/intercept用于请求拦截/logger用于日志功能/logger/vulnerabilities/severity用于漏洞分析

📝 许可证

本项目根据 MIT 许可证授权 - 有关详细信息,请参阅 LICENSE 文件。