为什么资产暴露面成为企业安全“致命伤”?

随着企业数字化转型加速,服务器、数据库等 IT 资产呈现指数级增长。黑客利用未备案的 IT 资产(例如未纳入管理的新服务器)、互联网直连高危端口(例如 SSH/RDP 端口暴露)等漏洞发起攻击,导致横移攻击、勒索病毒、数据泄露事件频发。

暴露面未收敛导致的典型问题如下:

爆破、横移风险提升:攻击者可直接从公网发现资产并通过爆破、钓鱼方式拿到资产访问权限。

权限管理失控:内外部人员均可绕过安全策略,通过 VPN 直接访问核心系统。

审计缺失:操作无审计记录、录像留存,安全事件无法追溯定位。

腾讯云运维安全中心(堡垒机)如何构建安全防护体系?

收敛攻击路径

对外仅开放运维安全中心(堡垒机)运维入口,将分散的服务器、数据库访问路径集中至运维安全中心(堡垒机),减少/关闭直接暴露在互联网的高危端口和服务,并通过安全组限制来源IP范围。

收敛资产账密

在运维安全中心(堡垒机)上托管资产账号密码,配置对应用户使用权限,防止直接接触明文账密,通过定期自动化改密,最小化资产账密泄漏面。同时基于运维安全中心(堡垒机)SaaS 化架构云原生能力自动同步云资产,防止绑定 AK同步云资产方式导致的 AK 泄漏问题。

权限精细管控

基于 MFA 的强身份认证和最小权限原则,通过授权模型实现用户、资产、账号、权限管控,避免特权账号滥用,配置高危命令拦截策略,实时阻断 rm -rf、DROP TABLE 等高风险操作。

全链路溯源能力

完整记录包括用户、操作时间、命令执行、文件传输、数据库 SQL、会话录像等操作日志。

实战案例:企业资产如何实现安全闭环?

步骤一:将资产、账号托管至运维安全中心(堡垒机)

针对腾讯云资产(CVM 和数据库),可使用一键同步功能将资产信息同步至运维安全中心(堡垒机),并支持一键托管。针对非腾讯云资产,可手动进行添加并托管。

腾讯云资产托管

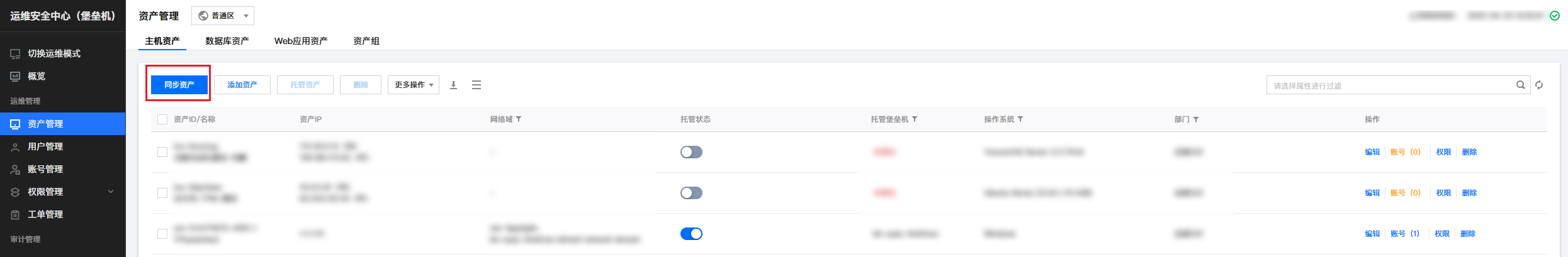

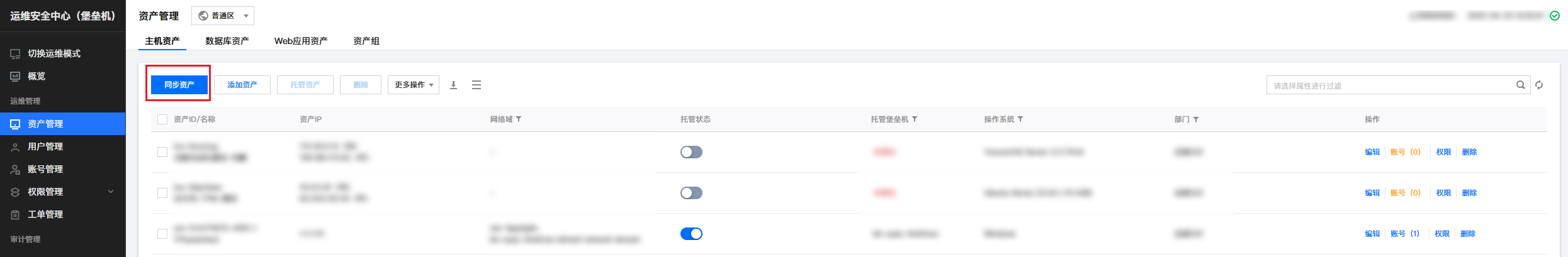

1. 登录 运维安全中心(堡垒机)控制台。

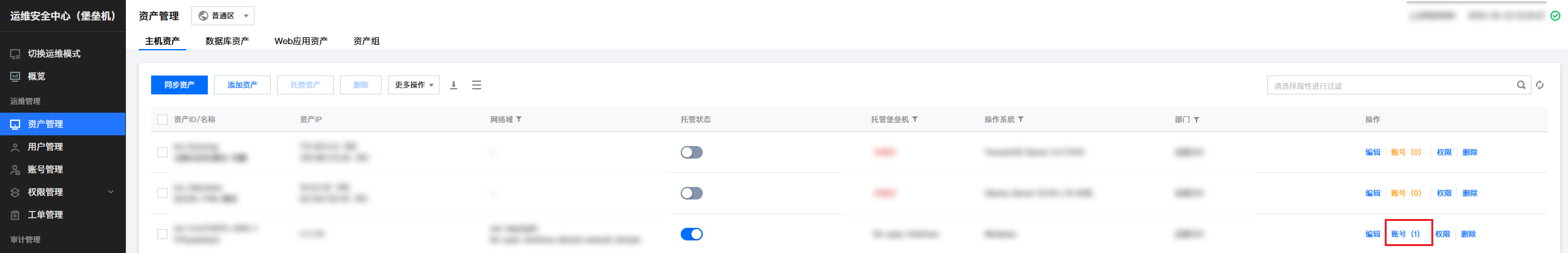

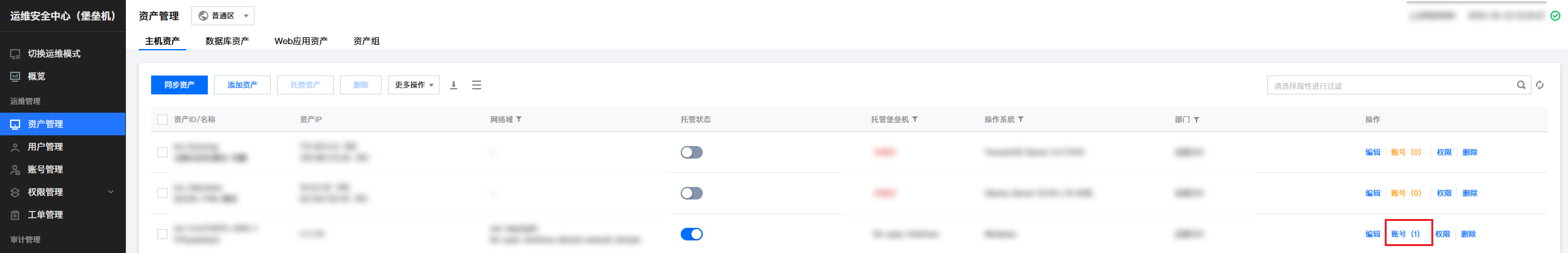

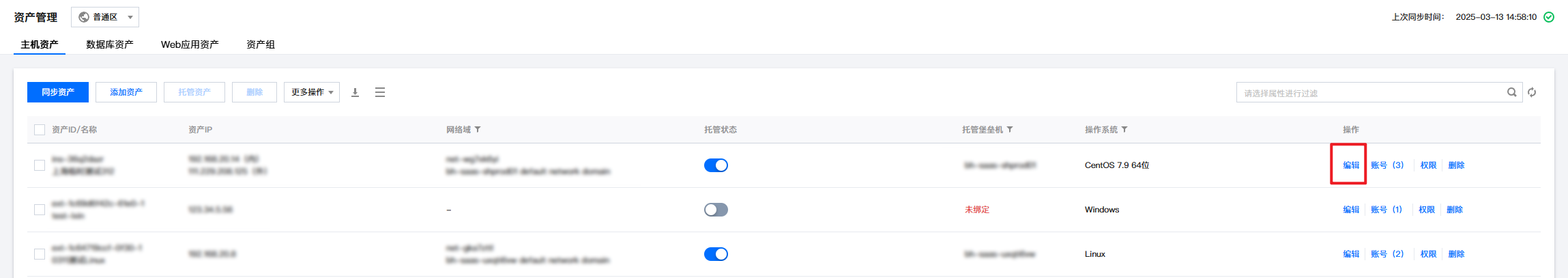

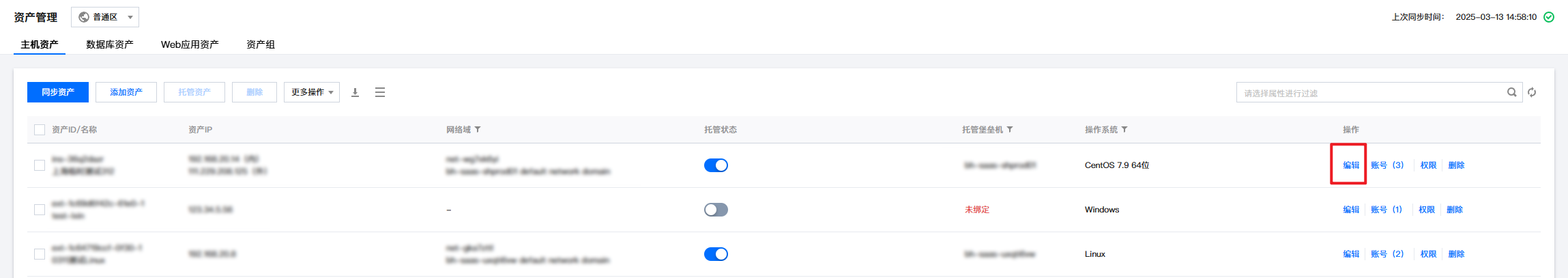

2. 在左侧导航栏中,选择资产管理 > 主机资产/数据库资产。

3. 在资产列表,单击同步资产,系统将自动同步主机资产。

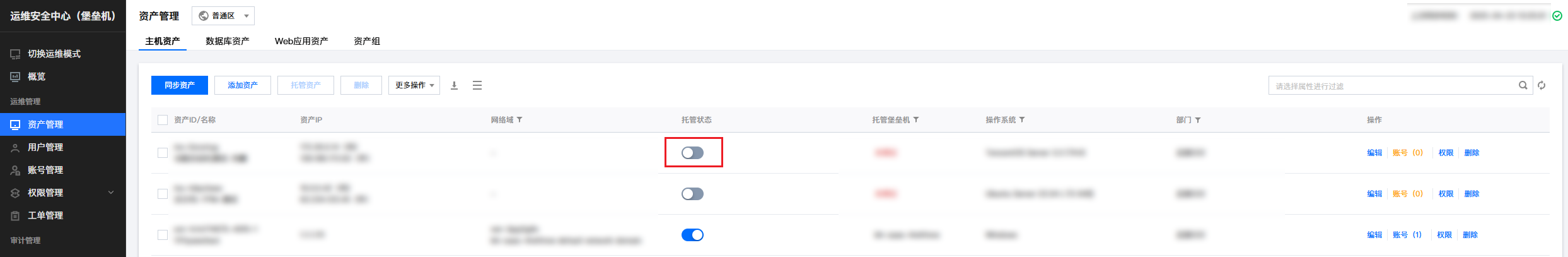

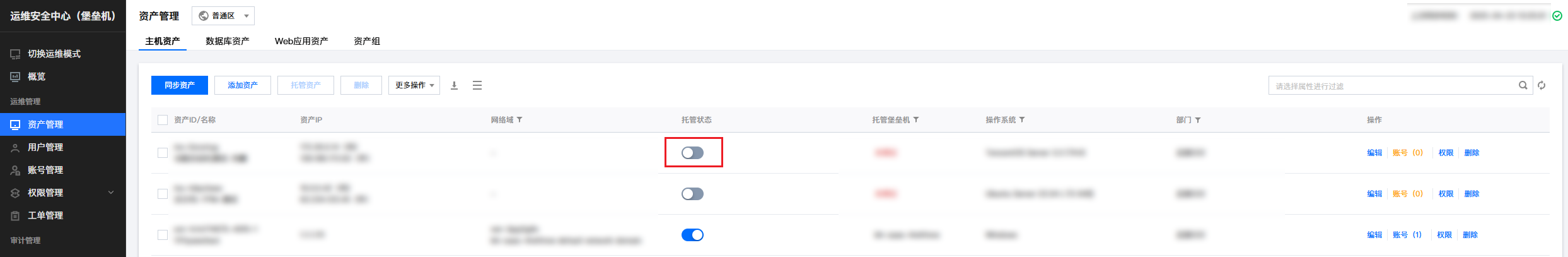

4. 资产同步完成之后,选择未绑定运维安全中心(堡垒机)服务的主机,单击托管资产。即可完成资产的托管。

5. 在资产管理页,选择已绑定的目标资产,单击账号。

6. 在账号管理窗口,单击添加资产账号。在添加资产账号窗口,配置账号名后,单击确定,即可保存。

7. 在账号管理窗口,添加资产已有的账号密码,单击对应账号的设置,弹出设置密码窗口。

8. 在设置密码窗口,填写密码信息,单击确定,即可实现运维安全中心(堡垒机)上托管资产账号密码信息。

说明:

Linux 主机还支持设置密钥。

步骤二:确认运维安全中心(堡垒机)IP信息

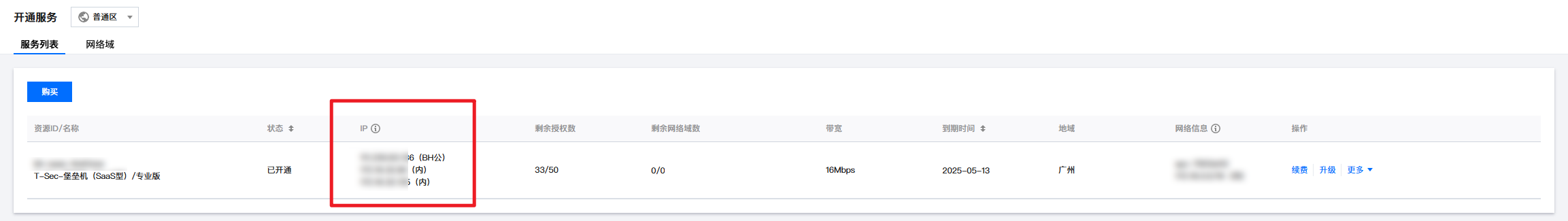

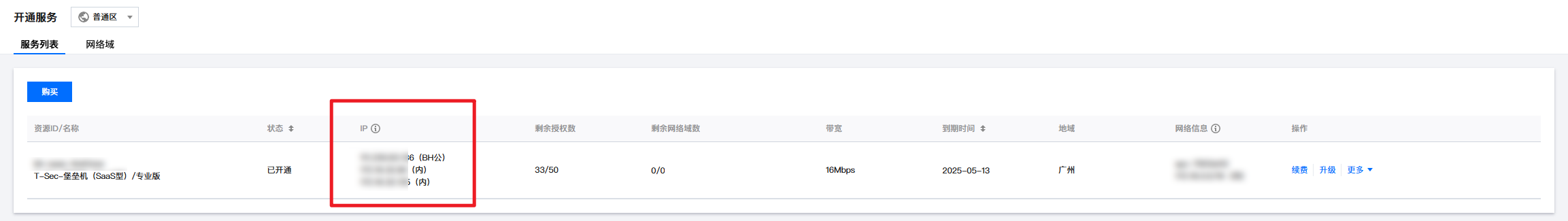

进入运维安全中心(堡垒机)开通服务页面查看运维安全中心(堡垒机)内网 IP 信息,运维安全中心(堡垒机)将使用内网 IP 访问目标设备。

1. 登录 运维安全中心(堡垒机)控制台。

2. 在左侧导航栏中,选择开通服务 > 服务列表。

3. 在服务列表页面,可查看运维安全中心(堡垒机)内网 IP 信息。

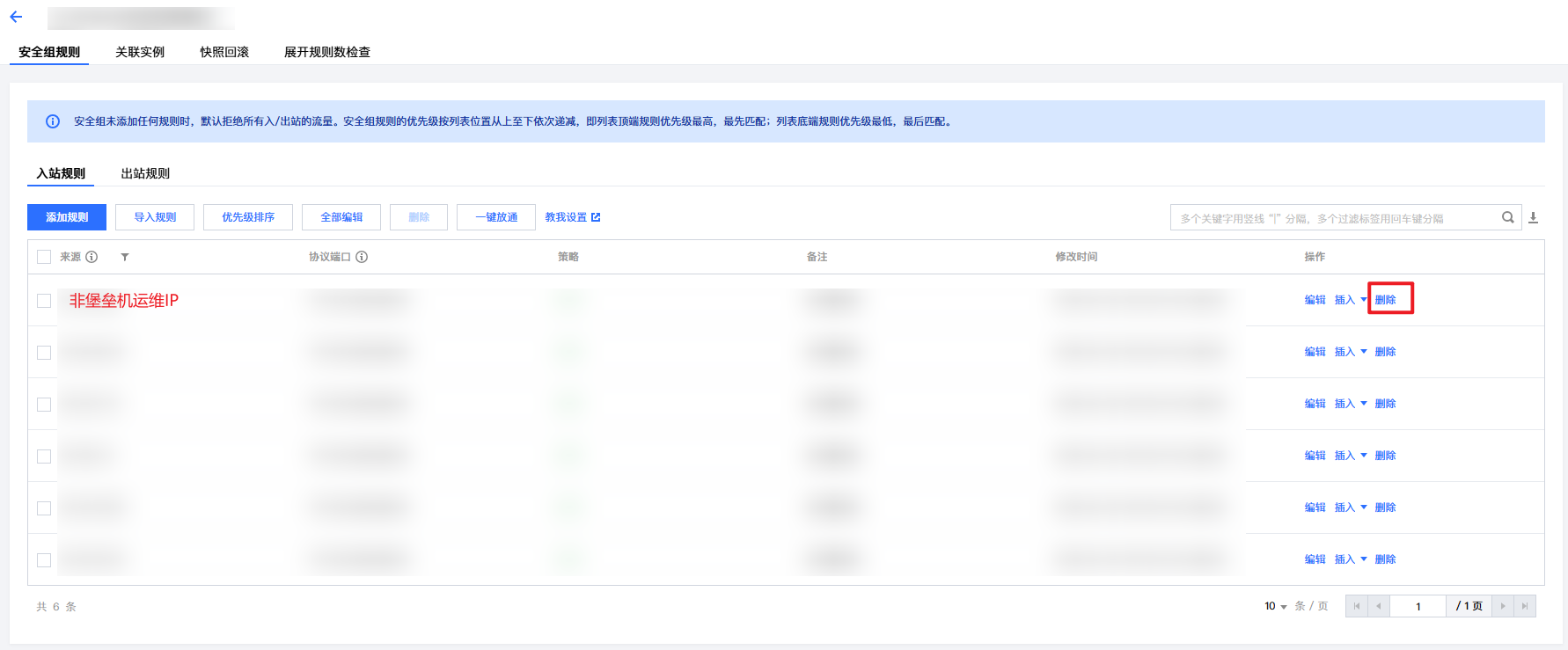

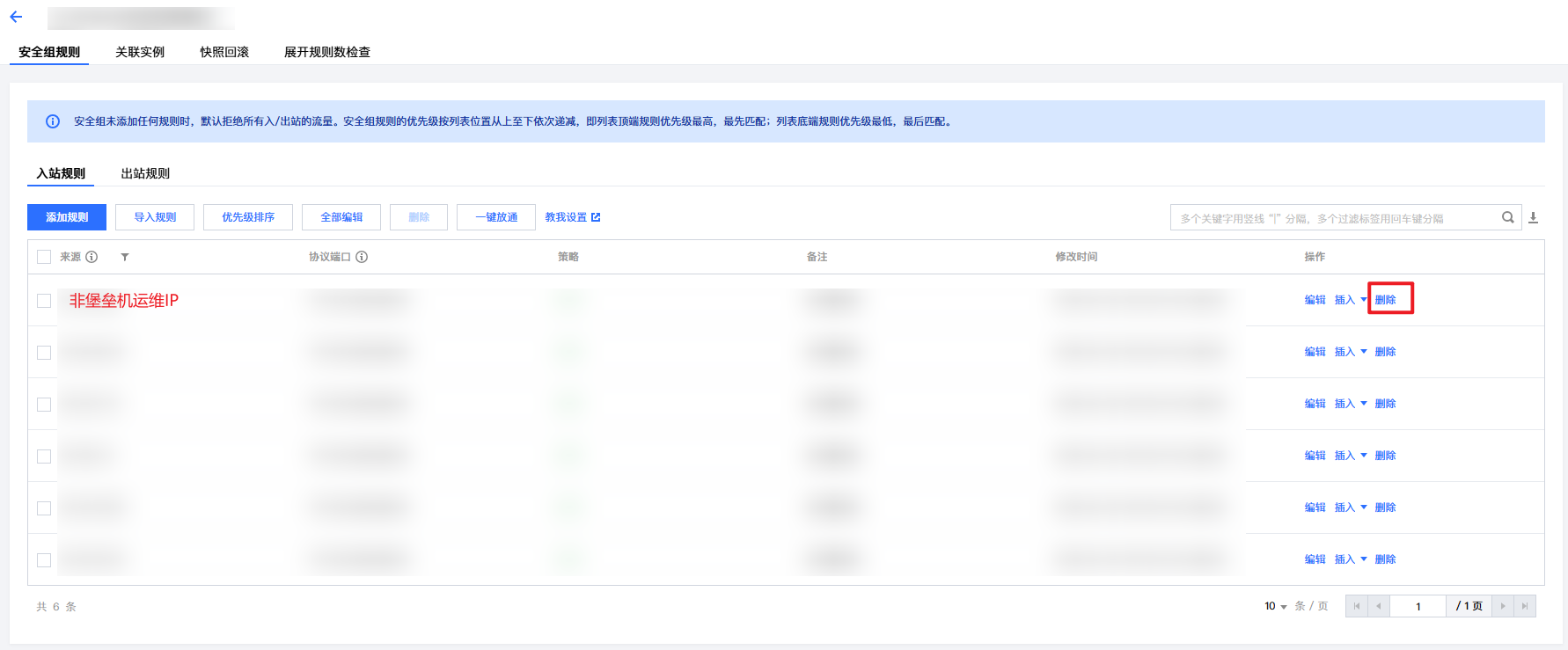

步骤三:将运维安全中心(堡垒机) IP 加入安全组

将运维安全中心(堡垒机)的内网 IP 加入安全组,并根据资产类型开放对应端口,例如 Linux 默认端口22,Windows 默认端口3389,如果目标设备修改了默认端口,则设置为实际访问端口。

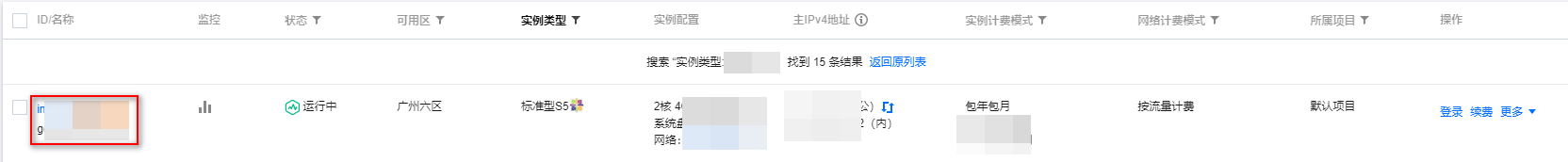

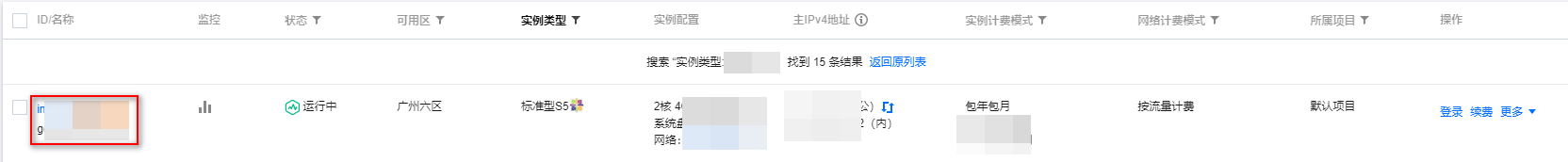

1. 登录 云服务器控制台,单击实例与镜像菜单下的实例。

2. 在实例页面,单击需要绑定安全组的 CVM 实例 ID/实例名 > 安全组,进入该实例详情的安全组页面。

3. 在安全组页面,单击编辑规则,进入私有网络的安全组规则的入站规则页面。

4. 在入站规则页面,可增加入站规则,允许运维安全中心(堡垒机)内网 IP 访问资源远程桌面端口。

说明:

来源:添加运维安全中心(堡垒机)内网IP,是否需要添加其他IP根据业务实际情况评估。

端口协议:输入远程桌面端口。

5. 在运维安全中心(堡垒机)的 主机页面,单击编辑,检查资源端口号配置,确认为在使用远程桌面端口,如果不正确请根据实际情况进行修改。

6. 检查其他入站规则是否需要保留。

资产由运维安全中心(堡垒机)进行托管后,运维安全中心(堡垒机)作为运维的统一入口,将其他运维来源 IP(运维人员IP)可移出安全组。同时,强烈建议尽量减少/关闭直接暴露在互联网的访问入口(可规避控制台直连的操作)

步骤四:为运维人员创建运维安全中心(堡垒机)账号

创建运维用户账号,后续的运维操作都通过运维安全中心(堡垒机)进行。

1. 登录 运维安全中心(堡垒机)控制台。

2. 在左侧导航栏中,选择用户管理 > 用户。

3. 在用户页面,单击新建用户,需配置如下用户信息:

参数名称 | 说明 |

用户名 | 输入用户名。 |

姓名 | 输入用户姓名。 |

认证方式 | 选择用户的认证方式,例如本地或 LDAP 。 |

手机号 | 输入用户的手机号码,登录时使用手机号码登录。 |

邮箱 | 输入用户邮箱。 |

用户组 | 选择用户所属的用户组。 |

部门 | 选择用户所属部门。 |

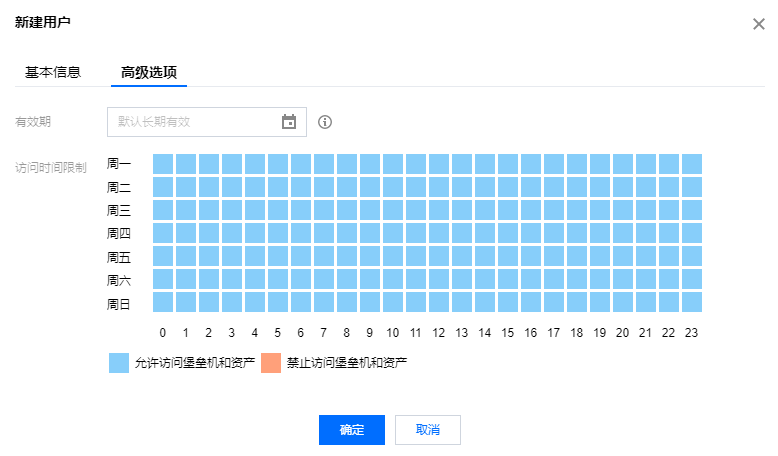

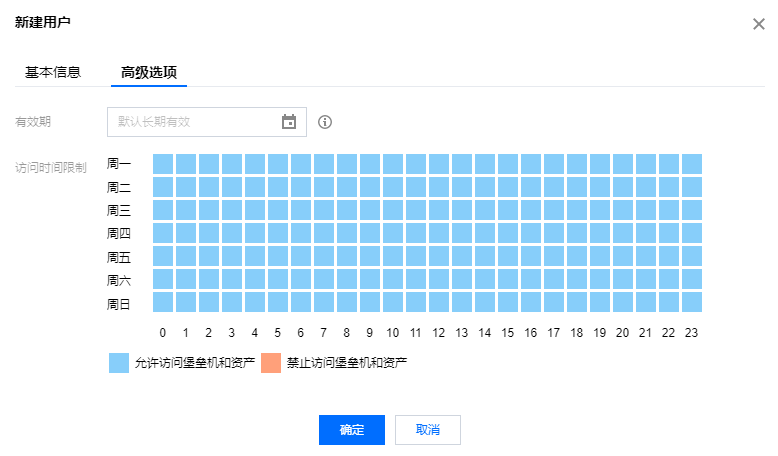

4. 如需对用户有效期和访问时间进行限制,可单击高级选项进行配置。

参数名称 | 说明 |

有效期 | 设置用户的有效期。 |

访问时间限制 | 设置用户能够访问运维安全中心(堡垒机)和资产的时间(以小时为单位)。 |

5. 用户信息配置完成之后,单击确定,即可创建用户。

步骤五:分配运维人员可访问的资产权限

基于最小权限原则,将资产的访问权限分配给运维用户。同时禁用一些敏感权限,例如删除数据。禁止手动输入资产账号密码。

1. 登录 运维安全中心(堡垒机)控制台。

2. 在左侧导航栏中,选择权限管理 > 访问权限。

3. 在访问权限页面,单击新建访问权限,按照步骤进行访问权限的配置。

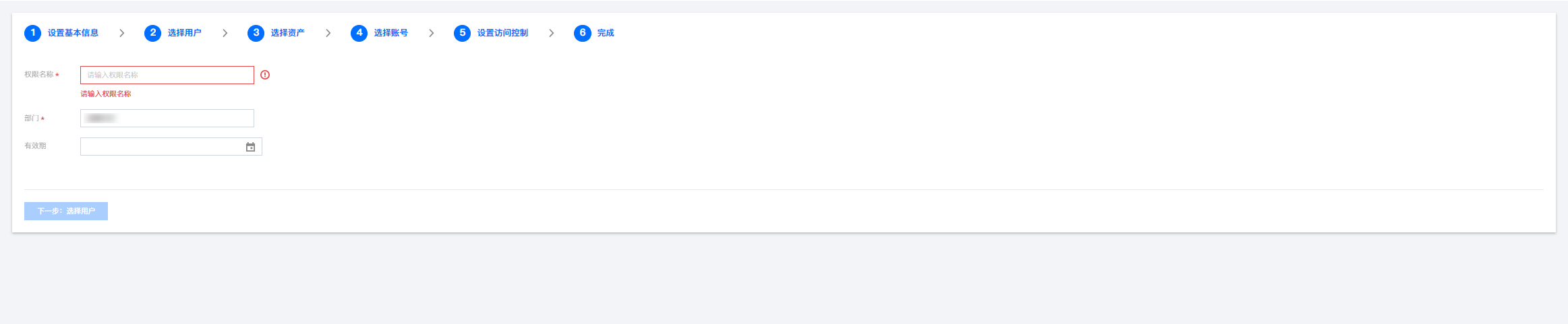

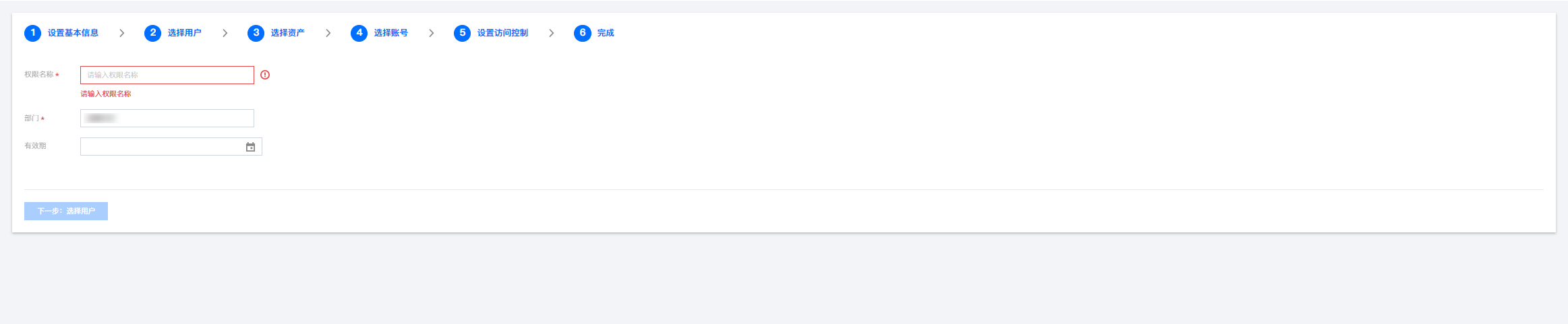

4. 在设置基本信息页面,输入权限名称、部门、权限有效期,单击下一步:选择用户。

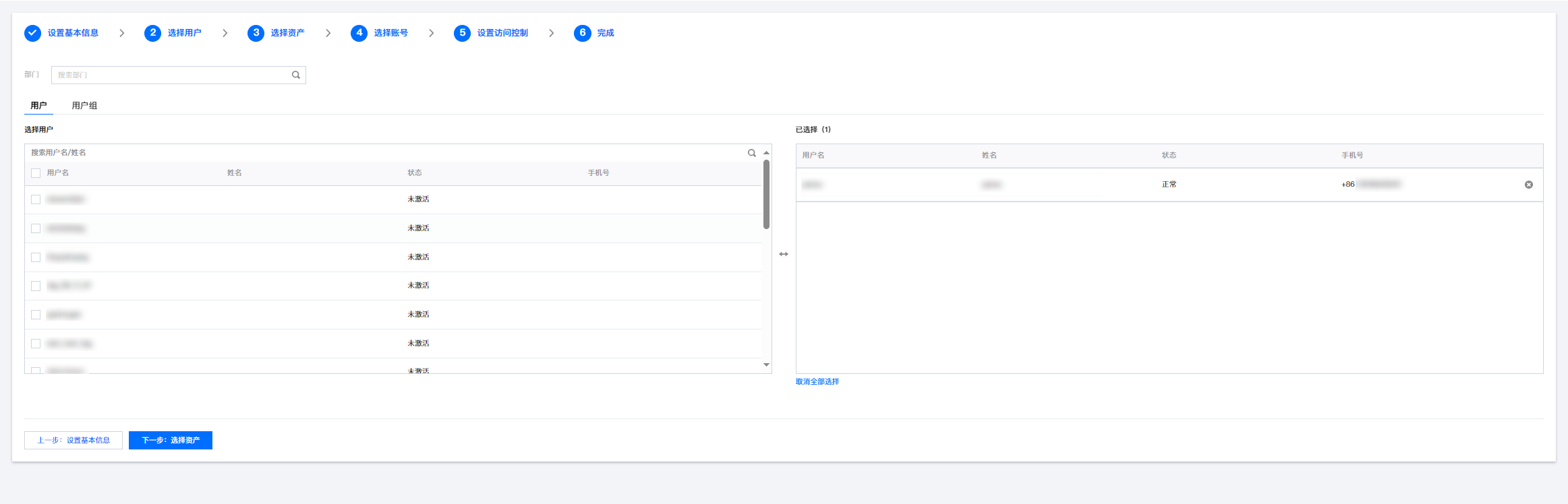

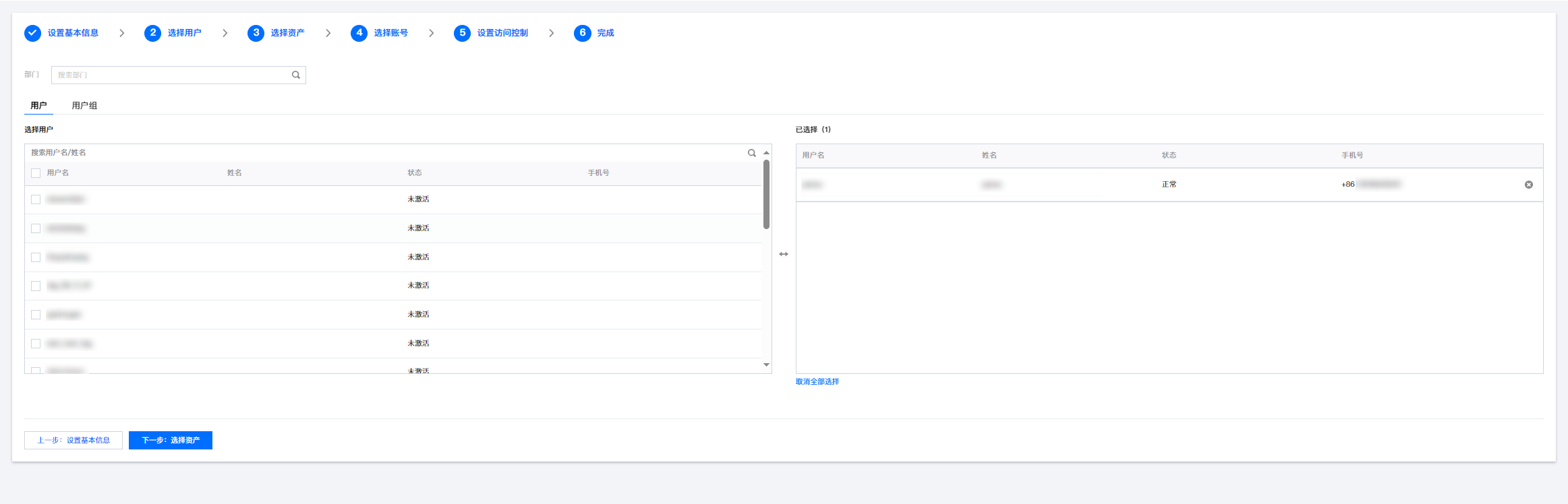

5. 在选择用户页面,选择需要授予该访问权限的用户,同时也根据部门信息进行筛选,单击下一步:选择资产。

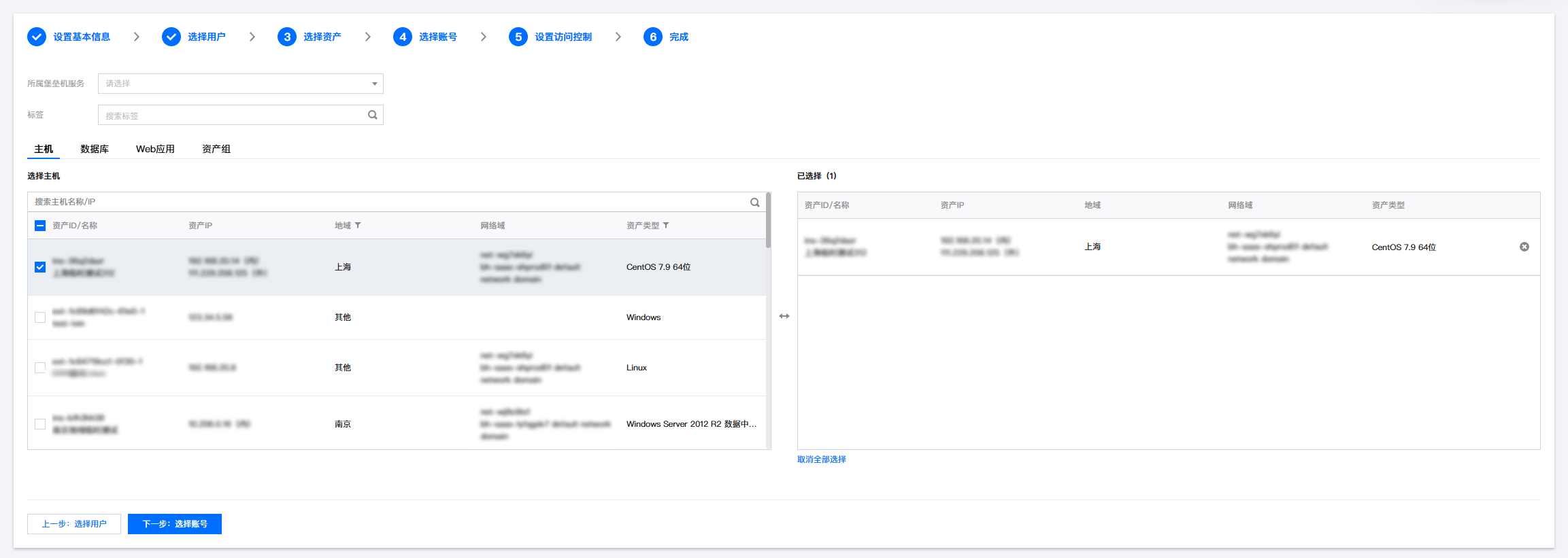

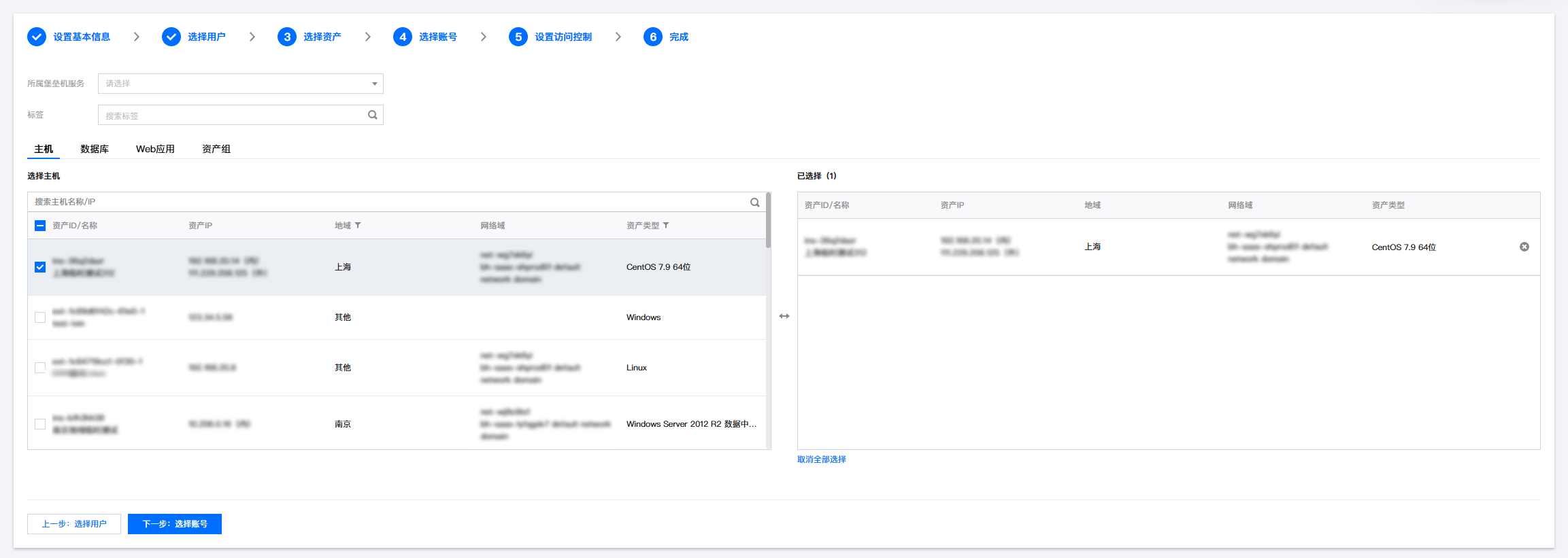

6. 在选择资产页面,需要选择用户可以访问的主机资产、数据库资产、Web 应用资产或资产组,同时也可根据部门、运维安全中心(堡垒机)服务、标签进行筛选,单击下一步:选择账号。

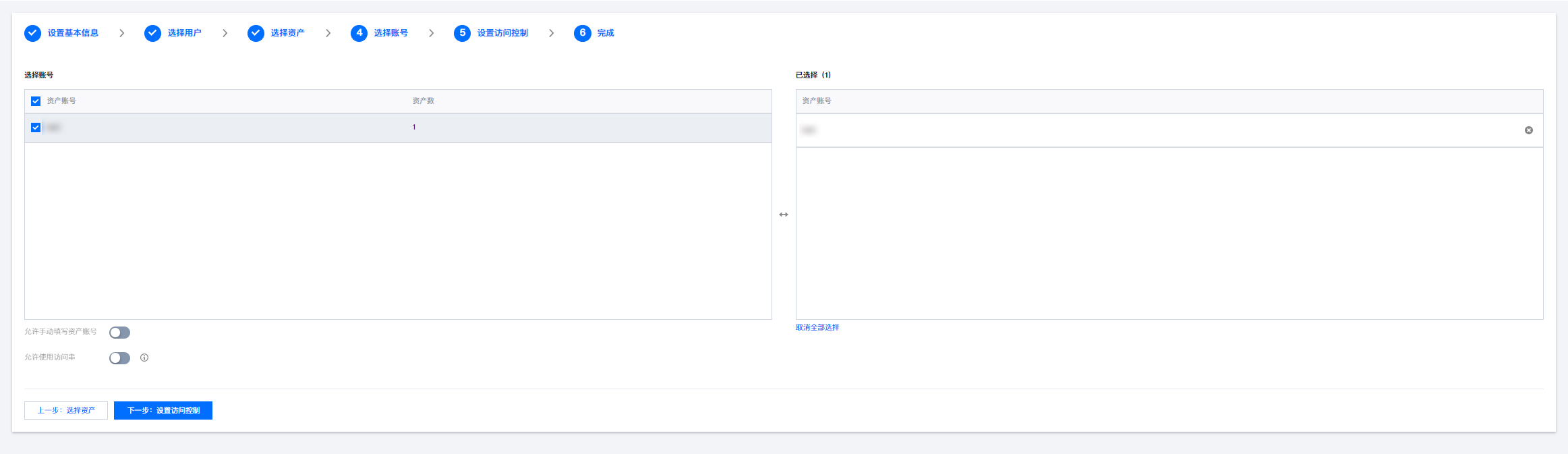

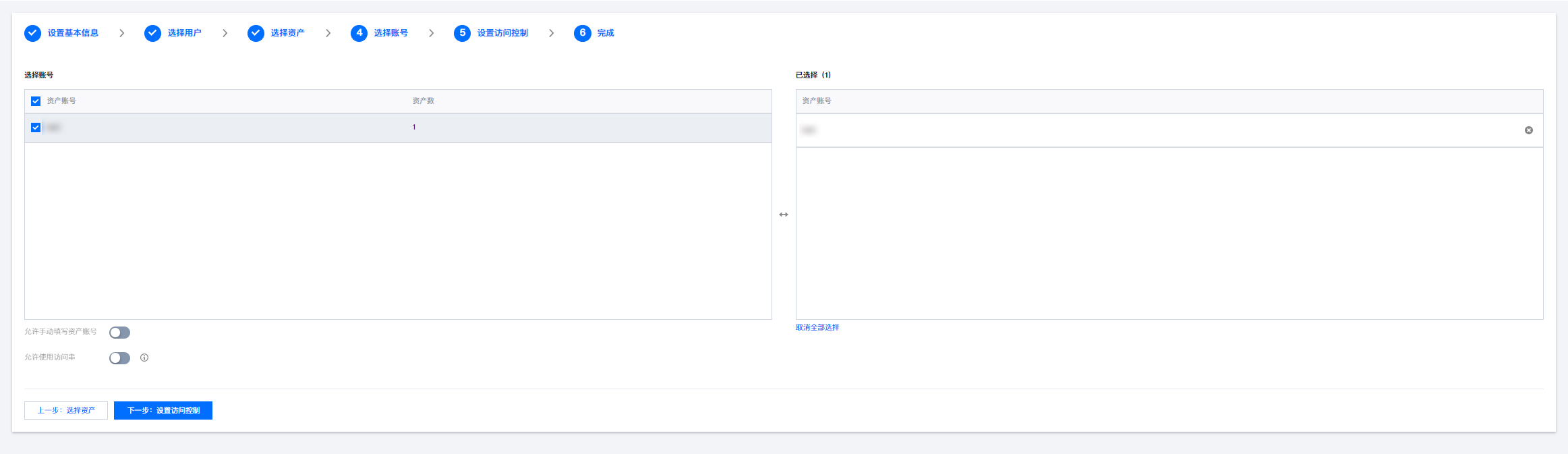

7. 在选择账号页面,需要选择与该选中资产相关联的账号,单击下一步:设置访问控制。

说明:

建议关闭允许手动填写资产账号;数据库目前仅支持访问串方式进行访问。

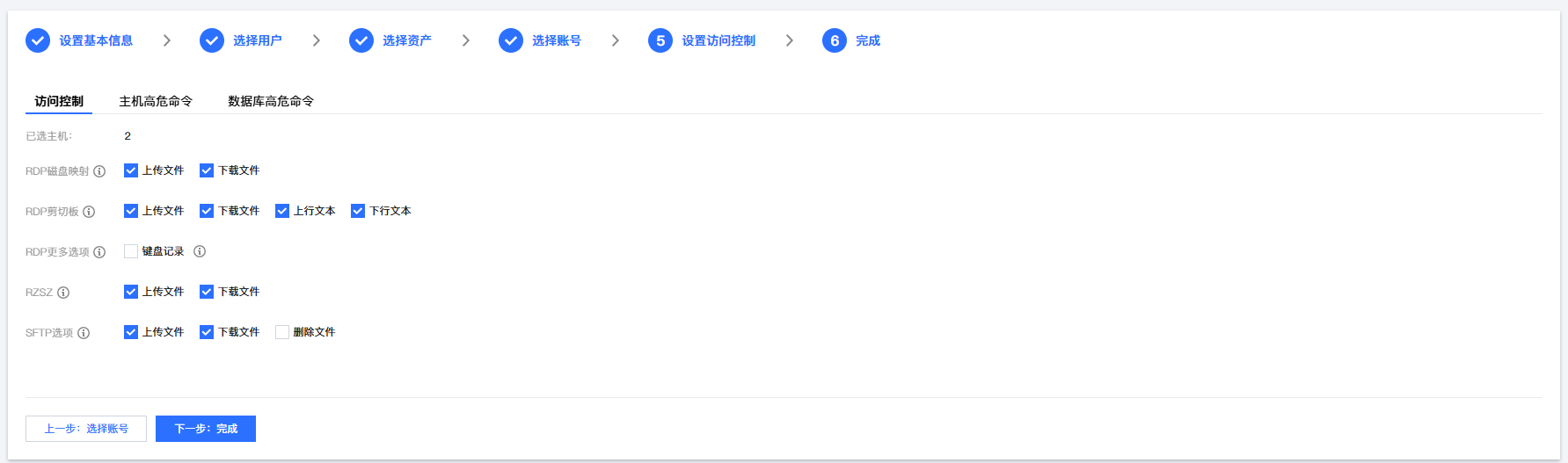

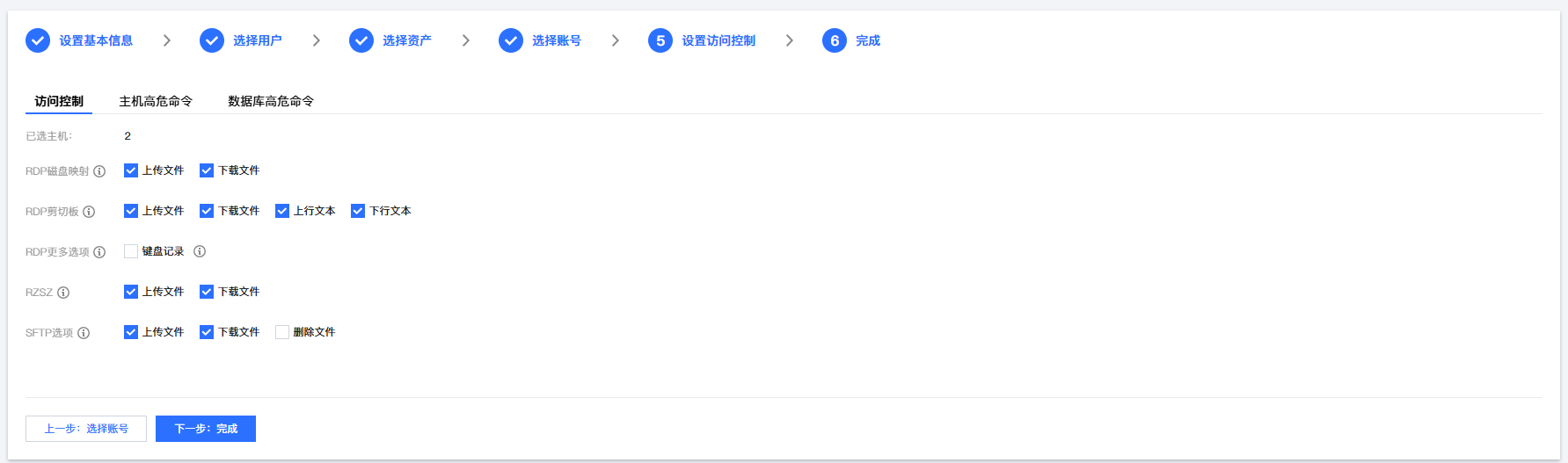

8. 在设置访问控制页面,可以配置主机访问控制、主机高危命令、数据库访问控制,单击下一步:完成。

主机访问控制配置项 | 配置项内容 |

RPD 磁盘映射 | 上传文件 下载文件 |

RPD 剪切板 | 上传文件 下载文件 上行文本 下行文本 |

RPD 更多选项 | 键盘记录(启动键盘记录后,有可能会记录敏感信息) |

RZSZ | 上传文件 下载文件 |

SFTP 选项 | 上传文件 下载文件 删除文件 |

说明:

键盘记录使用限制:

Mac 端远程连接 Windows 主机,按下 fn+F5 键,记录 F5 键盘操作事件,不记录 fn 按下事件;单独按 fn 也不会记录。

Windows 终端 MSTSC 连接,按下 Win 键旁边的“菜单”键不会记录该事件。

Windows 终端 Web 连接,按下 PrintScreen 键不会记录该事件。

Windows 终端,用 Web 方式连接 Windows 主机,按下 Ctrl+n 键,本地新打开浏览器,仅记录 Ctrl 键盘事件。

Windows 终端,用 Web 连接 Windows 主机,按下 Win+M 键,本地最小化整个浏览器,只记录 win 键盘事件。

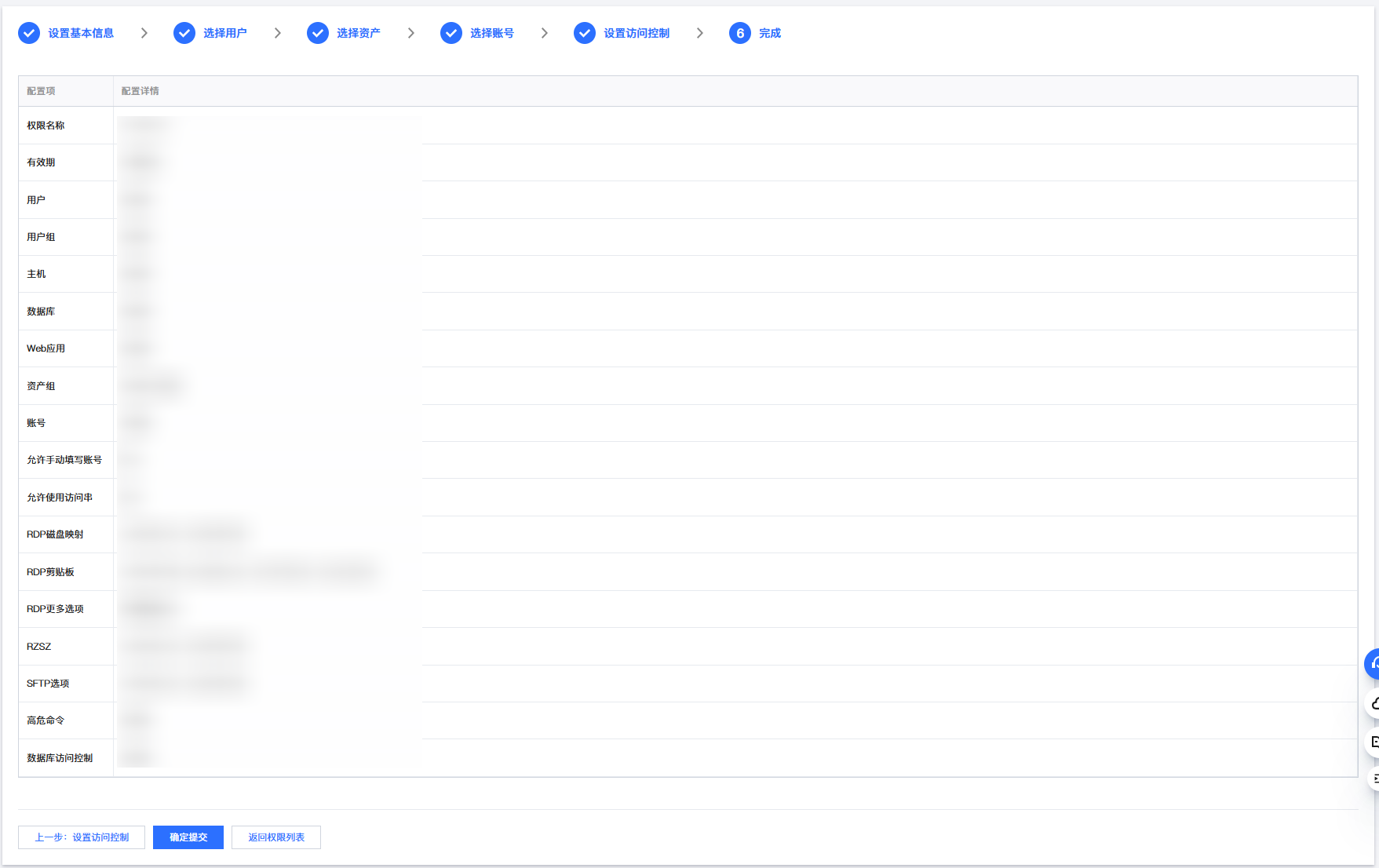

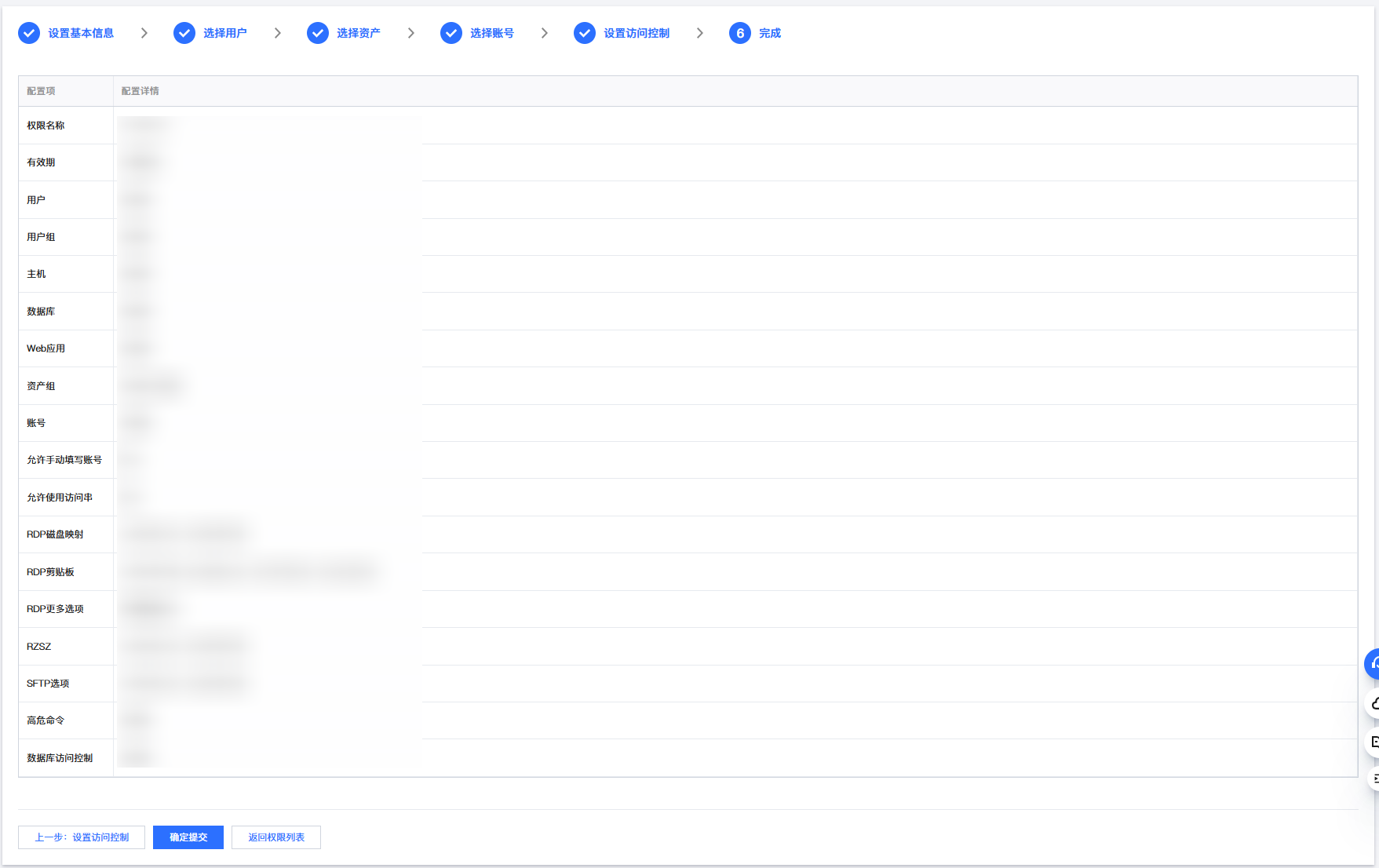

9. 在权限信息确认页,确认权限配置无误后,单击确定提交,即可创建访问权限;此时,运维人员登录运维页面时,就能够看到可访问的主机。

步骤六:告知运维人员运维安全中心(堡垒机)登录地址

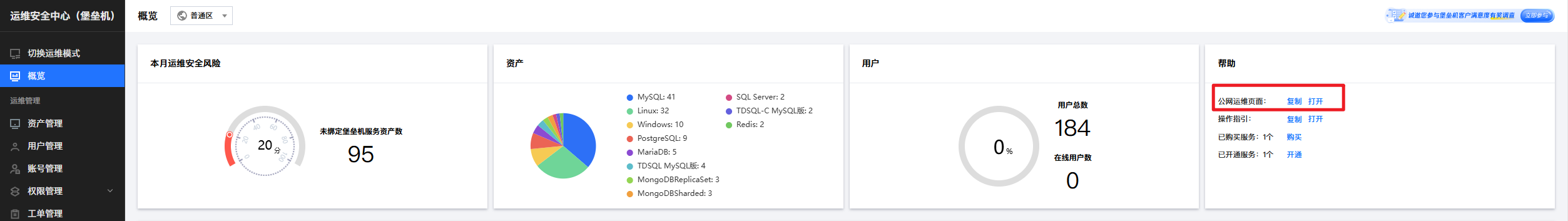

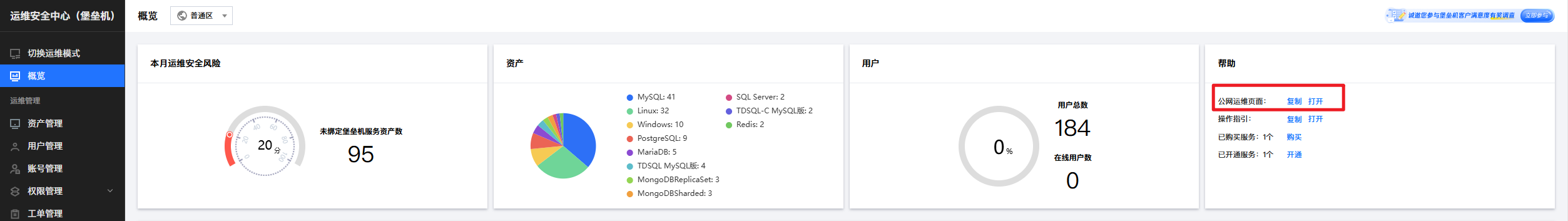

将概览页面的运维安全中心(堡垒机)运维页面地址复制、并告知运维人员。默认为公网运维模式,用户可启用内网运维模式。

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航中,选择概览。

2. 在概览页面,复制右侧的帮助 > 公网运维页面链接,告知给已经授权的运维用户。

3. 同时,也可前往开通服务页面,单击目标资源 > 更多 > 调整内网运维功能,配置并启用内网运维模式。

步骤七:运维人员激活运维安全中心(堡垒机)账号

运维人员访问运维安全中心(堡垒机)页面后,需要先进行激活操作,设置自己登录运维安全中心(堡垒机)的密码,后续通过 MFA 认证登录。

1. 在主机运维页面,单击账号激活,跳转到账号激活页面。

2. 运维人员可以通过管理员授权的手机号码、邮箱,完成激活账号(登录密码初始化)操作。

3. 完成账号激活操作,单击登录,返回主机运维页面。

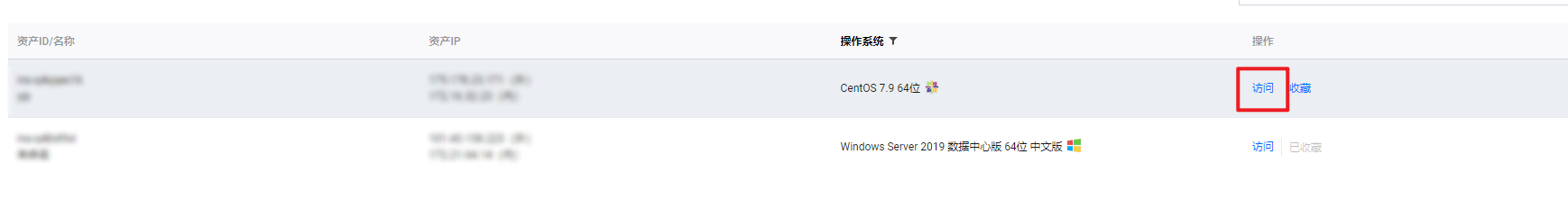

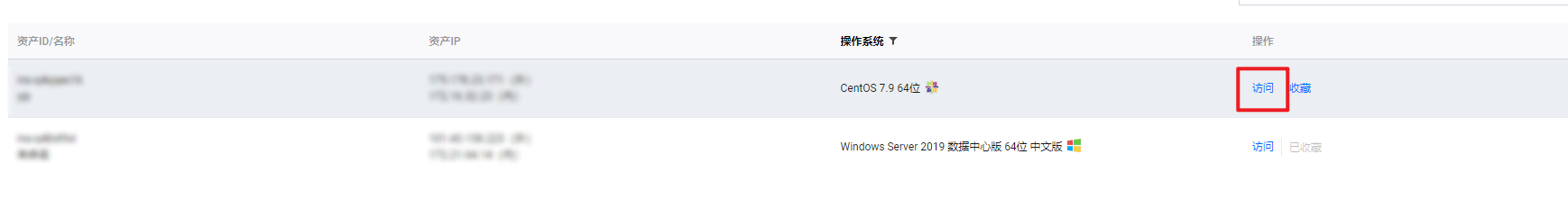

步骤八:运维人员登录运维安全中心(堡垒机)进行运维操作

1. 在浏览器中输入运维页面登录地址,打开运维安全中心(堡垒机)运维页面;输入手机号、密码登录运维安全中心(堡垒机);也可以单击账号密码切换到账号名、密码方式登录。

2. 进入运维安全中心(堡垒机)之后,在左侧导航中,选择需要进行运维操作的资产类型。

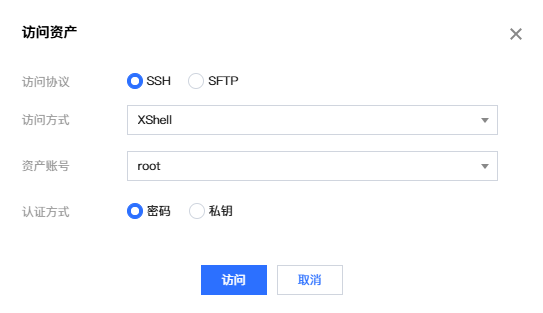

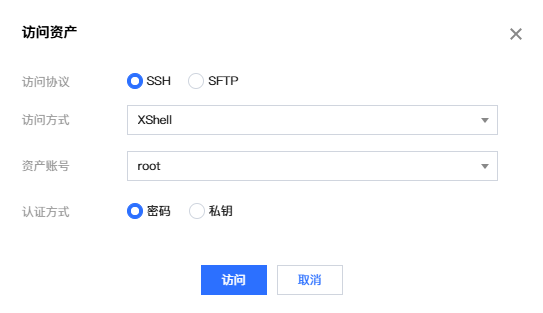

3. 在资产列表页面,单击对应资产右侧的访问。

4. 运维安全中心(堡垒机)支持多种访问方式,例如本地客户端、Web 页面等。

步骤九:管理员对运维人员操作进行审计

运维人员对授权资产的所有操作都会被运维安全中心(堡垒机)进行记录,管理员可通过审计管理查看对应审计日志。高危操作阻断记录在风险事件查阅。

1. 登录 运维安全中心(堡垒机)控制台。

2. 在左侧导航栏中,选择操作审计 > 会话记录。