为助力企业等保合规,本文为您介绍运维安全中心(堡垒机)各能力与等保三级相关条款的对应关系,以便有针对性地提供佐证材料。

前提条件

安全区域边界

安全审计

a) 应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

本条款主要考察:是否有进行安全审计。运维安全中心(堡垒机)支持对云服务器运维操作进行监控和审计。

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择审计管理,进入审计管理页面。

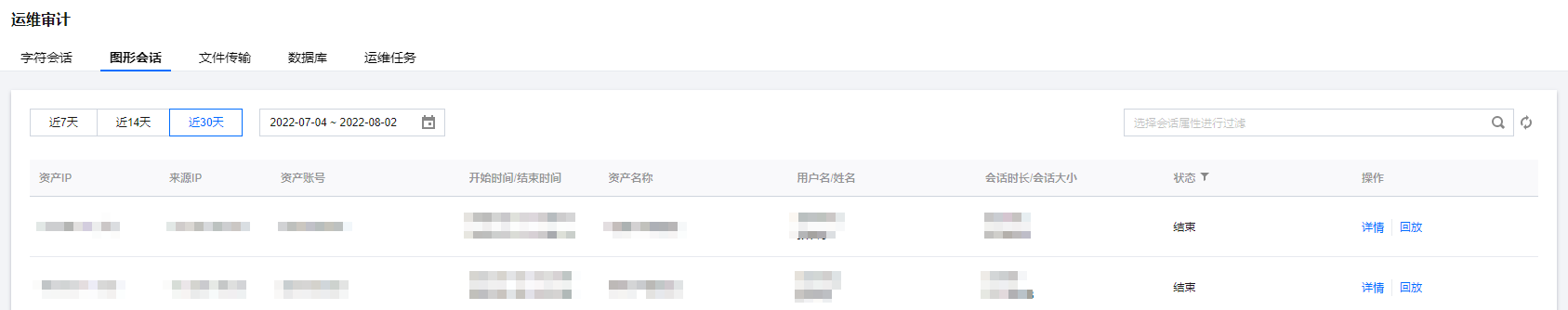

2. 在审计管理页面,可查看用户对服务器、数据库运维会话记录。

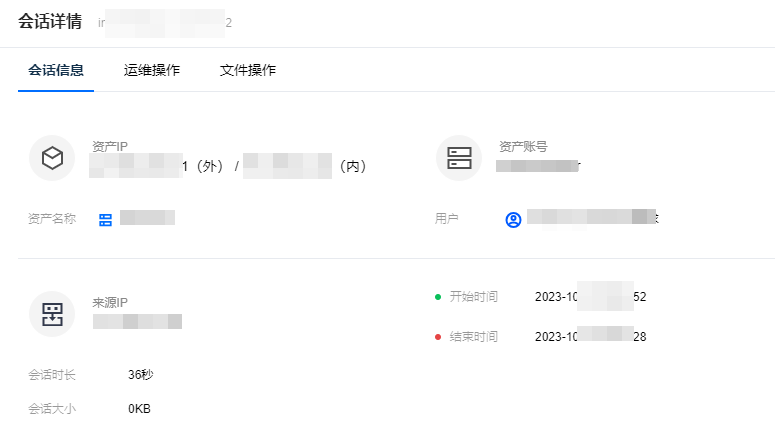

3. 在运维审计页面,单击详情,进入会话详情页面可查看运维会话详细信息。

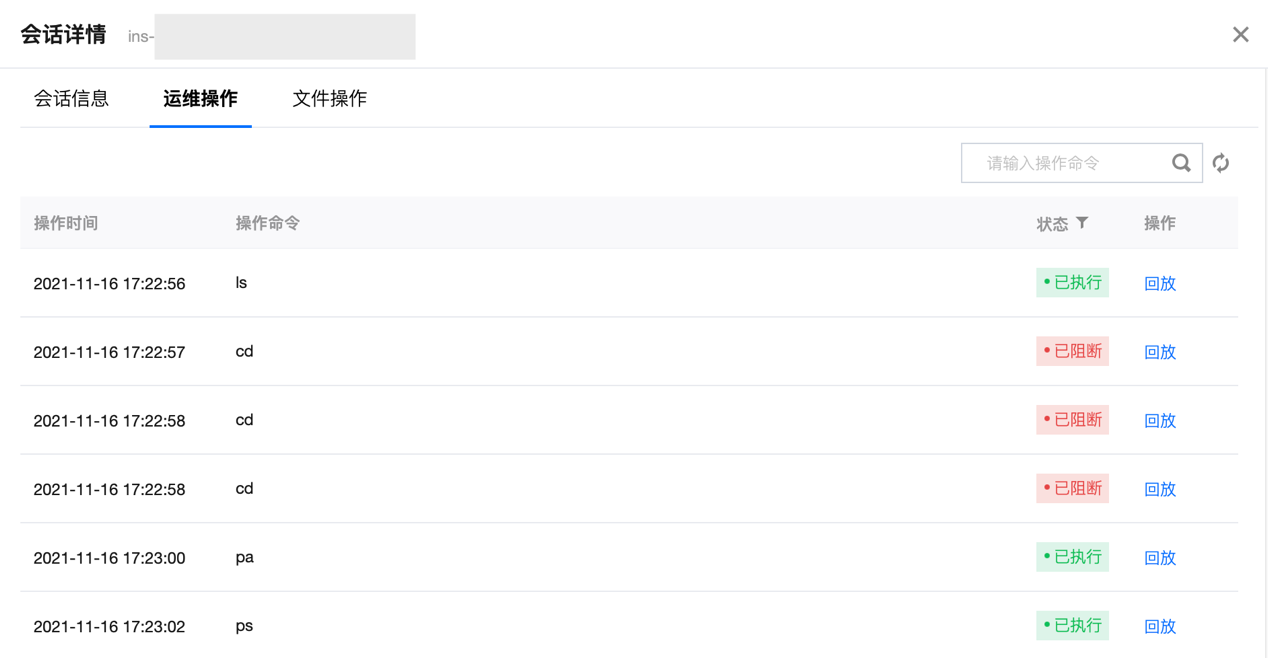

4. 在会话详情页面,单击运维操作,可查看用户对云服务器的操作命令记录。

b) 审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

本条款主要考察:日志是否按照要求进行记录。

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择审计管理,进入审计管理页面。

2. 在审计管理页面,可查看用户对服务器、数据库运维会话记录,在会话审计当中记录了开始时间/结束时间(日期和时间)、用户名/姓名(用户)、会话类型(事件类型)、状态(事件状态)。

c) 应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

本条款主要考察:日志是否有备份。

运维安全中心(堡垒机)审计日志存储在腾讯云 Elasticsearch Service 中,数据实时保存为2份,审计日志历史数据可保存180天;Elasticsearch Service 提供了多可用区部署方案,可保证在单可用区网络、电力等不可抗力故障下不停服,保障数据在意外情况下丢失时快速恢复。此外还有为保障集群稳定而进行的内核优化等策略,可以全方位地保障数据的安全和服务的稳定。

d) 应能对远程访问的用户行为、访问互联网的用户行为等单独进行行为审计和数据分析。

本条款主要考察:是否能够对远程访问的用户行为进行审计与数据分析。

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择审计管理,进入审计管理页面。

2. 在审计管理页面,可查看用户对服务器、数据库运维会话记录,支持存储6个月的日志并提供日志分析能力。

安全计算环境

身份鉴别

a) 应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

本条款主要考察如下三点:

是否对登录用户进行身份识别和鉴别

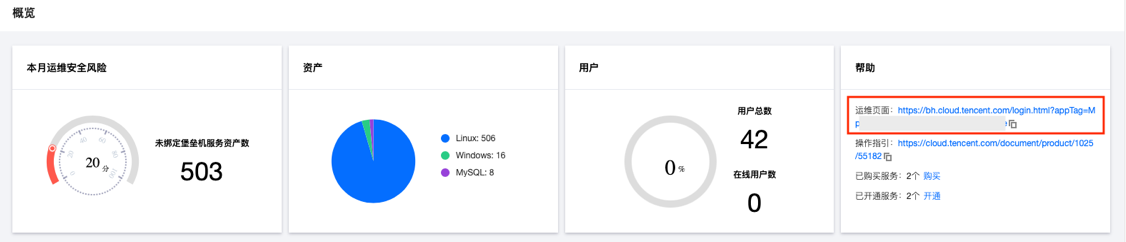

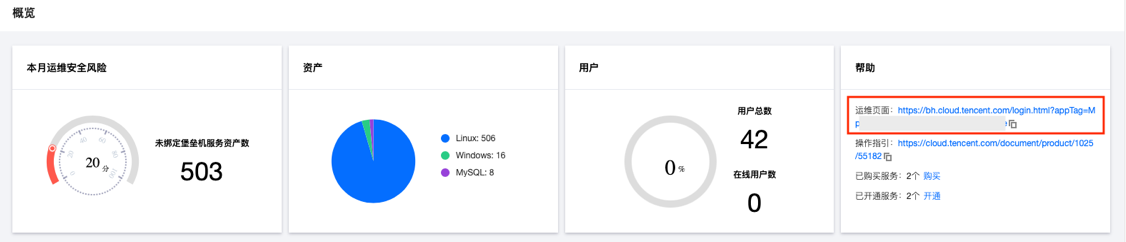

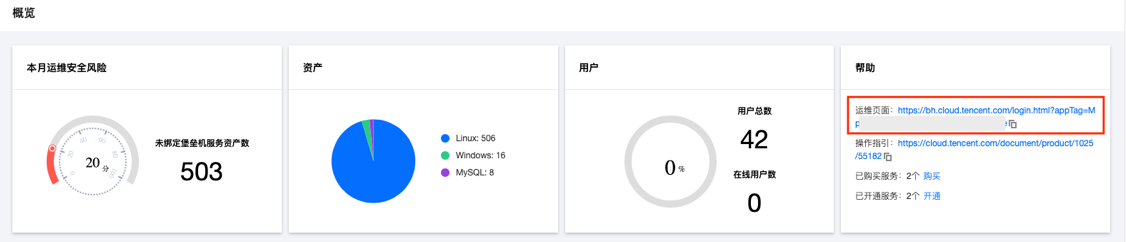

1.1 登录 运维安全中心(堡垒机)控制台,获取运维页面访问地址。

1.2 使用浏览器访问运维页面,证明需要对用户身份进行鉴别之后才可正常使用产品功能。

身份标识是否具有唯一性

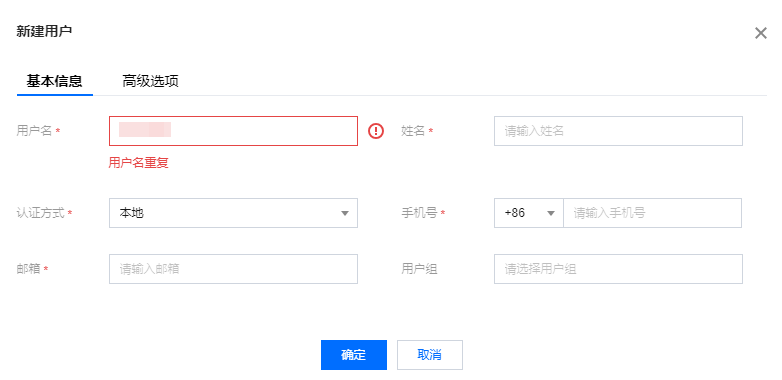

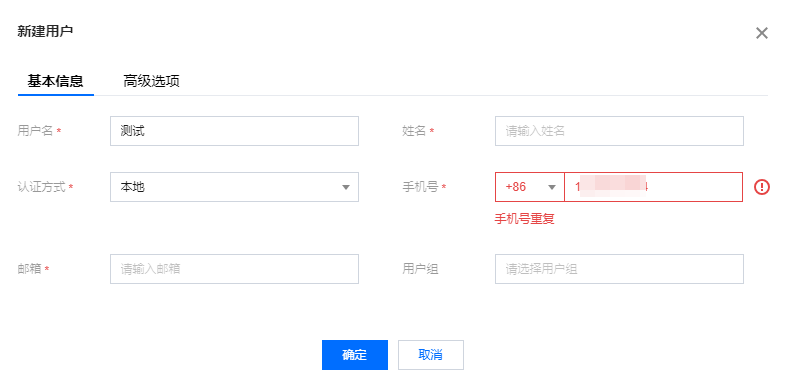

1.1 登录 运维安全中心(堡垒机)控制台,在左侧导航选择用户管理 > 用户,进入用户页面。

1.2 在用户页面,单击新建用户,尝试输入重复的用户名和手机号,用户无法新建成功。

身份鉴别信息是否具有复杂度要求并定期更换

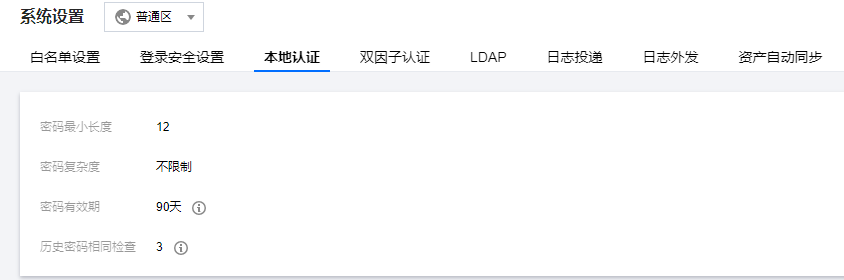

1.1 登录 运维安全中心(堡垒机)控制台,在左侧导航选择系统设置 > 本地认证,进入本地认证页面。

1.2 在本地认证页面,查看本地认证的密码长度、复杂度和有效期要求(提前设置为强密码要求)。

b) 应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

本条款主要考察:是否有登录失败处理能力,以及对登录失败的处理措施。

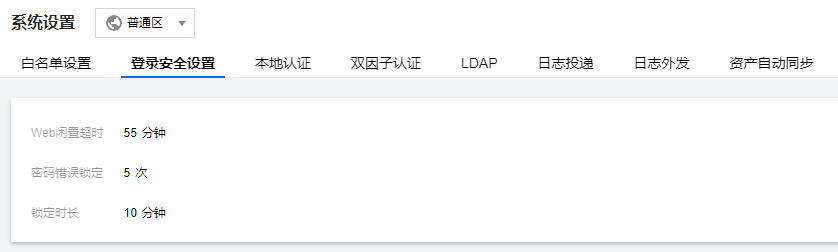

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择系统设置 > 登录安全设置 ,进入登录安全设置页面。

2. 在登录安全设置页面,查看密码错误锁定和锁定时长。

c) 当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听。

本条款主要考察:是否采用加密的协议进行远程管理。

1. 登录 运维安全中心(堡垒机)控制台,获取运维页面访问地址。

2. 使用浏览器访问运维页面,登录成功之后,访问一台 Linux 主机,在访问资产弹窗当中,可查看访问协议为 SSH 或 SFTP,均为加密的协议。

d) 应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现

本条款主要考察:是否采用双因子进行身份鉴别。

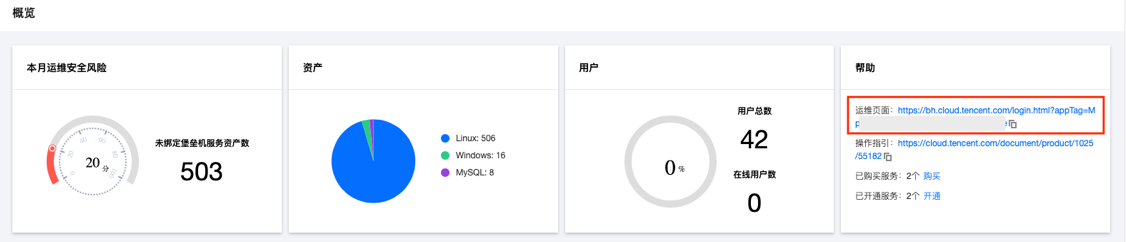

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择系统设置 > 双因子认证 ,进入双因子认证页面。

2. 在双因子认证页面,查看双因子配置。

访问控制

a) 应对登录的用户分配账户和权限;

本条款主要考察:

是否给登录的用户分配账户

1.1 登录 运维安全中心(堡垒机)控制台,在左侧导航选择用户管理 > 用户,进入用户页面。

1.2 在用户页面,查看用户信息,证明给用户分配了账户。

是否给登录的用户分配权限

1.1 登录 运维安全中心(堡垒机)控制台,在左侧导航选择权限管理 > 访问权限,进入访问权限页面。

1.2 在访问权限页面,查看用户权限分配情况。

b) 应重命名或删除默认账户,修改默认账户的默认口令;

本条款主要考察:

是否有默认账户

1.1 登录 运维安全中心(堡垒机)控制台,在左侧导航选择用户管理 > 用户,进入用户页面。

1.2 在用户页面,查看用户信息,可尝试搜索 admin、root、sysadmin、super 等用户名,证明系统内无此默认用户。

是否有默认口令

使用浏览器访问运维页面,单击账号激活,在激活页面,用户需要获取短信验证码、并自己设置登录密码,证明用户无默认口令。

c) 应及时删除或停用多余的、过期的账户,避免共享账户的存在;

本条款主要考察:账户过期之后,能否继续使用。

说明

请提前准备一个已经到期的用户。

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择用户管理 > 用户,进入用户页面。

2. 在用户页面,单击用户信息,查看一个过期用户的用户信息,确认用户已过有效期。

3. 使用浏览器访问运维页面,使用已过期的用户尝试进行登录,此时用户无法登录,并且页面提示“用户不在有效期内”,证明过期的用户无法继续使用。

d) 应授予管理用户所需的最小权限,实现管理用户的权限分离;

本条款主要考察:是否给用户分配了最小权限。

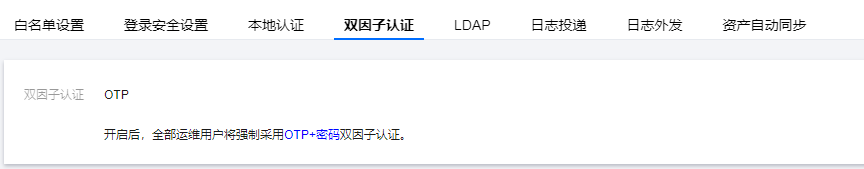

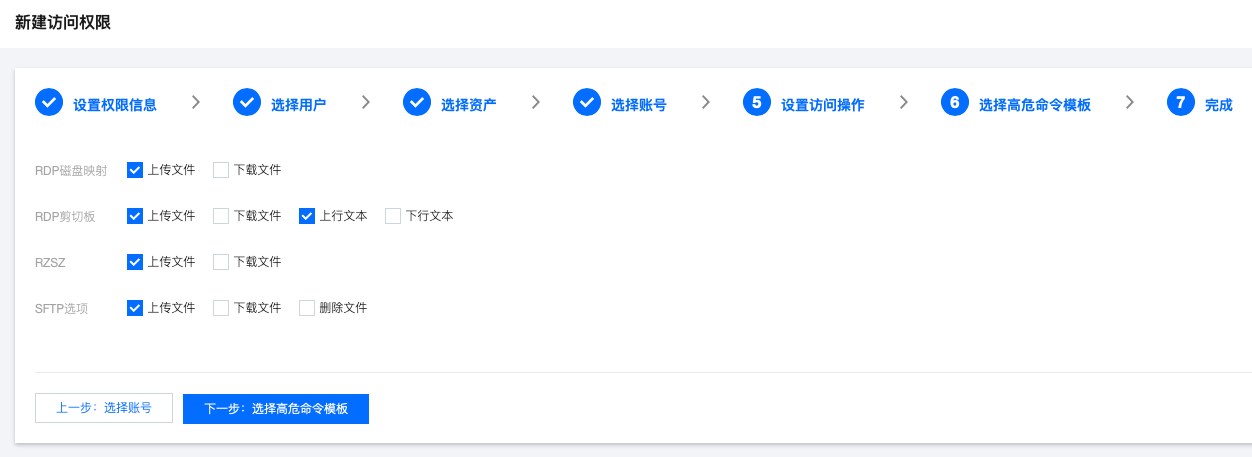

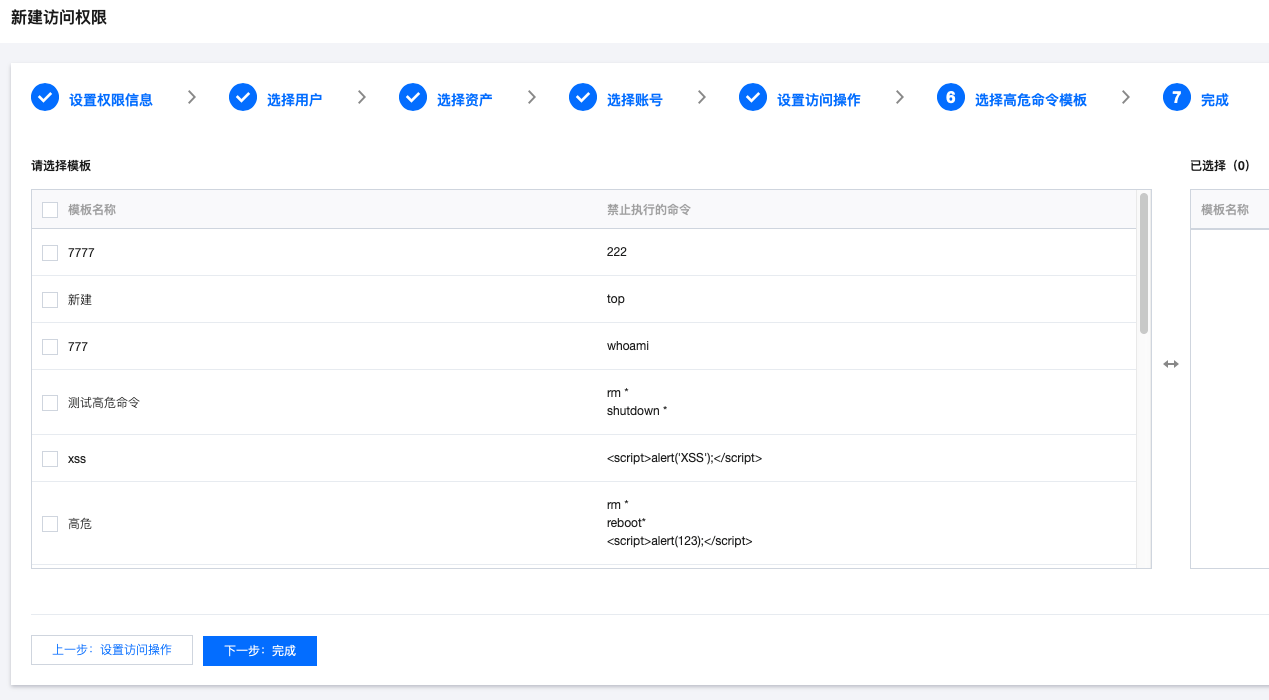

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择权限管理 > 访问权限配置,进入访问权限配置页面。

2. 在访问权限配置页面,单击新建访问权限,在第5步可设置文件传输的最小权限、在第6步可以设置命令操作的最小权限。

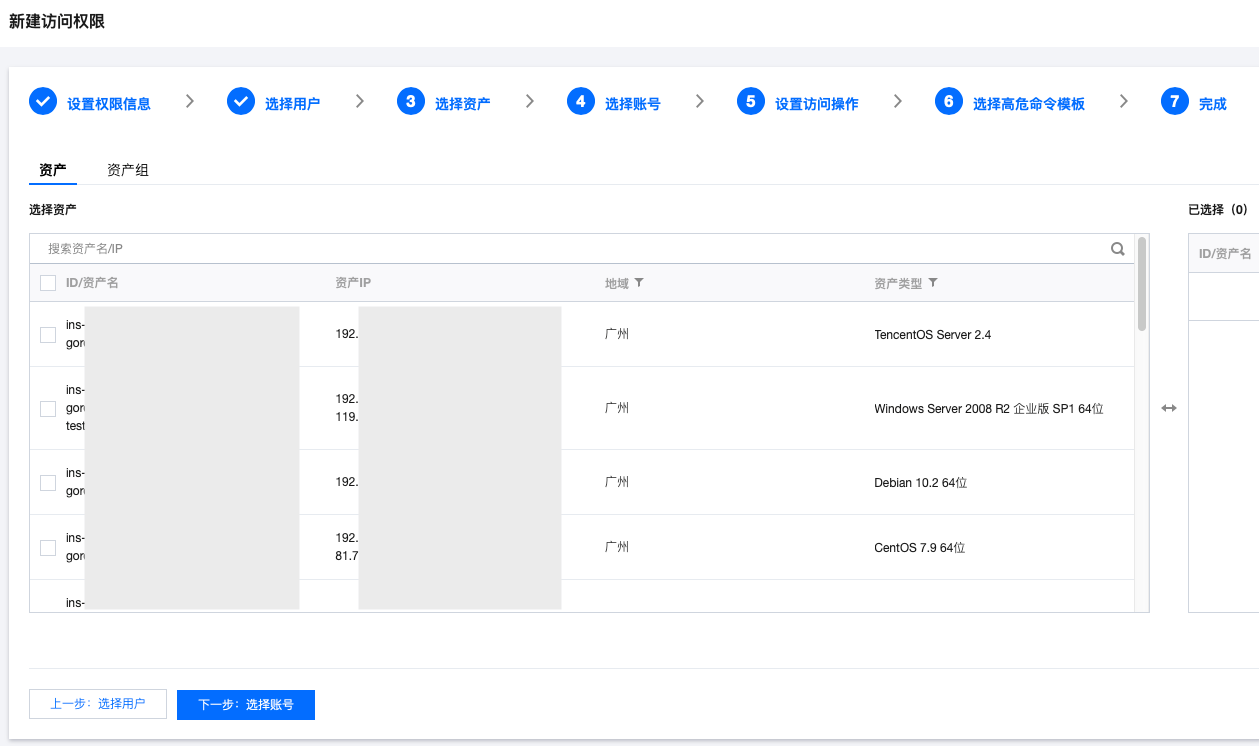

e) 应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则;

本条款主要考察:用户(主体)是否可以设置对资产(客体)的访问控制策略。

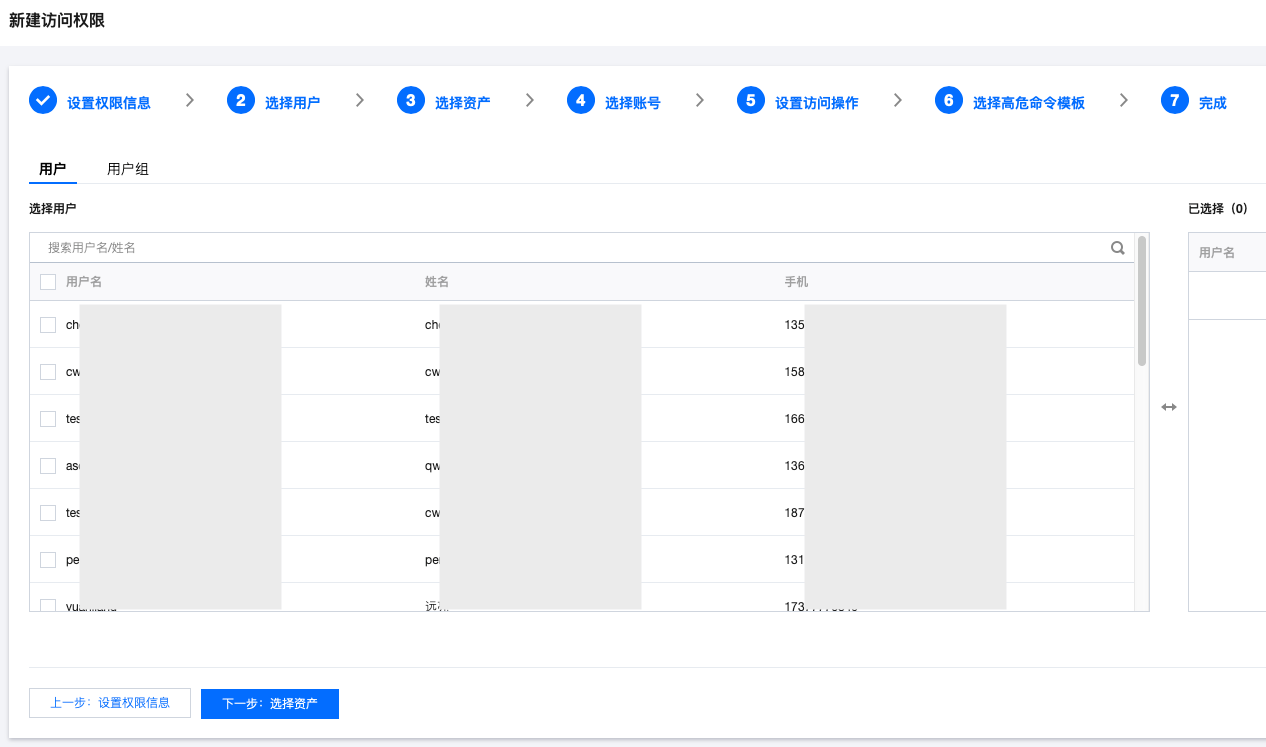

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择权限管理 > 访问权限配置,进入访问权限配置页面。

2. 在访问权限配置页面,单击新建访问权限,证明可以配置访问控制策略。

安全审计

a) 应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

本条款主要考察:是否启用了审计功能,是否可以审计用户行为。

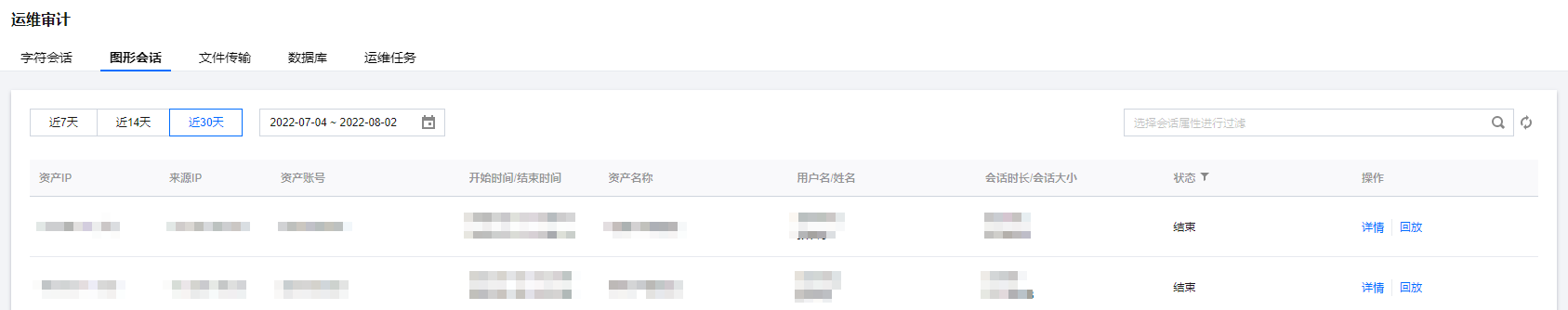

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择审计管理 > 运维审计,进入运维审计页面。

2. 在运维审计页面,可查看用户对服务器、数据库的操作日志。

3. 单击日志检索,进入日志搜索页面,可查看用户对运维安全中心(堡垒机)的操作日志。

b) 审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

本条款主要考察:日志是否按照要求进行记录。

1. 登录 运维安全中心(堡垒机)控制台,在左侧导航选择审计管理 > 日志检索 > 操作日志,进入操作日志页面。

2. 在操作日志页面,可查看用户对运维安全中心(堡垒机)的操作日志详细内容,包含时间、用户、事件和结果,证明符合要求。

其他

运维安全中心(堡垒机)用户密码的加密方式:采用 BCrypt 算法加密保存。