配置员工终端的杀毒策略,杀毒属于最重要的安全防护策略之一,iOA 已为您提供默认的策略基线。

1. 登录 iOA 零信任管理平台控制台,在左侧导航栏,选择终端安全防护中心 > 规则运营 >防护策略。

2. 在防护策略页面,选择病毒查杀,单击新建策略。

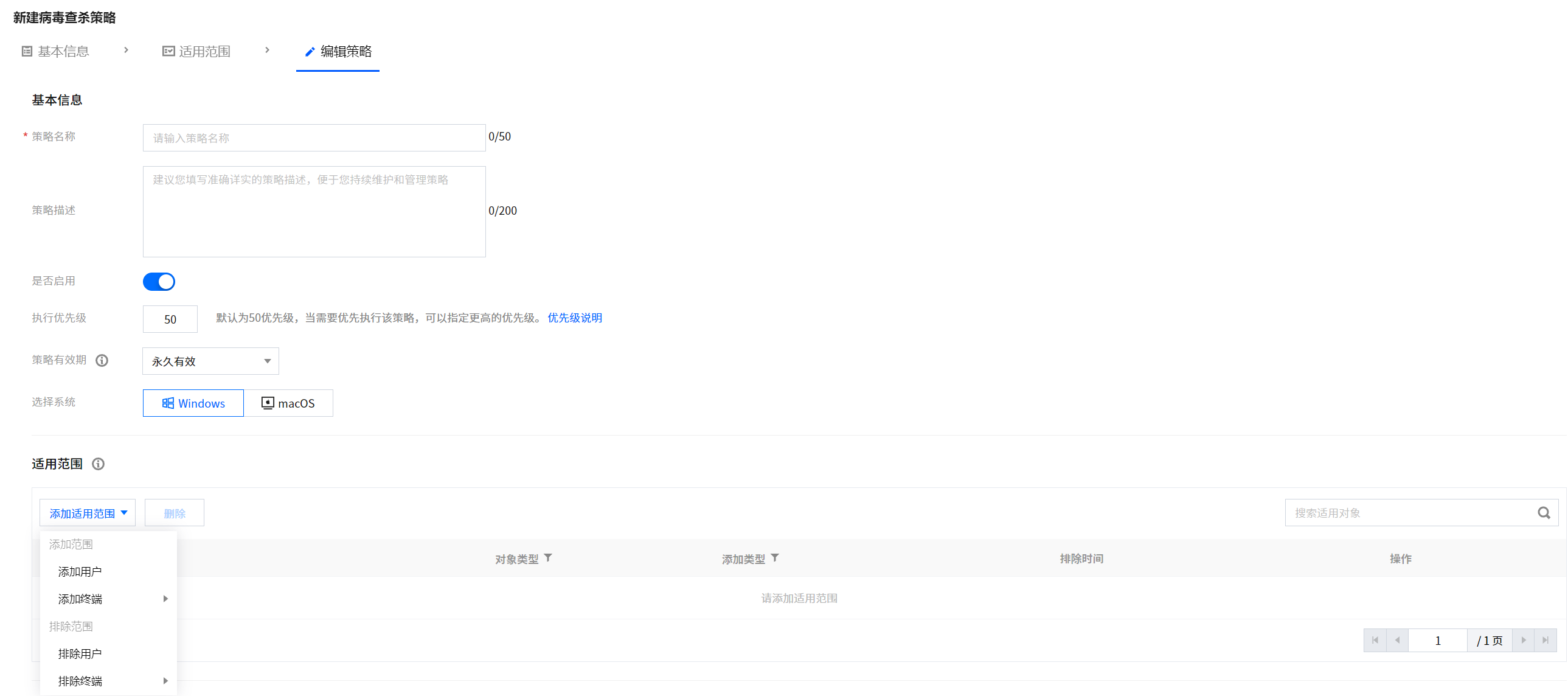

3. 在新建病毒查杀策略页面,配置相关参数。

3.1 输入策略名称、策略描述等参数。

3.2 单击添加适用范围 ,勾选需管控/排除的用户/终端名称,单击确定。

4. 根据实际需求,选择如下病毒查杀策略,单击保存。

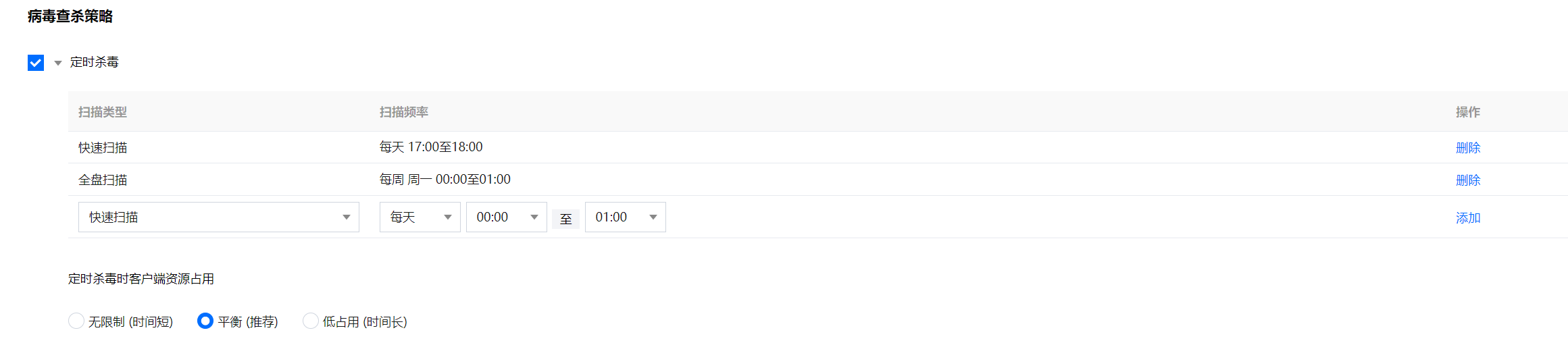

定时杀毒

1. 添加病毒查杀的定时任务,到点自动扫描,支持如下三种功能:

快速扫描:也称为“闪电杀毒”,仅扫描系统关键位置、关键内存、注册表及其他活跃区域。耗时较短。推荐快速扫描设置每天任务。

全盘扫描:扫描系统整个磁盘路径、内存、注册表。耗时比较长,一般是快速扫描的20倍耗时左右。推荐全盘扫描设置每周任务。

定时杀毒时客户端资源占用:杀毒会占用客户端性能,可以使用“平衡”模式或“低占用”模式,采用平滑的方式,来降低对企业员工的办公效率影响,但是会耗费更长的时间。如果需要更快完成任务,不担心性能损耗带来的影响,可以使用“无限制”模式。

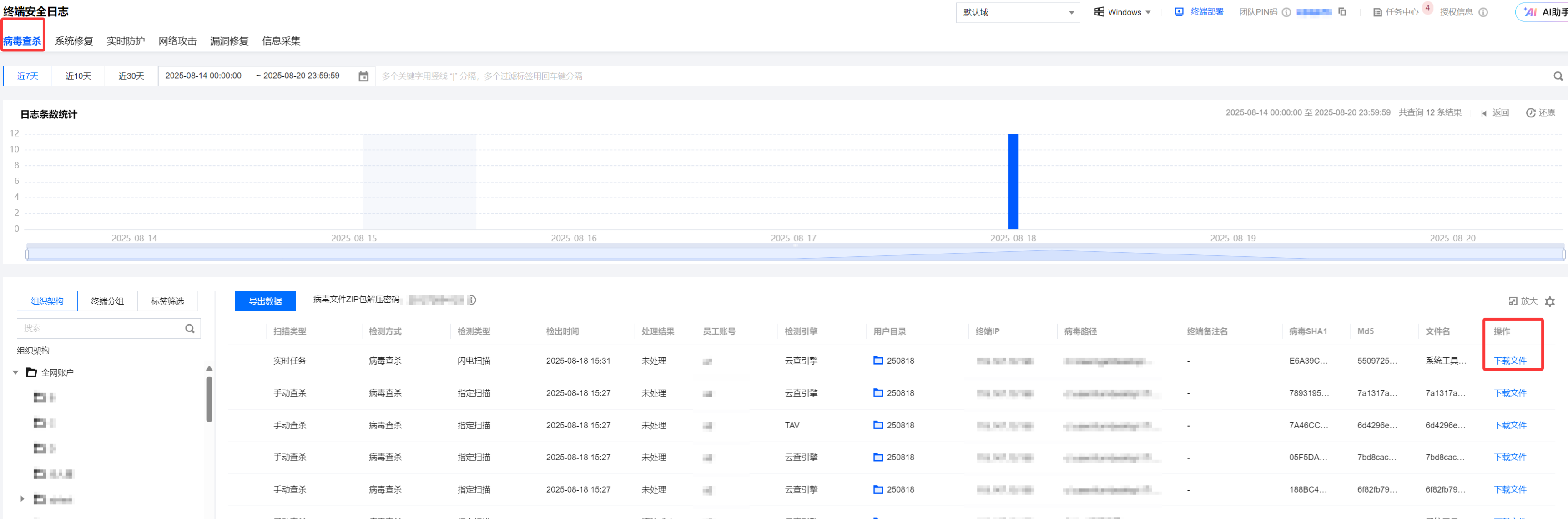

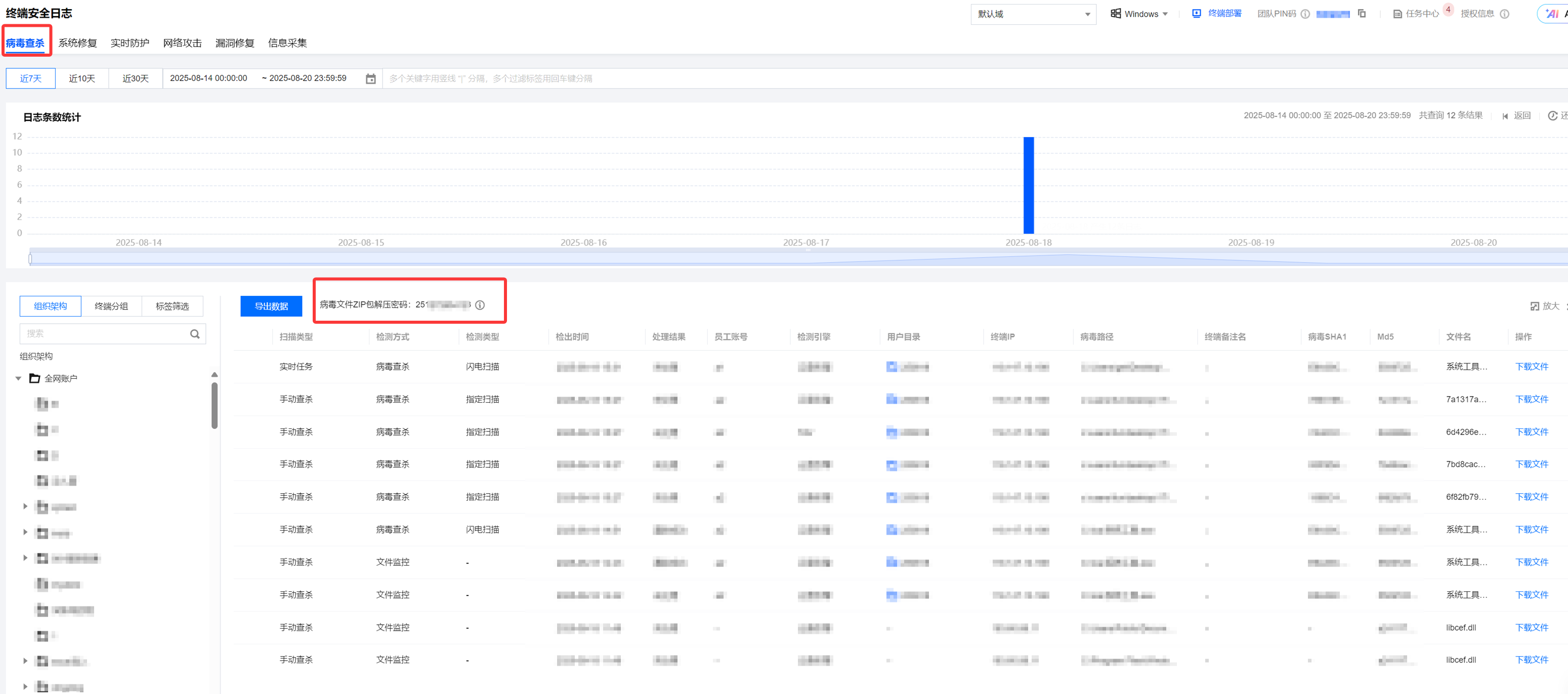

2. 前往日志审计 > 终端安全日志 > 病毒查杀,查看终端病毒查杀情况。

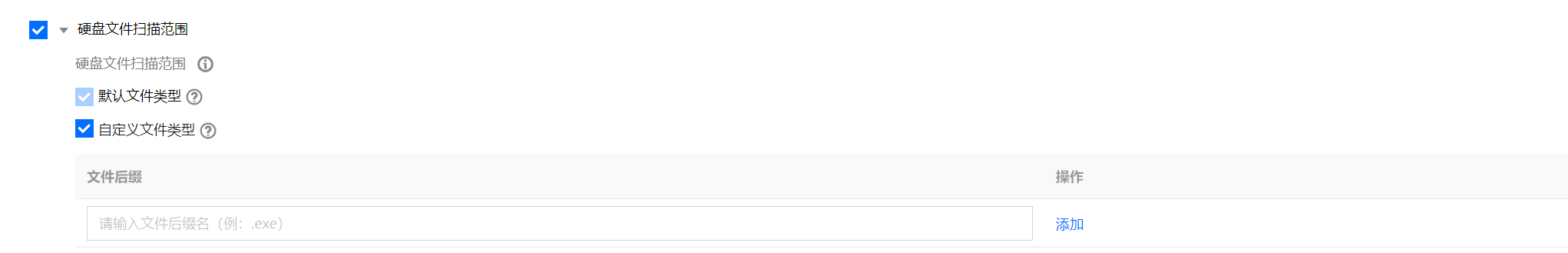

硬盘文件扫描范围

支持无后缀或特定后缀文件的文件落盘查杀。

支持通过添加文件后缀名,扩展可选择的扫描范围。该范围将影响:控制台手动下发全盘查杀任务、定时查杀策略中自动全盘查杀、客户端手动全盘杀毒。

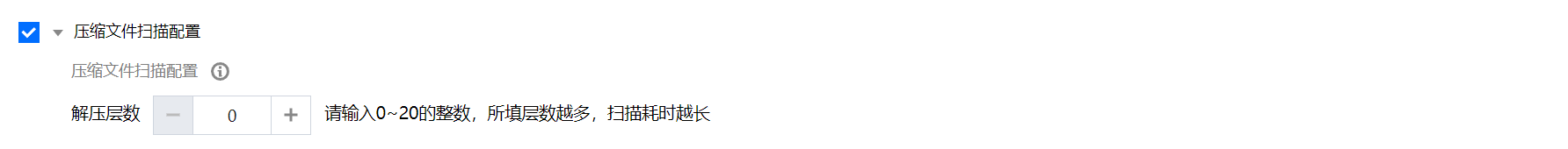

压缩文件扫描配置

该配置影响范围:

控制台下发查杀任务及定时查杀策略中的全盘查杀模式(闪电扫描不解压扫描)。

客户端手动全盘杀毒(闪电杀毒不解压扫描)。

客户端指定位置杀毒和用户右键扫描压缩文件时不受该配置影响,仅支持解压3层扫描。

解压层数说明:

解压层数填为0时,将不对压缩文件进行解压,直接扫描,其性能影响最小。

解压层数为1~20时,将对压缩文件进行逐层解压后扫描,需解压的层数越多,性能影响越大。

扫描限制:

不支持对带密码的压缩包自动解压扫描。

不支持100M以上的压缩包扫描(用户右键扫描压缩文件时,不受该大小限制)。

病毒云查杀计划

当智能行为引擎判断出可疑病毒时,是否允许将病毒信息上传至 iOA 后台(不涉及用户隐私)。

网络路径扫描

开启后,客户端处将会枚举显示网络挂载盘路径,允许管理员后台下发任务和终端用户自行开启对网络路径进行扫描。

注意:

请避免多用户同时发起网络路径扫描。

定时杀毒扫描结果处理

自动处理:自动将病毒文件备份至隔离区后删除(备份至隔离区的文件可以在 iOA 客户端病毒查杀 > 信任管理 > 隔离区进行恢复)。

仅扫描:扫描后,病毒文件将不被处理,扫描结果仅用于风险摸底。

说明:

建议选择自动处理(推荐),备份到隔离区的病毒,将不再具有安全威胁。

病毒查杀引擎策略

选择病毒查杀等级。等级越高,防护范畴越广,但是可能产生部分误报。

本地强力引擎:开启后,本地杀毒引擎能力增强,能识别更多未知病毒样本,但可能会带来少量误报。

启发式引擎:开启后,本地杀毒引擎对宏病毒识别能力增强(例如:识别 Office 文件中的宏是否带病毒),但可能会带来少量误报。

云端强力引擎:开启后,云端杀毒引擎对灰样本识别能力大幅增强并可动态调整查杀力度,识别更多未知病毒样本,但可能会带来误报。

标准:对于高可疑的灰样本进行检出(检出量更小)。

高级:对于低可疑的灰样本进行检出(检出量更大)。

说明:

建议开启,即使误报,也能从隔离区中找回文档。

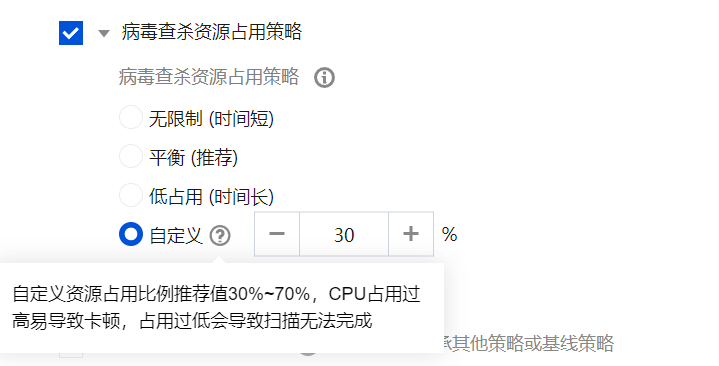

病毒查杀资源占用策略

病毒查杀资源占用策略,支持用户自定义病毒查杀占用的CPU资源,客户端手动病毒查杀时,CPU占用率控制台可控。

配置杀毒资源占用率,有效改善用户CPU和磁盘使用问题。

风险项信任操作提醒

允许客户端修改设置:开启后客户端支持彻底删除/恢复风险项。

信任文件操作时弹出提醒:用户选择信任检测出的风险文件时,将弹出二次确认提醒。

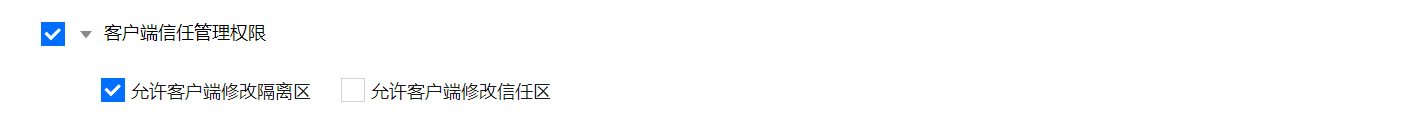

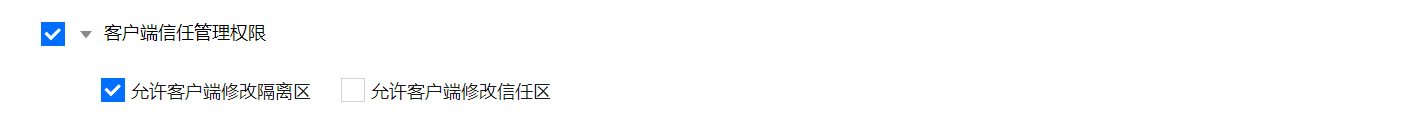

客户端信任管理权限

允许客户端修改隔离区:发现病毒后进行清除,病毒进入隔离区,用户可在隔离区进行彻底删除/恢复操作。

允许客户端修改信任区:在发现病毒后,单击允许或信任将其加入信任区域。此外,用户也可以直接访问信任区进行操作。

本地病毒库升级设置

自动升级本地病毒库:采用自动平滑策略,每天多次尝试更新病毒库,通常频率为每4小时左右。

定时升级本地病毒库:按时间定时升级。

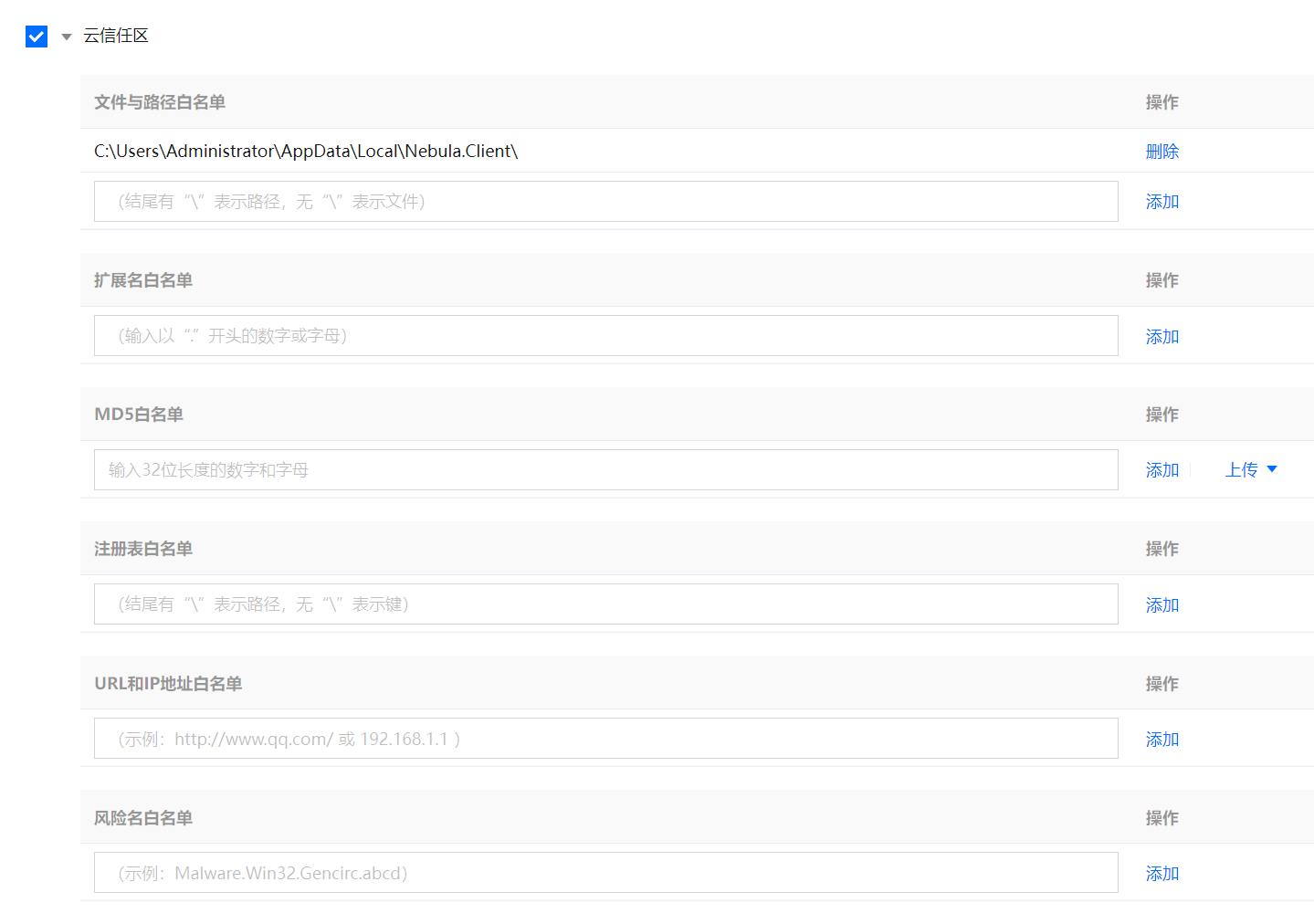

云信任区

针对 iOA 客户端病毒查杀或实时防护的风险,为防止误报,可以在云信任区中,添加白名单;云信任区支持加白递归子文件夹,支持对文件夹下更深路径进行扫描但不上报病毒,云信任区白名单支持对防钓鱼相关策略生效。

参数说明

参数名称 | 说明 |

文件与路径白名单 | 加白文件所在路径。如:C:\\Program Files\\App\\ (路径) 、C:\\tool.exe (文件) 。 |

扩展名白名单 | 针对文件扩展名进行加白。(如:.dll、.ps1、.txt 、.zip 等) |

MD5白名单 | 支持上传文件自动提取 MD5 值并进行加白。 |

注册表白名单 | 针对注册表进行加白。如:HKEY_CURRENT_USER\\Software\\App\\ (路径)。 |

URL/IP地址白名单 | 如:http://internal-tool.com/10.0.0.1。 |

风险名白名单 | 输入安全软件识别的风险名称。如:Malware.Win32.Gencirc.abcd。 |

典型使用场景

场景类型 | 说明 |

内部工具/脚本信任 | 场景:企业自研脚本(如.ps1)被误报病毒 加白方式: 文件路径白名单 (添加脚本路径)或 MD5白名单 (精确匹配文件指纹)。 |

开发/测试环境豁免 | 场景:开发中的程序频繁触发安全警报。 加白方式: 扩展名白名单 (如临时文件.tmp)或注册表白名单 (调试用注册表键值)。 |

误报排除 | 场景:安全软件将正规软件(如某财务系统)报毒。 加白方式: 风险名白名单 (添加误报的病毒名称)或 MD5白名单 (标记可信文件)。 |

内部服务访问放行 | 场景:内部系统 URL/IP 被拦截(如监控平台 http://192.168.1.50)。 加白方式: URL/IP 地址白名单 (添加服务地址)。 |

自动化流程防干扰 | 场景:自动安装程序被中断。 加白方式: 文件与路径白名单 (添加安装包路径)或注册表白名单(安装所需的注册表项)。 |

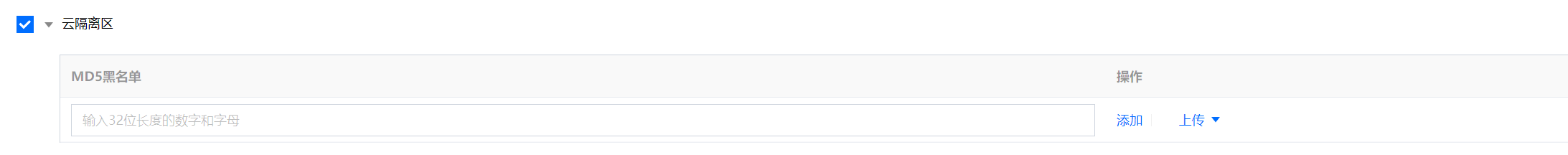

云隔离区

针对 iOA 客户端病毒查杀或实时防护的风险,可以设置黑名单,禁止黑样本在企业内部流传。

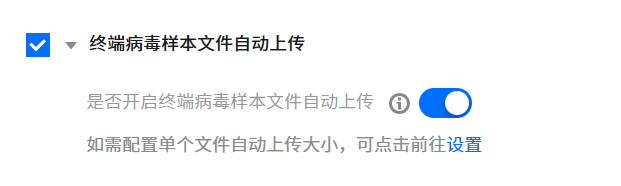

终端病毒样本文件自动上传

1. 开启终端病毒样本文件自动上传。

2. 病毒样本文件上传至后台存储后,可在日志审计 > 终端安全日志 > 病毒查杀直接进行下载。

3. 病毒样本文件如果是多层压缩包嵌套,自动上传和大文件任务触发式上传场景,均不支持上传此种类型的样本文件。

4. 查看病毒文件 ZIP 包解压密码:出于安全性和存储优化考虑,已下载的压缩包名称中没有带原始文件名,须解压两层之后(最后一层需要解压密码),才能拿到真正上传的病毒样本文件,请在导出数据旁查看解压密码。

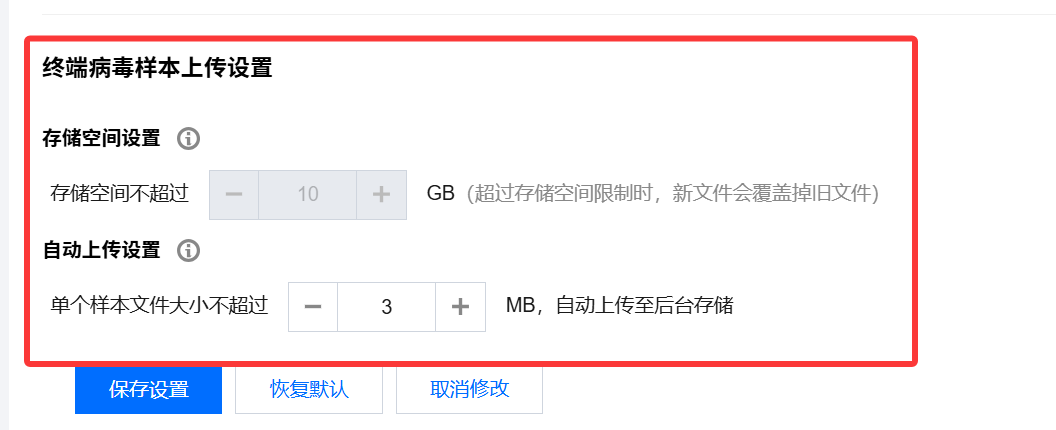

5. 存储的病毒样本文件自动上传至后台存储桶,支持在系统通用设置 > 基础设置 > 终端病毒样本上传设置上传文件大小。