说明:

iOA 零信任安全管理系统(SaaS)11.1.1版本灰度发布中,当前暂未全量更新。

实时对网络下载、聊天工具文件传输、U 盘等易感染病毒的途径进行严密安全防护。

按策略模板配置

1. 登录 iOA 零信任管理平台控制台,在左侧导航栏,选择终端防入侵 > 实时防护 > 策略配置,单击策略模板。

2. 勾选日常静默防护或敏感时期防护,单击应用。

日常静默防护:适用于企业日常防护管理,可以实时对网络下载、聊天工具文件传输等场景严密防护。

敏感时期防护:适用于国家护网期间,对潜在危险行为进行严格管控防护,有效识别银狐病毒,钓鱼恶意文件等。

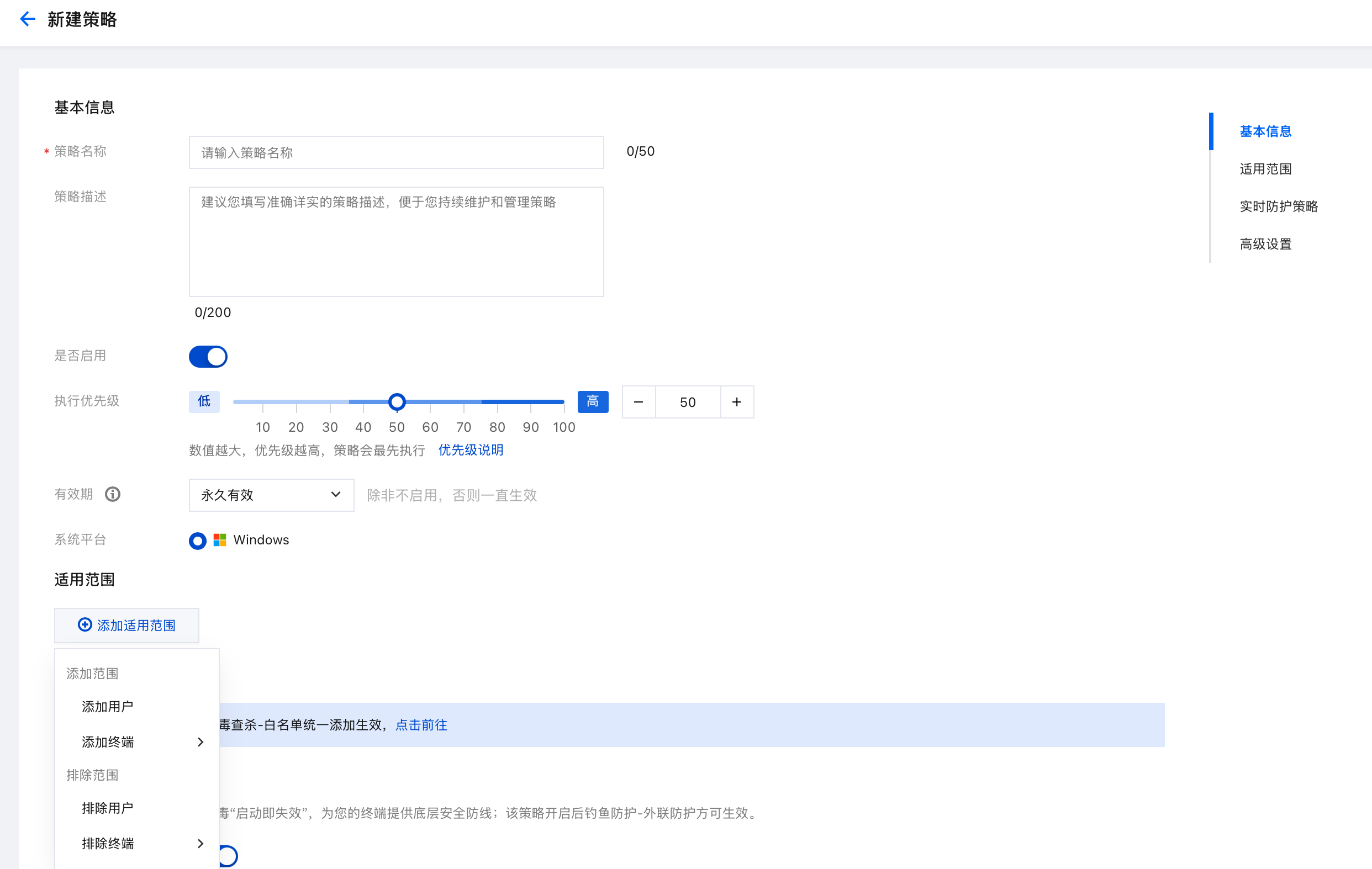

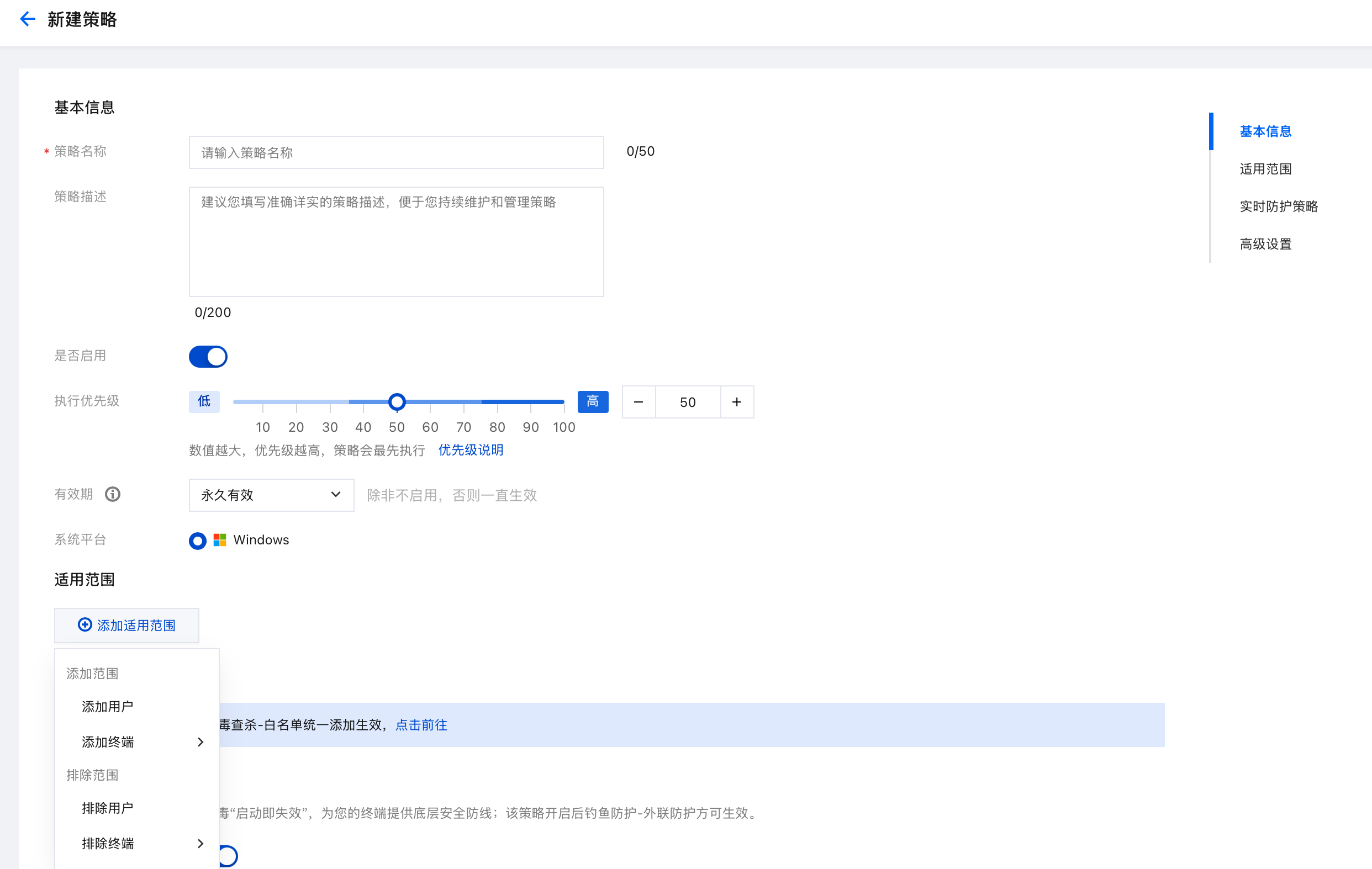

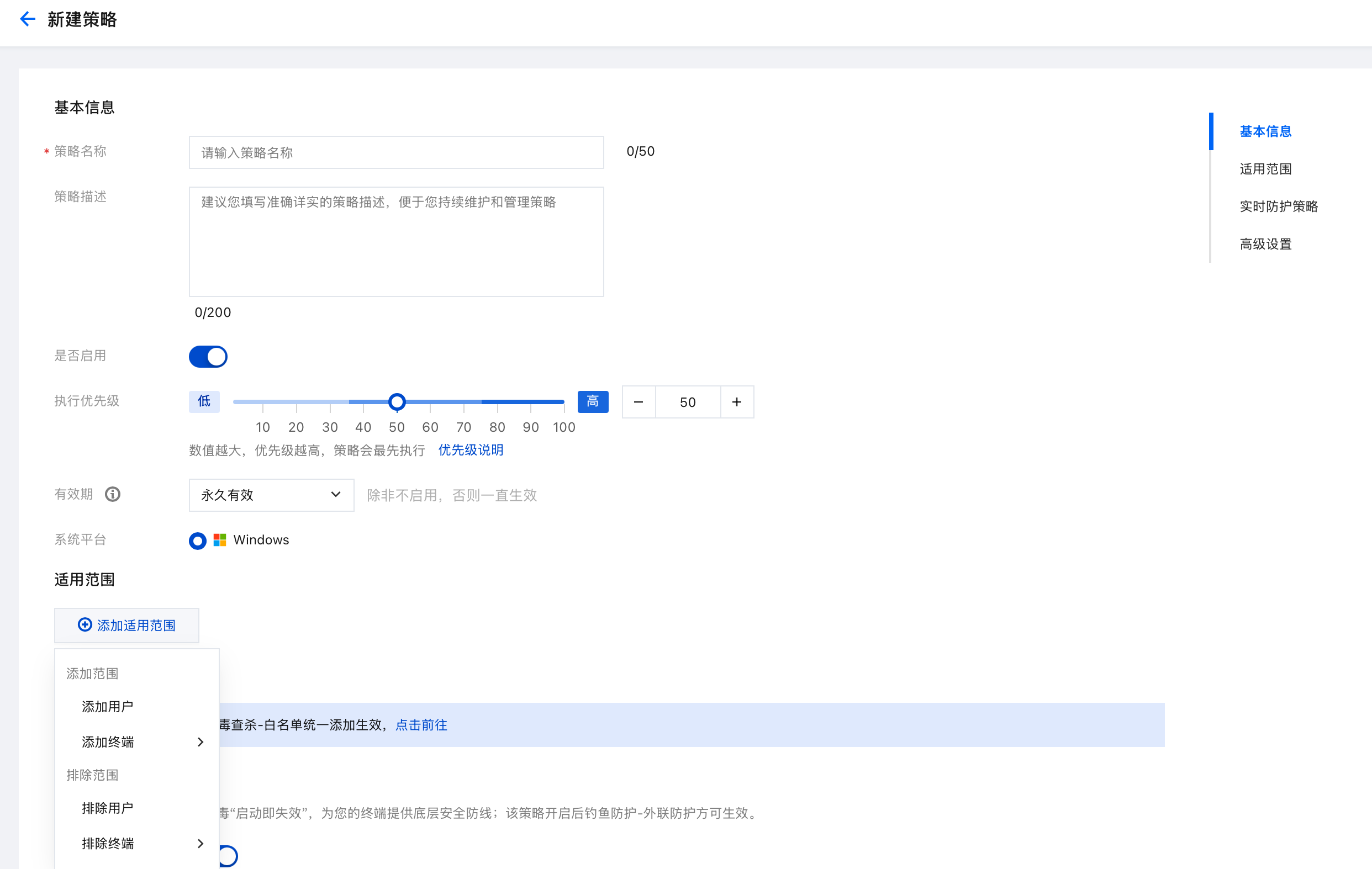

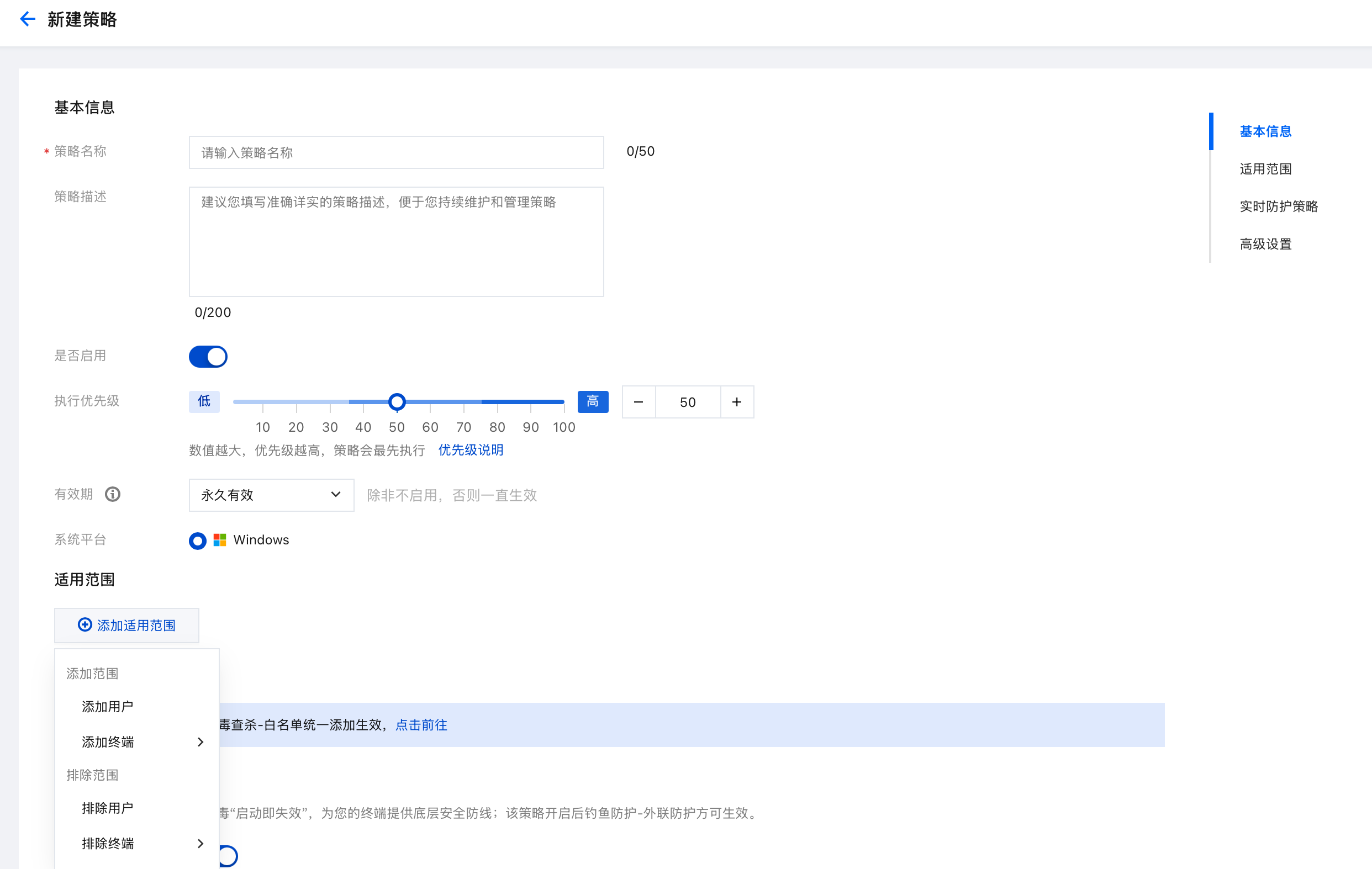

3. 在策略编辑页面,输入策略名称、策略描述、优先级等参数,单击添加适用范围 ,勾选需要管控或排除的用户/终端范围,单击确定。

4. 配置好以上参数后,单击保存即可,其他相关配置可按照系统默认推荐配置。

新建自定义策略

1. 登录 iOA 零信任管理平台控制台,在左侧导航栏,选择终端防入侵 > 实时防护 > 策略配置,单击新建策略。

2. 在策略编辑页面,输入策略名称、策略描述、优先级等参数,单击添加适用范围 ,勾选需要管控或排除的用户/终端范围,单击确定。

3. 根据需求,配置以下实时防护策略,配置后单击保存。

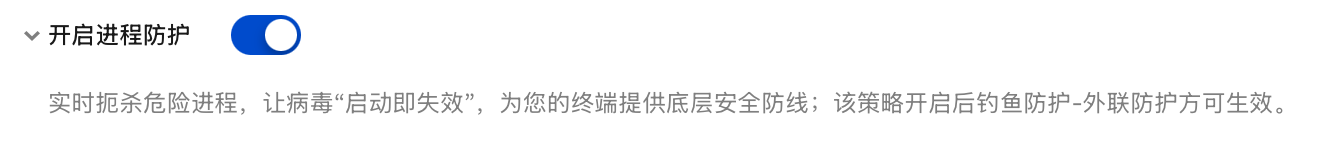

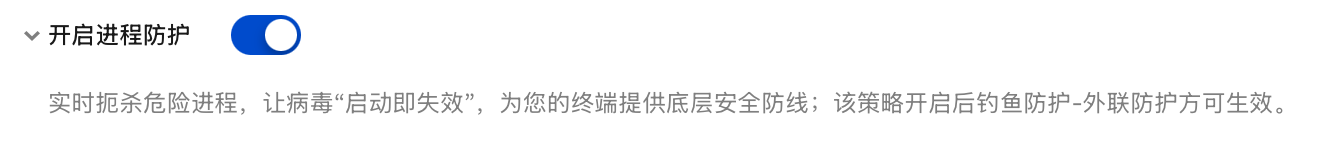

开启进程防护

实时扼杀危险进程,让病毒“启动即失效”,为您的终端提供底层安全防线,单击开启进程防护开关。

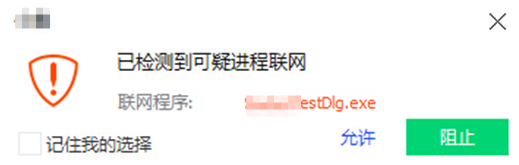

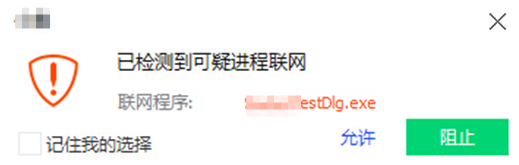

开启进程防护后,当存在危险进程时,客户端弹窗示例:

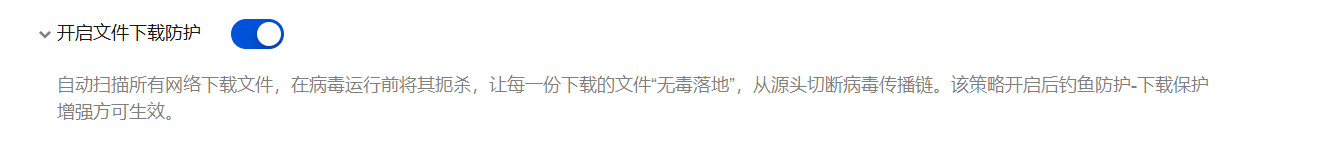

开启文件下载防护

开启文件下载防护开关,将自动扫描所有网络下载文件。

对安装有 iOA 的终端,从浏览器下载的文件进行监控和防护。针对银狐通过利用仿冒下载站点下载钓鱼样本以及白加黑攻击手法,加强浏览器等渠道下载文件的检测及阻断能力。

对所有下载的文件进行安全提醒:分为“未知”、“安全”、“风险”三种类型的弹窗提醒。

说明:

建议配置为“对所有下载的文件进行安全提醒”,此配置方式可鉴别文件安全/未知状态,对于未知的文件,也需要加以防范,可疑度也可能很高。

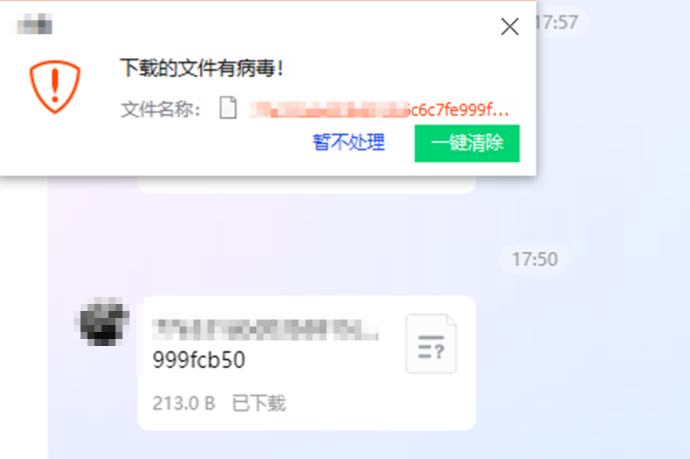

只对危险文件进行安全提醒:只有“风险”类型的文件才会弹窗提醒。

当存在下载文件或危险文件时,客户端弹窗示例:

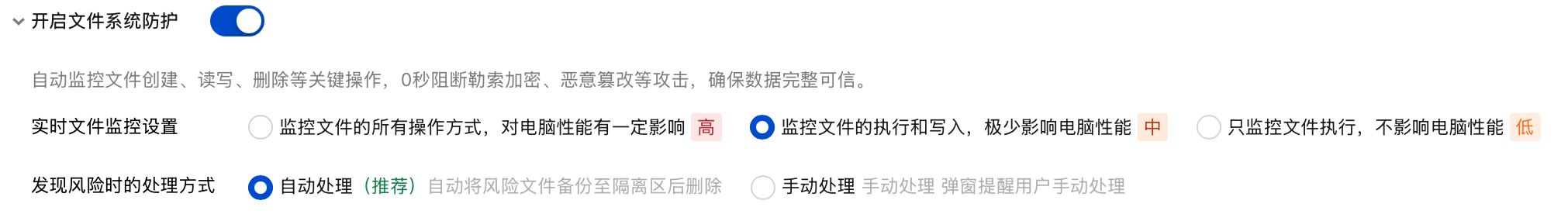

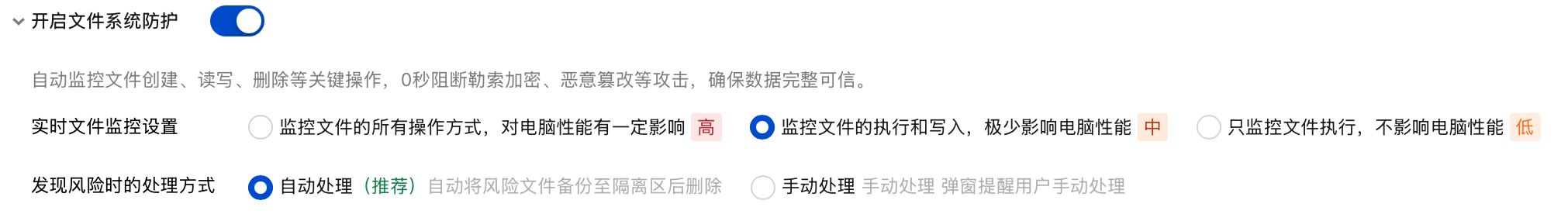

开启文件系统防护

开启文件系统防护开关,自动监控文件创建、读写、删除等关键操作。

针对客户端本地文件操作的防护等级,等级越高,监控的操作行为越多,但同时对文件的读写性能消耗(IO 操作或磁盘读写速度的影响)也会越大。

自动监控文件创建、读写、删除等关键操作,0秒阻断勒索加密、恶意篡改等攻击,确保数据完整可信。

发现风险时的处理方式:推荐自动处理,自动将风险文件备份至隔离区后删除。

说明:

实时文件监控设置建议保持中等,可阻断大部分执行和改写行为,对于只读行为放过。(设置为“低”等级,将使得针对文件的改写相关的保护无效;设置为“高”等级,除了监控执行和写入,还会监控读操作,一般只读操作的危害相对较小,且性能影响较大)。

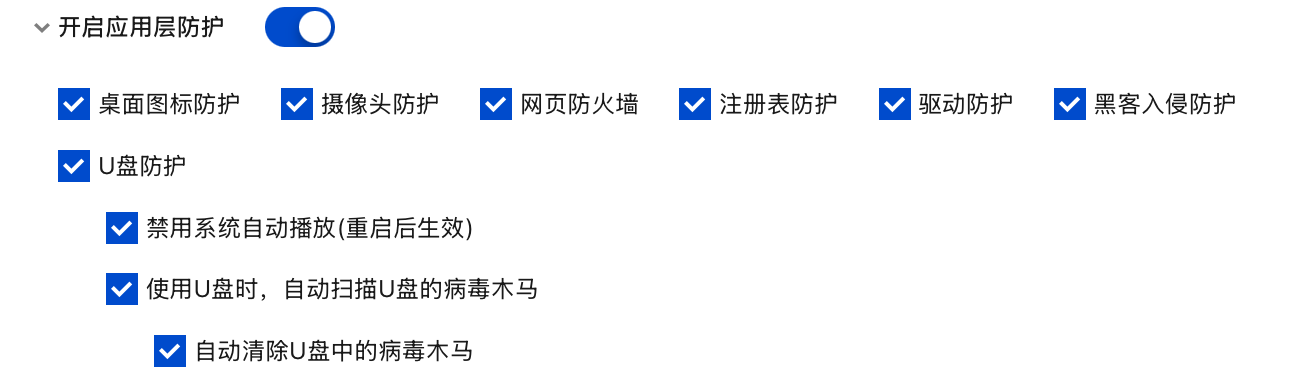

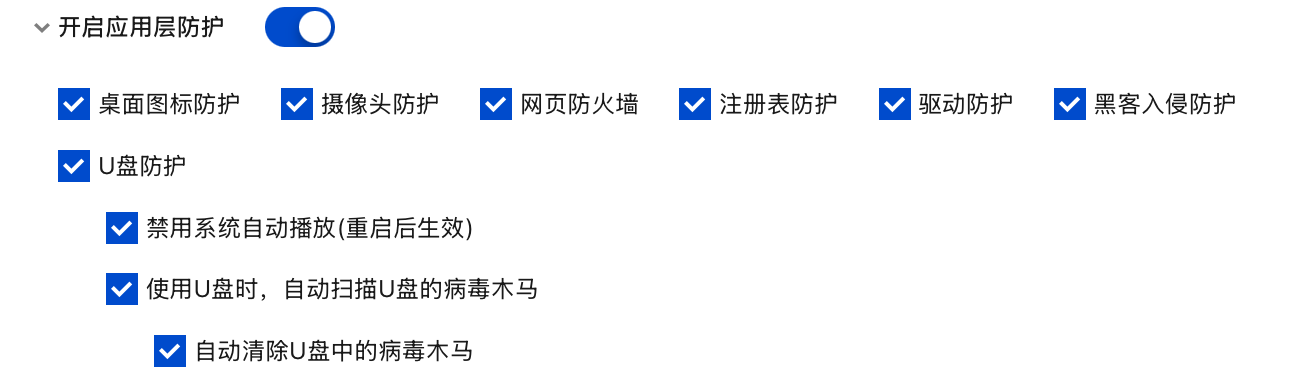

开启应用层防护

启用各项防护功能:包括桌面图标防护、摄像头防护、网页防火墙、注册表防护、驱动防护、黑客入侵防护、U 盘防护。

注意:

建议其他基础防护全部开启,任何一项关闭,都可能导致防护能力的缺失。

U 盘防护:针对安装有 iOA 的终端,插入 U 盘后的行为管控防护策略。

禁用系统自动播放(重启后生效):此操作将阻止系统在插入 U 盘或移动硬盘后自动执行 autorun 文件。

使用 U 盘时,自动扫描 U 盘的病毒木马:插入 U 盘后,会自动扫描 U 盘中是否存在风险,如存在,则弹窗提醒或自动清除。

自动清除 U 盘中的病毒木马:针对使用 U 盘时,自动扫描 U 盘中的病毒木马中发现的风险,配置是否自动清除,勾选后将自动清除 U 盘中的病毒木马,不勾选弹窗提醒,需手动清除。

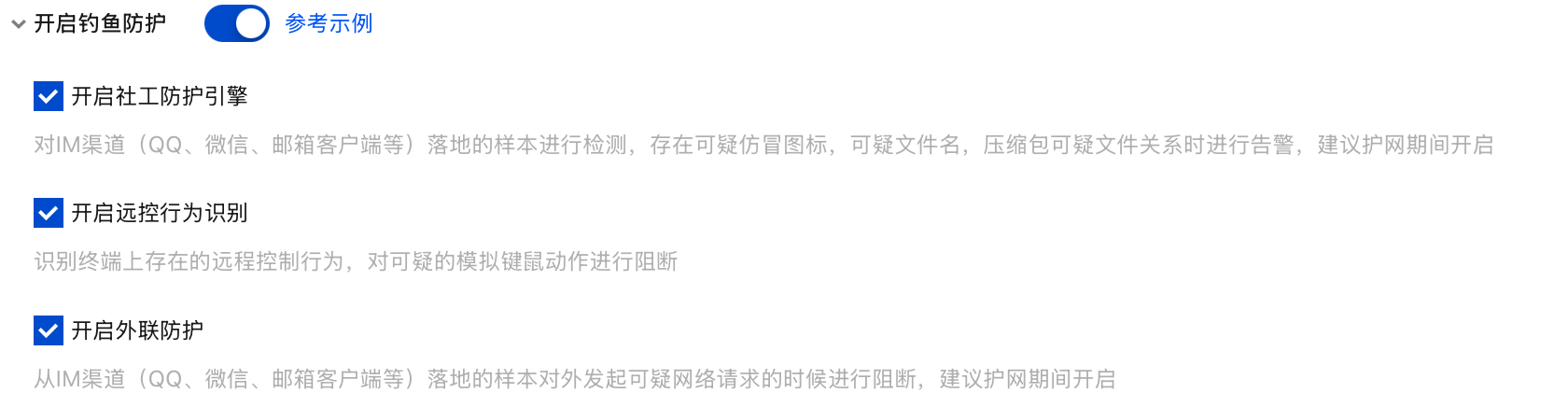

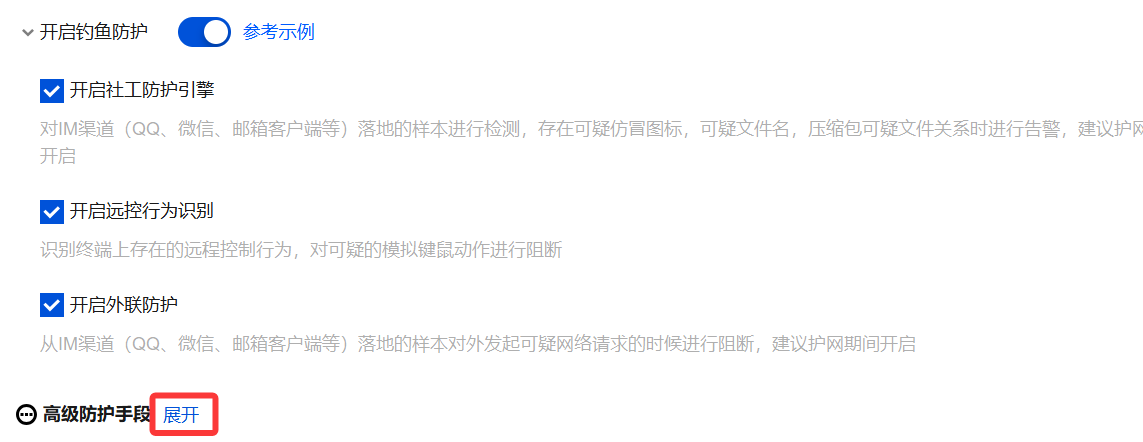

开启钓鱼防护

开启钓鱼防护开关并自定义配置社工防护引擎、远控行为识别、外联防护能力;钓鱼防护可针对银狐常利用的正规软件进程进行防御规避和持久化等战术,采取主动防御措施予以阻断;针对银狐伪装的知名软件安装包,基于其安装行为进行识别,守护系统安全。

开启社工防护引擎:开启社工防护引擎后,将检测从邮件、通信工具、浏览器等渠道接收或下载的外部文件是否使用社工欺骗类技术,有效提升对钓鱼、水坑等攻击方式的防护效果。

远控行为识别:识别终端上存在的远程控制行为,对可疑的模拟键鼠动作进行阻断。

开启外联防护:从IM 渠道(QQ、微信、邮箱客户端等)落地的样本对外发起可疑网络请求的时候进行阻断。

高级防护手段

根据需求,配置如下高级防护手段,单击展开。

开启文档保护

单击开启文档保护开关,守护文档不被黑客攻击,通过文档备份支持对误删文档进行找回。

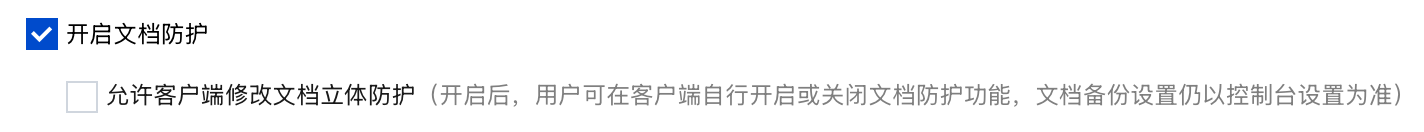

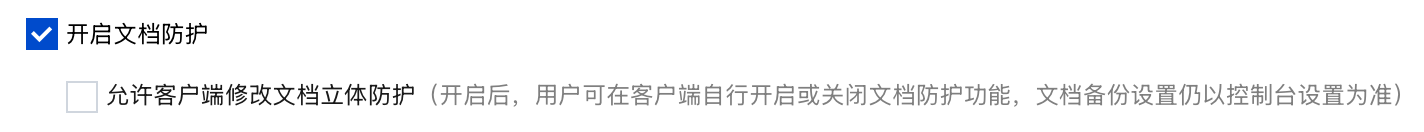

开启文档防护:拦截勒索病毒加密文件。

允许客户端修改文档立体防护:开启后,用户可在客户端自行开启或关闭文档防护功能,文档备份设置仍以控制台设置为准。

开启文档备份:选择开启/关闭文档备份。

允许客户端修改文档备份:开启后,文档备份设置以客户端设置为准。

备份占用磁盘空间:根据实际情况设置备份占用磁盘空间上限。

文档保护周期:可找回时间内的文档。

备份目录:智能模式:除过滤目录外,全盘备份。自定义目录:可自行在客户端处添加需要备份的重要文档目录。

文档备份类型:单击添加/删除,添加/删除文档备份类型,大于100MB的文件将不会备份。

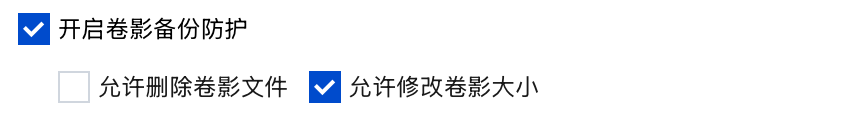

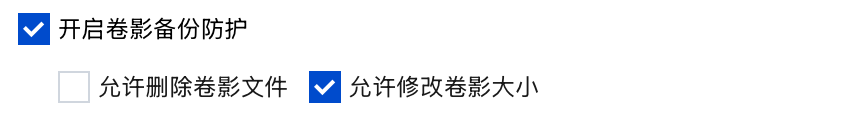

开启卷影备份防护:勾选后允许删除/修改卷影文件(默认勾选允许修改卷影大小)。

配置示例1:找回误删文档

1. 加载文档守护者。

1.1 在客户端中单击文档守护者。

1.2 完成加载后出现如下页面。

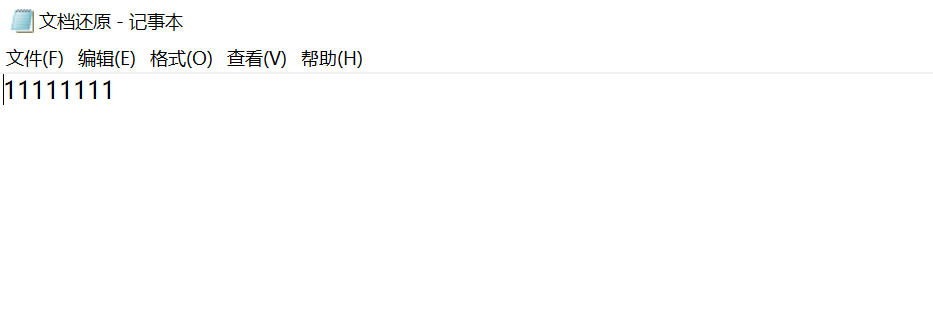

2. 创建一个 txt 文档。

2.1 文档名称:文档还原.txt。

2.2 文档内容:11111111。

3. 删除文档还原.txt,并在回收站内继续删除。

4. 文档还原。

4.1 在文档守护者3.0 中,单击文档找回 > 误删文档找回。

4.2 选择需要找回的文档,单击开始还原。

5. 验证:打开还原的文档,查看内容是否与删除前一致。

配置示例2:找回文档历史版本

1. 加载文档守护者。

1.1 在客户端中单击文档守护者。

1.2 完成加载后出现如下页面。

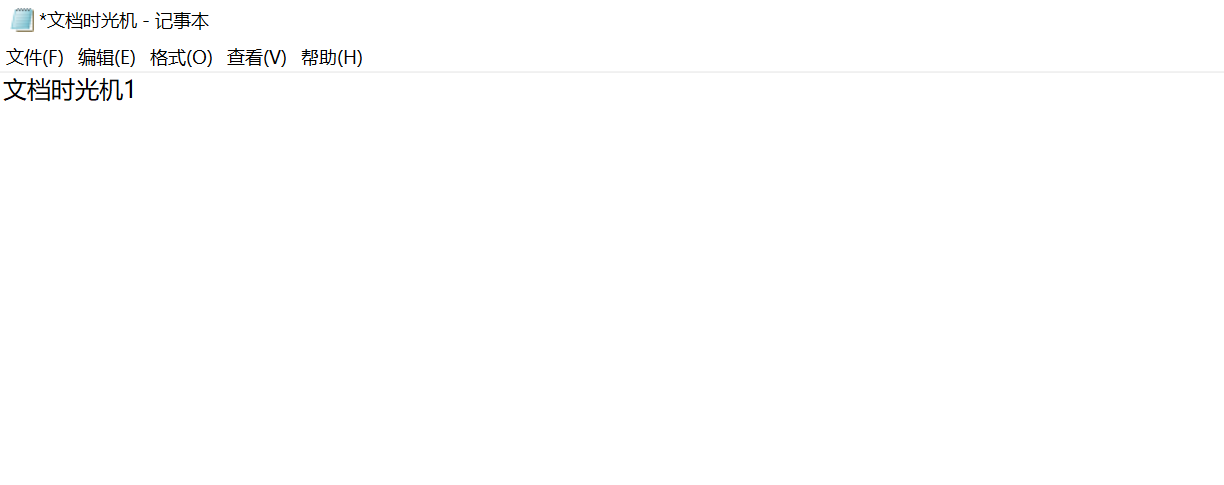

2. 创建一个 txt 文档。

2.1 文档名称:文档时光机.txt。

2.2 文档内容:文档时光机1。

3. 修改文档内容并保存。将文档内容从文档时光机1修改为iOA零信任安全管理系统测试,单击保存。

4. 找回文档历史版本。

4.1 在文档守护者3.0 中,单击文档找回 > 文档时光机。

4.2 勾选需要还原的文档,并单击开始还原。

5. 验证:打开还原的文档,查看内容是否与删除前一致。

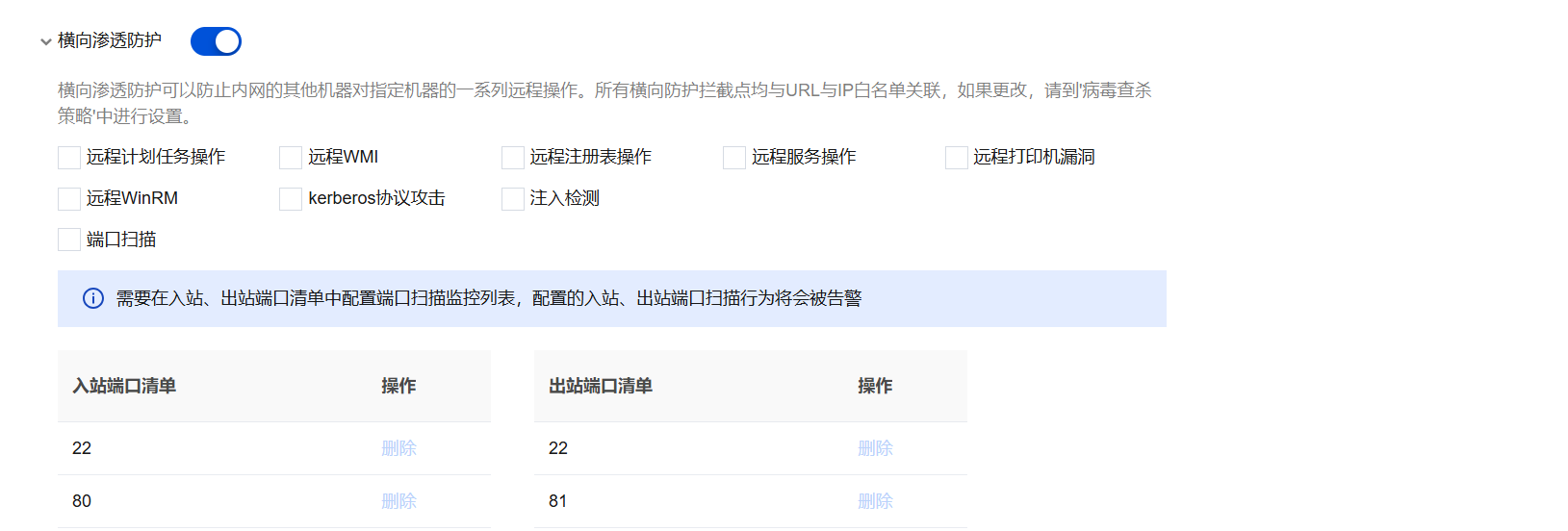

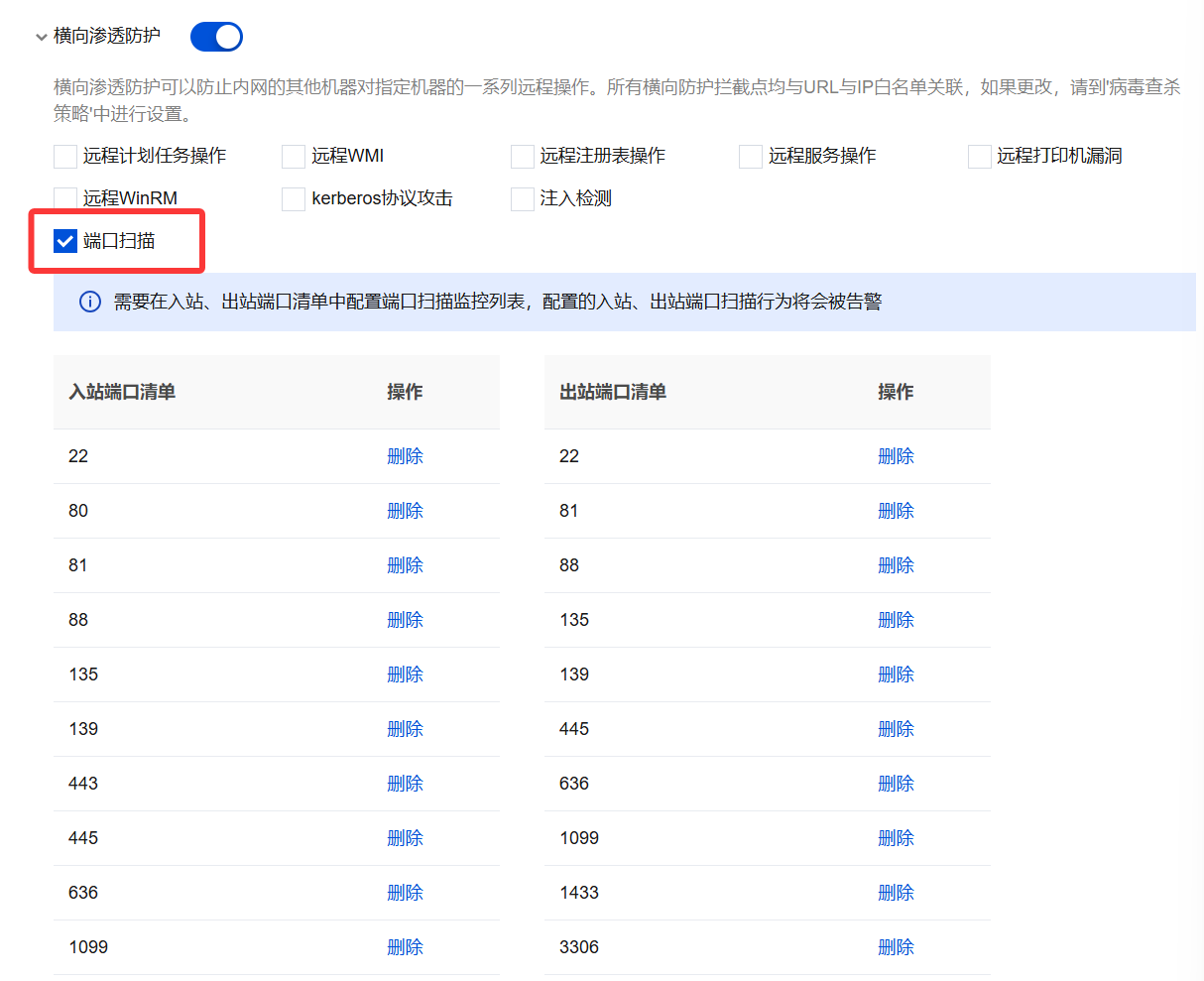

横向渗透防护

横向渗透防护可以防止内网的其他机器对指定机器的一系列远程操作。

说明:

远程计划任务操作:防止内网其他机器在本机创建计划任务。

远程 WMI:防止内网其他机器在本机执行 WMI 命令。

远程注册表操作:防止内网其他机器修改本机注册表。

远程服务操作:防止内网其他机器在本机中创建服务。

远程打印机漏洞:防止内网其他机器在本机中连接打印机。

远程 WinRM:防止内网其他机器在本机执行 WinRM 命令。

Kerberos 协议攻击:防止利用 Kerberos 协议在域环境内发起攻击。

注入检测:检测可疑的本机进程注入行为。

端口扫描:需要在入站端口清单、出站端口清单中配置端口扫描监控列表,配置的入站、出站端口扫描行为将会被告警。

远程 DCOM:全局唯一标识符(GUID,Globally Unique Identifier)是一种由算法生成的二进制长度为128位的数字标识符。需要在下方输入远程 COM 的 GUID 拦截点进行使用。

注意:

不建议用户自行配置,配置远程 DCOM 需要一定的安全专业知识。默认如下四种,为常用的 DCOM 攻击的手法,已经适用于常规需求。

GUID:49B2791A-B1AE-4C90-9B8E-E860BA07F889dcom 组件:MMC20.ApplicationGUID:9BA05972-F6A8-11CF-A442-00A0C90A8F39dcom 组件:ShellWindowsGUID:C08AFD90-F2A1-11D1-8455-00A0C91F3880dcom 组件: ShellBrowserWindowGUID:0002DF01-0000-0000-C000-000000000046dcom 组件:InternetExplorer

远程共享文件:需要在下方对指定路径进行开启和禁用,启用的目录内的文件将受到防护。

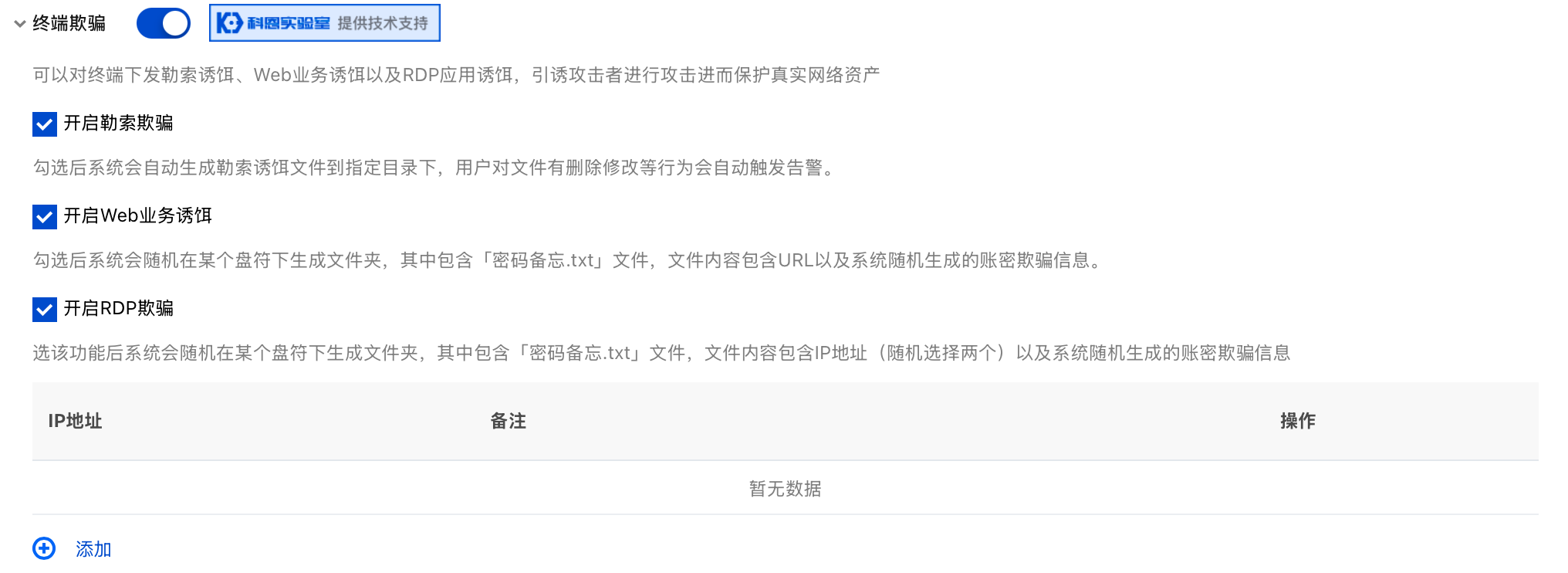

终端欺骗

支持向终端下发勒索诱饵、Web 业务诱饵及 RDP 应用诱饵,并在指定目录下自动生成诱饵文件以引诱攻击者进行攻击进而保护真实网络资产,并触发告警。

开启勒索欺骗

系统会自动生成勒索诱饵文件到指定目录下,用户对文件有删除和修改等行为会自动触发告警。

1. 勾选开启勒索欺骗。

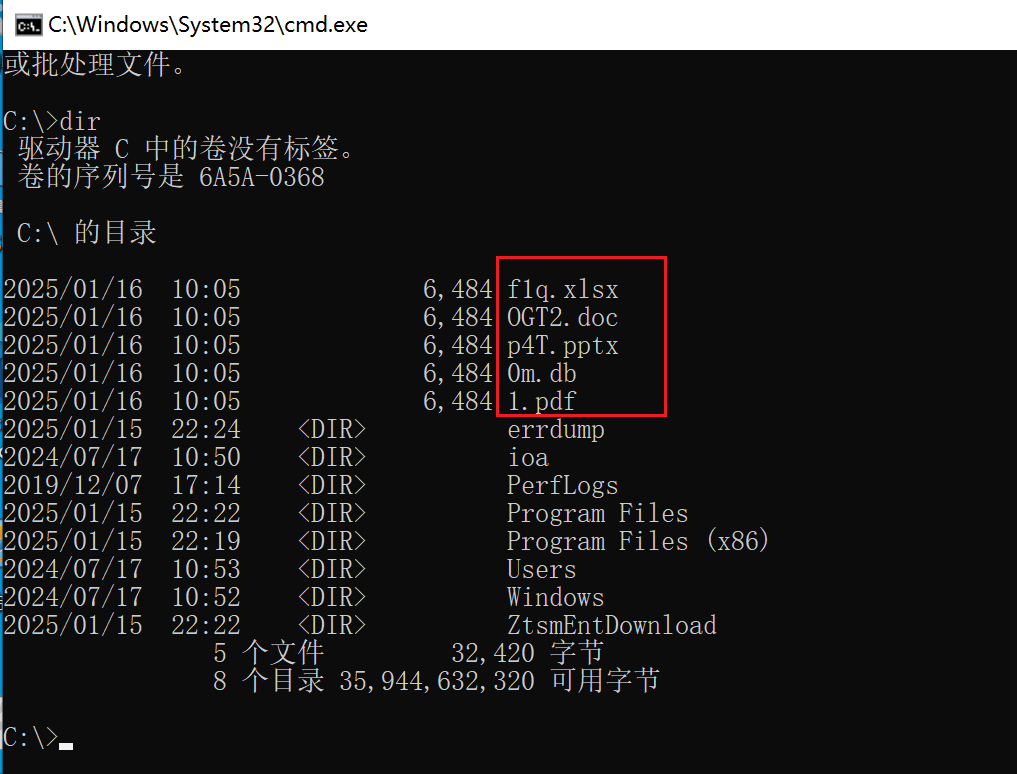

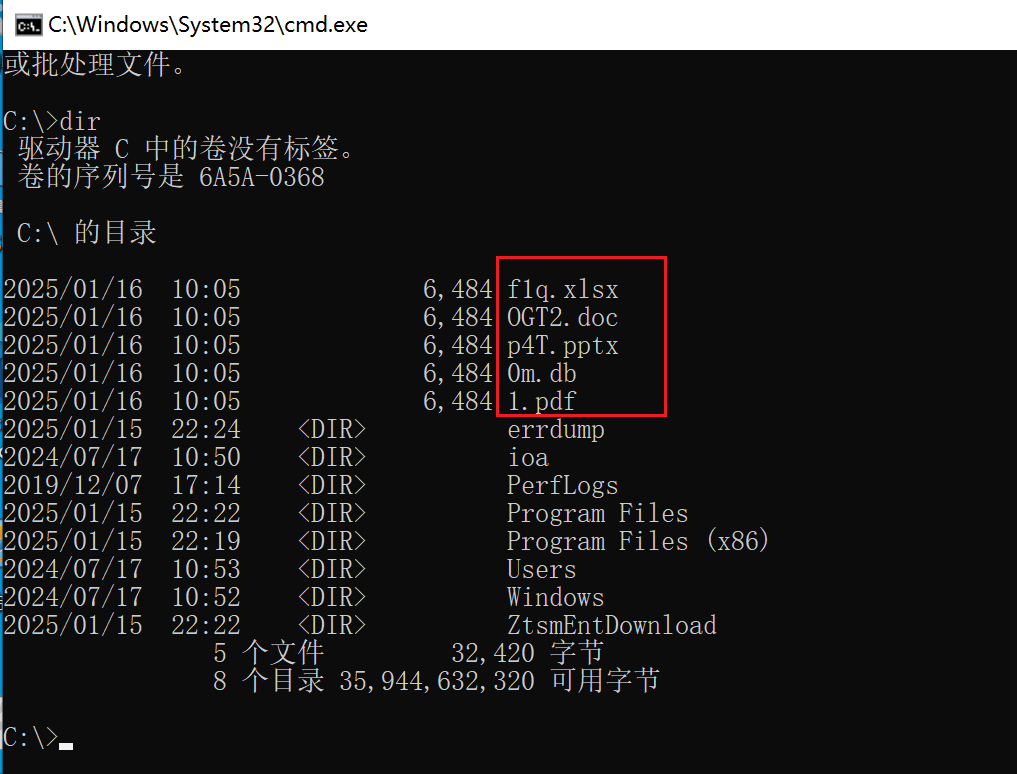

2. 系统自动在盘符根目录下随机生成诱饵文件。

3. 攻击者对诱饵文件进行删除修改等操作。

4. iOA 系统管理员进入终端防入侵 > 实时防护 > 实时风险,在实时风险页面筛选终端欺骗,查看告警信息。

开启 Web 业务诱饵

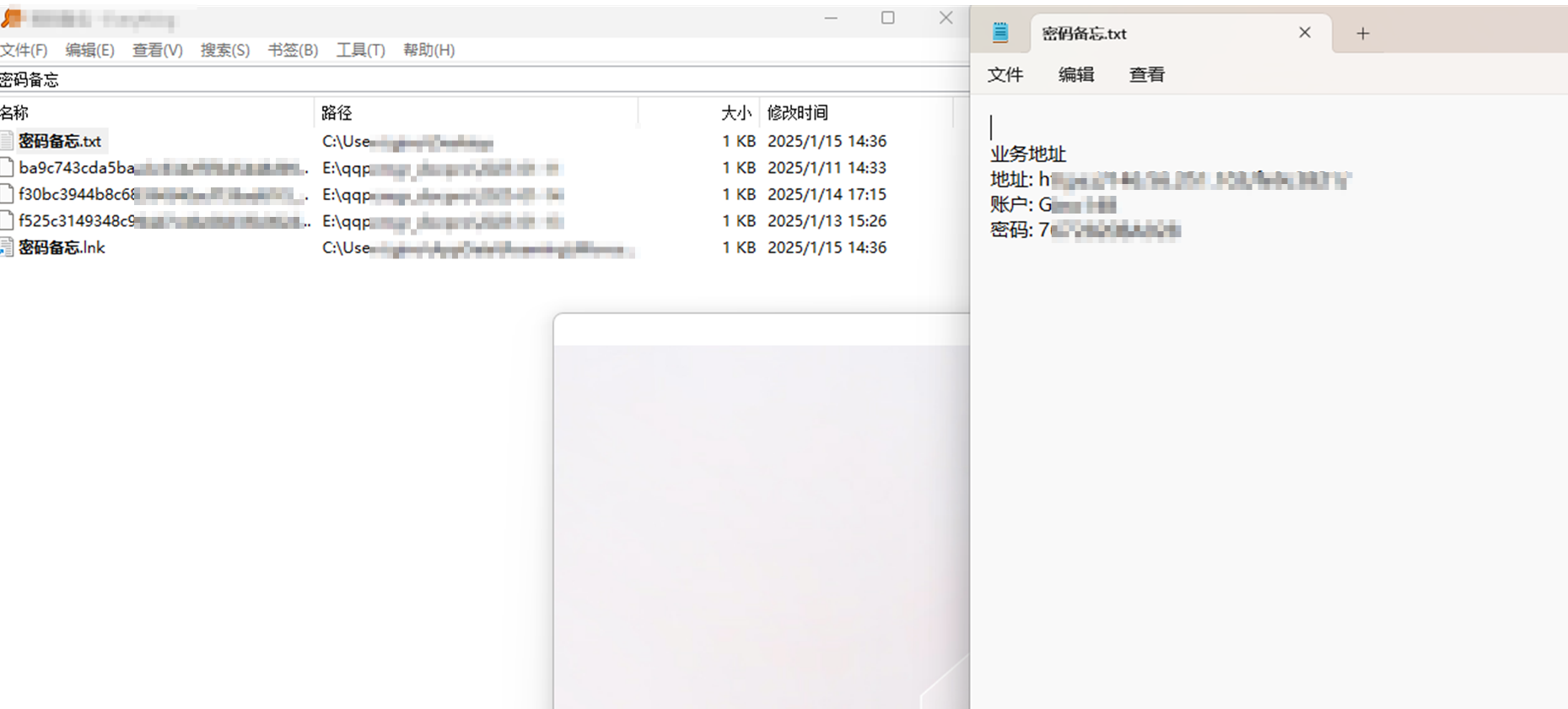

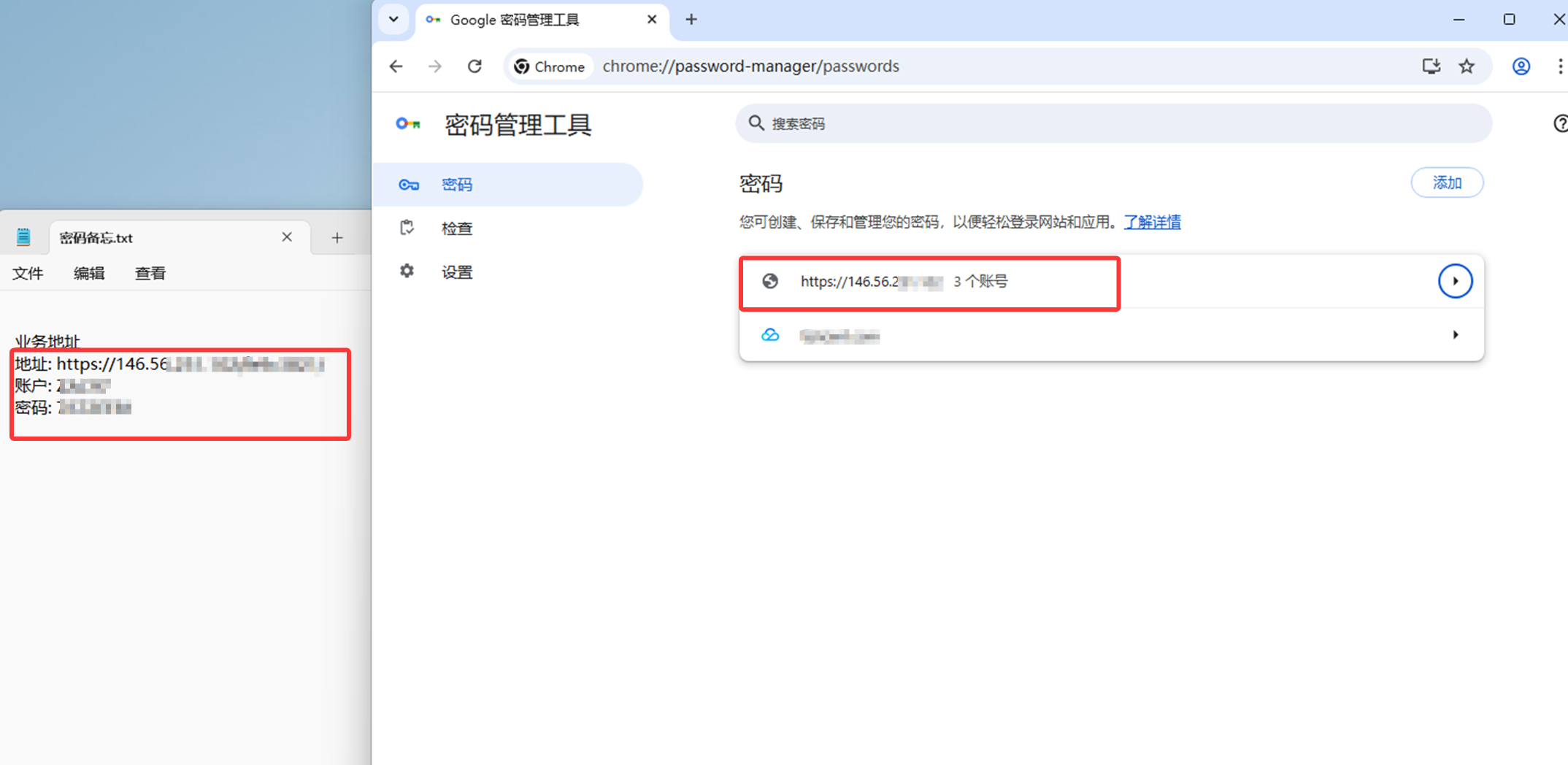

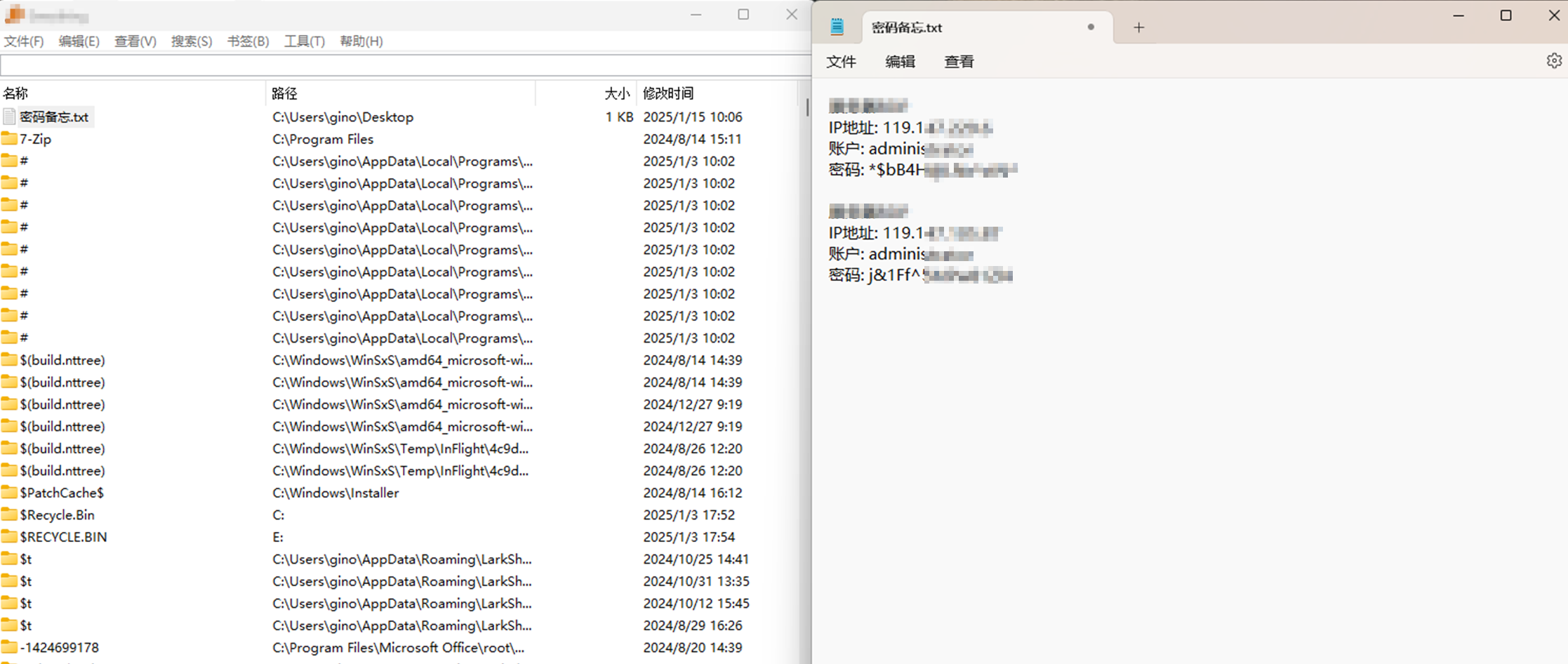

场景1:系统随机在某盘符下生成密码文件引诱攻击者访问

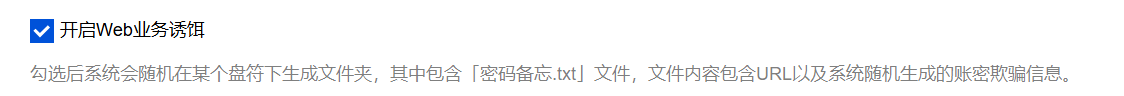

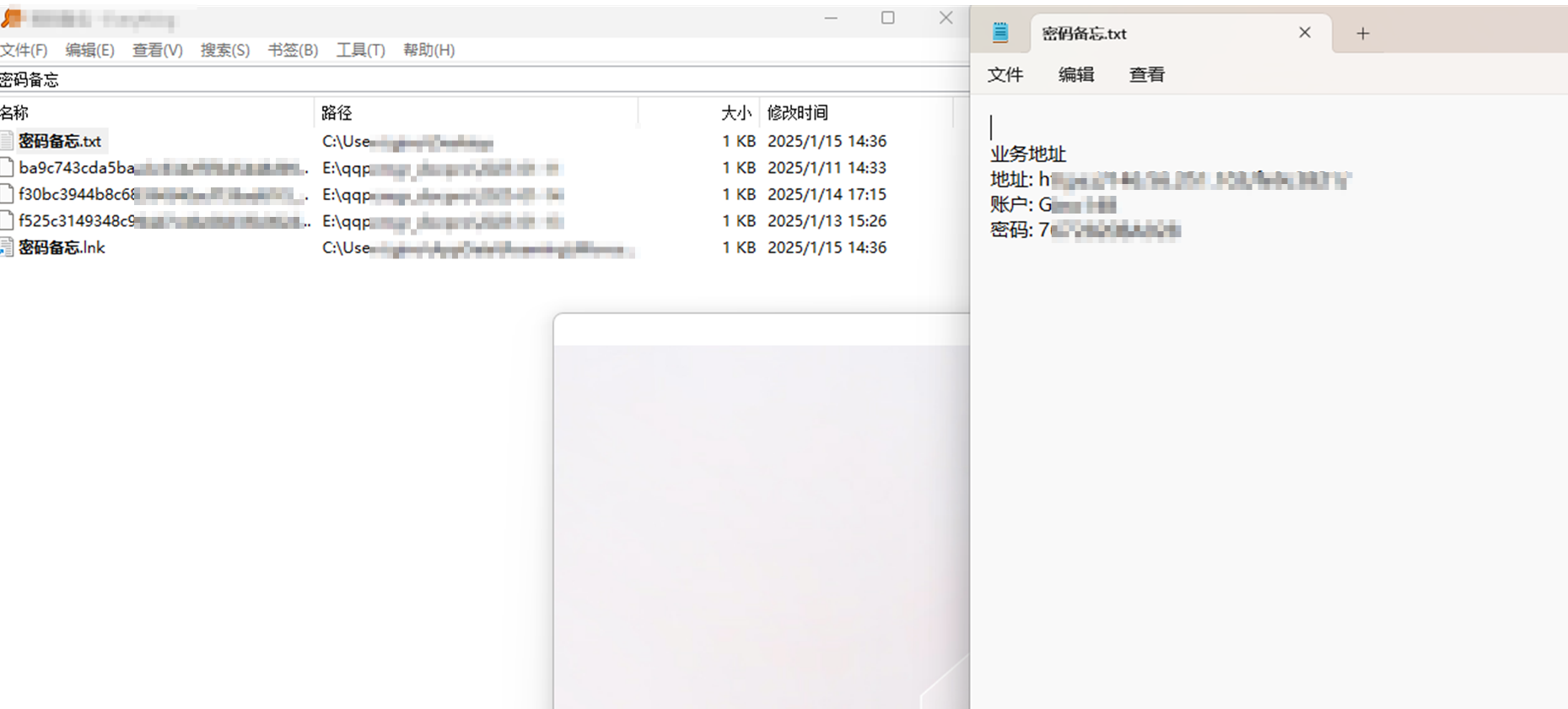

1. 系统会随机在某个盘符下生成文件夹,其中包含「密码备忘.txt」文件,文件内容包含 URL 以及系统随机生成的账密欺骗信息。

2. 勾选开启 Web 业务诱饵。

3. 系统自动生成密码文件,攻击者查看密码文件获取系统随机生成的欺骗业务地址密码等信息。

4. 攻击者使用浏览器访问获取的业务地址。

5. iOA 系统管理员进入终端防入侵 > 实时防护 > 实时风险,在实时风险页面筛选终端欺骗,查看告警信息。

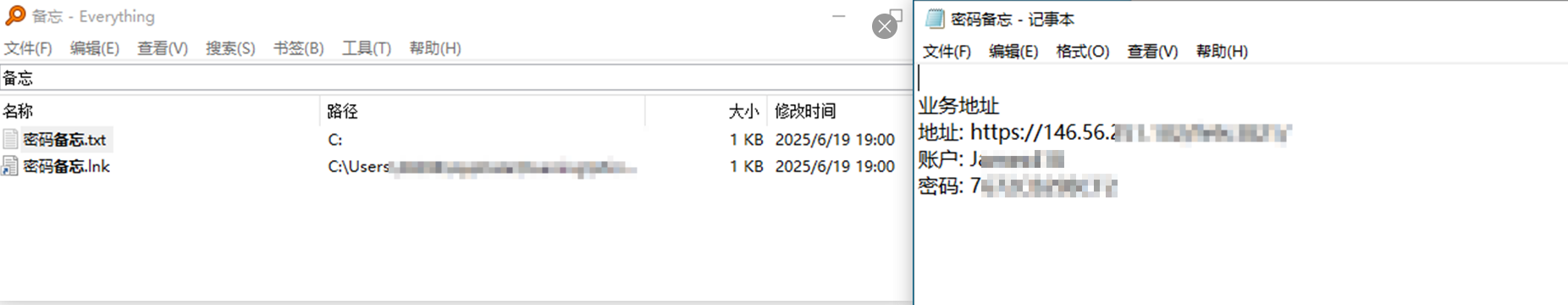

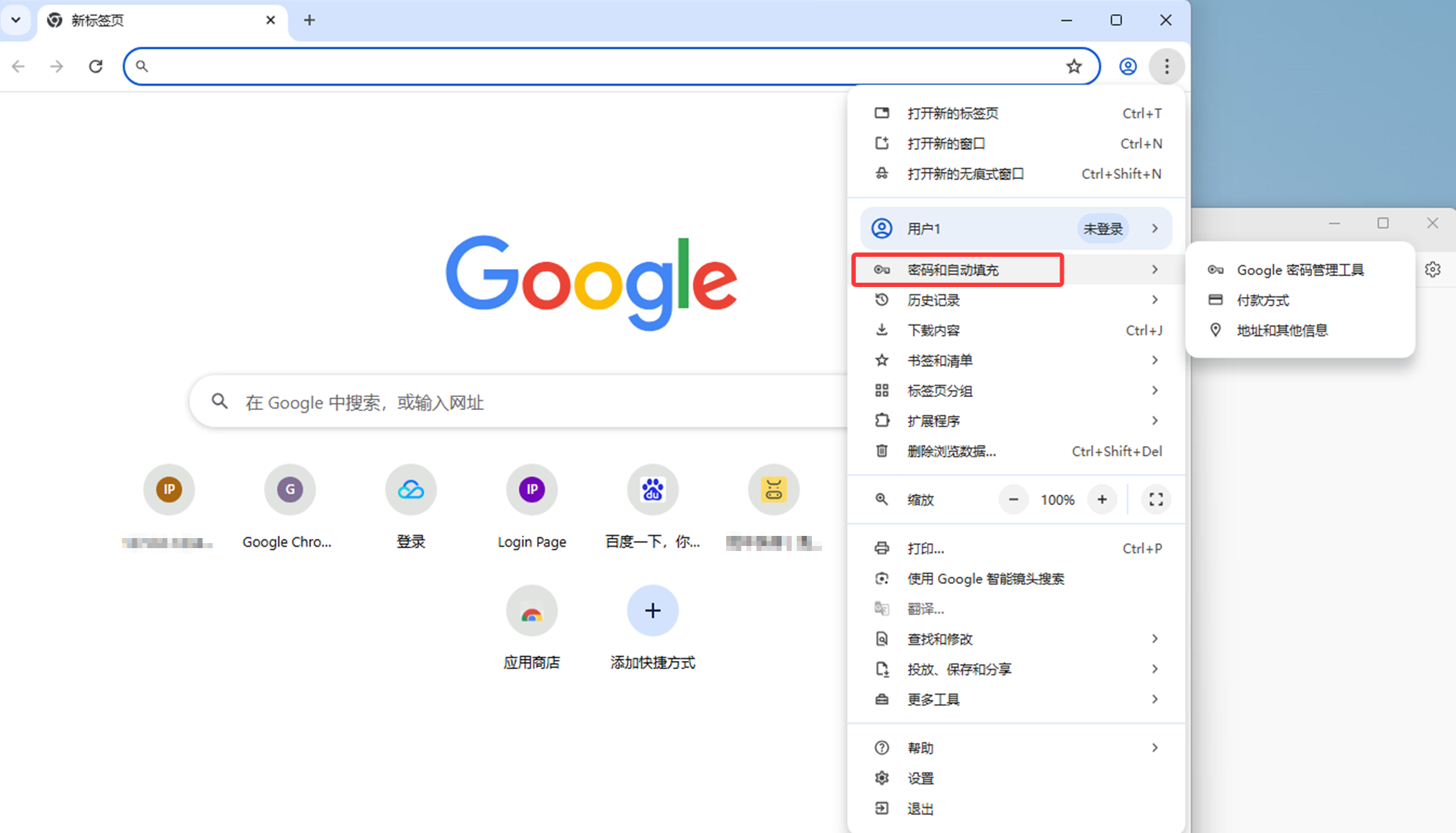

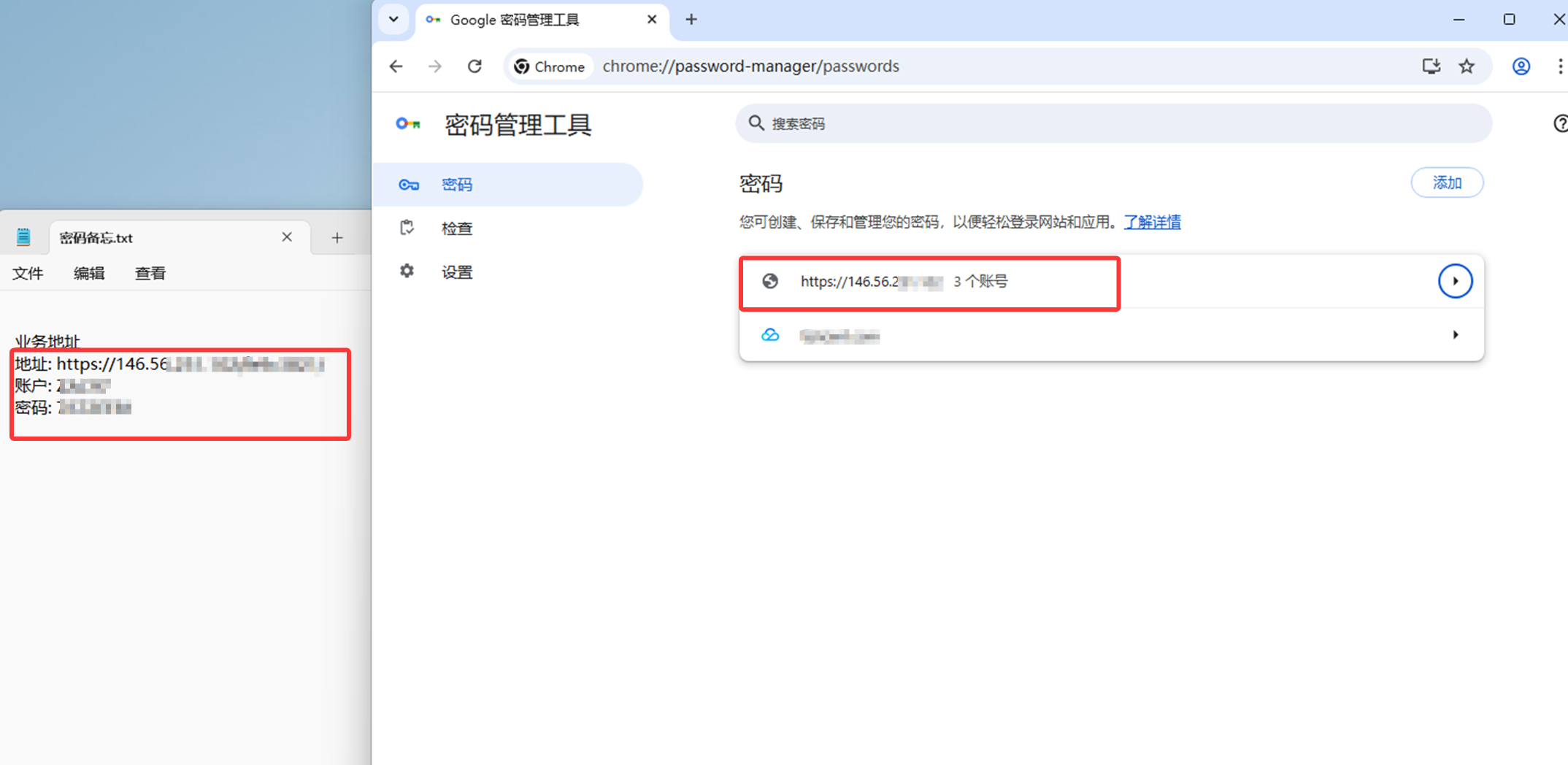

场景2:系统自动在 Chrome/Edge 内核浏览器的密码数据库中插入 URL 账号密码引诱攻击

1. 勾选开启 Web 业务诱饵。

2. 开启 Web 业务诱饵后,系统随机在某个盘符下生成密码文件。

3. 在 Chrome 浏览器中,单击密码和自动填充。

说明:

Edge 浏览器查看已保存密码的路径请以浏览器官方指定的路径为准。

4. 系统自动在 Chrome/Edge 内核浏览器的密码数据库中插入 URL 链接,账号密码。

5. 攻击者使用浏览器访问获取的业务地址。

6. iOA 系统管理员进入终端防入侵 > 实时防护 > 实时风险,在实时风险页面筛选业务欺骗事件,查看告警信息。

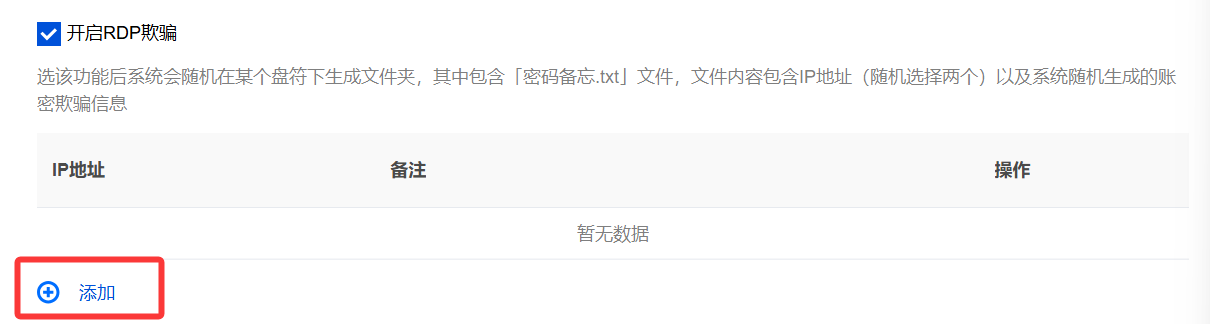

开启RDP 应用诱饵

场景1:系统随机在某盘符下生成密码文件引诱攻击者访问

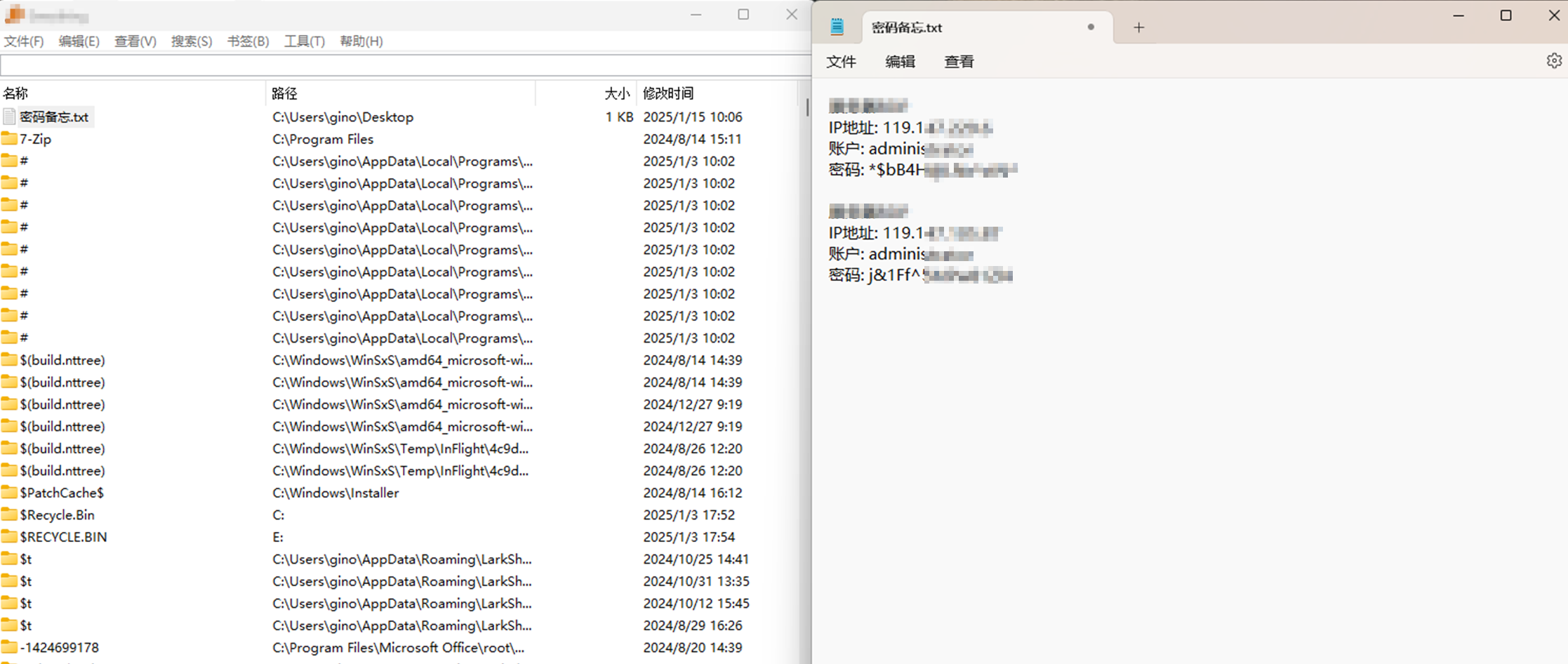

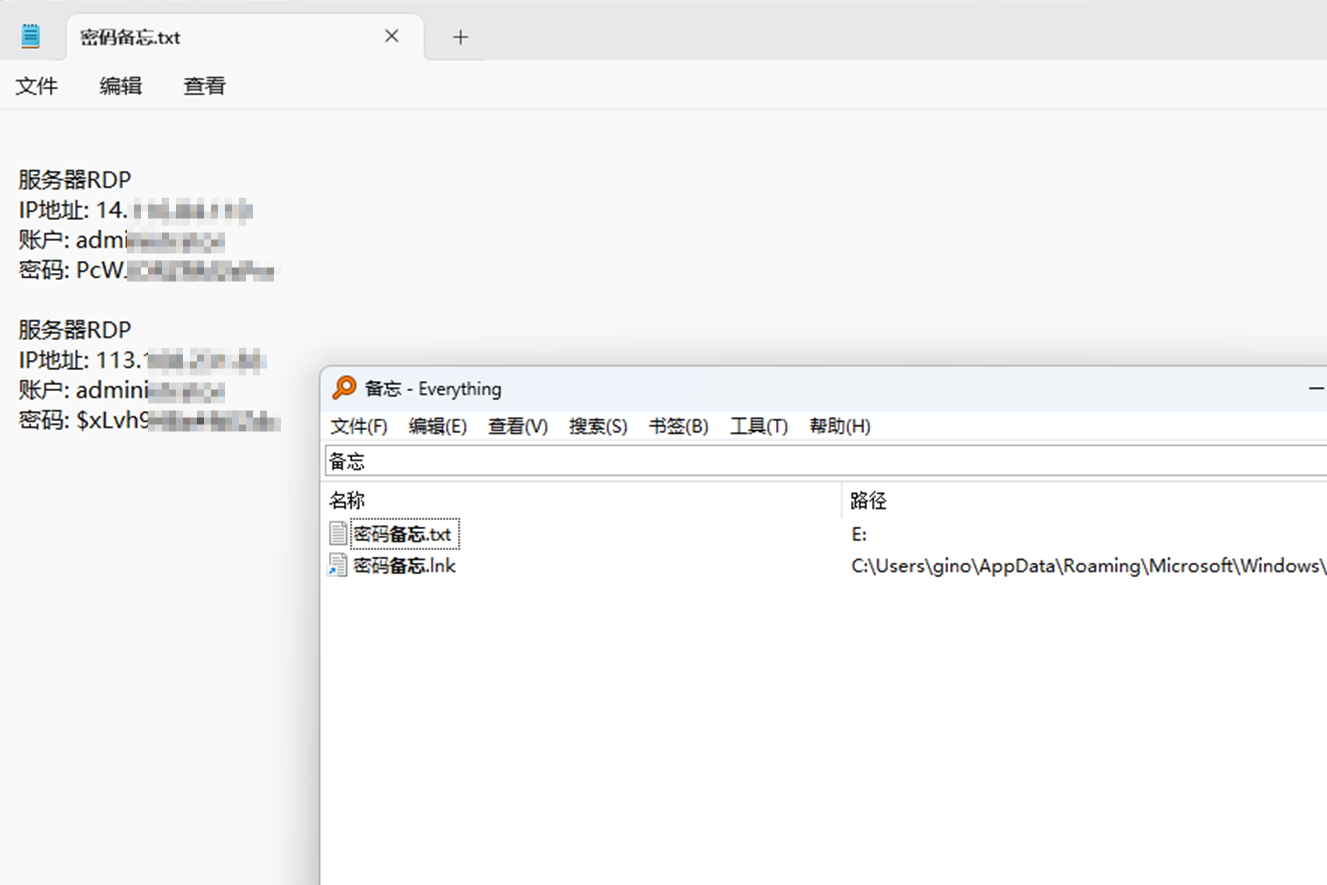

1. 系统会随机在某个盘符下生成文件夹,其中包含「密码备忘.txt」文件,文件内容包含 IP 地址(随机生成两个)以及系统随机生成的账密欺骗信息。

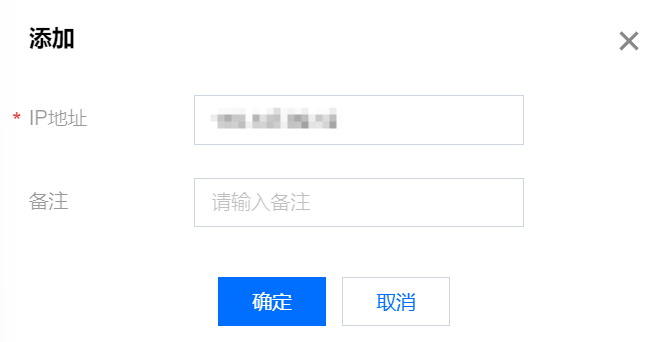

2. 勾选开启 RDP 应用诱饵,单击添加。

3. 系统自动生成 IP 地址,您无需填写 IP 地址信息,输入备注后单击确定。

4. 终端验证。

4.1 系统随机在某个盘符下自动生成密码文件,文件内容包含 IP 地址(随机生成两个)、以及系统随机生成的账户,密码信息。

4.2 攻击者远程连接服务器,连接失败。

4.3 iOA 系统管理员进入终端防入侵 > 实时防护 > 实时风险,在实时风险页面筛选 RDP 欺骗事件,查看告警信息。

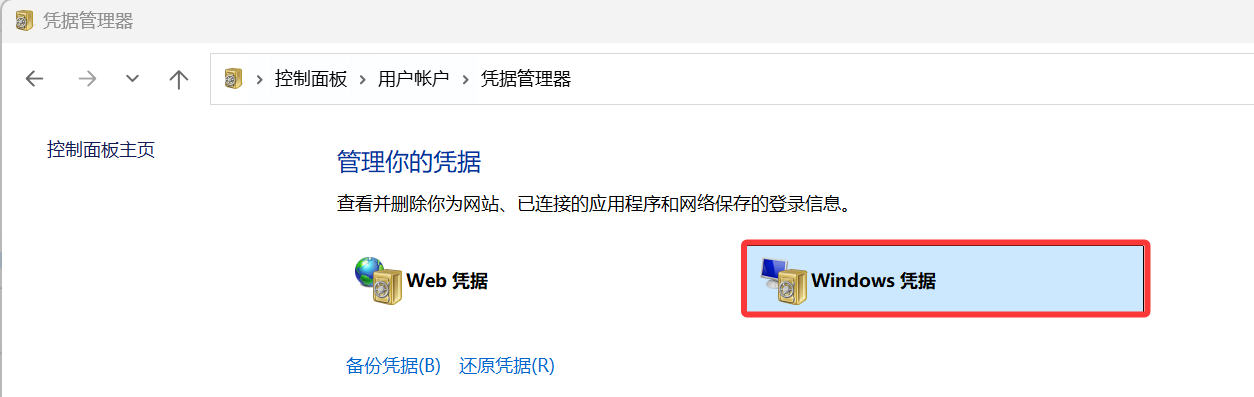

场景2:在 Windows 系统登录凭据中插入 RDP 的 IP、账号、密码引诱攻击

1. 勾选 RDP 应用诱饵,单击添加。

2. 系统自动生成 IP 地址,您无需填写 IP 地址信息,输入备注后单击确定。

3. 系统随机在某个盘符下自动生成密码文件,文件内容包含 IP 地址(随机生成两个)、以及系统随机生成的账户,密码信息。

4. 进入Windows 电脑控制面板 > 用户账户 > 凭据管理器 > Windows 凭据。

5. 在系统登录凭据中自动插入 RDP 的 IP、账号、密码信息,该IP地址账户密码信息为系统随机生成的欺骗信息。

6. 攻击者远程连接服务器,触发告警。

7. iOA 系统管理员进入终端防入侵 > 实时防护 > 实时风险,在实时风险页面筛选 RDP 欺骗事件,查看告警信息。

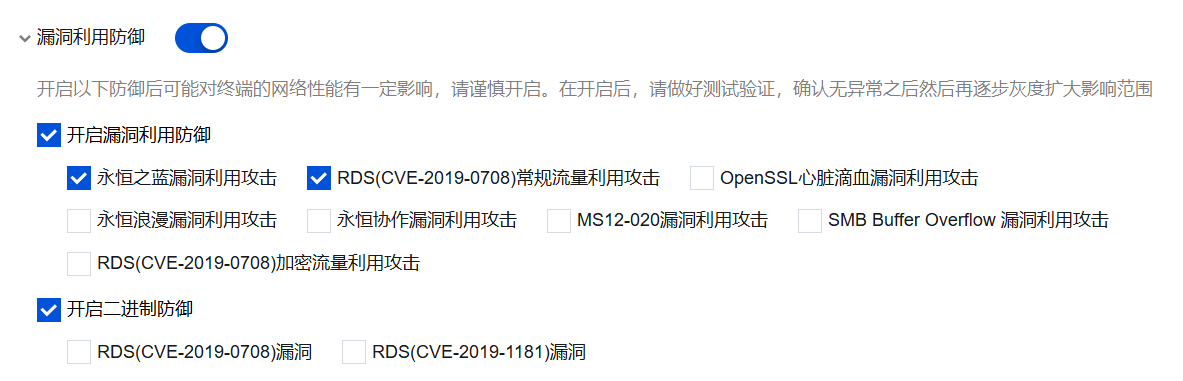

漏洞利用防御

支持多种漏洞利用攻击的防御,一旦发现网络入侵攻击,会进行告警。

注意:

开启后可能对终端的网络性能有一定影响,请谨慎开启。在开启后,请做好测试验证,确认无异常之后再逐步灰度扩大影响范围。

开启密码爆破防御

可根据企业的防护安全等级,进行选择性开启,一般建议开启,支持爆破阈值设置。

说明:

开启后可能对终端的网络性能有一定影响,请谨慎开启。在开启后,请做好测试验证,确认无异常之后再逐步灰度扩大影响范围。

热点问题

多个策略执行逻辑是什么?

可能出现在一个用户命中多条策略,系统执行多个策略合并生效的逻辑,不同策略设置的策略项若存在冲突,此时系统将通过优先级来决定如何执行策略。

例如:同时设置A、B两条策略,均命中某一终端X,其中A策略开启了「文档防护」「钓鱼防护」,B策略仅开启了「钓鱼防护」,由于「文档防护」无策略冲突,那么终端X的文档防护策略项会按照A策略的设置生效,而「钓鱼防护」有策略冲突,那么终端X的钓鱼防护策略项会按照A、B策略优先级更高的策略设置生效。

执行优先级的逻辑是什么?

优先级数字越大,策略越优先执行;

优先级可配置的范围是1~100;

优先级允许相同,将通过系统内置的优选策略执行策略。

系统内置优选策略逻辑是什么?

系统内置优选对比维度包括:策略管控对象、策略严格度和策略创建时间。

策略管控对象:粒度越精准越优先,单个终端/用户>自定义组>组织架构;

策略严格度:策略项内配置得越严格,越优先;

策略创建时间:策略越新创建,越优先执行;

详细策略请查看使用手册,或联系我们。