云防火墙(Cloud Firewall, CFW)是一款基于云原生架构的 SaaS 化防火墙,为企业云上业务提供统一的安全策略管控与威胁防护。产品采用高可用设计,通过多可用区(AZ)部署、分布式集群、实时健康检测与自动故障切换等核心技术,为您的业务提供持续的安全保障,并最大限度减少对业务流量的影响。

为适用于不同网络边界与业务场景的防护需求,云防火墙提供了多样化的部署模式。每种模式在架构与可用性设计上各有侧重,您可根据业务实际情况进行选择。

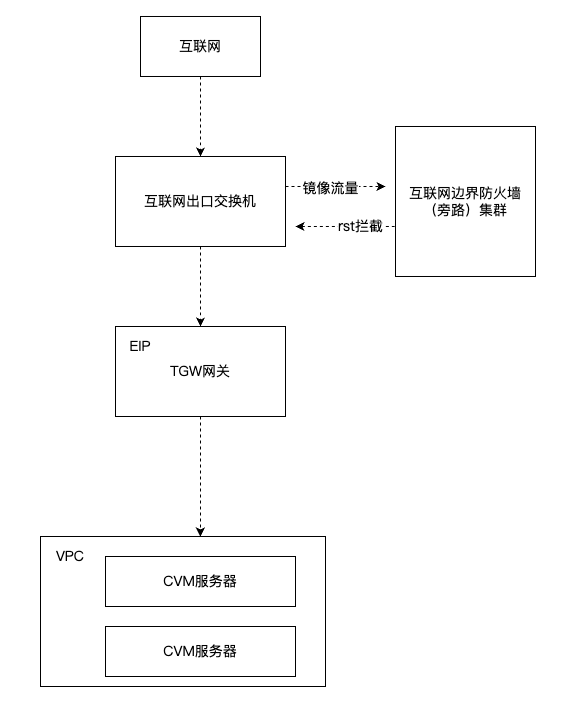

互联网边界防火墙(旁路)

架构设计

互联网边界防火墙旁路模式采用高可用架构设计,在提供安全分析能力的同时,致力于最大限度降低对业务网络的性能影响与部署复杂度。

多可用区(AZ )部署:采用跨可用区双活架构,防火墙集群实例分布式部署在多个可用区(AZ )。当任一可用区发生故障时,支持业务流量自动、无缝地切换至其他健康可用区,从而最大程度保障服务连续性与高可用性。

接入影响

旁路模式通过镜像流量实现安全分析,对业务网络完全透明:

业务无感知:采用流量镜像方式,不改变原有网络路径,可最大限度降低对业务流量转发性能的影响。

零配置接入:无需修改网络配置或路由策略,实现快速部署。

实时分析:在保障业务连续性的同时,提供实时的安全威胁检测和分析能力。

故障切换与自愈

主动健康检查:系统管理平面会对数据平面节点进行实时心跳检测,持续监控节点健康状态。

故障自动恢复:当检测到节点异常时,系统会自动尝试恢复或重启异常节点,以保障分析服务的持续性。

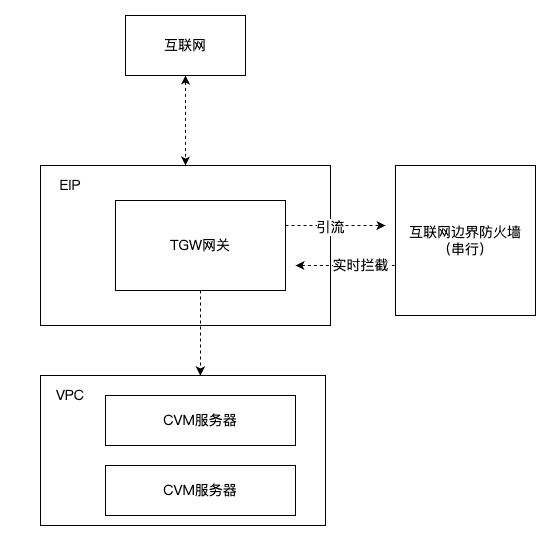

互联网边界防火墙(串行)

架构设计

本产品采用高可用架构设计,旨在确保服务连续性并有效应对各类故障场景。

多可用区(AZ)部署:采用跨可用区双活架构,防火墙集群实例分布式部署在多个可用区(AZ)。当任一可用区发生故障时,支持业务流量自动、无缝地切换至其他健康可用区,从而最大程度保障服务连续性与高可用性。

分布式处理架构:采用分布式集群架构,客户会话将被负载均衡到集群内的多台处理节点上。此设计不仅能有效应对流量洪峰,还能实现故障隔离:当单台机器发生故障时,仅影响其正在处理的少量会话,这些会话在重连后会被自动调度到其他健康节点上恢复。

接入影响

秒级平滑接入:通过在现有流量路径上增加一跳的方式将流量引流至防火墙,此过程不涉及路由表修改,因此不会中断已有的网络会话。依托标准的 TCP / IP 重传机制,整个接入过程对业务网络无感知,不产生业务可感知的抖动或中断。

故障切换与自愈

节点级自愈集群:管理平面通过实时心跳检测监控每个数据平面节点。发现异常节点后,调度系统会将其秒级剔除,并通过重新哈希(Re-hash)算法将其流量分发至健康节点,实现秒级故障隔离。

会话状态同步:集群采用分布式会话同步技术。在正常运行时,各节点的会话状态会持续同步。当发生单机故障并触发流量迁移时,新接管的节点能够识别并继承原有会话状态,从而确保大部分 TCP 长连接不会中断,实现用户无感知的平滑切换。

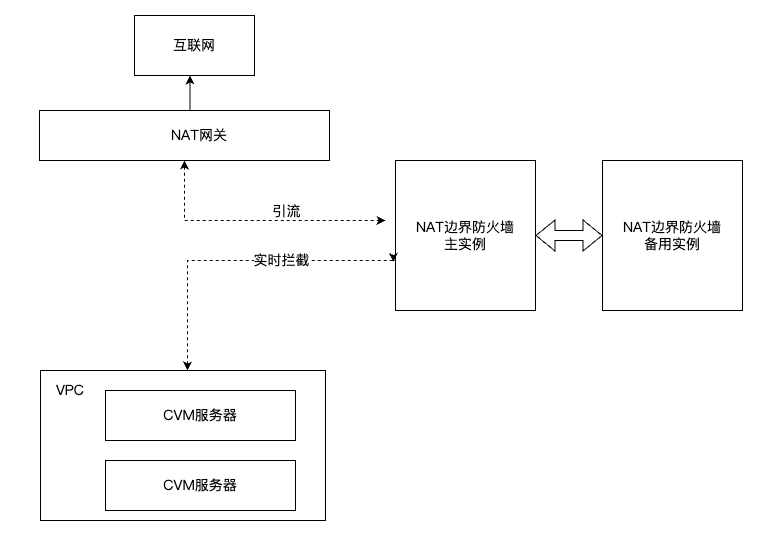

NAT 边界防火墙

架构设计

NAT 边界防火墙提供两种部署模式,以满足不同用户的网络架构和安全管理需求。

新增模式:防火墙直接承载 NAT 网关功能,公网 IP(EIP)挂载于防火墙实例上。 简化网络拓扑,实现安全与网络功能的统一管理。

接入模式:防火墙以串行方式部署在云服务器(CVM)与现有 NAT 网关之间,作为流量清洗的中间跳点。 保留用户原有 NAT 网关架构,实现平滑安全加固。

接入影响

不同部署模式的接入过程对业务的影响不同,请根据业务敏感性选择合适的操作时机。

新增模式:在此模式下,EIP 由防火墙实例托管。为实现高可用,建议用户额外配置一个标准的 NAT 网关作为备用出口。当防火墙发生故障时,可通过切换备用路由将流量导向备用的 NAT 网关。

注意:

此切换会导致出口 EIP 发生变化。请评估您的业务是否接受以下影响:

1. 所有通过原EIP建立的活跃网络连接会中断,需要客户端重连。

2. 如果第三方服务(如数据库、API)已将原EIP加入访问白名单,请务必提前将备用NAT网关的EIP也加入白名单,否则切换后访问将被拒绝。

3. 如果您的业务域名直接解析至该EIP,需同步更新DNS记录。

接入模式:会产生短暂网络抖动。由于需要修改 VPC 路由表的下一跳指向,接入过程通常会产生 1~2 秒的网络抖动,可能导致已建立的长连接(如数据库连接、长轮询等)中断。

说明:

建议在业务低峰期进行操作,以最小化对敏感业务的影响。

故障切换与自愈

新增模式容灾:通过备用路由切换实现。当 NAT 边界防火墙故障时,流量可被切换至备用的 NAT 网关。

注意:

此切换会导致出口 EIP 发生变化。请评估您的业务是否接受以下影响:

1. 所有通过原EIP建立的活跃网络连接会中断,需要客户端重连。

2. 如果第三方服务(如数据库、API)已将原EIP加入访问白名单,请务必提前将备用NAT网关的EIP也加入白名单,否则切换后访问将被拒绝。

3. 如果您的业务域名直接解析至该EIP,需同步更新DNS记录。

接入模式容灾:支持主备切换与自动 Bypass。当防火墙故障时,系统会自动将子网路由的下一跳指向原有的 NAT 网关,使流量完全绕过防火墙,确保网络不中断。

手动 Bypass 机制:提供紧急处置能力。当出现业务误拦截或需临时恢复最大网络性能等紧急情况时,用户可手动启用 Bypass 功能,使流量按原始路径直接放行,暂时绕过安全检测。

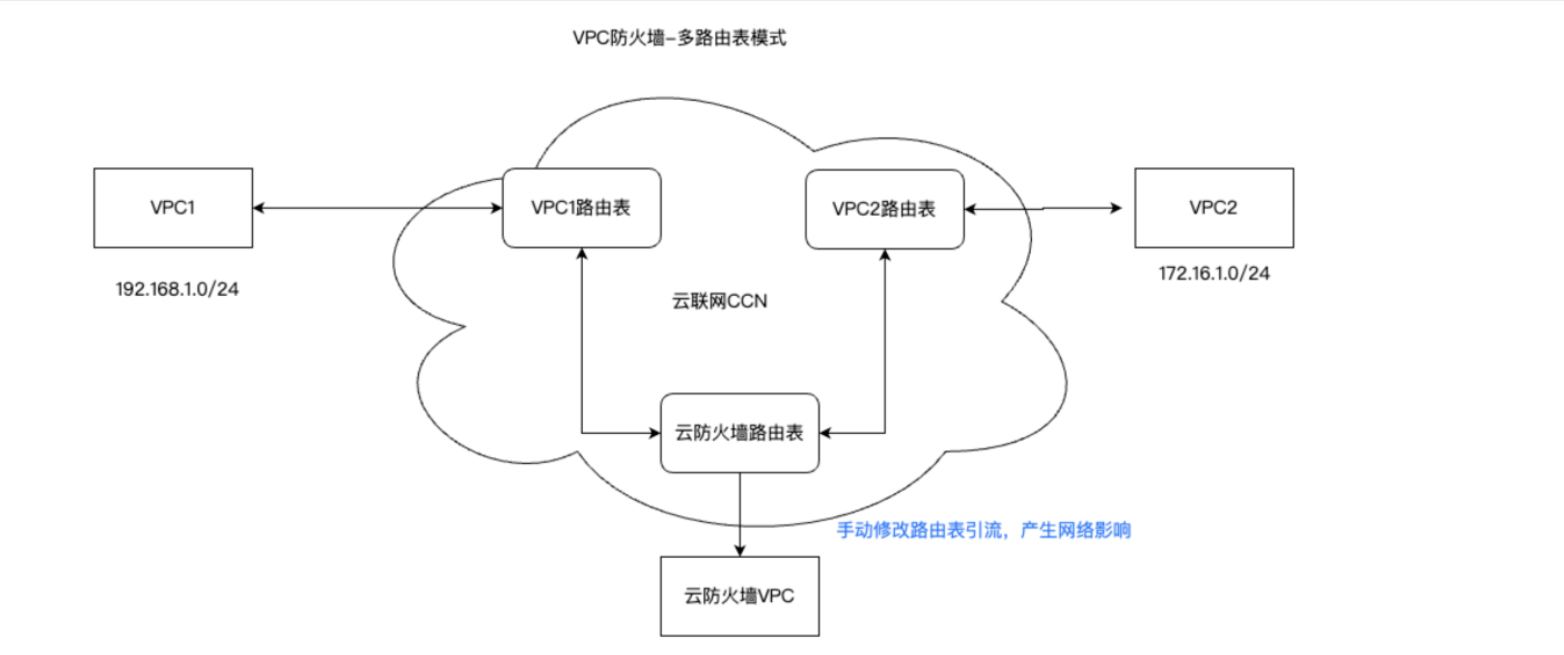

VPC 边界防火墙(集群 - 多路由表模式)

架构设计

VPC 边界防火墙通过路由引流方式实现对 VPC 间流量的安全防护,具备弹性可扩展的分布式架构。

引流原理:通过动态修改 VPC 的默认路由表,将需要防护的 VPC 间流量主动引流至 VPC 防火墙集群进行安全检测。

分布式集群架构:采用分布式集群部署,通过自研的智能调度算法将流量负载均衡至集群内的多台防火墙引擎进行并行处理。当面对业务流量洪峰时,集群可自动弹性伸缩,有效避免单点性能瓶颈。

接入影响

VPC 边界防火墙采用引流模式,接入过程会涉及路由策略的动态调整,具体影响如下:

网络抖动:开启防火墙开关瞬间,底层网络进行路由收敛,通常会产生 1~2 秒的短暂网络抖动或延迟。

CVM 互访体验:对于跨 VPC 或同 VPC 内子网间的 CVM 互访,网络不会中断。基于 TCP / IP 协议的重传机制,业务层面通常仅感知为一次短暂的延迟波动。

PaaS 服务影响:对于通过云联网(CCN)连接的PaaS服务(如数据库、中间件),在流量切换过程中,已建立的长连接可能会发生中断,需要业务端具备重连机制。

故障切换与自愈

节点级自愈集群:管理平面通过实时心跳检测监控每个数据平面节点。发现异常节点后,调度系统会将其秒级剔除,并通过重新哈希(Re-hash)算法将其流量分发至健康节点,实现秒级故障隔离。

会话状态同步:集群采用分布式会话同步技术。在正常运行时,各节点的会话状态会持续同步。当发生单机故障并触发流量迁移时,新接管的节点能够识别并继承原有会话状态,从而确保大部分 TCP 长连接不会中断,实现用户无感知的平滑切换。

链路级旁路保护:在极端情况(如集群全不可用)下,系统具备自动 Bypass 机制。云联网检测到故障后会自动撤销引流路由,使流量回退至原始路径,保障基础连通性。

手动 Bypass 机制:提供紧急处置能力。当出现业务误拦截或需临时恢复最大网络性能等紧急情况时,用户可手动启用 Bypass 功能,使流量按原始路径直接放行,暂时绕过安全检测。

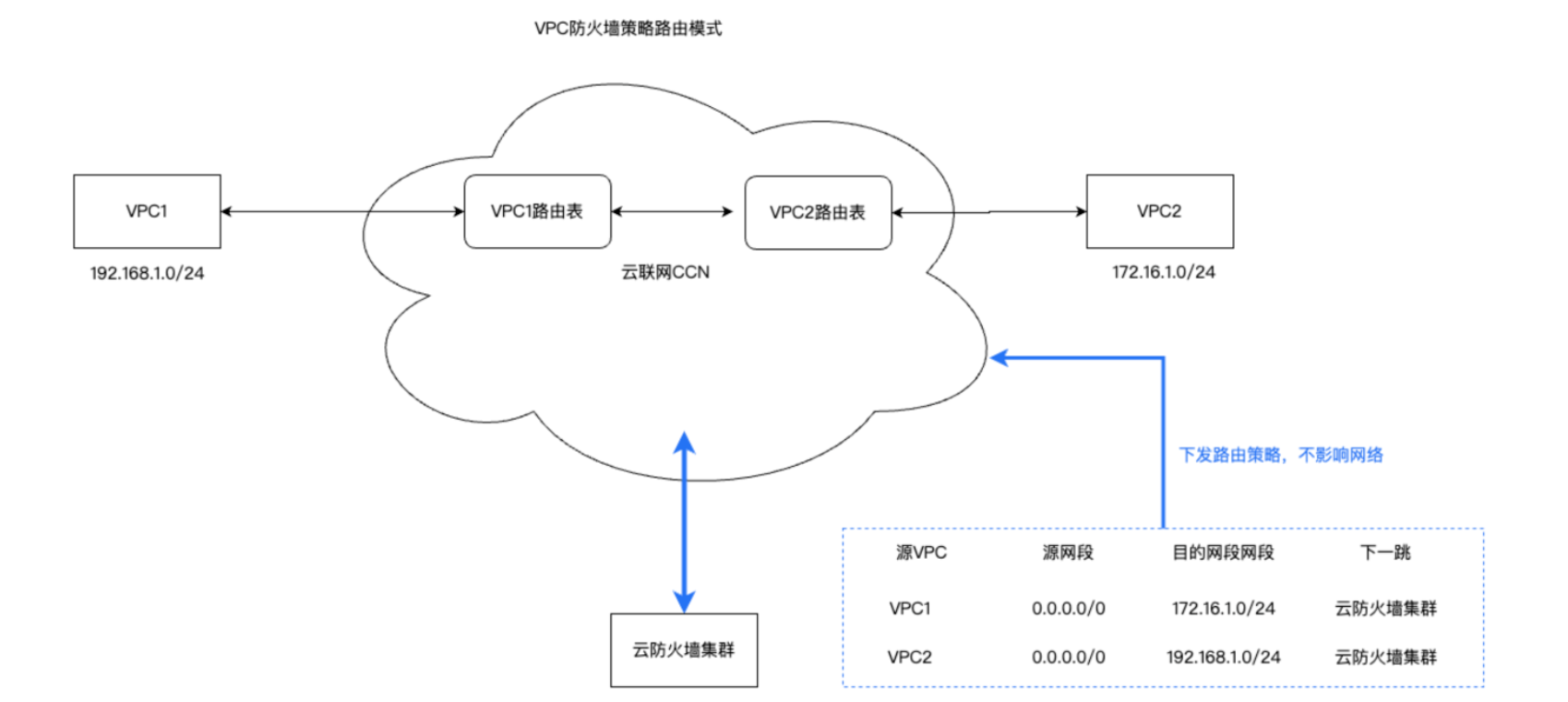

VPC 边界防火墙(集群 - 策略路由模式)

架构设计

VPC 边界防火墙策略路由模式通过智能路由引流技术,实现业务无感知的安全接入。

引流原理:云防火墙自动下发路由策略,通过策略路由方式将需要防护的 VPC 间流量智能引流至防火墙集群,无需修改用户现有路由表。

分布式集群架构:采用弹性分布式集群架构,通过智能调度算法实现流量在多台防火墙引擎间的负载均衡。支持自动弹性伸缩,可有效应对业务流量波动,避免单点性能瓶颈。

接入影响

策略路由模式采用无侵入式引流技术,最大程度降低对业务的影响:

业务无感知接入:采用无侵入式引流技术,避免直接改动基础网络路由表,从而保持现有网络架构的稳定性。

零抖动部署:接入过程致力于避免业务可感知的网络抖动或连接中断,实现业务侧近乎无感知的平滑上线。

实时生效:策略配置后实时生效,无需业务中断或配合。

故障切换与自愈

节点级自愈集群:管理平面通过实时心跳检测监控每个数据平面节点。发现异常节点后,调度系统会将其秒级剔除,并通过重新哈希(Re-hash)算法将其流量分发至健康节点,实现秒级故障隔离。

会话状态同步:集群采用分布式会话同步技术。在正常运行时,各节点的会话状态会持续同步。当发生单机故障并触发流量迁移时,新接管的节点能够识别并继承原有会话状态,以维持TCP 长连接状态为目标,减少因节点故障导致的连接中断,实现平滑切换。

链路级旁路保护:在极端情况(如集群全不可用)下,系统具备自动 Bypass 机制。云联网检测到故障后会自动撤销引流路由,使流量回退至原始路径,保障基础连通性。

手动 Bypass 机制:提供紧急处置能力。当出现业务误拦截或需临时恢复最大网络性能等紧急情况时,用户可手动启用 Bypass 功能,使流量按原始路径直接放行,暂时绕过安全检测。

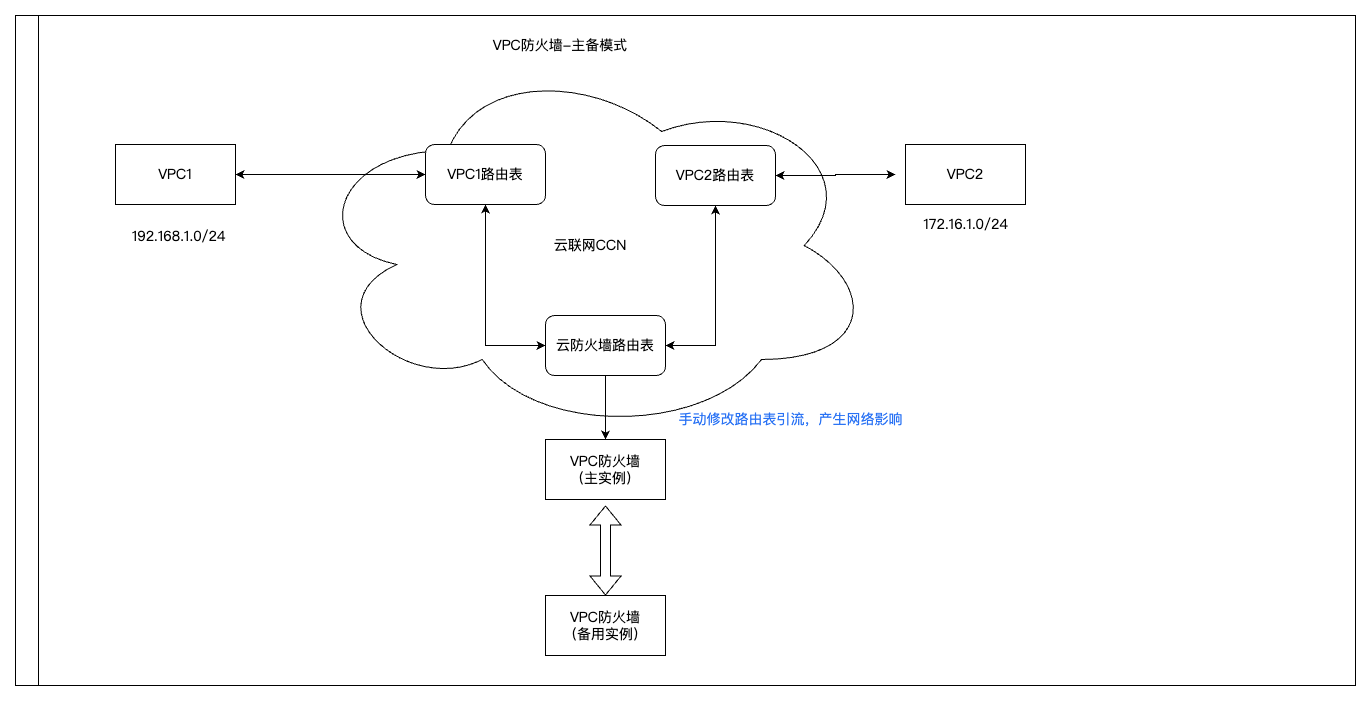

VPC 边界防火墙(主备模式)

架构设计

VPC 边界防火墙(主备模式)通过路由表引流方式实现 VPC 间流量的安全防护,为企业云上网络提供可靠的安全保障。

引流原理:通过动态修改 VPC 的默认路由表,将需要防护的 VPC 间流量主动引流至 VPC 防火墙集群进行安全检测和访问控制。

接入影响

VPC 边界防火墙(主备模式)采用路由表引流模式,接入过程会涉及网络路由的调整,具体影响如下:

短暂路由收敛抖动:开启操作会触发路由规则动态发布,导致路由生效瞬间产生 1~2 秒的网络抖动。此为正常技术现象,建议在业务低峰期执行此操作。

业务访问感知:此次抖动对多数业务影响轻微。云服务器(CVM)之间的互访(跨 VPC 或同 VPC 内)不会中断,仅表现为短暂延迟,短连接业务通常无感知。

长连接中断风险:对于通过云联网(CCN)连接的数据库、消息队列等 PaaS 服务,其已建立的 TCP 长连接在切换过程中很可能中断。此为最主要的风险点。

注意:

在开启 VPC 边界防火墙(主备模式)前,务必验证并确保您的应用程序支持长连接自动重连/重传机制,以防服务异常。

故障切换与自愈

跨可用区(AZ)双活容灾:支持将防火墙集群节点分布在同一地域的多个可用区(如广州三区、广州四区)。当任一可用区发生故障时,流量自动调度至健康可用区,实现 AZ 级容灾,确保业务连续性。

手动 Bypass 机制:提供紧急处置能力。当出现业务误拦截或需临时恢复最大网络性能等紧急情况时,用户可手动启用 Bypass 功能,使流量按原始路径直接放行,暂时绕过安全检测。