您可以在域名管理页面,对域名的防护策略进行修改。

应用场景

安全加速基于腾讯海量 Web 攻击样本库,支持对访问进行特征匹配,有效抵御 SQL 注入、XSS 攻击、本地文件包含等各类 Web 攻击,实时保护用户源站。

防护配置

1. 登录 SCDN 控制台,进入 WAF 防护管理页面,可编辑 Web 攻击防护配置,查看防护规则明细。

2. 单击编辑,支持弹窗修改防护等级和防护模式。

您可以选择开启 Web 攻击防护,调整防护等级。

防护等级:域名开启 Web 攻击防护配置时,可根据业务要求,配置宽松、中等、严格、高危四种级别的防护策略。其中,中等包括了中等与宽松等级的 Web 防护规则,严格包括了宽松、中等、严格等级的 Web 防护规则。以此类推,防护等级越严苛,防护规则越丰富,越有效识别攻击。

防护模式:支持拦截和观察。选择拦截,当节点检测到 Web 攻击请求时,会拦截该请求,并按拦截页面设置,响应默认拦截页面和403状态码,或将请求重定向至用户自定义拦截页面。选择观察,仅记录被判定为 Web 攻击的请求及其被识别的攻击类型,不会影响正常响应。

拦截页面:支持配置默认页面和自定义拦截页面。后者,节点将重定向所拦截的 Web 攻击请求至指定的自定义拦截页面。

重定向状态码:可指定上述重定向响应的状态码301或302。

3. 规则类型:Web 攻击防护规则按照防护的攻击类型分为以下⼤类,共计430条规则细则,除了根据规则等级进⾏宽松、中等、严格、高危策略调整外,也可针对规则细则进⾏开启/关闭。

攻击分类 | 攻击描述 |

命令/代码注入攻击 | 注⼊攻击的⼀种,包含 shell 命令注⼊,PHP 代码注⼊,Java 代码注⼊等。若被攻击者成功利⽤,可导致⽹站执⾏攻击者注⼊的代码。 |

开源组件漏洞 | 常见 Web 开源组件漏洞产生的攻击行为。 |

SQL 注入攻击 | 在网站实现上,对于输入参数过滤不严,导致 SQL 数据库的内容被非法获取。 |

任意⽂件读取/下载 | 检测某些配置⽂件、数据库⽂件及参数数据,是否被随意下载。 |

文件上传攻击 | 当上传文件伪装成正常后缀的恶意脚本时,攻击者可借助本地文件包含漏洞执行该文件。 |

其他漏洞攻击 | 由于Web 服务器本身安全和其他软件配置安全或漏洞引起的攻击。 |

常⻅ CMS 漏洞攻击 | 内容管理系统CMS,如wordpress,phpcms,discuz等存在漏洞,导致站点⾯临⼊侵威胁。 |

XSS 跨站脚本攻击 | 当应用程序的新网页中包含不受信任的、未经恰当验证或转义的数据,或者使用可以创建 HTML 或 JavaScript 的浏览器 API 更新现有的网页时,会出现 XSS 缺陷。XSS 让攻击者能够在受害者的浏览器中执行脚本,并劫持用户会话、破坏网站或将用户重定向到恶意站点。 |

扫描器攻击漏洞 | 检测⽹站是否被恶意扫描。 |

Webshell 检测攻击 | 攻击者上传webshell⽹⻚后⻔,得到⼀个命令执⾏环境,已达到控制⽹站服务器的⽬的。 |

XXE 攻击 | 由于 XML 处理器在 XML ⽂件中存在外部实体引⽤。攻击者可利⽤外部实体窃取使⽤ URI ⽂件处理器的内部⽂件和共享⽂件、监听内部扫描端⼝、执⾏远程代码和实施拒绝服务攻击。 |

LDAP 注⼊攻击 | 攻击者通过ldap(轻量级⽬录访问协议)注⼊攻击,可以获取敏感数据。 |

常⻅ OA 漏洞攻击 | 针对常⻅OA、邮箱的等国产闭源软件的漏洞防护。 |

服务端模板注入漏洞 | 服务端错误的将用户输入作为模板进行解析,导致了模板中恶意语句被执行,进而造成代码执行等。 |

服务端请求伪造 | 防护攻击者借助服务器访问请求接口的缺陷发起恶意请求的攻击。 |

未授权访问漏洞 | 一些管理后台,调试页面,没有对请求的用户进行权限校验,攻击者利用系统的一些功能,可能造成敏感信息的泄漏,代码执行等。 |

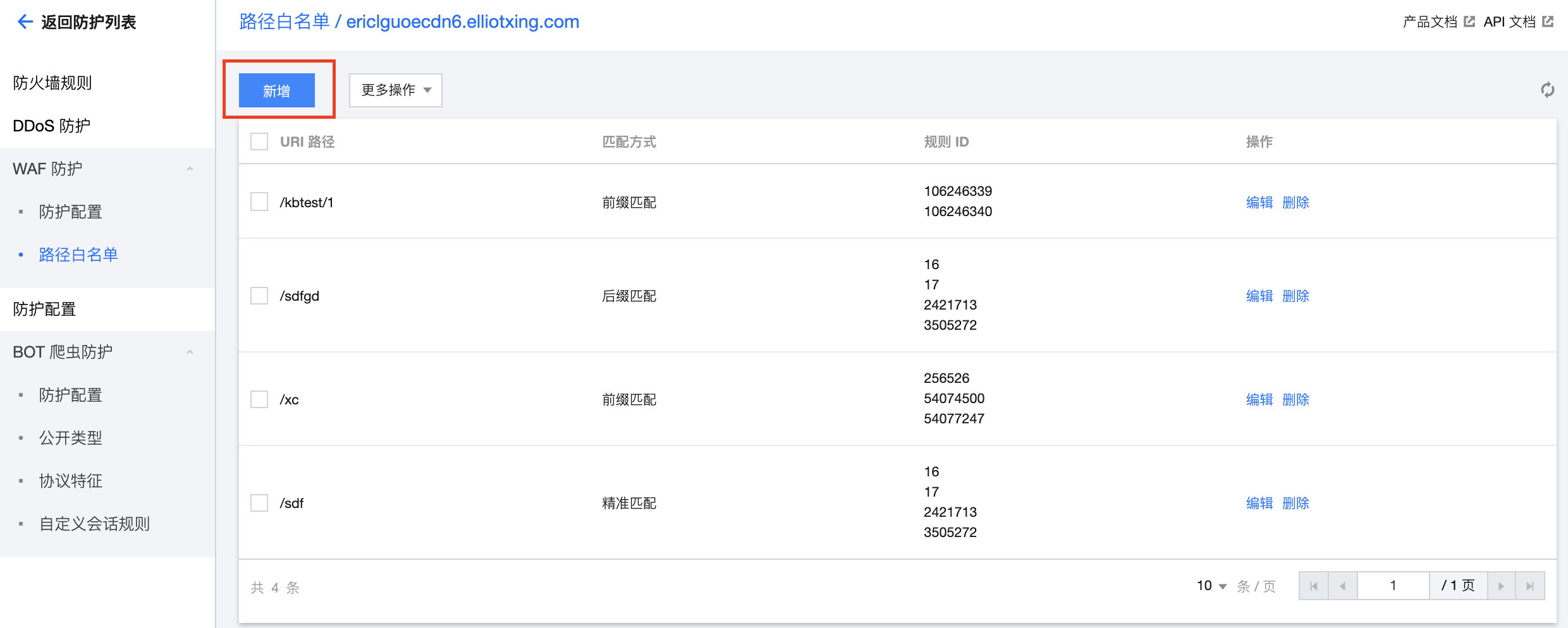

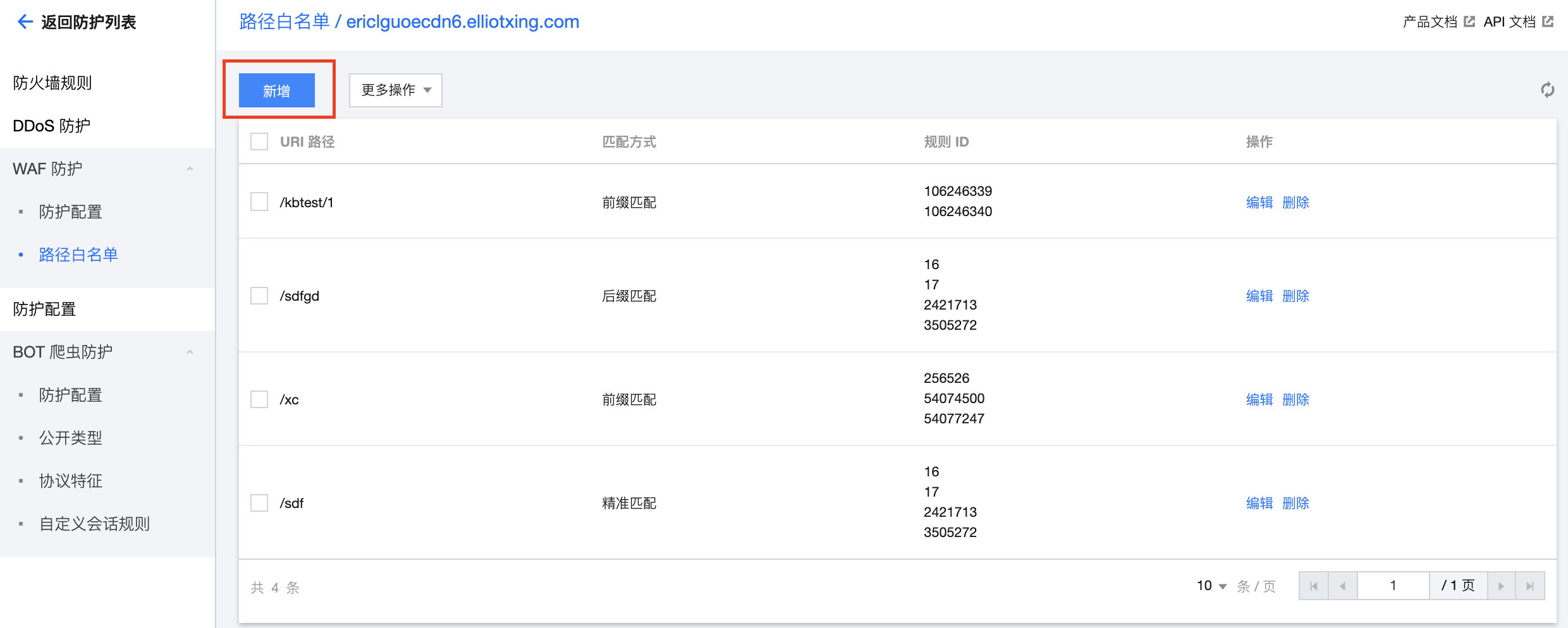

路径白名单

安全加速支持基于指定 WAF 规则,添加针对特定域名的路径白名单。白名单生效后,该路径不会触发指定的 WAF 规则防护。

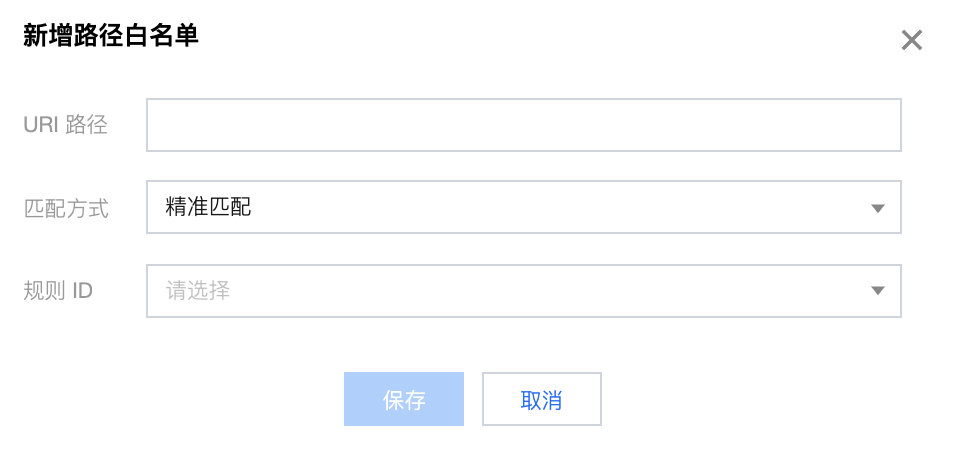

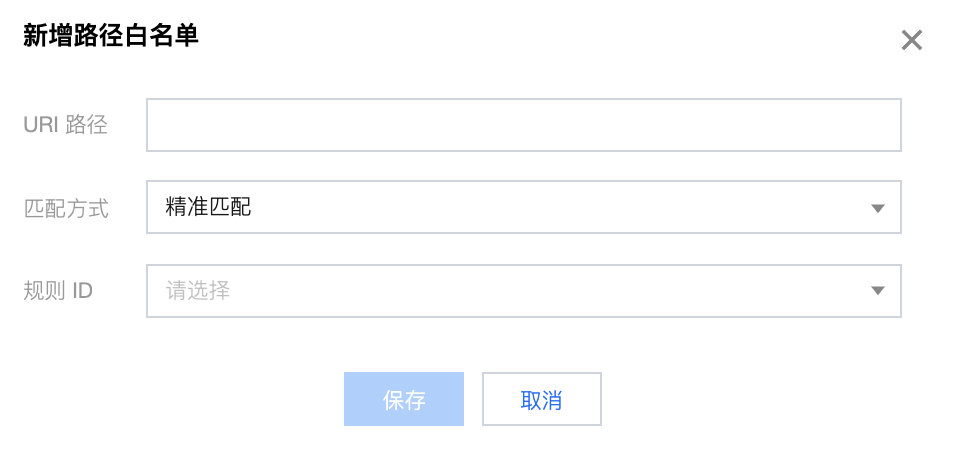

单击新增添加需要添加白名单的路径 URI。

匹配方式:支持 URI 全路径精准匹配,URI 前缀匹配、URI 后缀匹配。