注意:

本篇文档仅适用于云托管新版控制台。

适用场景

授权子账号操作云托管环境/服务,允许或限制子账号只能操作特定的云托管环境。

操作步骤

步骤1:用主账号完成云托管开通授权

说明:

如果主账号登录后,发现已经可以直接创建环境,说明角色授权已完成,无需再次操作,可跳过此步骤。

步骤2:主账号为子账号关联策略

1. 用主账号登录 访问管理控制台 > 用户 > 用户列表,找到需要授权的子账号,单击对应的授权。

2. 在弹出的关联策略弹窗中,搜索以下两个策略:QcloudCamReadOnlyAccess,QcloudAccessForTCBRole,选中后单击确定。

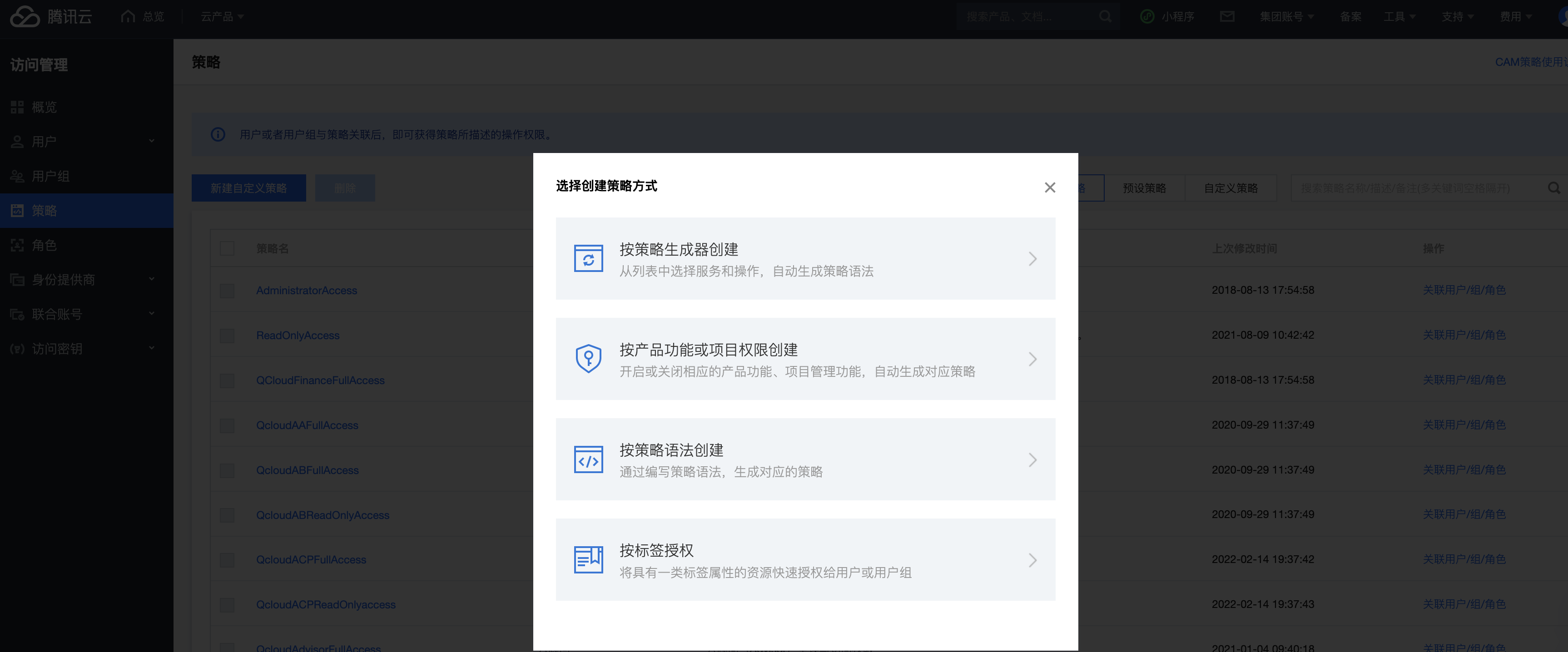

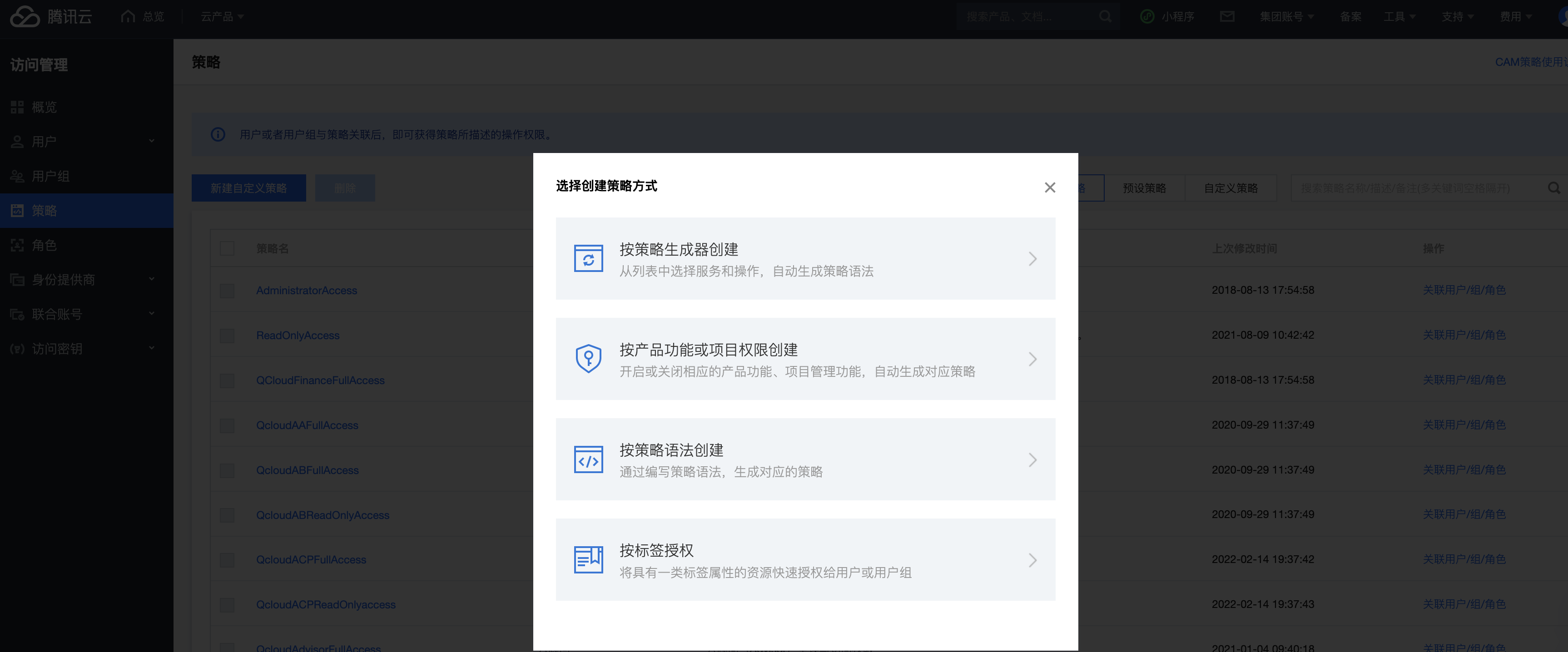

步骤3:创建自定义策略

效果(Effect):允许表示授予子账号可以做某操作,拒绝表示禁止子账号做某操作。

服务(Service):选择云托管 CloudBase Run。

操作(Action):可选全部或只允许或拒绝子账号能对云托管做指定的操作。可进一步细分为读操作或写操作。

资源(Resource):

选择全部资源,则子账号可以操作所有的云托管独立控制台环境(不包含云开发中云托管)。

选择特定资源,则子账号只能操作指定的云托管独立控制台环境,不能操作其他环境。资源六段式:在特定资源中,需要通过资源六段式指定策略生效范围。

服务:默认填写“tcbr”。

地域:请按实际地域选择。(目前云托管仅支持北京/上海/广州)。

账户:默认填写“uin/${主账号 ID}”。

资源前缀:默认填写“env”。

资源:请按实际环境 ID,填写“${envId}”。

下面是一个配置好了的策略示例。配置效果:被这个策略关联的用户、用户组、角色,只能操作账号下“test-env”这个环境,能对这个环境做全部操作。

使用 JSON 方式编辑策略,输入以下内容也可得到示例效果:

{"version": "2.0","statement": [{"effect": "allow","action": ["tcbr:*"],"resource": ["qcs::tcbr::uin/100007xxxxxx:env/test-env"]}]}