近期发现了一则开源 Nacos 组件存在的身份认证绕过漏洞,可能会对开启公网的引擎造成潜在安全风险,目前 TSE Nacos 已经针对此漏洞进行了修复,如果您的存量引擎受到影响,可以根据以下信息判断与修复。

原因及影响

该漏洞是由于部分存量 Nacos 实例在默认配置下采用了开源 token.secret.key,导致未配置自定义 token.secret.key 的实例可能被攻击者利用,在未授权的情况下绕过身份认证机制,获取平台权限。

影响范围

满足以下条件的引擎,可能会受到此漏洞影响:

2022.03.10之前创建的引擎,且当前版本为2.0.3.X;

2023.03.07之前创建的引擎,且当前版本为2.1.0.X。

修复方案

1. 需要升级引擎版本至最新版本。

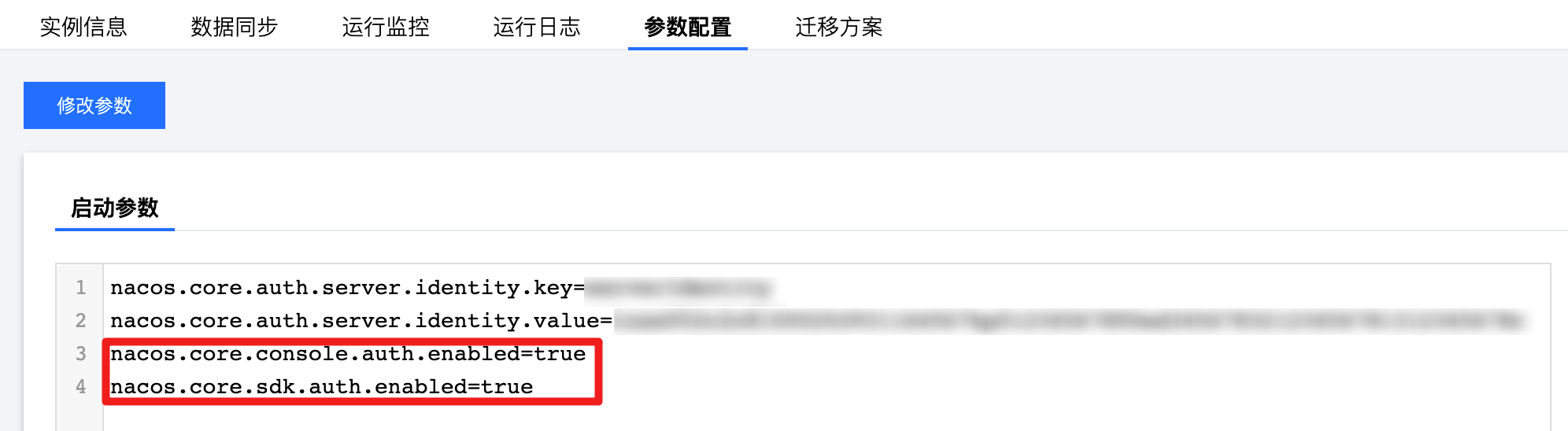

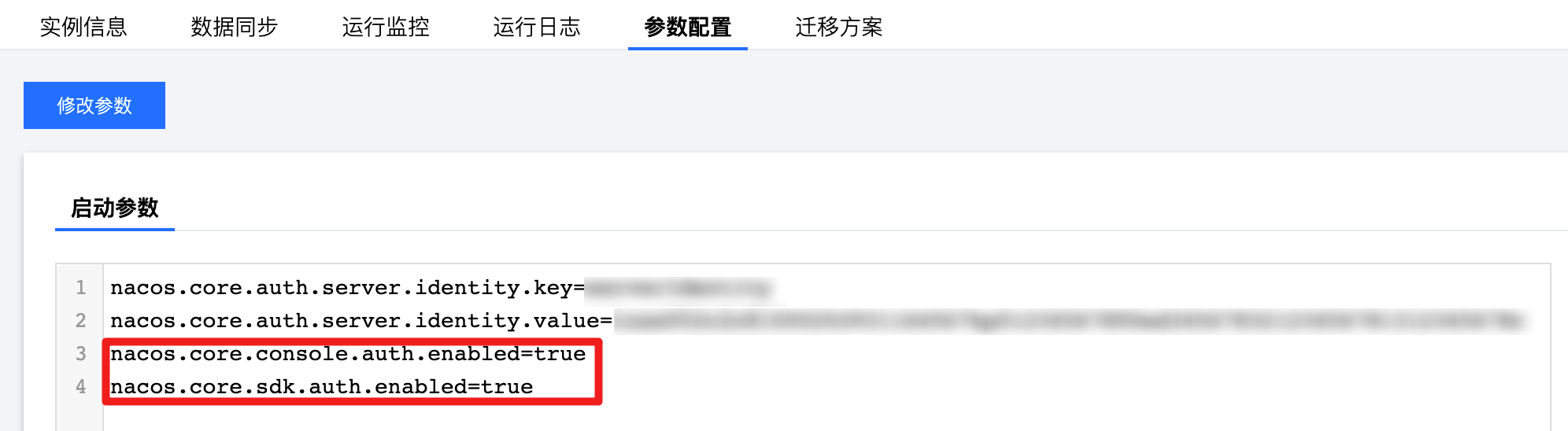

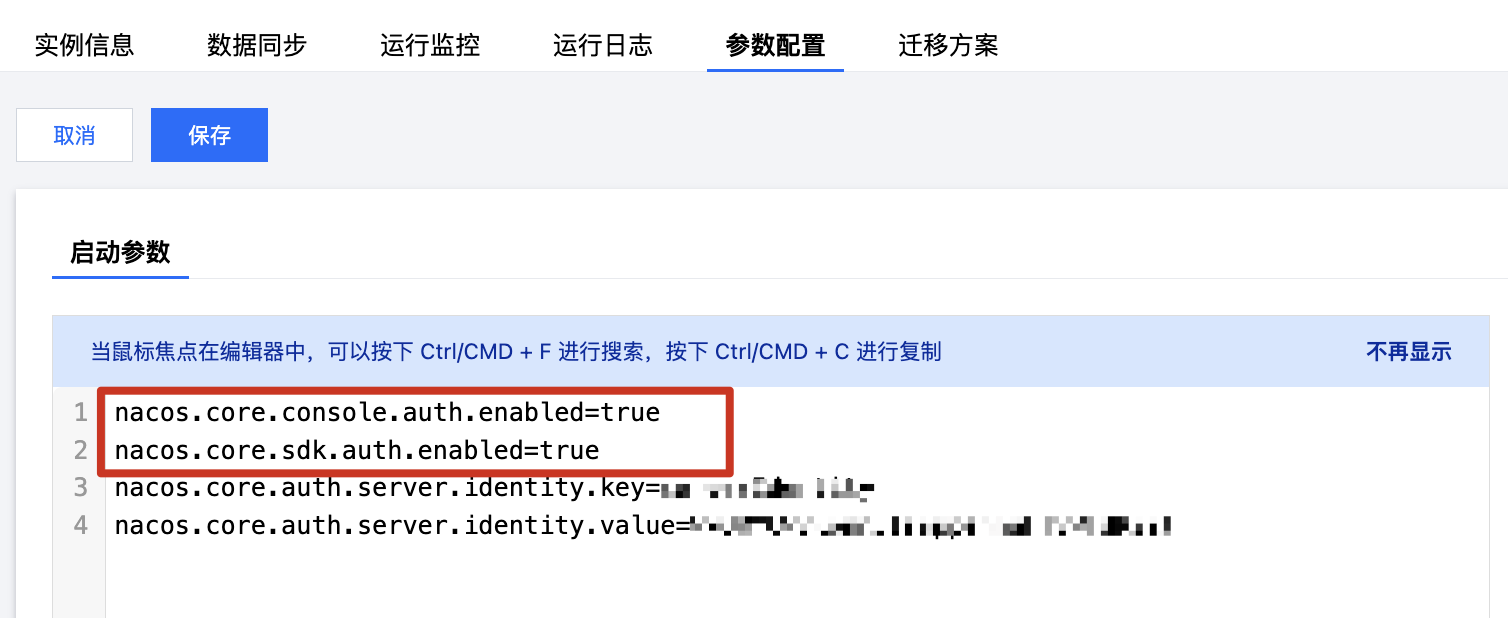

2. 进入到引擎运行实例页面,单击参数配置,设置控制台和客户端鉴权参数为 true。

说明:

如果

nacos.core.auth.server.identity.value 为 security,强烈建议修改为任意随机字符串。对已开启客户端鉴权的引擎

考虑到客户端已经获取到通过旧的 token.secret.key 签发的 token,为避免影响客户端使用,升级完成后 nacos 服务端将继续保持原有 token 在一个 token 有效期(5h)内可用。

常见问题

不想升级/重启怎么避免这个漏洞影响?

如果您的引擎当前不适合升级,可以通过为您引擎开启的客户端与控制台访问策略,在网络层面避免漏洞影响。

如何确认我的实例是否开启客户端鉴权?

可以在引擎的参数配置下查看: