近日,CVE 官网披露了 1 例 CUPS(Common UNIX Printing System) 系列高风险组合漏洞,利用链涉及多个漏洞编号,分别为 CVE-2024-47076、CVE-2024-47175、CVE-2024-47176、CVE-2024-47177、CVE-2024-47850。此漏洞组合利用可导致未经身份验证的远程攻击者可以执行任意代码,对服务器安全构成严重威胁。

接到漏洞情报后,腾讯云开发团队第一时间对该漏洞进行了深入分析,并迅速推出修复方案。目前,TencentOS 已及时修复 CUPS 远程代码执行漏洞,为用户提供了安全可靠的操作系统环境。

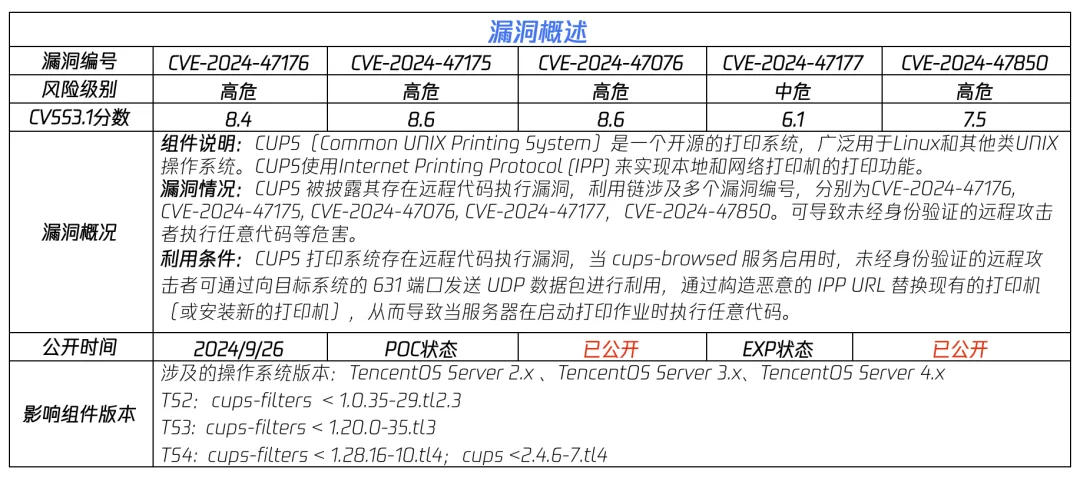

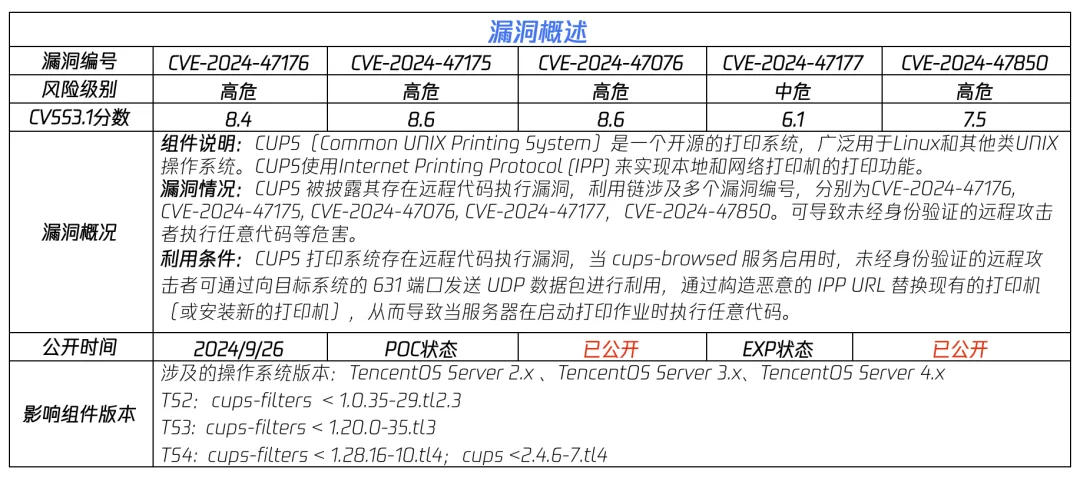

一、漏洞概述

CUPS 是一个广泛用于 Linux 和其他类 UNIX 操作系统的开源打印系统,它使用 Internet Printing Protocol (IPP) 来实现本地和网络打印机的打印功能。

当 cups-browsed 服务启用时,未经身份验证的远程攻击者可通过向目标系统的 631 端口发送 UDP 数据包进行利用,通过构造恶意的 IPP URL 替换现有的打印机(或安装新的打印机),从而导致当服务器在启动打印作业时执行任意代码。

二、影响范围与自查方式

受此安全漏洞影响的操作系统版本包括:TencentOS Server 2、TencentOS Server 3、TencentOS Server 4。

影响的软件包版本范围包括:

TencentOS Server 2:cups-filters < 1.0.35-29.tl2.3

TencentOS Server 3:cups-filters < 1.20.0-35.tl3

TencentOS Server 4:cups-filters < 1.28.16-10.tl4,cups <2.4.6-7.tl4

自查影响方式

由于 CUPS 系列漏洞攻击入口为 cups-browsed 组件,因此可以执行如下命令验证各自名下服务器 cups-browsed 的开放状态,从而判断自身是否受到影响:

sudo systemctl status cups-browsed

如果显示找不到单元或者

Active: inactive (dead),表示系统不受漏洞影响。如果服务状态为 running 或 enabled,表示系统易受攻击,需要采取措施进行缓解/修复。三、规避与修复方案

接到漏洞情报后,腾讯云开发团队第一时间对该漏洞进行了深入分析,并迅速推出修复方案。目前,TencentOS 已及时修复 CUPS 远程代码执行漏洞。

临时缓解措施

对于启用了 CUPS 服务的机器,建议禁用 cups-browsed 组件,或者通过防火墙限制对 UDP 631 端口的访问,仅允许可信的网络设备连接。执行命令如下:

sudo systemctl stop cups-browsed.service sudo systemctl disable cups-browsed.service

修复方案

TencentOS Server 2

dnf update -y cups-filters

TencentOS Server 3

dnf update -y cups-filters

TencentOS Server 4

dnf update -y cups-filters cups

修复后的版本如下:

TencentOS Server 2:cups-filters-1.0.35-29.tl2.3

TencentOS Server 3:cups-filters-1.20.0-35.tl3

TencentOS Server 4:cups-filters-1.28.16-10.tl4,cups-2.4.6-7.tl4

注意:

对于使用 TencentOS 的用户,建议及时更新系统,以确保系统的安全性。

TencentOS 团队将持续关注安全动态,不断加强系统的安全防护能力,为用户的业务保驾护航。