提示验证失败怎么办?

在克隆代码仓库时需输入服务邮箱与服务密码。您可以前往个人账户设置 > 个人设置查看服务凭证。

克隆代码时出错怎么办?

1. 请确保安装并使用了最新版官方 Git 客户端。

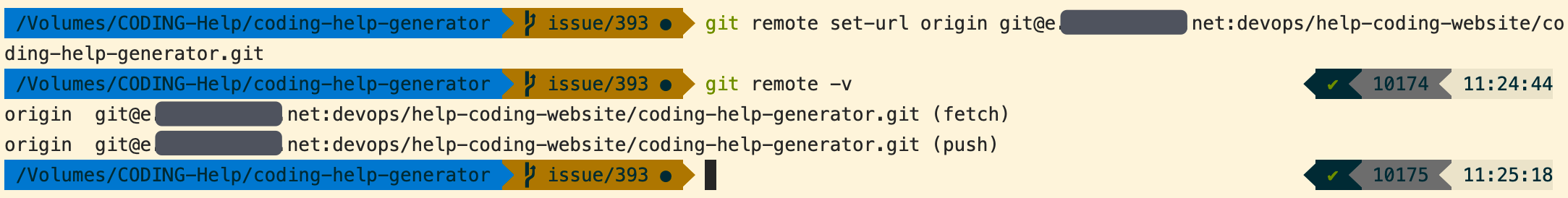

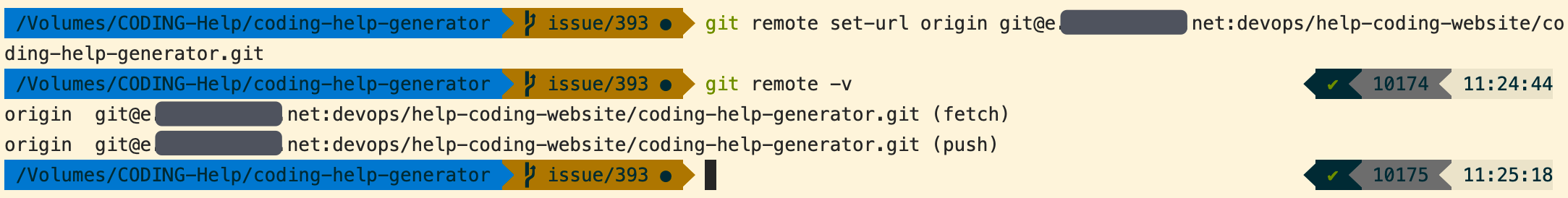

2. 在终端中输入命令

git remote -v 查询所关联的 remote url (大小写敏感)是否为正确的,若 remote url 有误,请参见以下命令行修改远程仓库地址。$ git remote set-url origin https://git.coding.net:username/right-name.git

推送代码时提示其他错误怎么办?

Git 报错信息。

执行

git --version 的结果。其他可能有用的信息,例如输入

ping coding.net 命令后的运行结果、您目前的 IP 地址及所使用的 DNS 等。提示 Couldn't resolve host 怎么办?

这可能是由于您的 DNS 设置造成的,请更换您的 DNS 为 114.114.114.114 或 1.1.1.1 后重启网络。

提示 RPC failed 错误怎么办?

这是由于 HTTPS 推送方式的

http.postBuffer 限制推送文件大小。可以在终端中执行 git config http.postBuffer 524288000 命令以设置更大的限制值,或者切换为 SSH 方式进行推送。

若返回错误码:HTTP 403 curl 22 The requested URL returned error: 403 Forbidden,还可以检查是否具备仓库访问权限、账号密码是否正确、仓库存储是否已满。如何修改已关联的外部仓库?

以修改已关联的 GitHub 仓库为例:

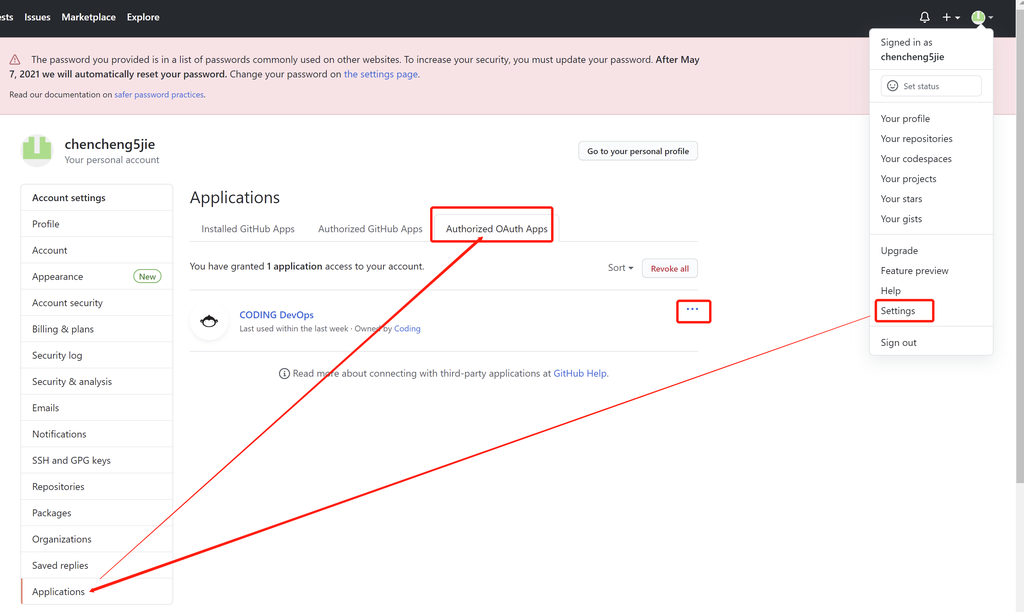

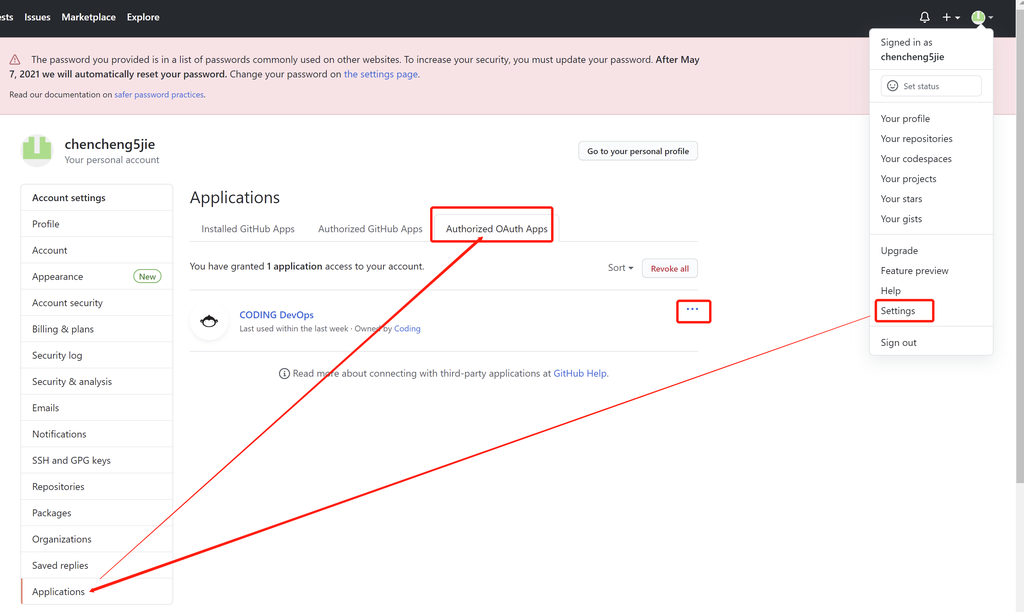

1. 登录 GitHub,单击右上角头像处的 Settings > Applications > Authorized OAuth Apps 取消关联。

2. 登录新的 GitHub 账号。

3. 返回 CODING 的代码仓库,单击关联仓库后重新刷新 GitHub OAuth 认证。

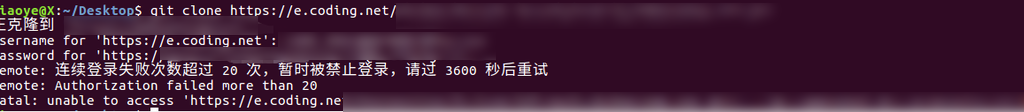

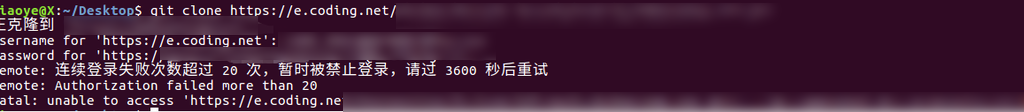

认证失败超过 20 次提示冻结 3600s 怎么办?

若需紧急进行代码操作,您也可以改为 SSH 协议进行代码推拉。

公钥拉取失败提示 Permission denied(publickey)

可能是由于您没有目标仓库和分支的权限,导致无法更新数据。确认对目标分支已有读写权限后依然出现此错误码,请参见以下解决办法:

本地单公钥

本地存在多公钥

在

~/.ssh 目录下参考下列样例新建 config 文件:Host "demo1"HostName "code.csdn.net"User "git"IdentityFile "C:/Users/your-name/.ssh/id_rsaDemo1"Host "demo2"HostName "code.csdn.net"User "git"IdentityFile "C:/Users/your-name/.ssh/id_rsaDemo2"

例如目标仓库的 Git 地址为:

git@e.coding.net:example/example.git,那么可以使用 git clone git@demo1:your-name/demo1.git 命令进行拉取。针对不同的目标仓库,修改命令中的别名完成拉取。RSA 算法被禁用

此问题通常发生在 Git 客户端是 v2.33.1 及以上的版本或者 OpenSSH 是 8.8 及以上用户群体中。您可以添加

~/.ssh/config 文件并使用 vim ~/.ssh/config 命令重新修改 ssh-rsa 配置。Host e.coding.netHostkeyAlgorithms +ssh-rsaPubkeyAcceptedAlgorithms +ssh-rsa

使用新算法生成新的公私钥:

ssh-keygen -t ed25519 -C "your email"。部署公钥与个人公钥有何区别?

部署公钥归项目所有,配置后默认拥有该项目的只读权限(可以调整为读写权限),能够添加至多个项目中;个人公钥归个人所有,配置后拥有账户下所有项目的读写权限,常用于认证 OPEN API 鉴权。同一份公钥不能既作为部署公钥,又配置为个人公钥。

Git 账号密码相关

问题描述:每次提交代码后需要反复进行账号与密码验证、无法删除仓库缓存中的账号与密码。

解决办法:

方法一:切换为 SSH 协议。

使用 SSH 协议进行代码推拉不仅是更加安全的方式,也能够避免频繁输入账号密码。您可以参见 配置 SSH 公钥 生成 SSH 公钥后将其上传至代码仓库中作为部署公钥。

git remote repo-url,再输入 git remote -v 以验证是否生效。

方法二:删除缓存中的账号密码并重新录入正确的账号与密码。

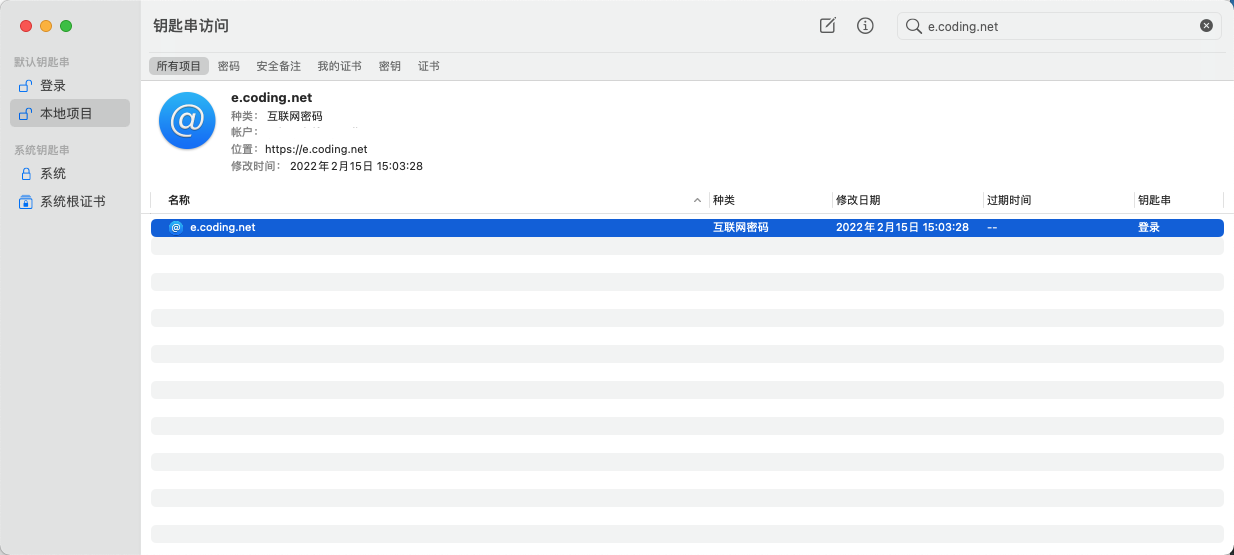

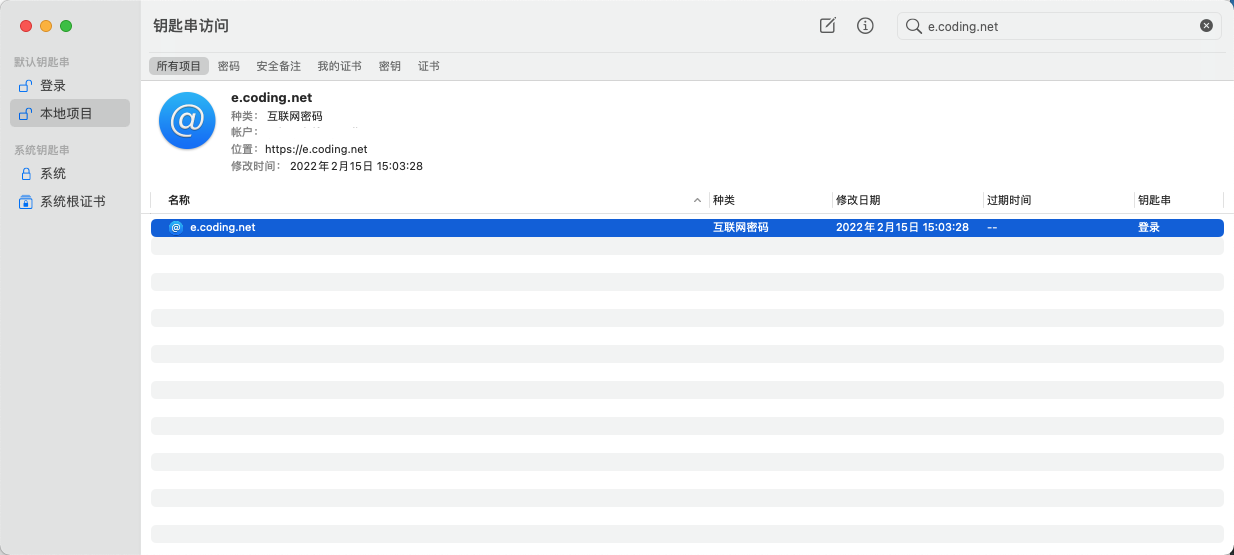

多数情况下 macOS 采用 osxkeychain(钥匙串)工具保存 Git 账号密码,前往钥匙串访问,搜索以

e.coding.net 开头的钥匙串并删除。

git credential-osxkeychain erasehost=e.codingcorp.netprotocol=https

删除后重新推送或拉取代码,按照提示输入新的账号与密码。

说明

Git 账号密码将同时保存在钥匙串与

.git-credential 文件中。若删除钥匙串后依然提示密码错误,有可能是系统读取了 .git-credential 文件中的账号与密码。

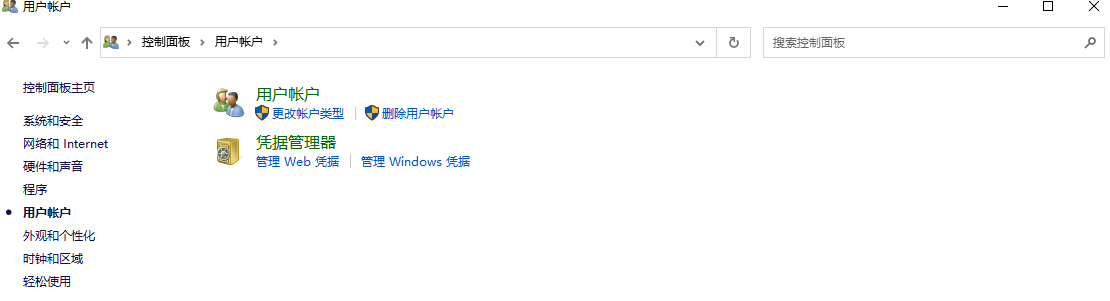

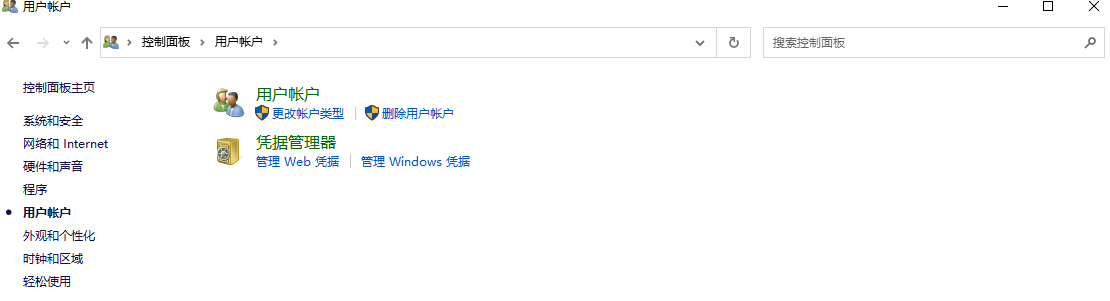

1. 单击设置后,前往控制面板中的用户账户。

2. 在普通凭据中搜索以

e.coding.net 命名的普通凭据。3. 删除凭据后,重新推送或拉取代码,按照提示录入正确的账号与密码。

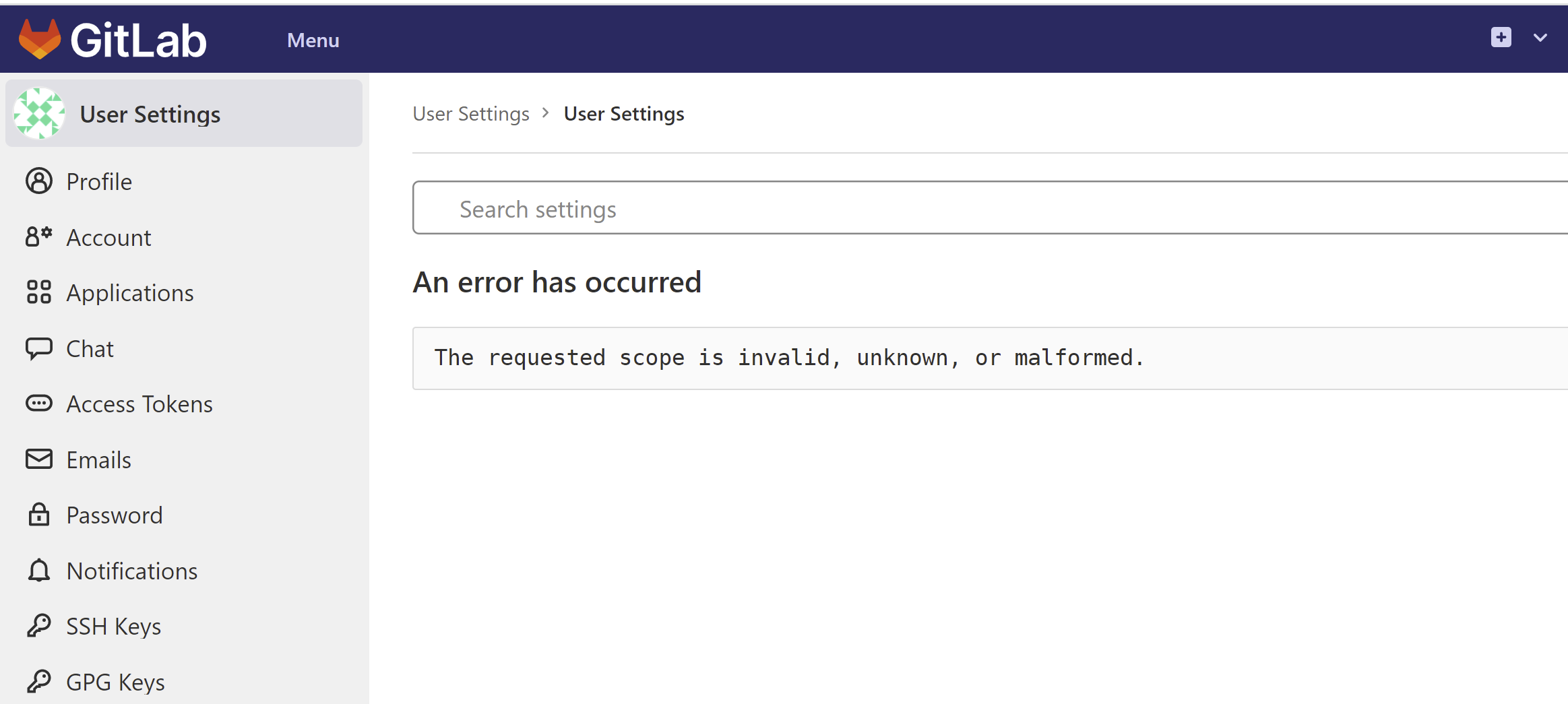

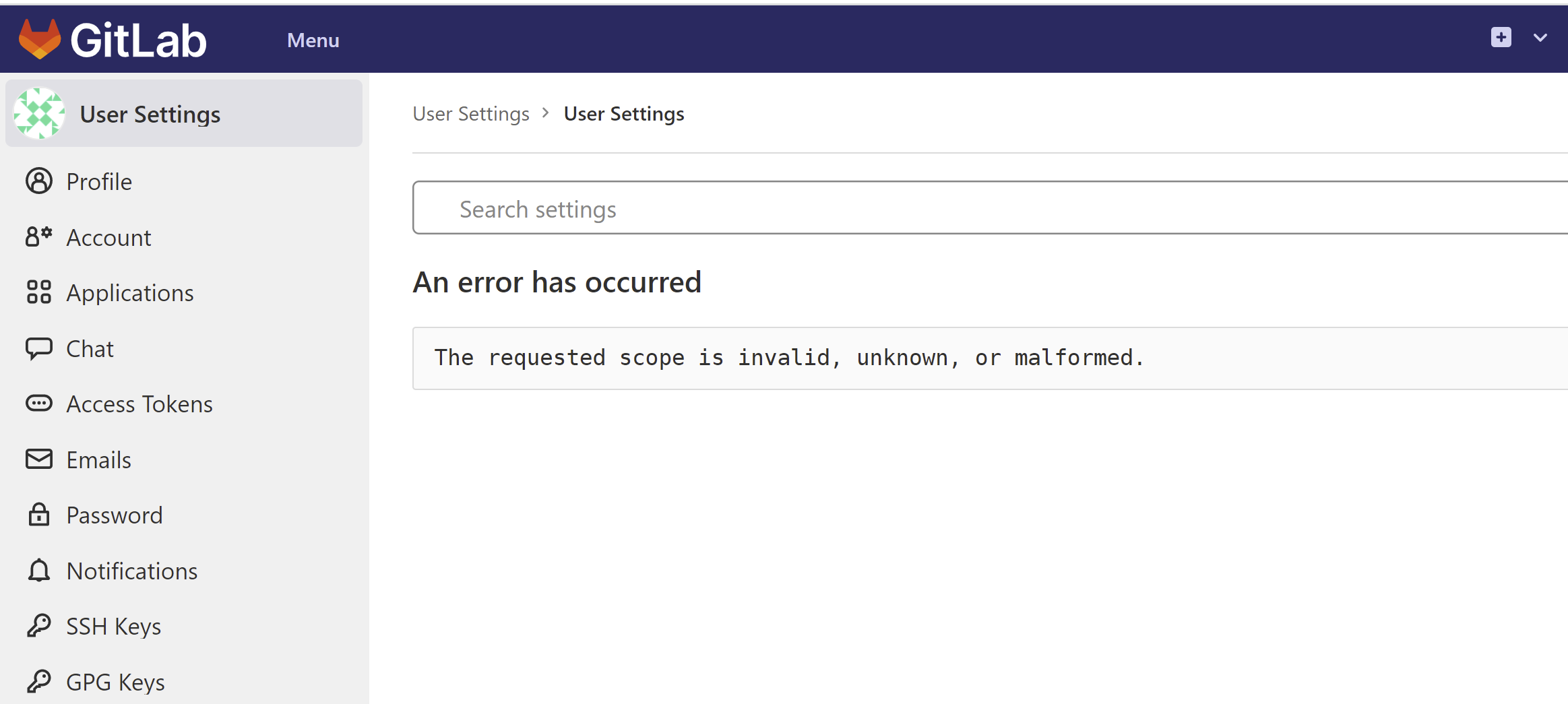

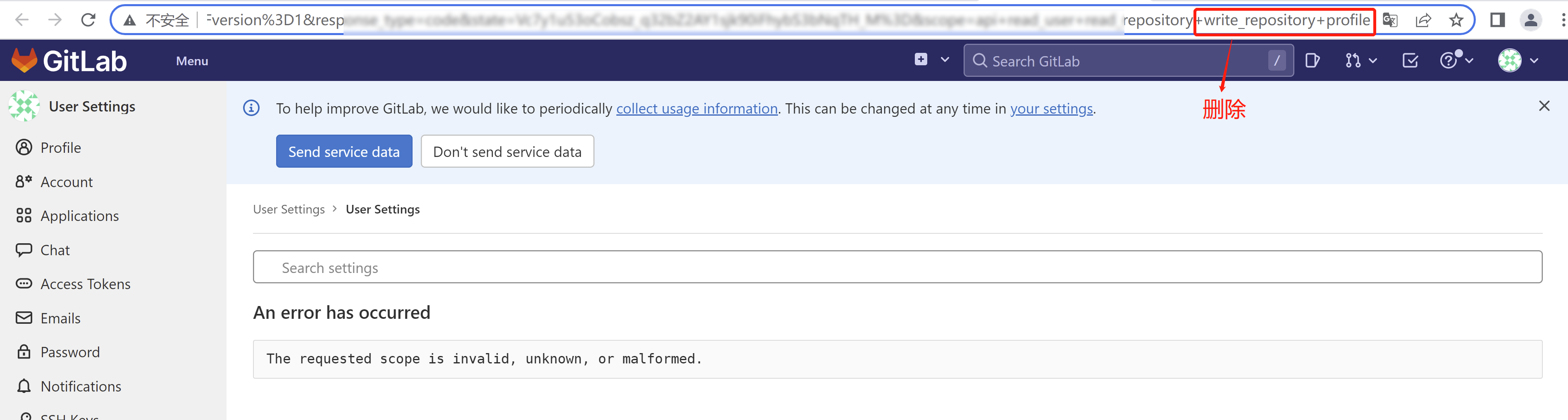

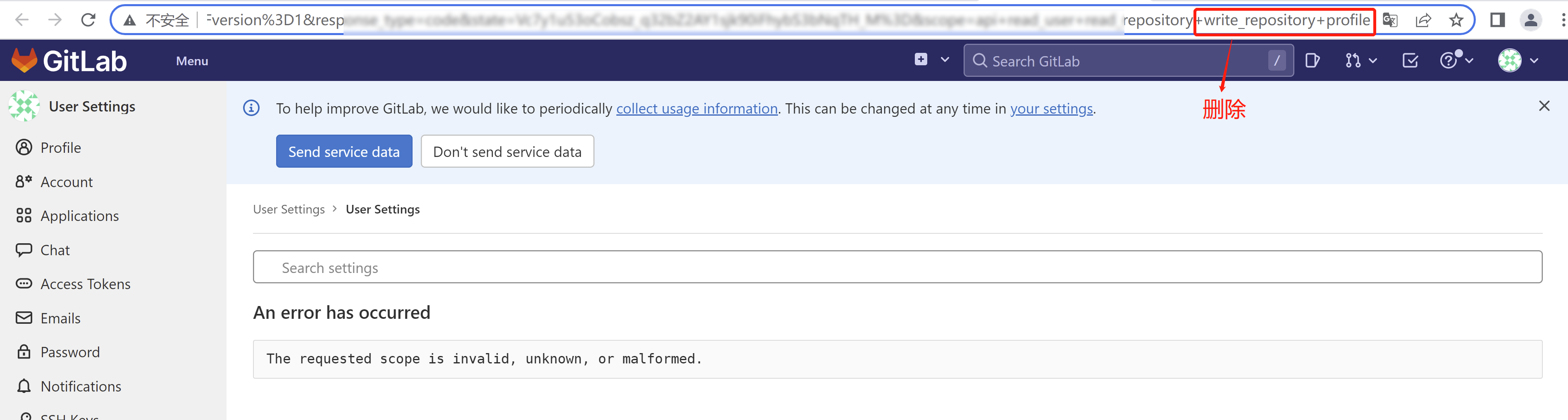

绑定 GitLab(私有部署)服务时提示"The request scope is invalid, unknown, or malformed"错误如何处理?

问题描述:如下图所示,在团队设置中绑定私有 GitLab 服务时出现

The request scope is invalid, unknown, or malformed 错误。

解决方案:出现此问题的原因是 GitLab 私有部署版本不同导致 GitLab Applications 中的 Scopes 不一致。绑定 GitLab 私有部署服务时,CODING 要求提供 Scopes 以下五种参数:

api

read_user

read_repository

write_repository

profile

若私有 GitLab 服务缺失上述参数中的某一项,例如没有

write_repository 和 profile 参数,那么绑定 GitLab 服务时仅需勾选剩余的 3 个参数。然后跳转至绑定 GitLab 页,将 URL 中多余的 +write_repository+profile 部分删除。

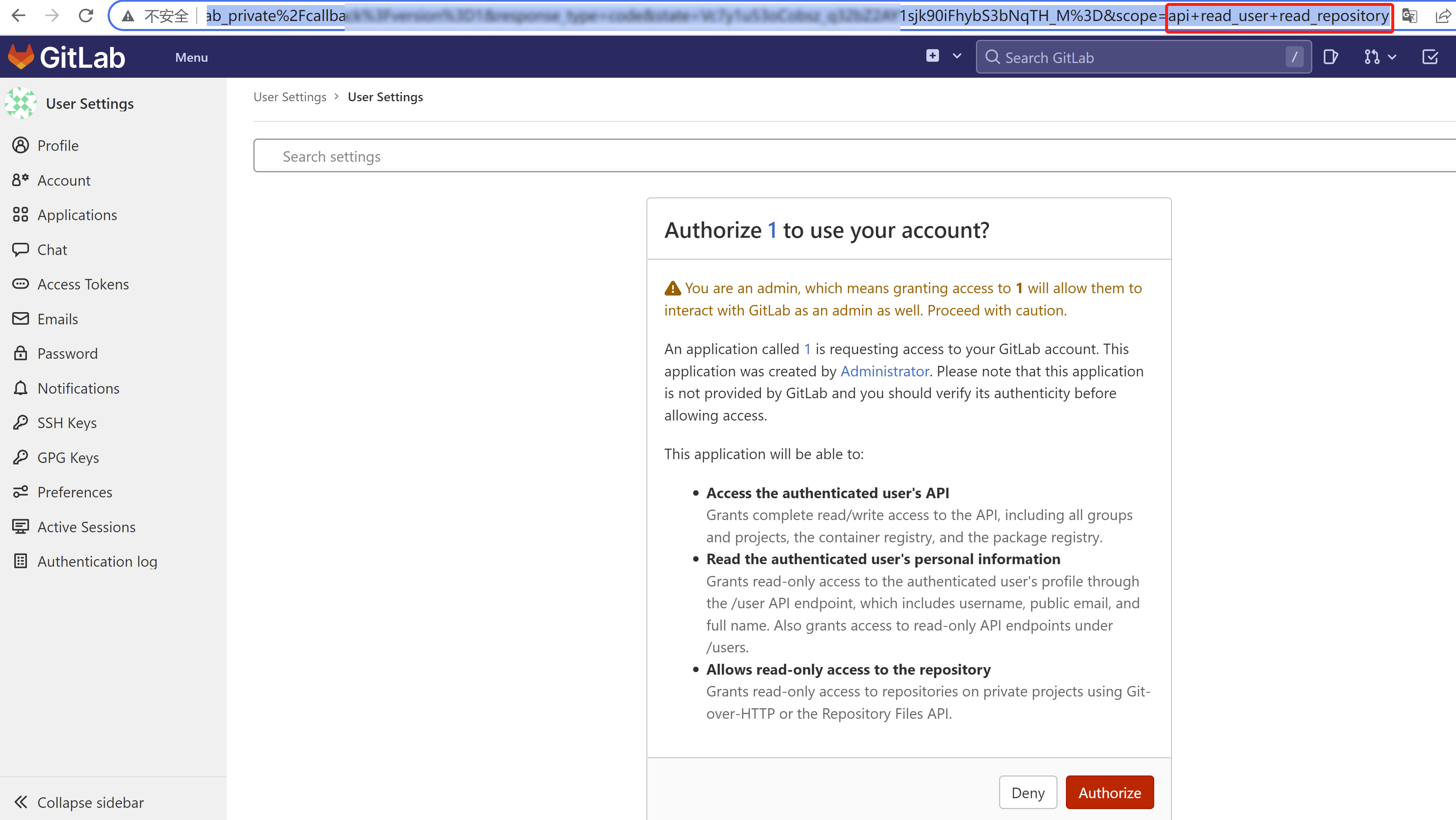

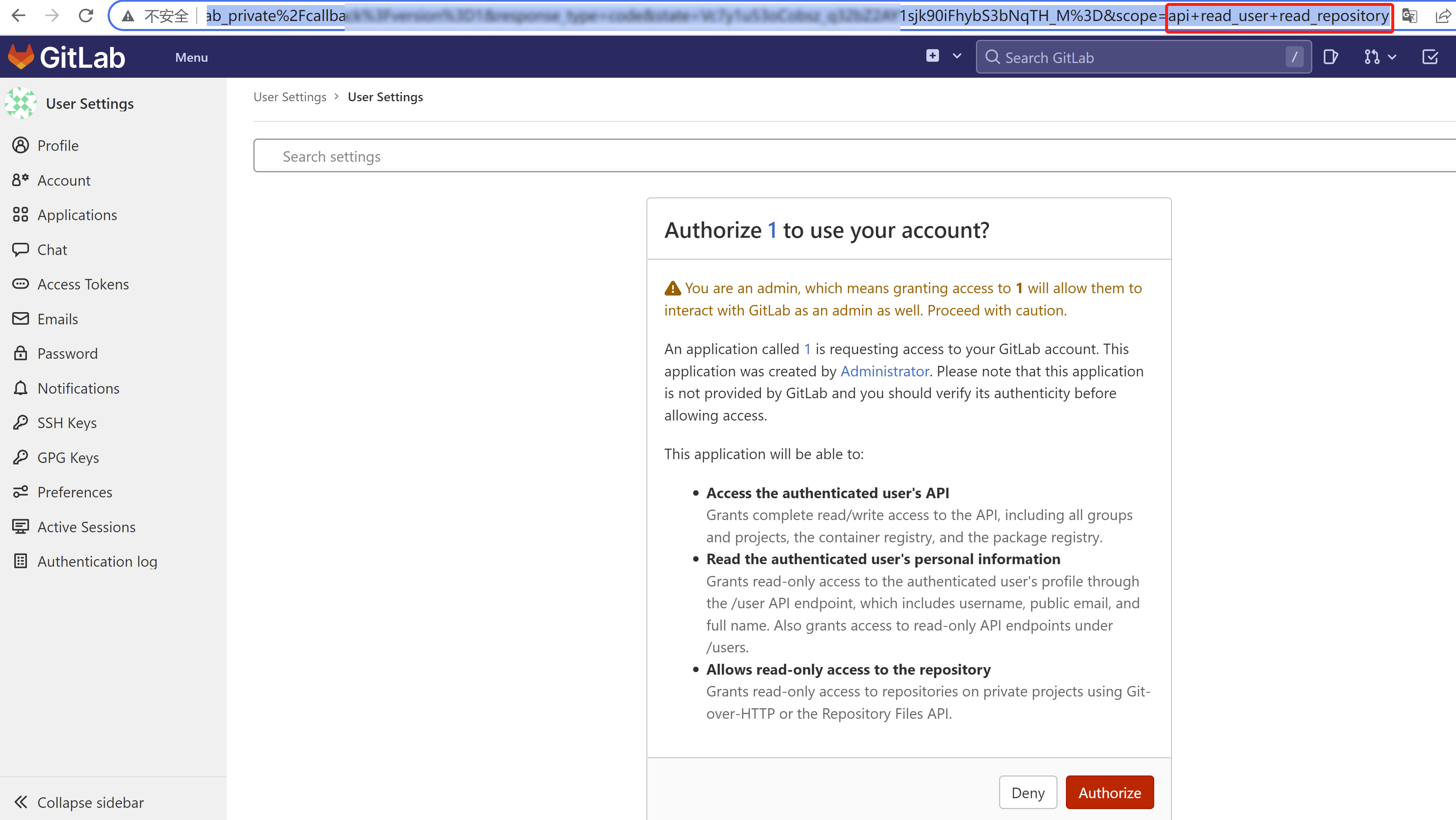

如下图所示,

&scope 部分仅保留 &scope=api+read_user+read_repository 后回车,出现下图所示的绑定页面即表示问题解决。

导入仓库后没有合并请求记录?

目前仅支持导入代码仓库中的代码资源、版本号与提交记录。合并请求记录存储于 Git 客户端数据库中,此部分信息无法被导入。

创建合并请求时提示不可自动合并怎么办?

git merge [target branch] 命令查看所有冲突文件。依次解决所有冲突后,重新提交一个 commit 至远端仓库合并请求将自动变更为可合并状态。代码提交失败,并提示仓库使用量之和已达限额该怎么办?

代码托管在 CODING 是否安全?

这个问题涉及两个层面,一是代码托管至云端是否安全,二是代码托管至 CODING 是否安全。

相较于把代码上云,将代码放在本地是否就安全呢?

代码放在本地,首先需要搭建一套代码管理系统配有专人维护,并且还需辅以建设安全机制,保障服务稳定和数据的安全性,以上两项都有一定的技术要求和较高的成本支出;专业的人负责专业的事。

代码托管在具备技术实力和安全保障的专业云服务上,在保障代码安全的基础时还能够使用更多功能,享受专业的服务,更加省时省力省钱。

国内企业 SaaS 服务经过多年发展,企业将人力信息、财务信息、客户信息、产品部署都放在云服务上,对于中小企业来说,选择一家有技术安全实力的云服务提供商比自己搭建一套系统更加安全高效。

代码托管到 CODING 是否安全呢?

CODING 是目前国内市场上唯一基于企业级 Java 技术完全自主研发的一站式软件研发平台,相比其它基于开源项目改造的更加安全、可控性更高。同时具备更强的扩展性,不容易受到被公开的漏洞攻击。

网站通信采用 HTTPS 协议,代码推拉采用 HTTPS 或 SSH 协议,全程加密传输数据,避免数据传输过程中的泄漏。

可设置成员权限,可锁定异常成员,访问资源都须经用户 OAuth 认证,有效控制企业资源的访问权限。

提供二次验证、密码规则设置等功能,可以有效防止由团队成员账号遗失或被盗导致的团队信息泄漏风险。

提供详细的操作日志,可通过记录追溯团队成员的操作行为,可及时发现异常操作。

具有完善的运维安全机制,详情请参见 CODING 服务安全性说明。

架构设计高可用。代码仓库使用分区存储策略存放于不同的存储服务器上,将其挂载到计算服务器工作空间上,相互之间不产生影响。若单点故障,负载会自动分配到其他服务器上。单个代码仓库出现问题后,仅需恢复此仓库的数据即可,其他仓库不受影响。

在客户环境满足的情况下,CODING 可以提供卓越的高可用能力,保证代码的安全性。

代码仓库支持硬盘 Raid、全程加密传输、定时备份、实时备份等多种手段保证代码的安全,降低代码管理风险。

为收费服务,收费服务意味着契约精神,CODING 有责任保障客户的代码及相关资产的安全。

自 2014 年运营至今,服务了 300 万研发团队与数万家企业用户,未出现信息泄漏的事件,在业内中拥有良好的口碑和信誉。