访问管理简介

基本概念

根账户通过给子账户绑定策略实现授权,策略设置可精确到 [API,资源,用户/用户组,允许/拒绝,条件] 维度。

账户

根账号/主账号:腾讯云资源归属、资源使用计量计费的基本主体,可登录腾讯云服务。

子账号:由根账号创建账号,有确定的身份 ID 和身份凭证,且能登录到腾讯云控制台。根账号可以创建多个子账号(用户)。子账号默认不拥有资源,必须由所属根账号进行授权。

资源与权限

资源:资源是云服务中被操作的对象,在 API 网关中也即一个实例、一个服务、一个使用计划等。

权限:权限是指允许或拒绝某些用户执行某些操作。默认情况下,根账号拥有其名下所有资源的访问权限,而子账号没有任何资源的访问权限。

策略:策略是定义和描述一条或多条权限的语法规范。根账号通过将策略关联到用户/用户组完成授权。

访问管理相关文档

阅读目的 | 链接 |

了解策略和用户之间关系 | |

了解策略的基本结构 | |

了解还有哪些产品支持 CAM |

API 网关的资源描述方式

基于访问管理统一定义的资源描述方式,在API 网关产品中存在以下资源描述方式:

qcs::apigw::uin/$uin:instance/$instanceid //实例qcs::apigw::uin/$uin:service/$serviceid //服务qcs::apigw::uin/$uin:api/$apiid //服务中的apiqcs::apigw::uin/$uin:apiDoc/$apiDocid //api文档qcs::apigw::uin/$uin:usagePlan/$usagePlanid //使用计划qcs::apigw::uin/$uin:secret/$secretid //密钥qcs::apigw::uin/$uin:upstream/$upstreamid //后端通道qcs::apigw::uin/$uin:apiApp/$apiAppid //应用

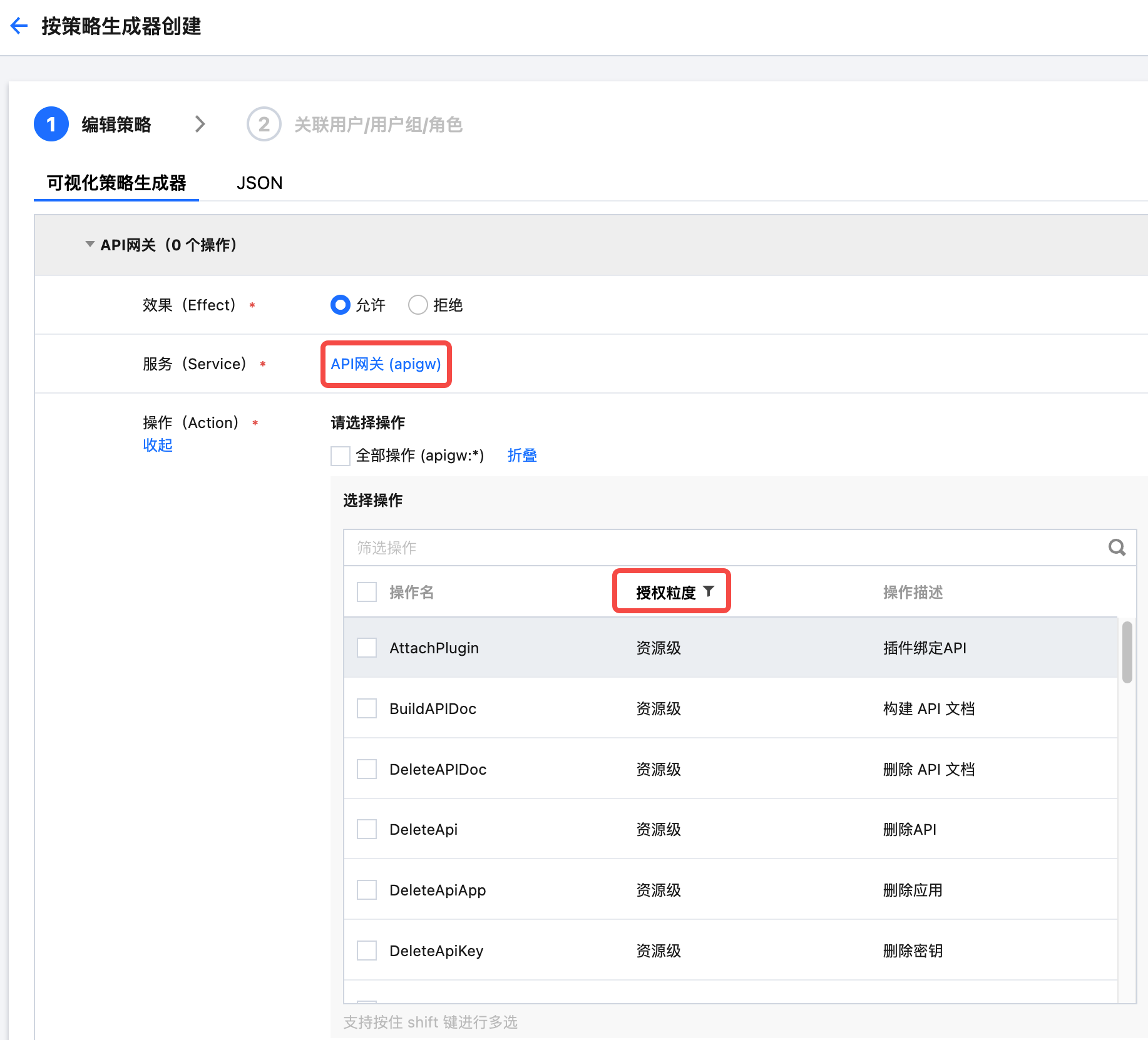

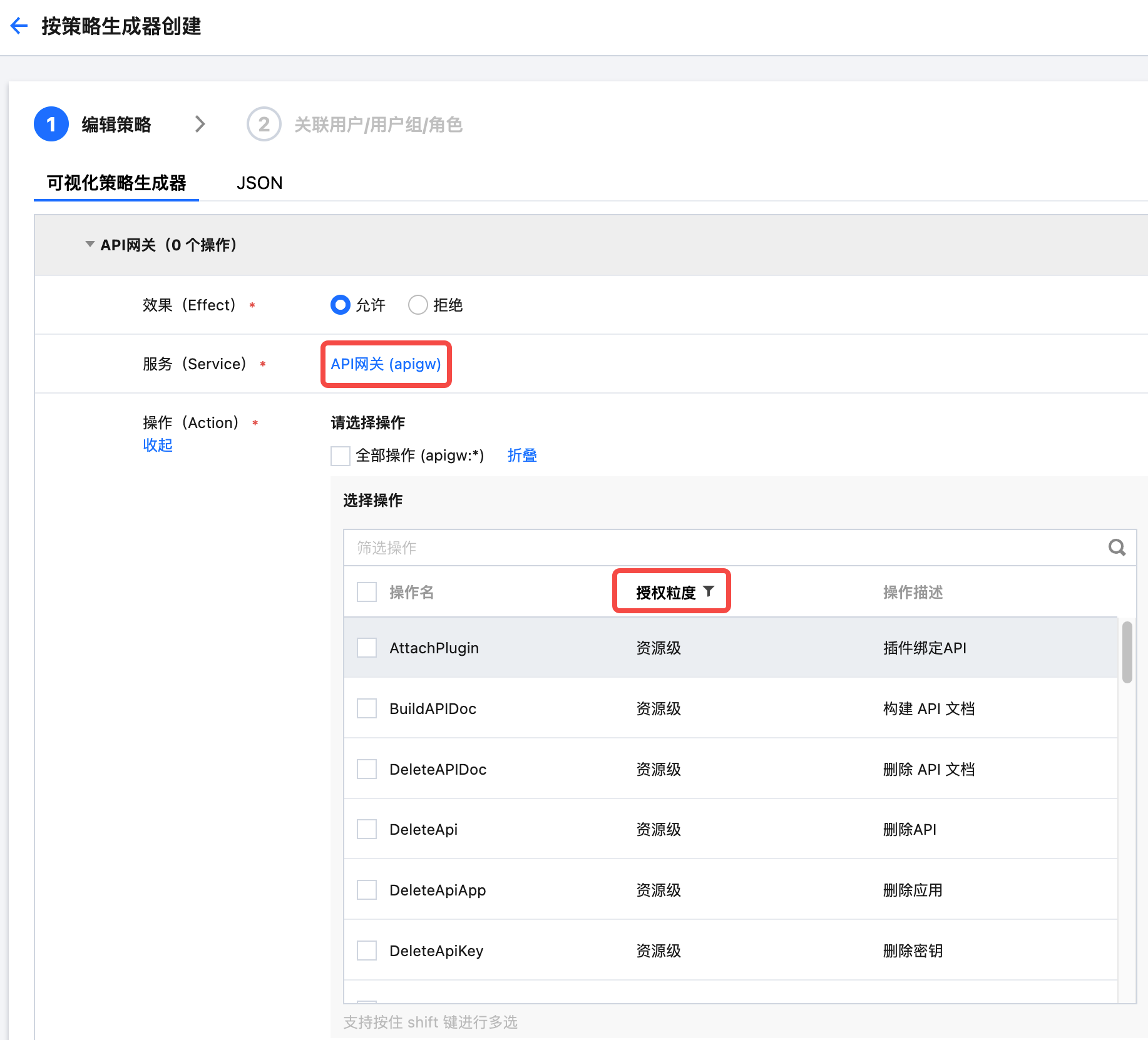

每一种资源的操作都有对应的读写接口,而每个接口被定义了授权粒度,授权包含了操作级或资源级,具体以在访问管理策略中编写时提示的接口级别为准。如下。

操作场景

操作步骤

通过策略直接授权

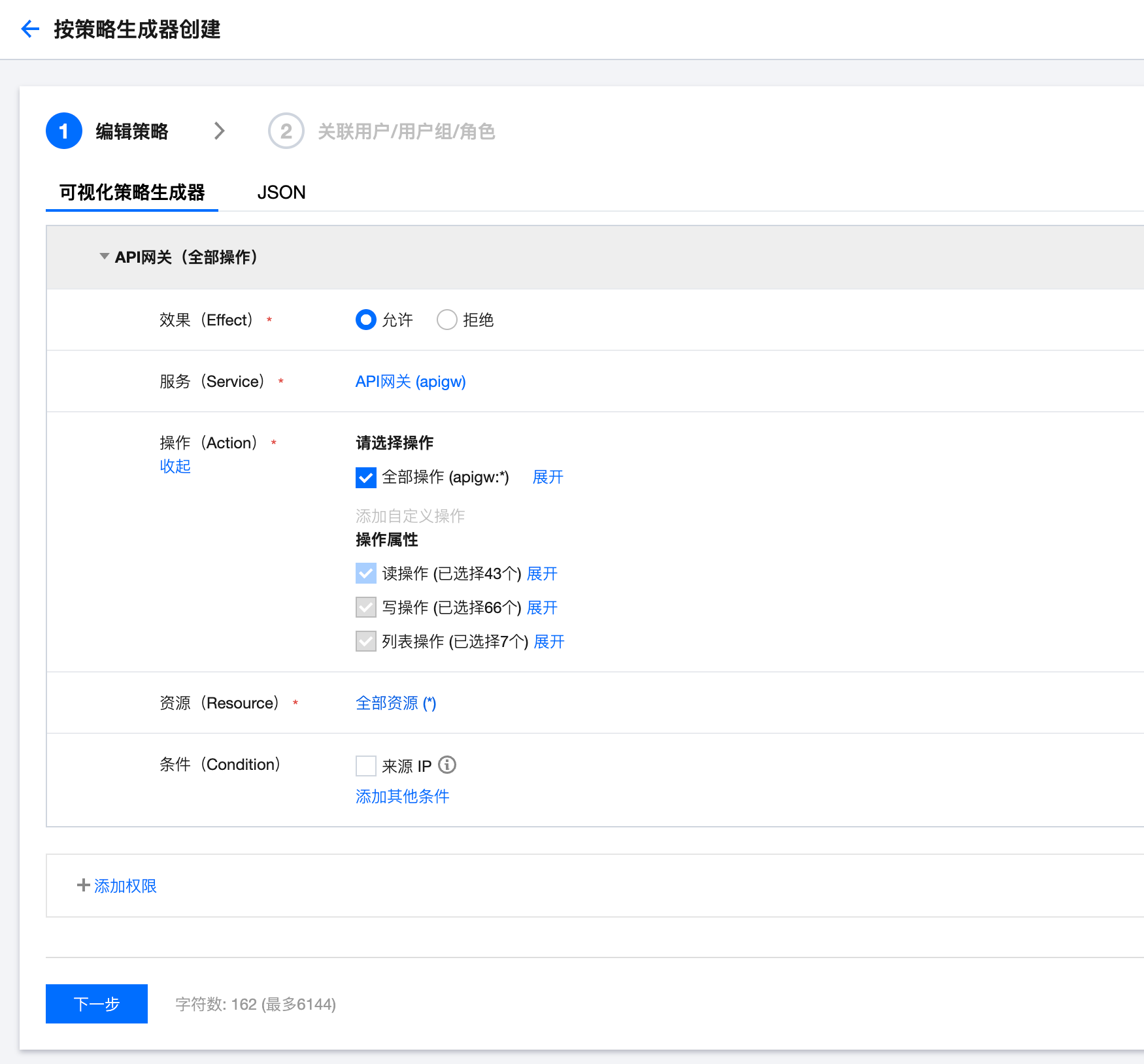

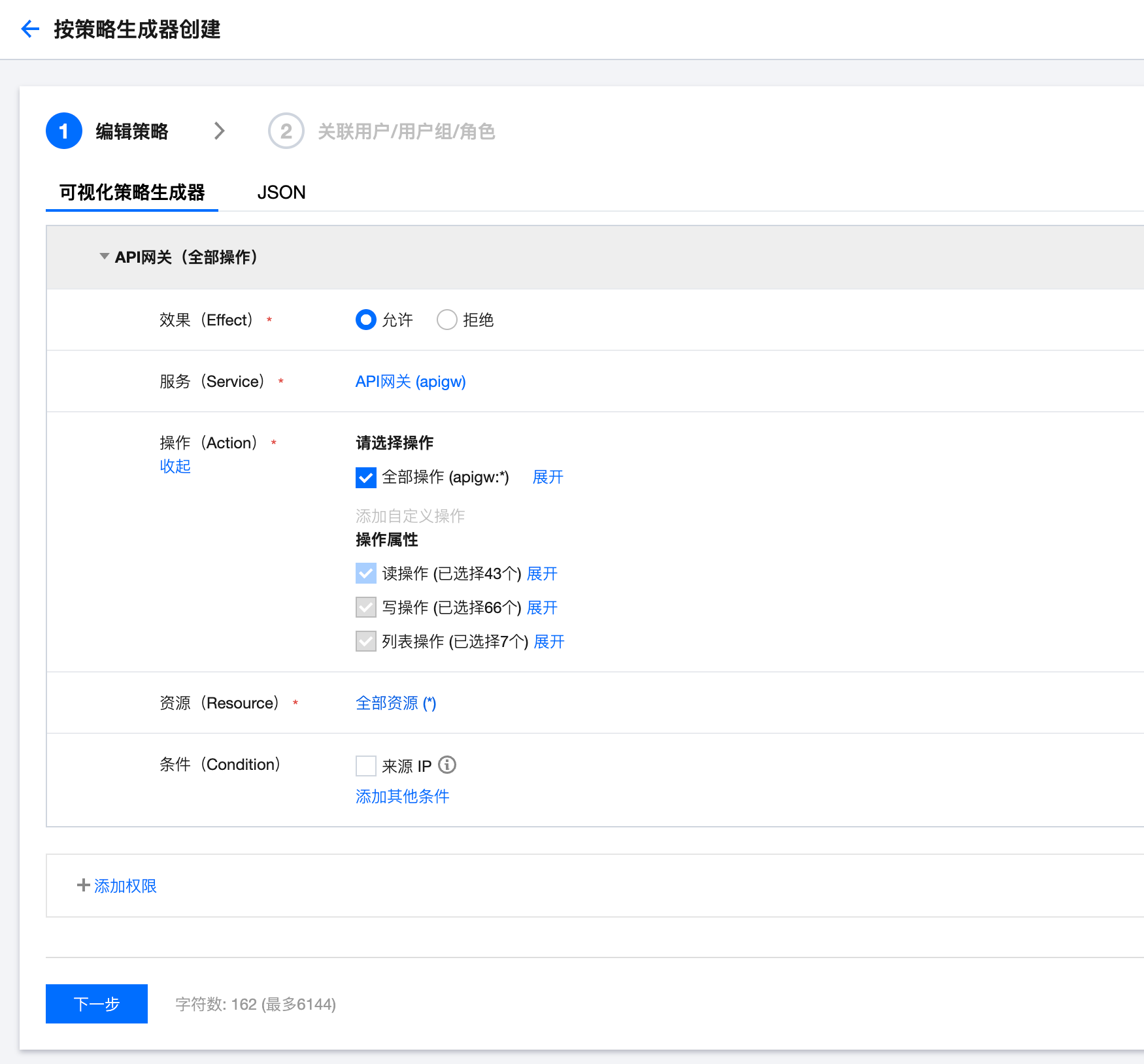

以直接通过策略生成器创建一个策略,绑定至子用户来完成授权,步骤如下:

2. 在策略列表页,单击左上角新建自定义策略。

3. 在新建策略弹窗中,选择按策略生成器创建。

4. 填写自定义策略信息,完成后单击下一步进入编辑策略页面。

效果:允许

服务:API 网关

操作:选择涉及到的操作

资源:当填写内容为所有资源时可以写作

* ,如果仅涉及到部分资源,可以参见 资源描述方式 填写。5. 填写策略名称和描述。

6. 关联用户/用户组/角色,选择用户或者用户组或角色(详细操作请参见 通过策略关联用户/用户组)。

7. 单击完成,完成策略创建和绑定。

通过标签授权

标签能力是腾讯云上的统一能力,您可以对腾讯云上的不同产品的不同资源设置相同的标签,对一套标签设置相同的操作权限。

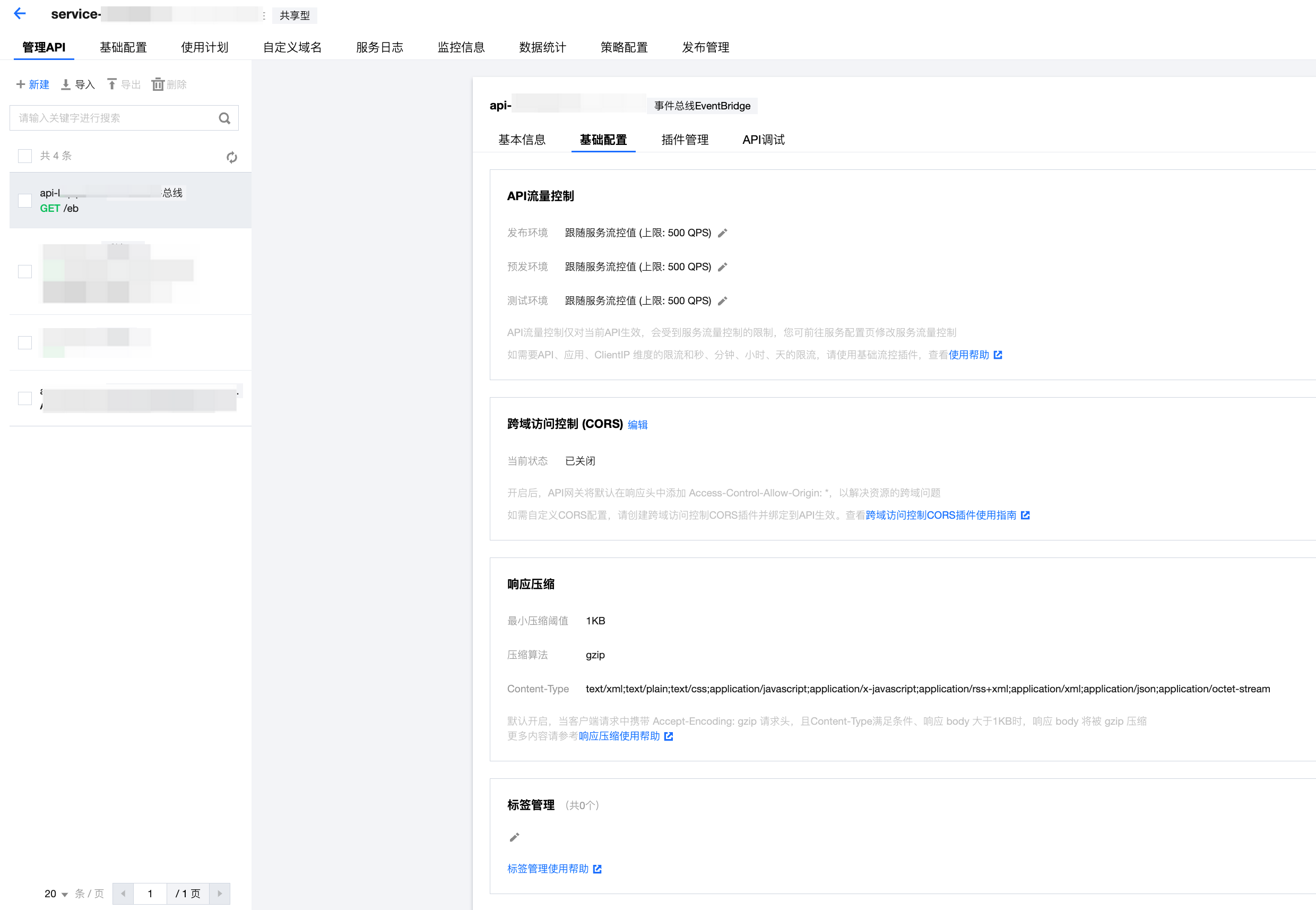

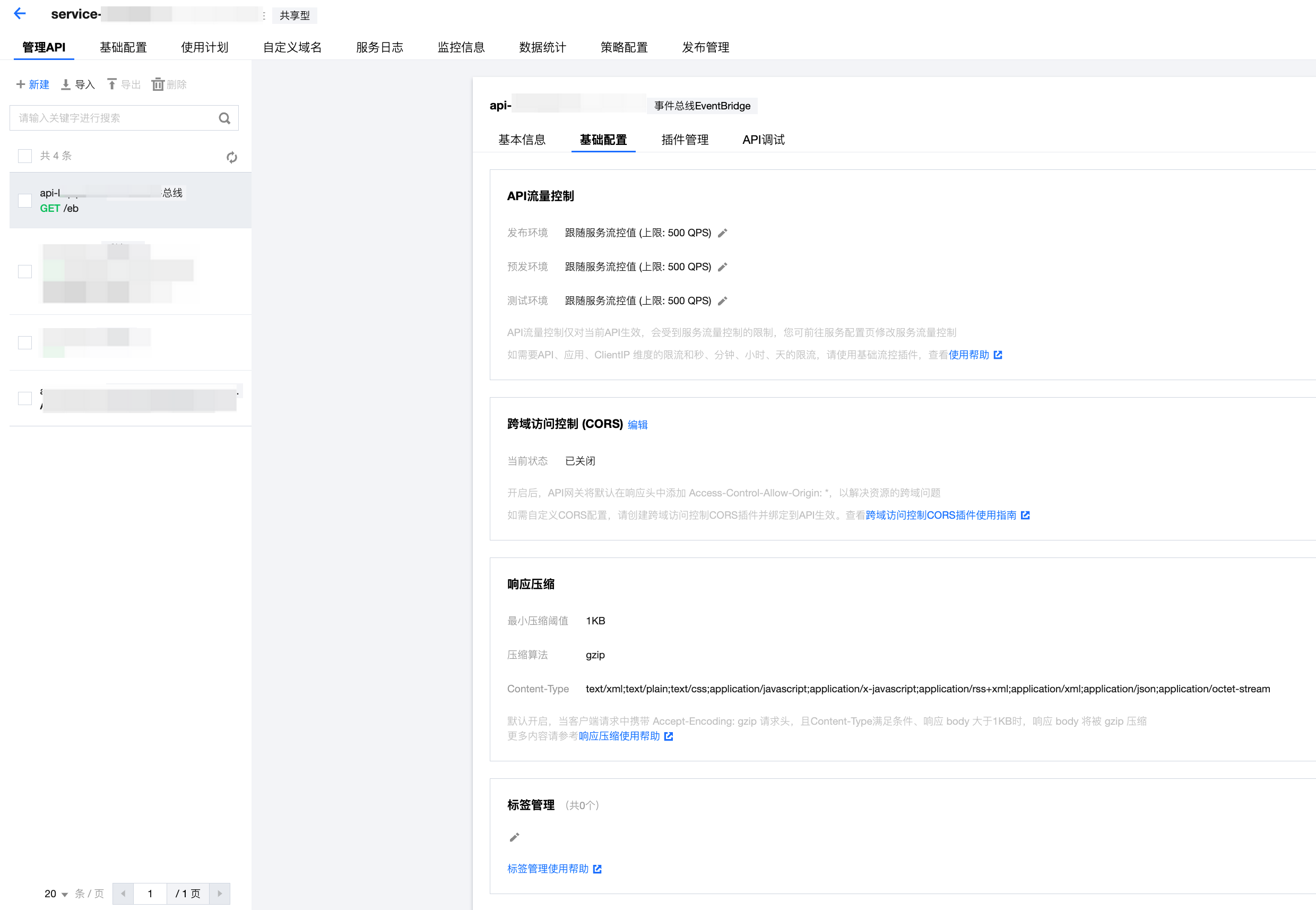

2. 在服务列表页,单击服务名进入服务详情页,单击管理 API。

3. 在管理 API 页,单击 API ,右侧展示该 API 详情页面。

4. 选择基础配置页签,滑动到页面底部,标签管理,单击