初探Mysql反向读取文件

声明

文章首发于FreeBuf社区https://www.freebuf.com/articles/web/348248.html

前言

Mysql反向读取文件感觉蛮有意思的,进行了解过后,简单总结如下,希望能对在学习Mysql反向读取文件的师傅有些许帮助。

前置知识

在Mysql中存在这样一条语句

LOAD DATA INFILE它的作用是读取某个文件中的内容并放置到要求的表中,具体的话又分为两种

1、load data infile "C:/Windows/win.ini" into table test FIELDS TERMINATED BY '\n';

2、load data local infile "C:/Windows/win.ini" into table test FIELDS TERMINATED BY '\n';第一个语句是读取服务端本地的win.ini文件而后插入到test表中

第二个语句是读取客户端的win.ini文件而后插入到test表中

而这个也就是Mysql实现反向读取文件的关键点。

环境搭建

环境准备

客户端 Win11 192.168.134.1 服务端 Kali 192.168.134.132

这个还有一个先决条件,就是需要

服务端开启 Load data infile

师傅们可以通过如下语句来查询是否开启 Load data infile,

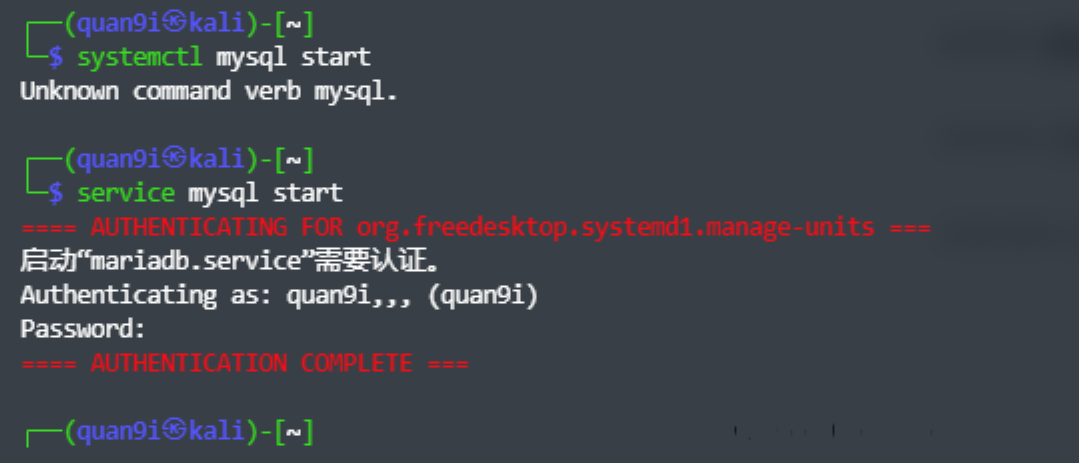

Kali自带Mysql服务,所以我们只需要开启一下就好,指令如下

service mysql start

接下来需要开启一下允许远程连接,因为默认的话是只允许本机连接mysql的,具体指令如下

1、use mysql

//使用mysql数据库

2、GRANT ALL PRIVILEGES ON *.* TO 'myuser'@'%'IDENTIFIED BY 'root' WITH GRANT OPTION

//允许任意主机以root为密码登录,这里密码是我默认的密码,如果师傅们更改密码的话需要更改root为自己的密码

3、flush privileges

//刷新权限此时环境就大致准备好了。

demo

刚刚已经在服务端开启过Mysql服务,接下来尝试本地连接(打开wireshark准备抓包),指令如下

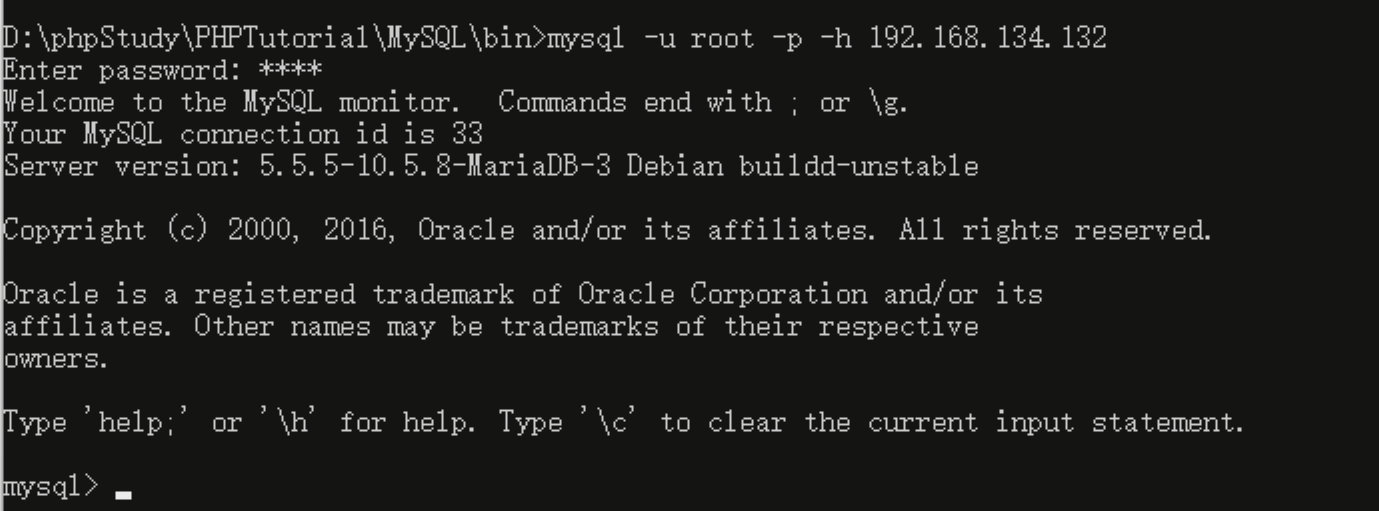

mysql -u root -p -h 192.168.134.132

成功连接,接下来利用刚刚学习的语句,来传一个文件

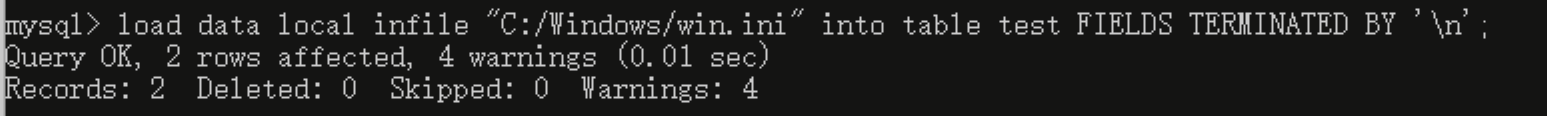

load data local infile "C:/Windows/win.ini" into table test FIELDS TERMINATED BY '\n';

//加载客户端的win.ini文件到服务端的test表中

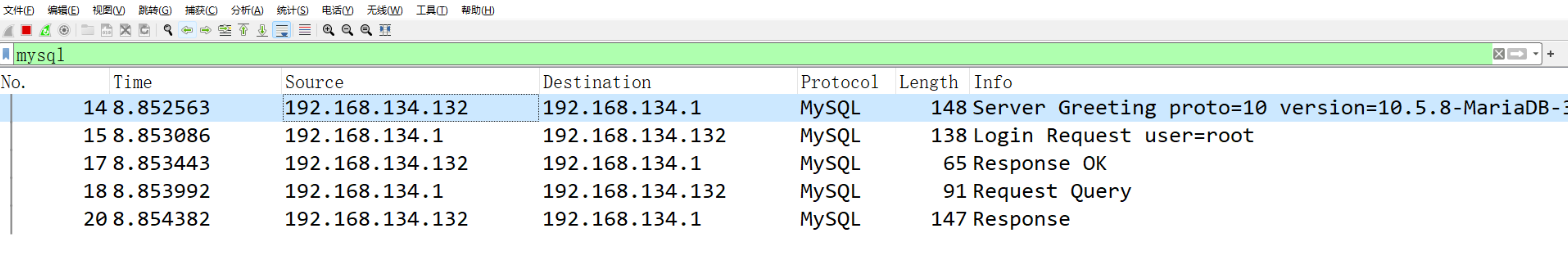

接下来看Wireshark

流量分析

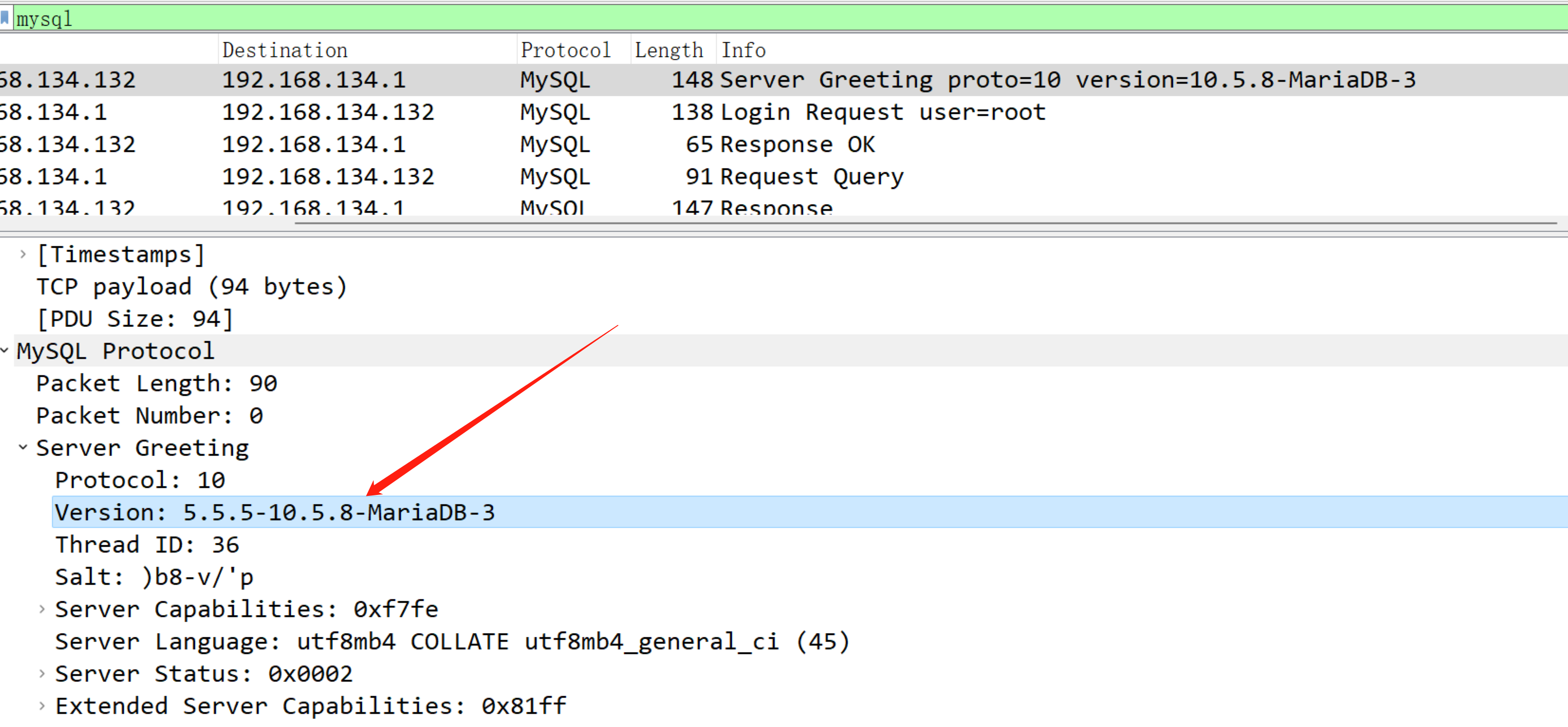

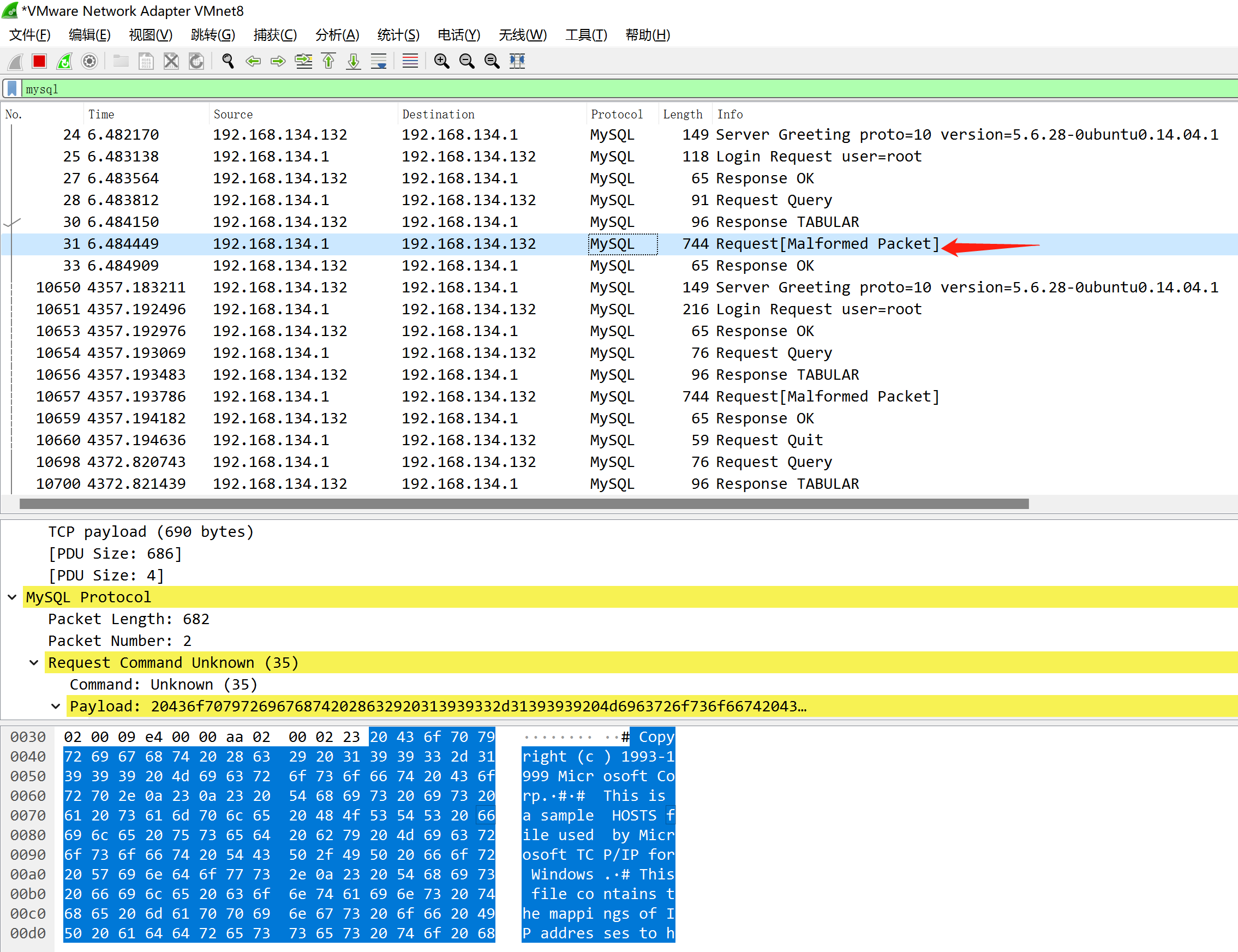

可以看到这里的话首先是一个Sever Greeting包

返回了服务端的协议号、版本号和salt值等信息,接下来看第二个包

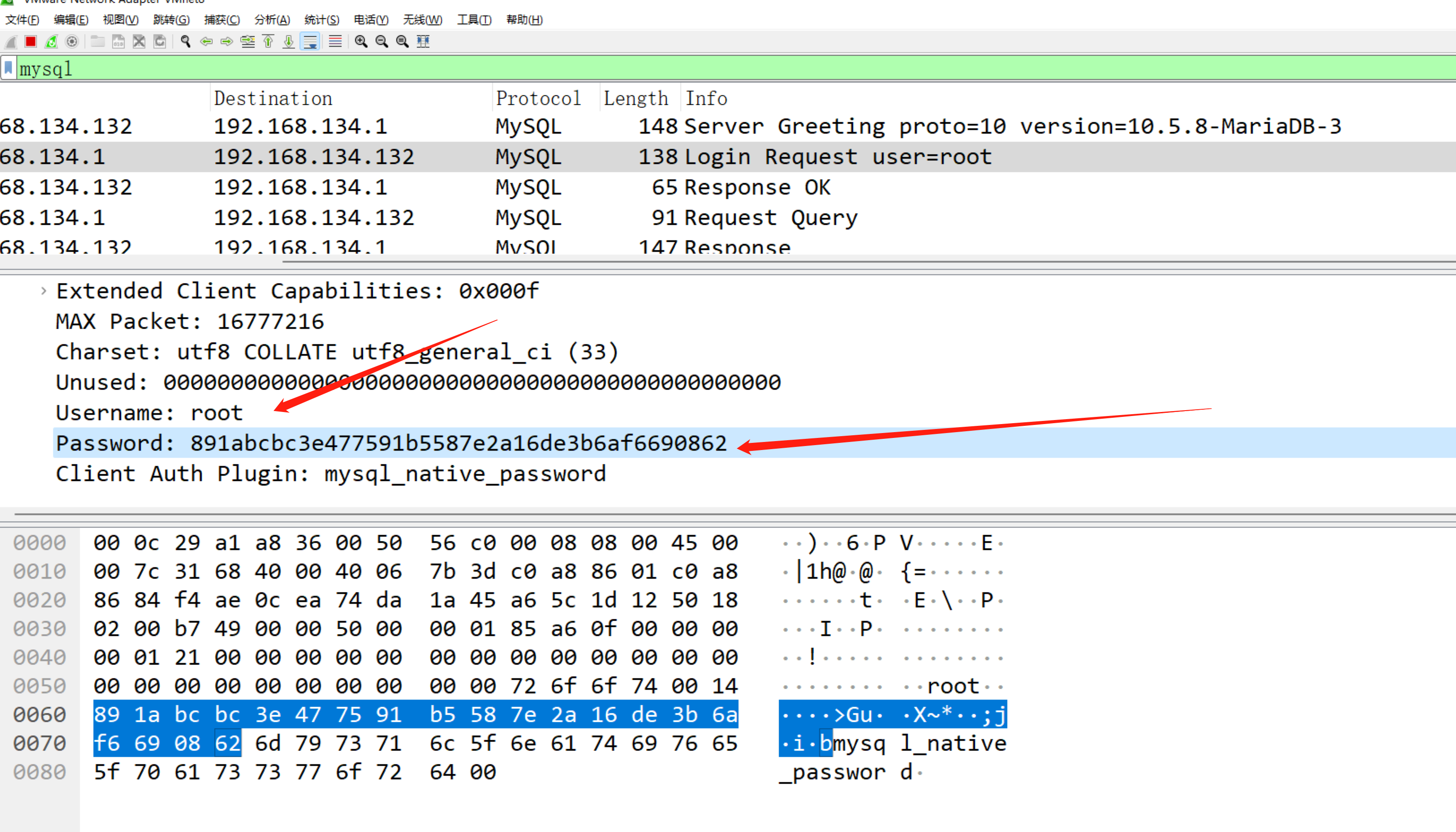

这个应该是客户端的登录包,返回了用户名和登录密码的哈希值

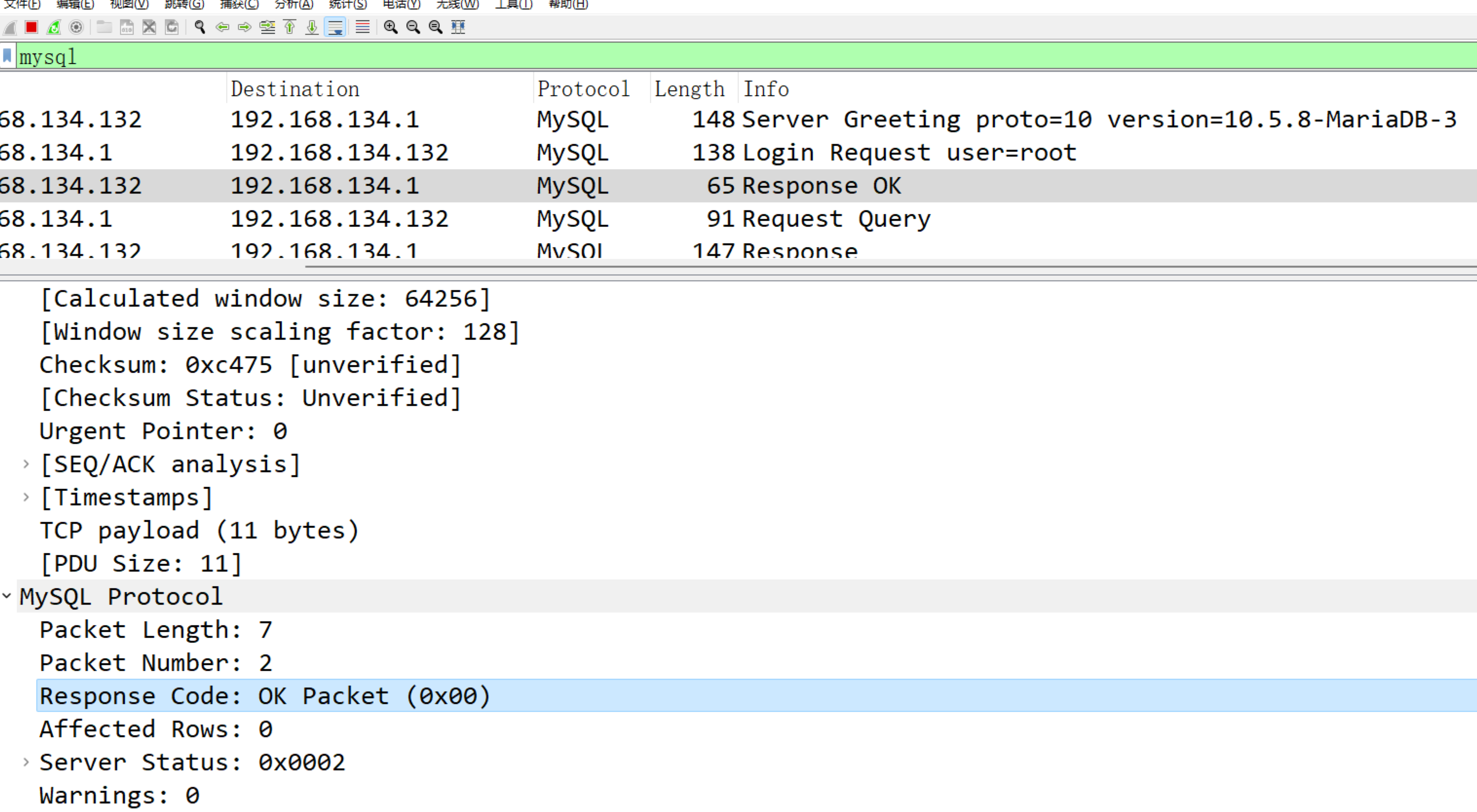

再往下看

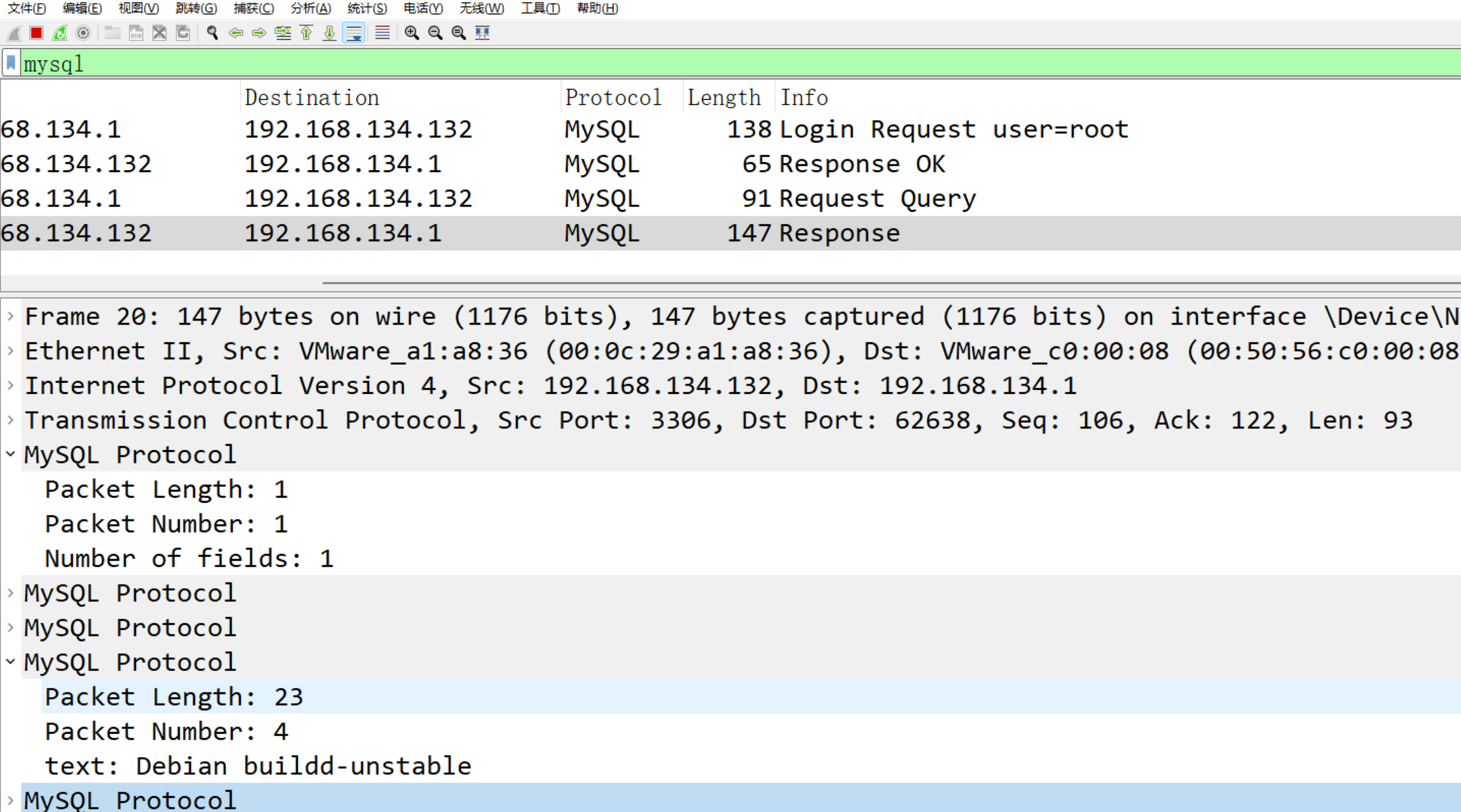

这个是登录包,接下来的就是正常的语句查询了

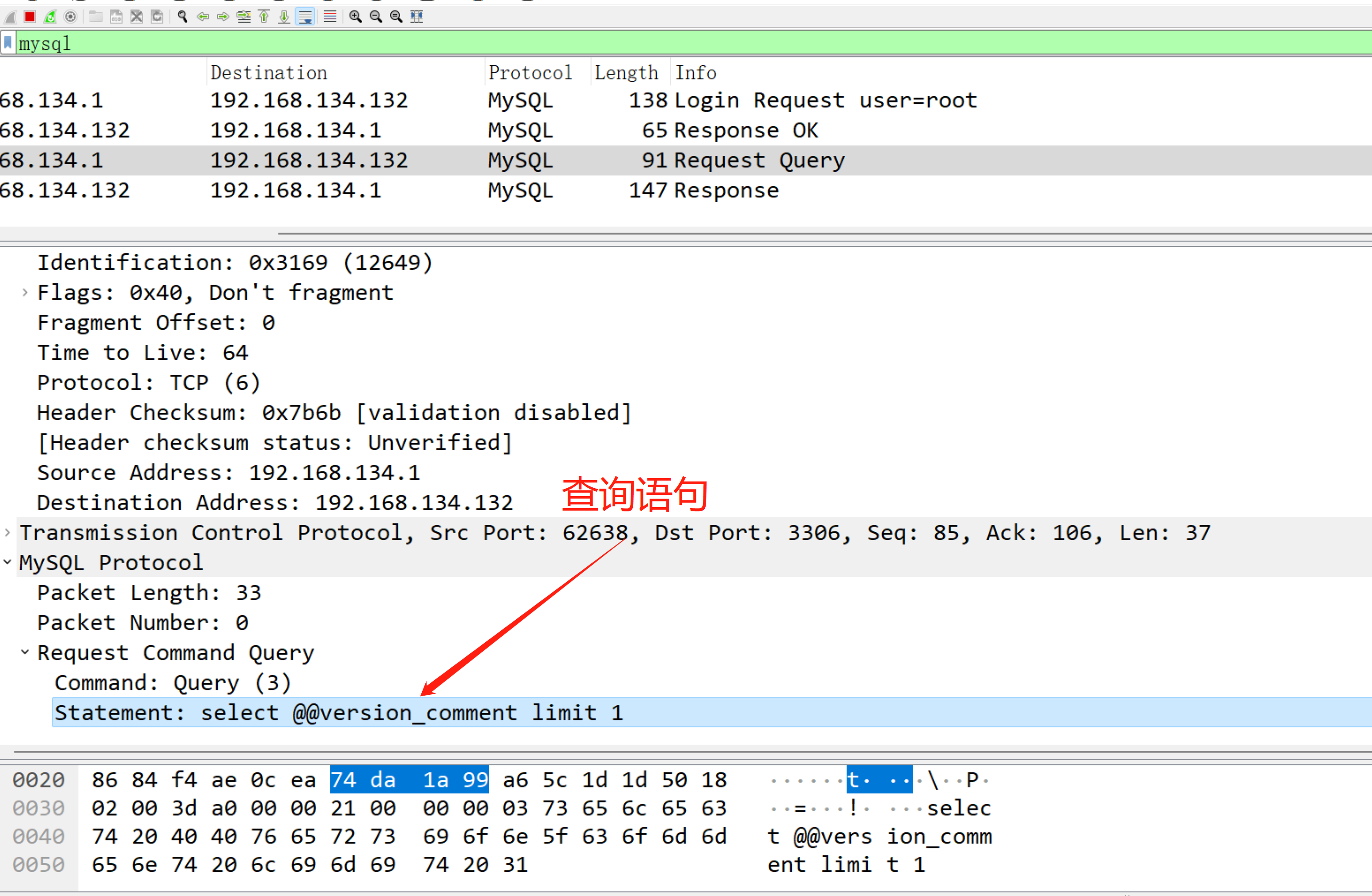

然后就是查询语句的回显结果的包

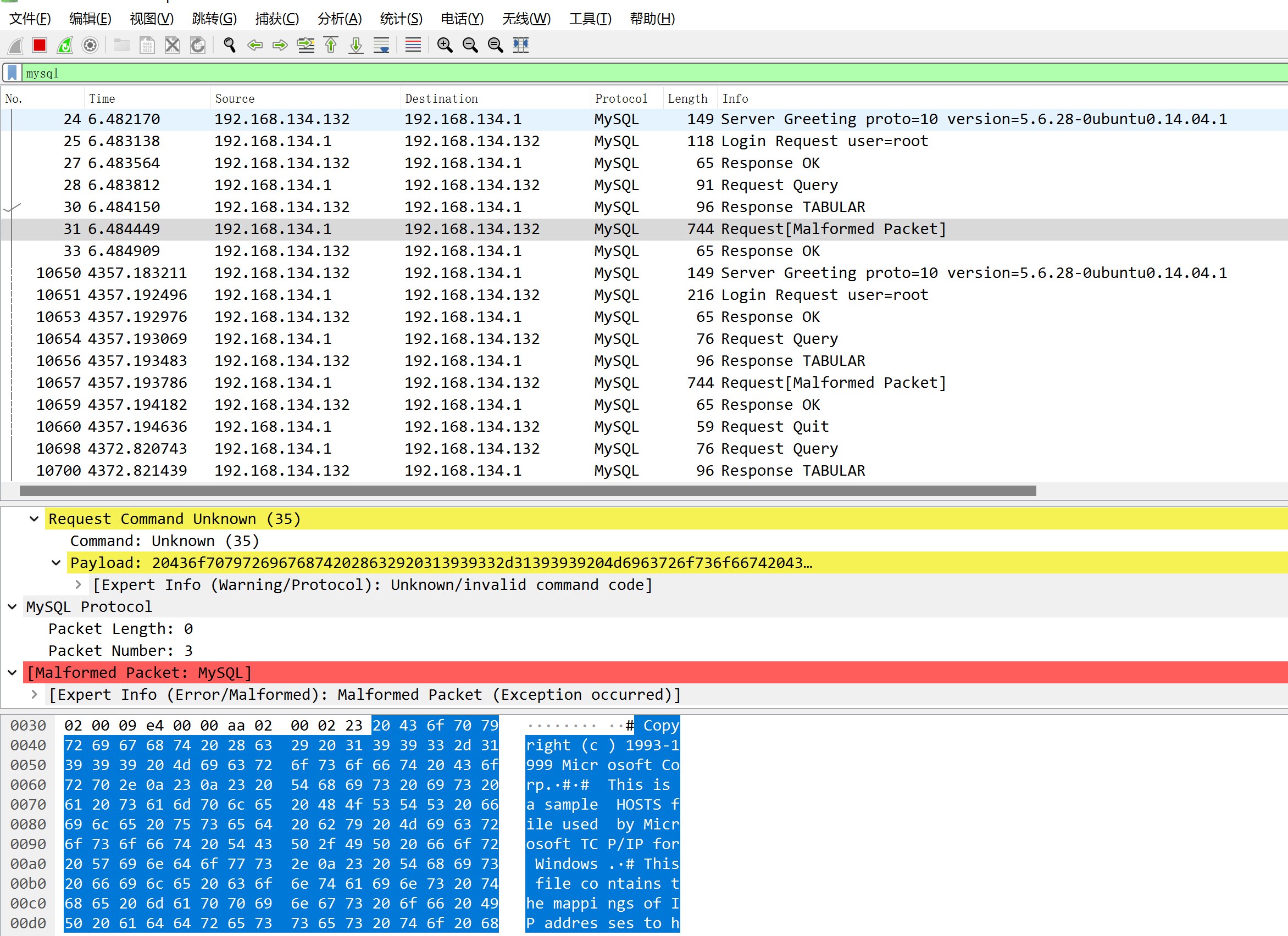

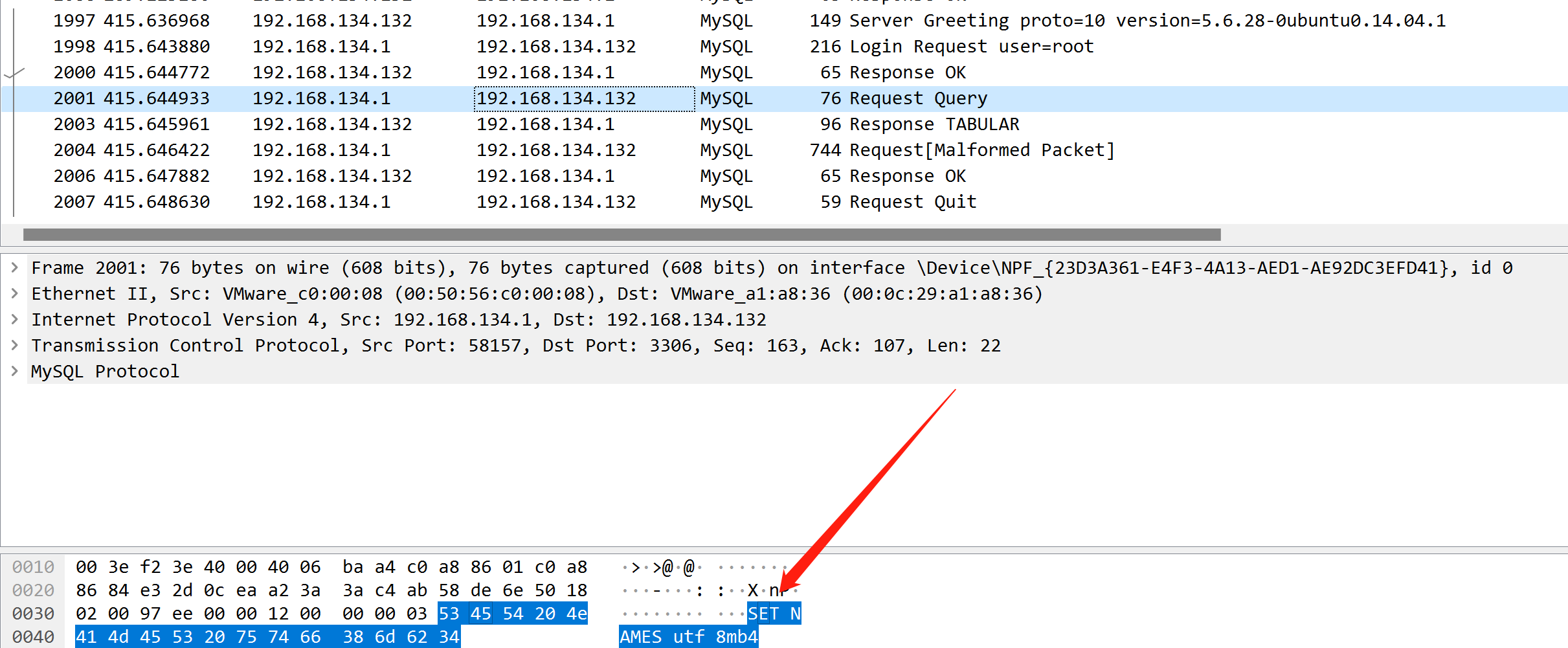

接下来分析一下读取文件的流量包,在Mysql命令行执行语句过后,得到流量包

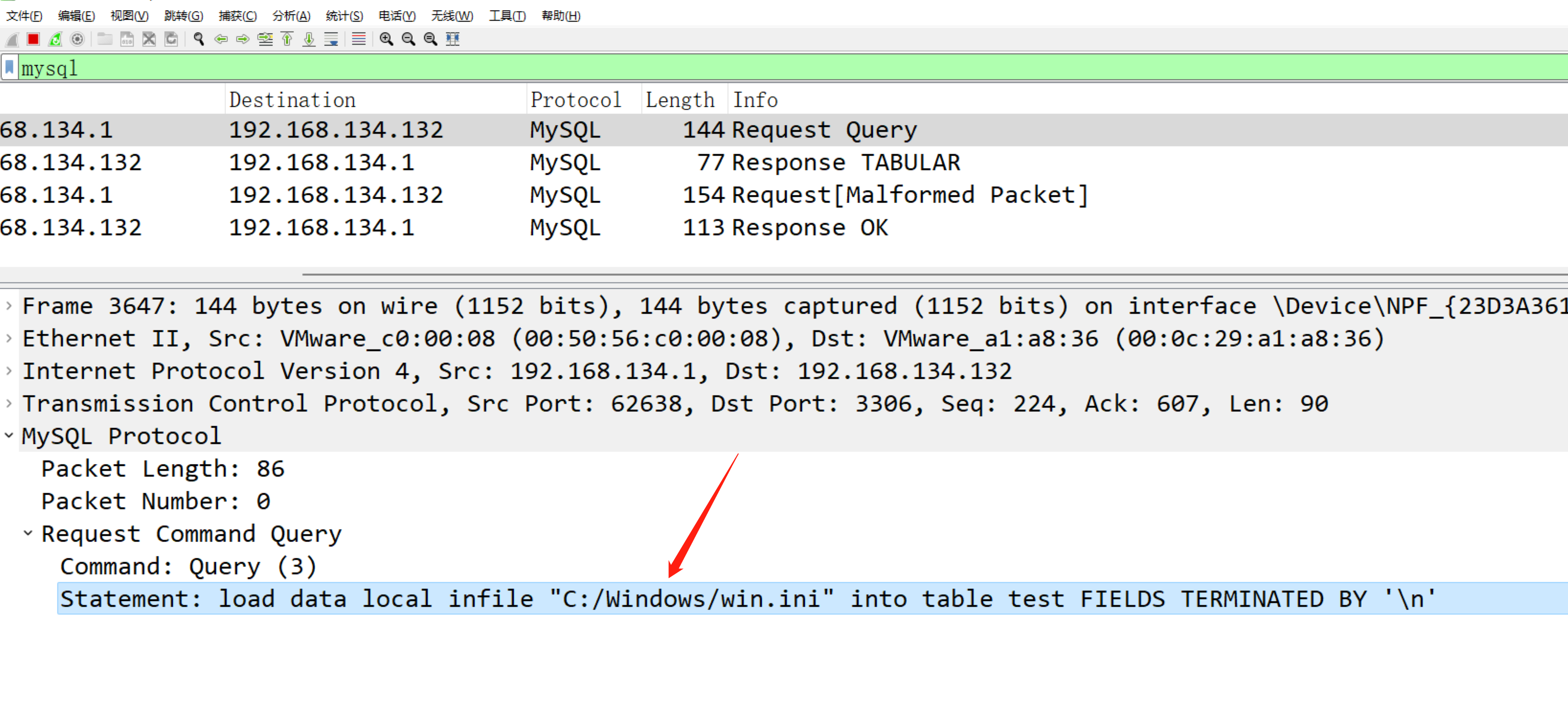

首先是客户端发送查询

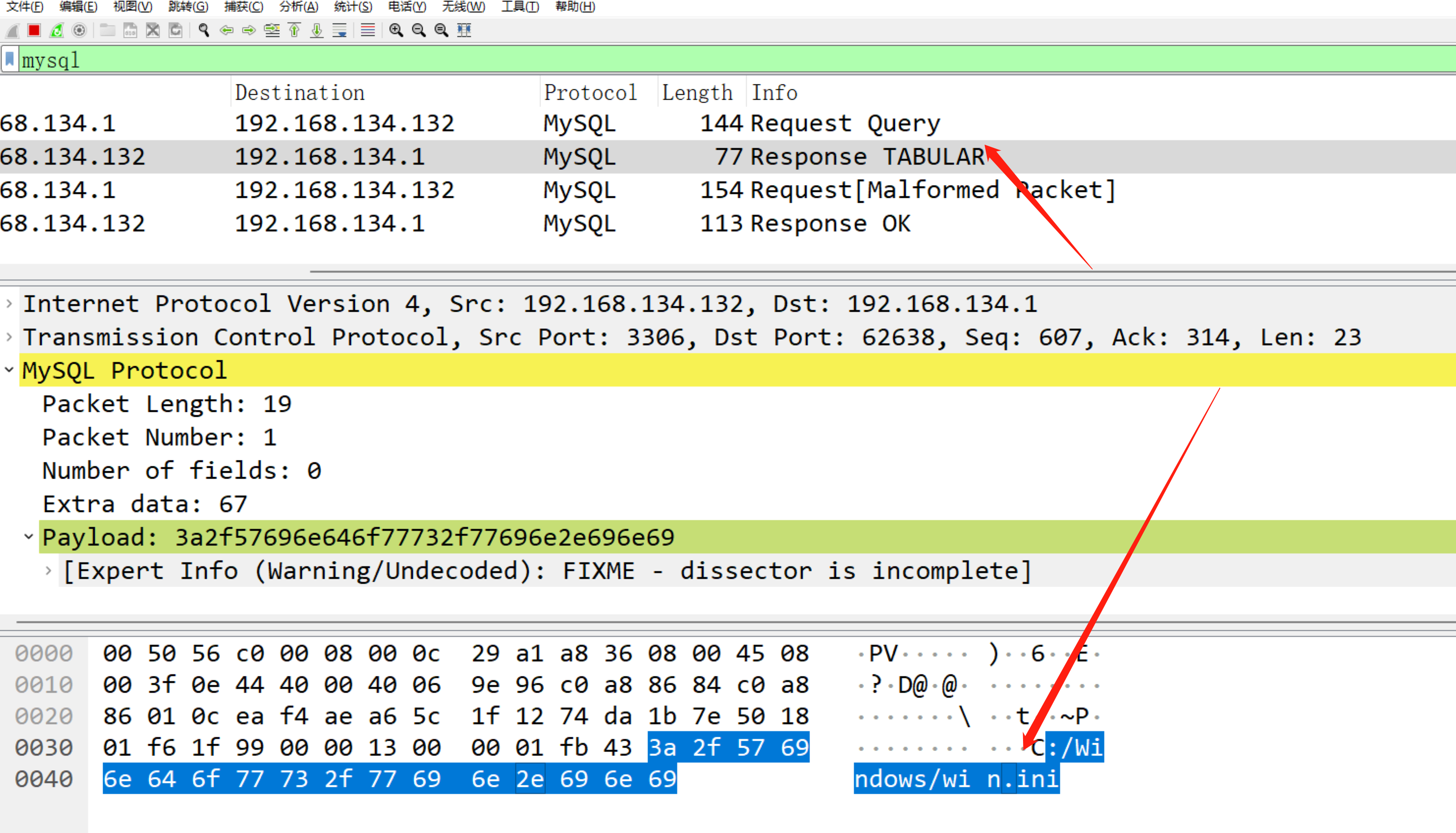

服务端返回了需要的路径

这里可以看出来读取文件成功,同时可以看出文件是由客户端发送到服务端的,那么我们能不能控制这个文件,实现服务端恶意读取其他文件呢?我们先来分析一下正常流程

1、客户端:将Win.ini文件插入到表test中

2、服务端:读取Win.ini文件内容

3、客户端:Win.ini内容为xxx而我们想实现的流程是

1、客户端:我想查看当前数据库(任何指令皆可)

2、服务端:读取flag.php文件内容

3、客户端:flag.php内容为xxx那么这个可不可行呢?其实是可行的。 那么这里想实现恶意的读取文件的话,其实我们可以伪造一个假的Mysql服务,当客户端请求连接时,我们运行连接,然后无论对方输入什么密码都可以连接,接下来向客户端发送读取文件要求,然后等客户端发送文件即可,具体过程如下所示

1、服务端向客户端发送Greeting包

2、客户端向服务端发送请求以root身份登录

3、服务端运行客户端登录

4、客户端向服务端发送查询版本号等信息请求

5、服务端向客户端请求'C:\windows\system32\drivers\etc\hosts'文件内容

6、客户端向服务端发送该文件内容

7、服务端成功接收,向客户端返回响应包

那么我们伪造的Mysql服务需要做些什么此时就显而易见了

1、需要构造一个Greeting包发送给客户端

2、需要允许用户以任意密码登录,然后给予一个响应

3、需要构造一个TABULAR包发给客户端(将想要读取的文件名发给客户端)

4、接收文件内容后发送一个响应包这里的话不对如何构造Gretting包和TABULAR包进行讲解,师傅们若想自己构造可以参考crow大师傅的这篇文章

https://cloud.tencent.com/developer/article/1856248

里面对如何构造进行了较为细致的讲解。

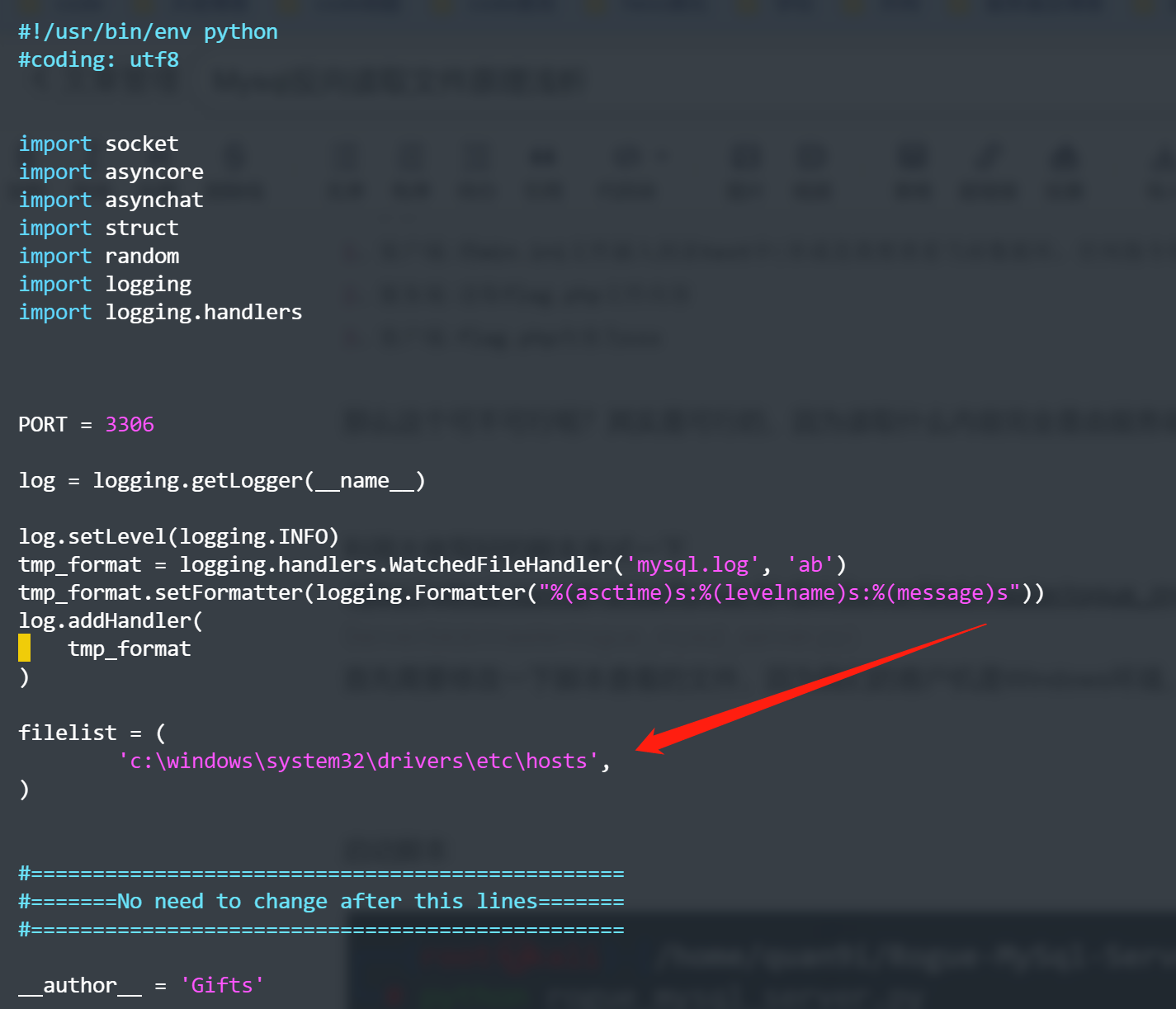

这里利用大佬写好的脚本来试一下,脚本链接如下

https://github.com/allyshka/Rogue-MySql-Server/blob/master/rogue_mysql_server.py

首先需要修改一下脚本查看的文件,因为我们的客户机是Windows环境,而原脚本读取的是Linux环境下的文件,所以需要稍作修改

将filelist修改为c:\windows\system32\drivers\etc\hosts

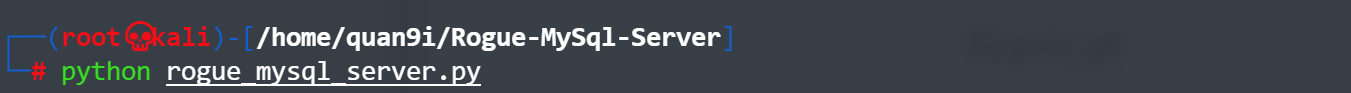

启动脚本

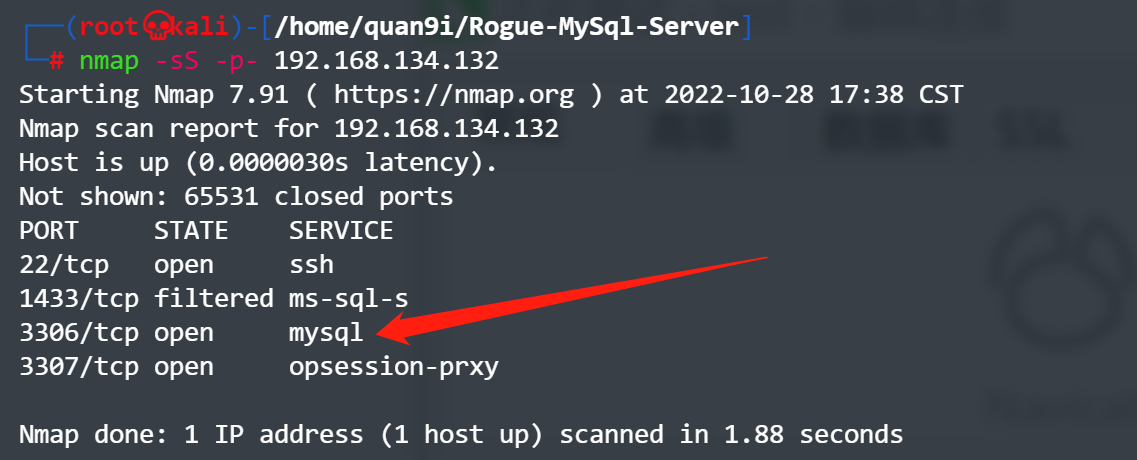

接下来用nmap查看端口是否开启

nmap -sS -p- 192.168.134.132

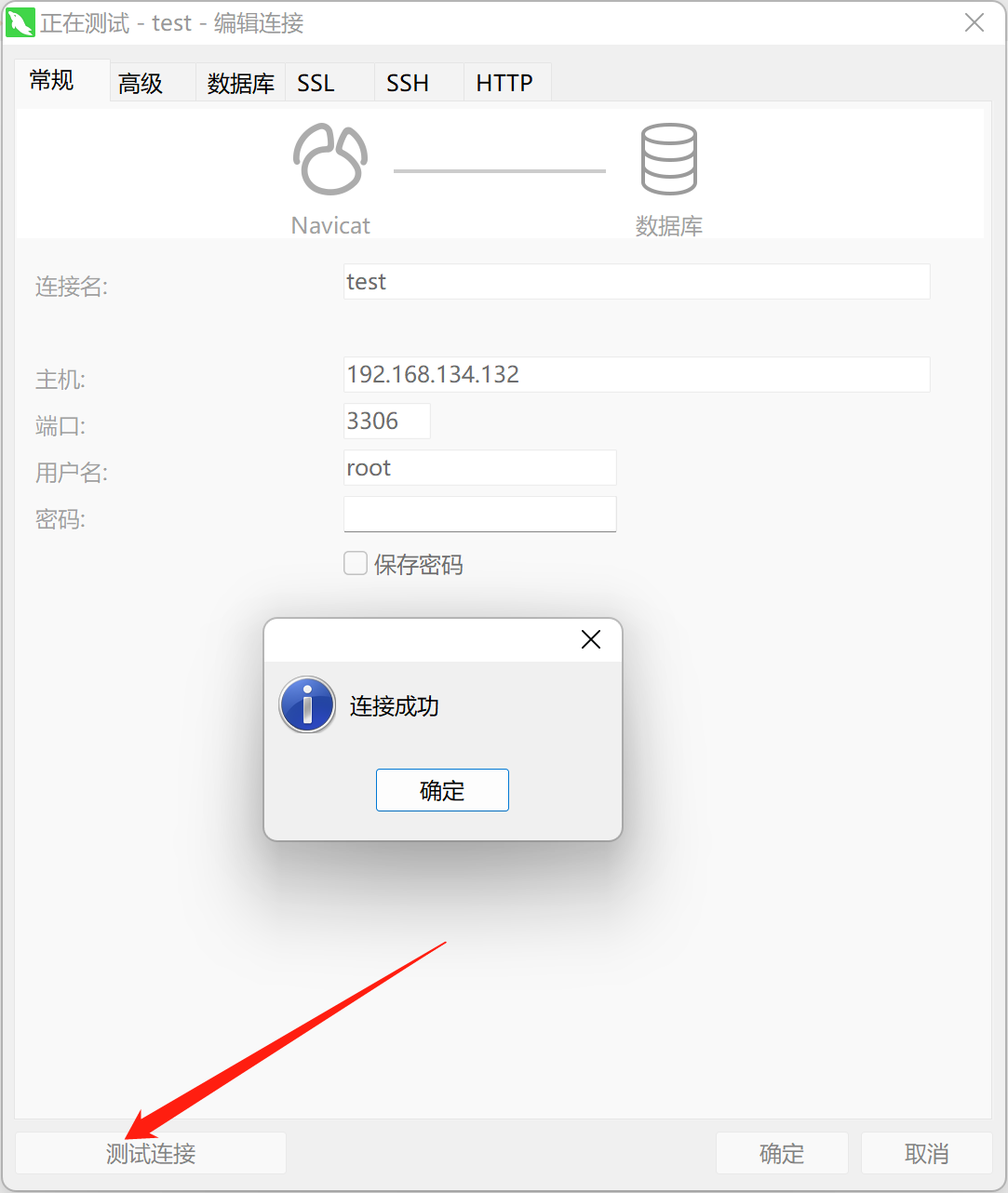

可以看到端口已经开启,接下来就可以尝试用Navicat进行连接尝试(空密码即可,因为这本就是一个不存在的Mysql服务,只是一个恶意服务端)

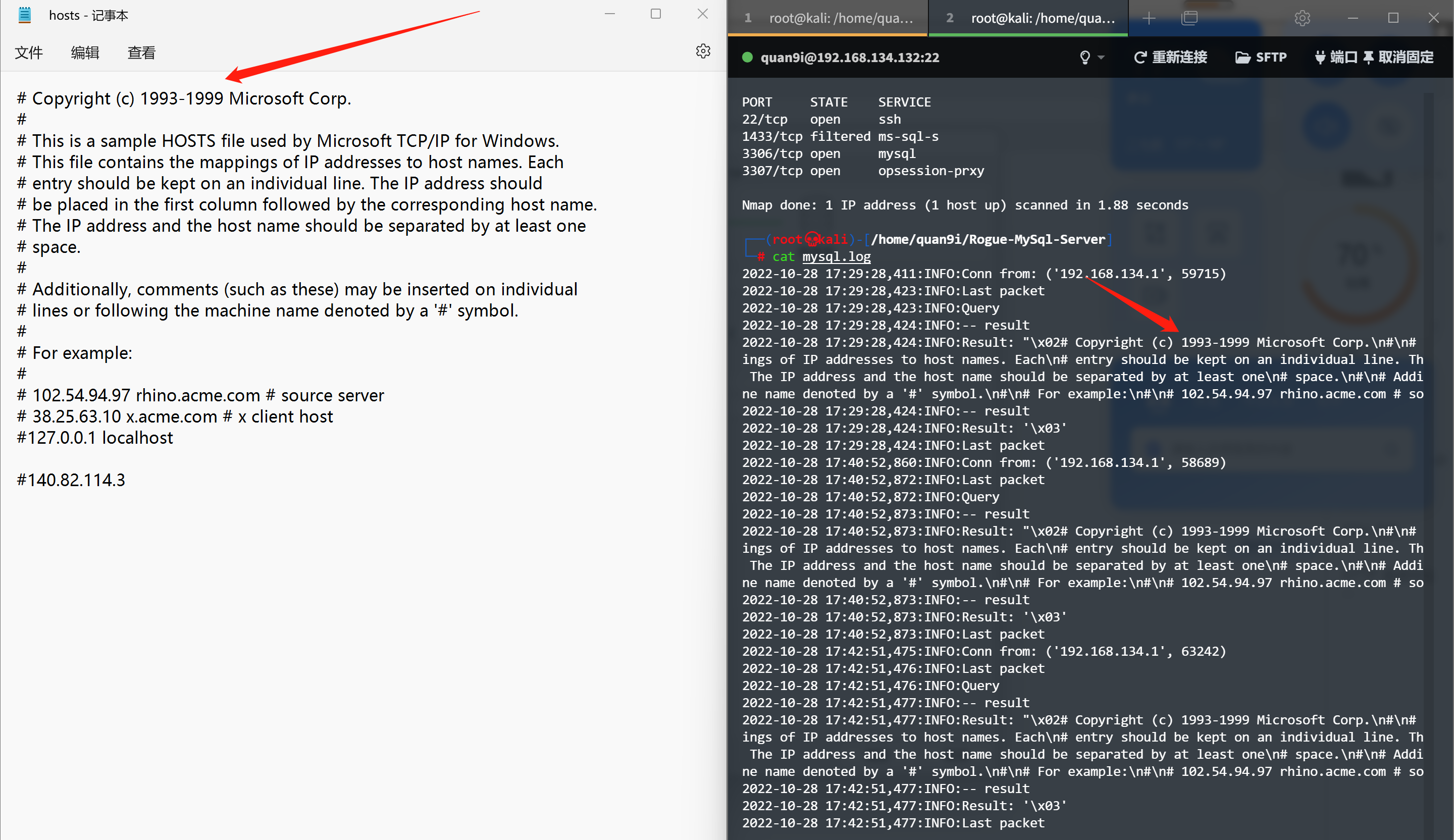

接下来就可以发现服务端的当前路径下多了一个mysql.log,文件,查看一下

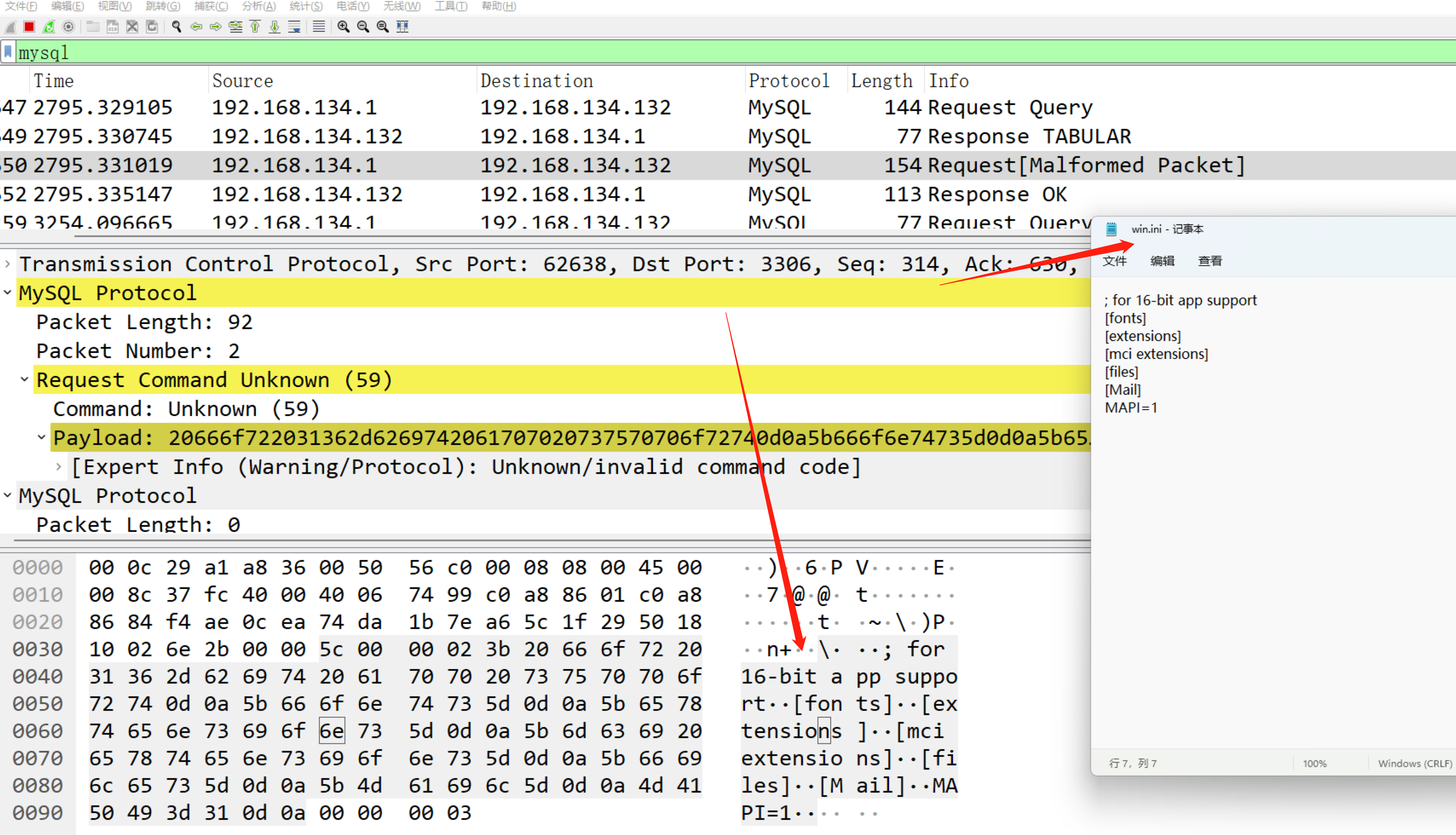

成功获取到文本内容 接下来结合Wireshark分析一下流量看与我们设想是否一致

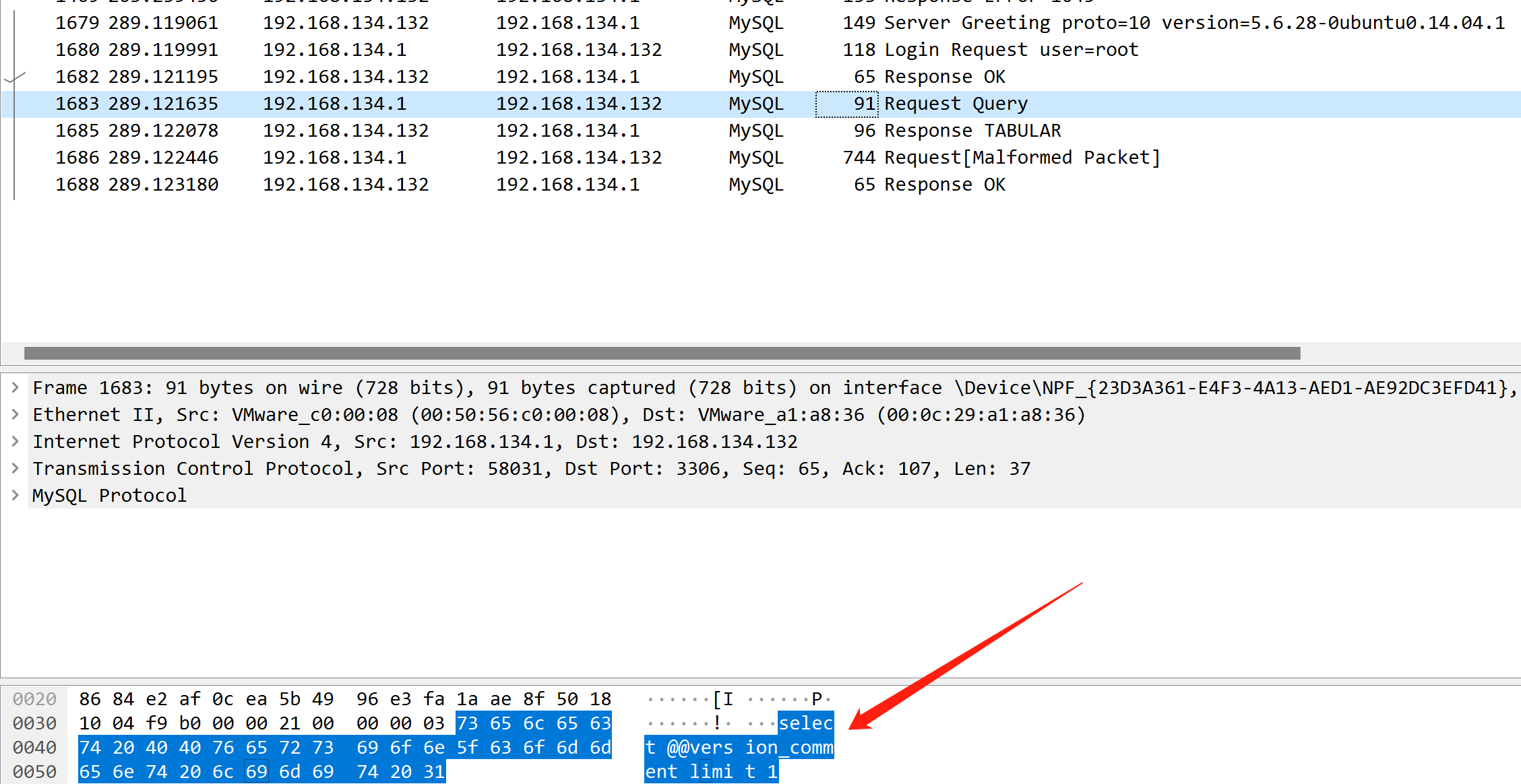

可以发现跟我们之前所想是相同的,接下来试一下Mysql命令行连接Mysql恶意服务,分析流量有什么不同

可以看到过程其实都是一致的,不同点就在于Mysql命令行连接过恶意服务后请求的是查看版本号等信息,而Navicat请求的是set names utf 8mb4来获取指纹等信息

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2022/10/29 ,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录