【玩转EdgeOne】 实践教程:打造全面安全防护策略

原创【玩转EdgeOne】 实践教程:打造全面安全防护策略

原创

I. 引言

在数字化时代背景下,安全防护需求的增长已成为一个不可忽视的全球性议题。随着互联网、物联网和云计算等技术的广泛应用,数据已成为推动社会发展的关键资源。然而,这些技术的普及也带来了新的安全挑战,如个人信息泄露、网络诈骗和网络攻击等,对个人隐私、企业资产和国家安全构成威胁。因此,加强安全防护措施,提升网络安全意识和能力,对于保障数字化进程中的安全至关重要。

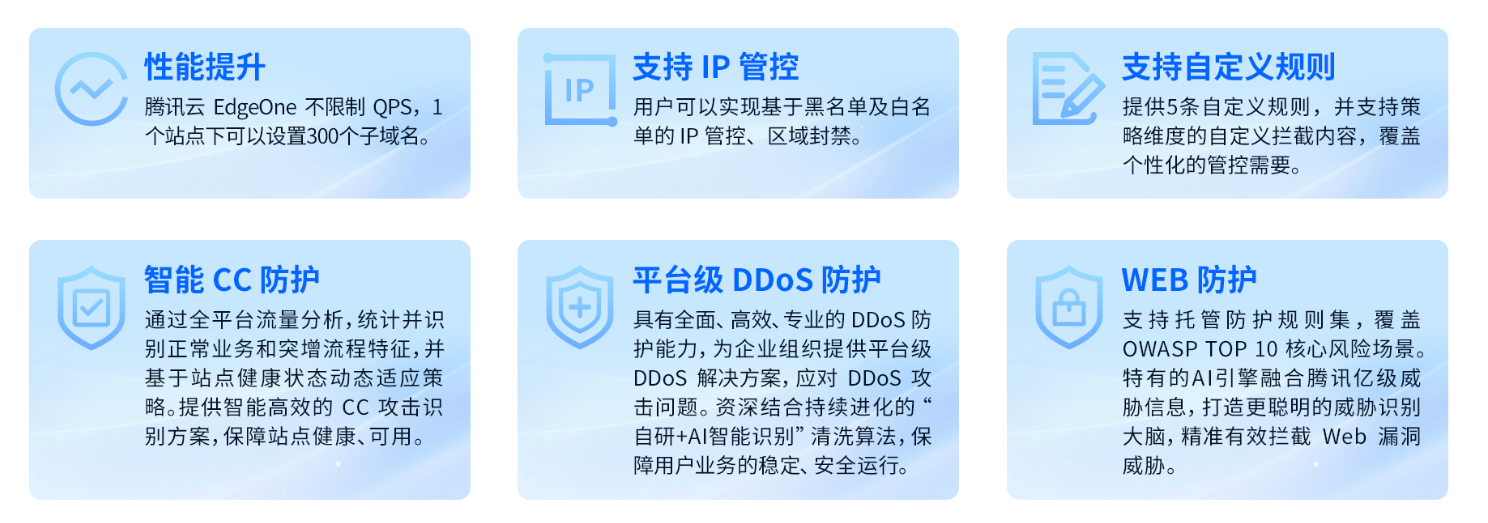

Edgeone作为领先的安全解决方案提供商,在应对这些挑战中发挥着重要作用。公司提供全面的安全产品和服务,包括但不限于防火墙、反病毒软件、入侵检测系统、安全信息和事件管理(SIEM)系统,以及基于人工智能的威胁分析工具。这些解决方案能够帮助客户及时发现并响应安全威胁,减少潜在损失。Edgeone还提供定制化的安全解决方案和专业咨询服务,以满足不同客户的独特需求。

Edgeone的成功在于其对客户需求的深刻理解和对行业趋势的敏锐洞察。公司不断研究和开发新的安全技术,以适应不断变化的安全环境。同时,Edgeone注重人才培养和引进,通过其专业知识和经验,为客户提供全面和深入的安全服务。这种以人为本的发展理念,使得Edgeone能够在激烈的市场竞争中保持领先地位,赢得客户信赖。

在数字化时代,安全防护不仅是技术问题,更是社会问题。Edgeone通过其创新的安全解决方案,为个人和企业提供了强有力的安全保障。面对不断演变的网络威胁,Edgeone将继续发挥其领导作用,推动安全技术的发展,为创造一个更加安全、稳定的数字世界贡献力量。随着技术的不断进步,我们期待Edgeone在未来能够带来更多创新,为全球数字化安全防护做出更大的贡献。

II. Edgeone实践教程之一:访问管控实战✔

1. Edgeone访问管控功能简介

访问管控在维护网络安全中扮演着至关重要的角色。它不仅涉及到对外部威胁的防御,也包括对内部潜在风险的管理。Edgeone的访问管控功能通过实施多层次的安全策略,确保了网络资源的完整性和机密性。这些策略包括但不限于身份验证、权限分配、行为监控和入侵防御等。通过精确地识别和验证用户身份,Edgeone能够为不同的用户或系统分配合适的访问权限,从而避免了权限过度集中或滥用的风险。同时,Edgeone还能够实时监控网络活动,及时发现并阻止任何未授权的访问尝试,从而为组织提供了一个安全可靠的网络环境。

访问管控的概念和意义

访问管控是基于最小权限原则的一种安全实践,它要求用户或系统仅被授予完成特定任务所必需的最小权限。这种原则有助于限制对敏感数据和关键资源的访问,从而减少潜在的安全风险。例如,如果一个员工仅需要读取访问权限来完成工作,那么他们就不应该被授予写入或修改的权限。这样做可以有效地防止未授权访问,减少数据泄露和内部威胁的可能性。

访问控制列表(ACL)、基于角色的访问控制(RBAC)

- 访问控制列表(ACL):ACL是一种用于定义网络流量过滤规则的技术。通过配置ACL,管理员可以控制哪些数据包可以通过网络设备,哪些则被拦截。例如,ACL可以基于源IP地址、目的IP地址、传输层协议(如TCP或UDP)和端口号来允许或拒绝流量。

- 基于角色的访问控制(RBAC):RBAC是一种将权限分配给特定角色的方法,而不是直接分配给个别用户。在这种方法中,角色根据工作职责和需要执行的任务来定义,每个角色都有一组预定义的权限。用户通过成为角色的成员来继承相应的权限,这样可以简化权限管理,特别是在大型组织中。

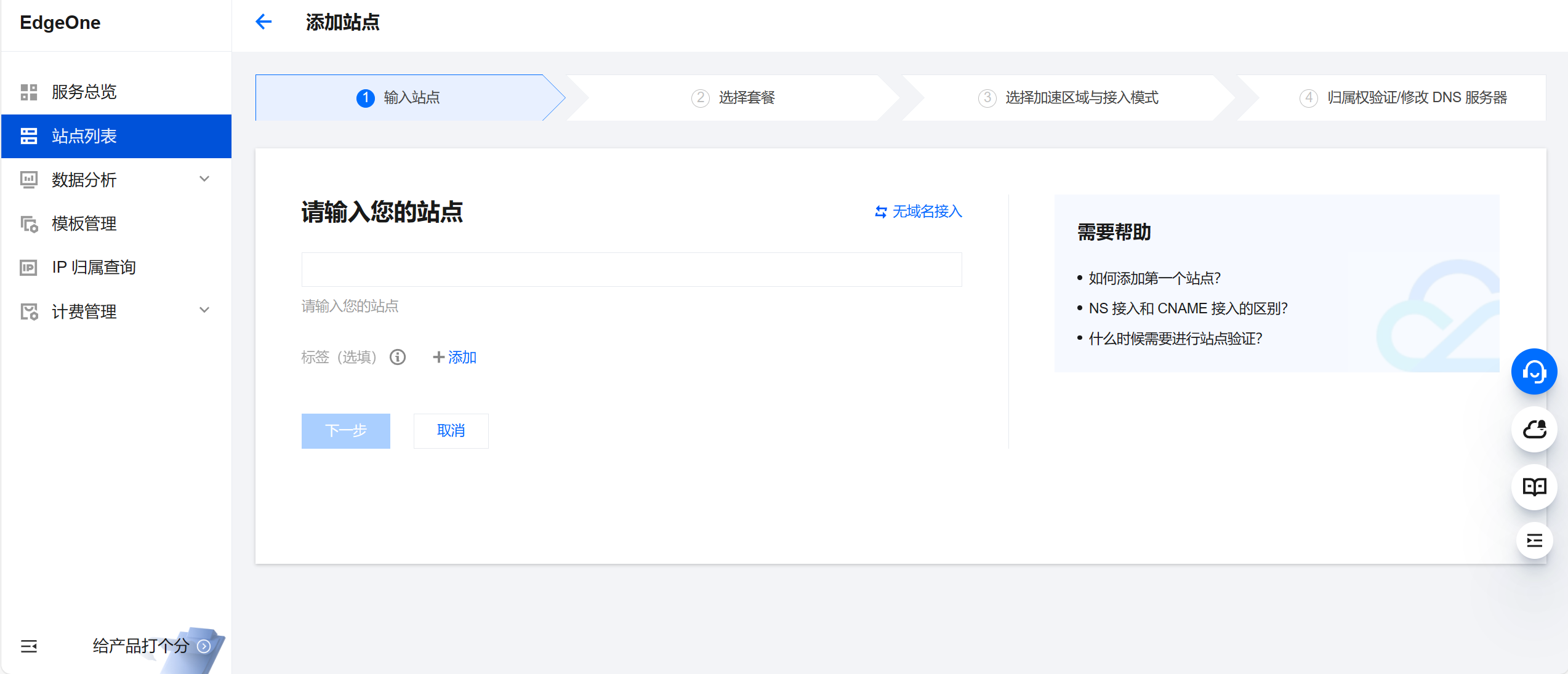

2. 实践操作:如何配置Edgeone实现访问管控

为了确保网络资源的安全性和完整性,Edgeone提供了一系列的访问管控功能,允许管理员通过精细的策略配置来管理网络访问权限。以下是如何配置Edgeone实现访问管控的具体步骤。

登录Edgeone控制台

管理员需要使用其管理员账号和密码登录Edgeone的管理控制台。通常,控制台的登录界面会要求输入这些凭据。一旦登录成功,管理员将看到一个用户友好的界面,其中包含了各种工具和选项,用于管理和配置网络安全策略。

设置访问策略

在Edgeone控制台中,管理员可以设置多种访问策略来加强对网络资源的保护。以下是一些常见的访问策略设置:

- IP白名单/黑名单:管理员可以创建IP地址的白名单和黑名单,以控制来自特定地址的访问请求。白名单中的IP地址将被允许访问网络资源,而黑名单中的IP地址将被阻止。这是一种有效的方法,用于防止来自已知恶意地址的攻击和干扰。

- 访问频率限制:为了防止暴力攻击和滥用服务,管理员可以设置访问频率限制。这意味着系统将监控和限制来自单个IP地址的访问请求频率,如果请求超过设定的阈值,系统将暂时阻止该IP地址的进一步访问。

保存设置并生效

在设置好访问策略后,管理员需要保存这些更改。Edgeone控制台通常提供了一个“保存”或“应用”按钮,用于将新的策略应用到网络中。一旦保存,新的访问策略将立即生效,系统将根据这些策略来管理和控制所有网络访问活动。

通过这些步骤,Edgeone的访问管控功能可以帮助组织有效地管理网络访问权限,防止未授权的访问和潜在的安全威胁。这不仅提高了网络的安全性,也确保了网络资源的合理利用和高效运作。

3. 案例分析:如何利用Edgeone实现精确的访问管控

假设一个企业希望防止未授权访问其内部资源,如文件服务器和数据库。通过Edgeone,企业可以实施以下策略:

- 细粒度的IP过滤:只允许来自已知业务合作伙伴和员工办公网络的IP地址访问敏感资源。

- 基于时间的访问控制:在非工作时间禁止对关键系统的访问,以减少潜在的安全威胁。

- 用户身份验证:结合RBAC,为不同角色的用户提供不同级别的访问权限,确保员工只能访问其工作所需的资源。

为了保护企业内部资源免受未授权访问,EdgeOne提供了一系列的安全策略和功能,这些可以被定制以满足企业特定的安全需求。以下是如何使用EdgeOne来实现这些安全策略的详细说明和必要的配置代码。

细粒度的IP过滤

细粒度的IP过滤可以帮助企业限制对敏感资源的访问,只允许可信的IP地址进行连接。在EdgeOne中,可以通过配置访问控制列表(ACL)来实现这一点。

# 假设我们有一个可信IP列表

trusted_ips = ['192.168.1.1', '192.168.1.2', '10.0.0.1']

# 在EdgeOne中创建一个ACL规则,只允许这些IP访问

acl_rule = {

"action": "allow",

"source": trusted_ips,

"protocol": "tcp",

"port": 22 # 假设我们要控制SSH访问

}

# 将规则应用到EdgeOne的安全策略中

apply_acl(acl_rule)在上述代码中,我们定义了一个包含可信IP地址的列表,并创建了一个ACL规则,该规则允许这些IP地址通过TCP协议访问端口22(SSH服务通常使用的端口)。然后,我们将这个规则应用到EdgeOne的安全策略中。

基于时间的访问控制

基于时间的访问控制可以限制在特定时间段内的访问,以减少非工作时间的安全威胁。EdgeOne允许设置基于时间的规则来实现这一功能。

# 定义工作时间范围

work_hours = {

"start": "09:00",

"end": "18:00"

}

# 创建基于时间的访问控制规则

time_based_rule = {

"action": "deny",

"not_time": work_hours,

"source": "any",

"destination": "internal_resources"

}

# 应用时间基于访问控制规则

apply_time_based_rule(time_based_rule)在这个例子中,我们定义了工作时间范围,并创建了一个规则,该规则在工作时间之外拒绝所有对内部资源的访问。这个规则将应用于EdgeOne的安全策略,确保在非工作时间阻止所有访问尝试。

用户身份验证和基于角色的访问控制(RBAC)

EdgeOne支持用户身份验证和RBAC,允许企业根据用户的角色和职责分配不同的访问权限。

# 定义角色和权限

roles_and_permissions = {

"admin": ["read", "write", "delete"],

"employee": ["read", "write"],

"guest": ["read"]

}

# 为用户分配角色

user_roles = {

"john_doe": "admin",

"jane_smith": "employee",

"visitor": "guest"

}

# 在EdgeOne中配置RBAC规则

for user, role in user_roles.items():

configure_rbac(user, roles_and_permissions[role])在这段代码中,我们定义了不同的角色和相应的权限,然后为每个用户分配了一个角色。接着,我们使用configure_rbac函数在EdgeOne中配置RBAC规则,确保每个用户根据其角色获得适当的访问权限。

通过这些策略的实施,EdgeOne帮助企业实现了精确的访问管控,有效防止了未授权访问和其他安全风险。此外,EdgeOne还提供了实时监控和日志记录功能,使得安全团队能够快速识别和响应任何异常行为。通过这样的实践操作和案例分析,我们可以看到EdgeOne在访问管控方面的实用性和有效性,为组织提供了强有力的网络安全保障。

III. Edgeone实践教程之二:全面DDoS防护策略✔

1. Edgeone DDoS防护功能概述

DDoS(分布式拒绝服务)攻击是一种常见的网络攻击方式,攻击者通过控制多个系统向目标网络或服务器发送大量请求,以消耗目标资源,导致正常用户无法访问服务。这种攻击不仅会对企业的在线业务造成严重影响,还可能带来负面的商业影响和经济损失。

Edgeone的DDoS防护功能是其安全防护体系中的重要组成部分,专门设计来对抗日益猖獗的DDoS攻击。通过一系列先进的技术和策略,Edgeone能够有效地保护企业的网络资源不受大规模的拒绝服务攻击的影响。

DDoS攻击的原理和危害

DDoS攻击的原理是通过利用大量的受控制的系统(通常被称为僵尸网络)向目标发送海量的网络请求,这些请求超出了目标系统的正常处理能力,导致服务不可用。攻击者往往利用这一点来达到破坏目标业务连续性的目的。DDoS攻击的危害是多方面的,它不仅会导致服务中断,影响用户体验,还可能导致重要数据的丢失,损害企业的声誉,甚至造成经济损失。

流量清洗、黑洞路由

为了有效防御DDoS攻击,Edgeone采取了多种防护措施:

流量清洗

流量清洗是一种主动的防护手段,它通过识别和区分正常的流量和恶意流量,将恶意流量过滤掉,而允许合法流量顺利通过。Edgeone的流量清洗中心具备高度的可扩展性和弹性,能够在不影响正常业务的前提下,处理大规模的流量洪峰。

# 假设Edgeone的流量清洗规则如下:

清洗规则 = {

"动作": "清洗",

"触发条件": "流量超过设定阈值",

"目标": "所有非法IP地址"

}

# 应用流量清洗规则

应用清洗规则(清洗规则)在上述代码中,我们定义了一个流量清洗规则,该规则会在检测到流量超过预设阈值时触发,并对所有非法IP地址的流量进行清洗。

黑洞路由

黑洞路由是一种更为被动的防护手段,它将所有识别为攻击流量的数据包直接丢弃,而不是发送到目标服务器。这种方法可以立即阻断攻击流量,保护目标系统不受攻击。

# 假设Edgeone的黑洞路由规则如下:

黑洞规则 = {

"动作": "黑洞路由",

"触发条件": "持续高流量攻击",

"持续时间": "超过5分钟"

}

# 应用黑洞路由规则

应用黑洞规则(黑洞规则)在这段代码中,我们定义了一个黑洞路由规则,当检测到持续的高流量攻击超过5分钟时,将触发黑洞路由,阻断攻击流量。

通过这些高级的DDoS防护功能,Edgeone能够帮助企业构建起强大的网络安全防线,有效抵御各种规模和类型的DDoS攻击,确保企业的在线服务稳定可靠。

2. 实践操作:如何配置Edgeone实施全面DDoS防护

为了确保企业网络资源的稳定性和安全性,Edgeone提供了全面的DDoS防护策略,允许用户通过一系列的操作来配置和实施有效的防护措施。以下是如何配置Edgeone以实施全面DDoS防护的详细步骤。

开启DDoS防护

在Edgeone控制台中,用户首先需要找到DDoS防护的设置选项。通常,这可以通过导航至安全或网络保护相关的页面来完成。在这里,用户可以启用DDoS防护功能。启用该功能通常只需要勾选一个复选框或点击一个按钮。一旦启用,Edgeone将开始监控所有流向用户的网络资源的流量,以便检测和防御潜在的DDoS攻击。

设置防护策略和规则

启用DDoS防护后,用户可以根据自己的需求和网络环境来设置具体的防护策略和规则。这可能包括:

- 定义流量阈值:设置一个合理的流量阈值,当流量超过这个阈值时,系统将认为可能发生了DDoS攻击。

- 触发防护的条件:除了流量阈值,用户还可以设置其他触发防护的条件,例如特定类型的流量模式或来自特定地理位置的流量。

- 配置流量清洗规则:流量清洗是一种主动的防护措施,它可以在检测到攻击时自动启动,以清洗掉恶意流量。

以下是一个示例代码,展示了如何设置一个简单的DDoS防护策略:

# 定义DDoS防护策略

def setup_ddos_protection_strategy(threshold, action, duration):

# 将策略应用到Edgeone系统中

# 这通常涉及到与Edgeone API的交互

# 这里的代码是一个抽象的示例,实际应用中需要根据Edgeone的API文档来编写

# 应用策略

apply_strategy(threshold, action, duration)

# 调用函数,设置防护策略

setup_ddos_protection_strategy(

threshold="100 requests per second",

action="traffic scrubbing",

duration="5 minutes"

)在这个示例中,我们定义了一个函数setup_ddos_protection_strategy,它接受流量阈值、动作和持续时间作为参数,并将这些策略应用到Edgeone系统中。这个函数在实际使用时需要根据Edgeone的API文档来实现具体的API调用。

监控攻击情况并采取相应措施

Edgeone提供了实时监控功能,允许用户随时查看网络流量的情况,并在检测到异常时及时采取措施。此外,Edgeone还可以配置报警机制,当系统检测到潜在的DDoS攻击时,会自动通知用户。

用户可以通过Edgeone控制台的监控仪表板来查看流量图表和警报日志。如果发现流量异常,用户可以立即调整防护策略,加强流量清洗,或者与Edgeone的技术支持团队联系,寻求专业的帮助和指导。

通过这些实践操作,Edgeone能够帮助企业构建起一个强大的DDoS防护体系,有效抵御各种规模和类型的DDoS攻击,确保企业的在线服务稳定可靠。

3. 成功案例分享:利用Edgeone成功抵御大规模DDoS攻击的经验

在这个知名企业的案例中,Edgeone的DDoS防护功能得到了充分的发挥和验证。通过这起事件,我们可以看到Edgeone如何帮助企业构建起一个强大、灵活且响应迅速的DDoS防护体系。接下来,我们将更深入地探讨Edgeone的DDoS防护功能,并分析其成功抵御攻击的关键因素。

攻击的规模和特点

在这次攻击中,攻击者利用了大规模的僵尸网络资源,这些资源可能遍布全球,由成千上万的受感染设备组成。攻击者通过这些设备向目标企业发起了高流量、多向量、持续性的DDoS攻击。这种攻击的目的是通过消耗目标网络的带宽和资源,导致正常用户无法访问服务,从而给企业造成经济损失和声誉损害。

Edgeone的响应

Edgeone的流量清洗功能在检测到异常流量时迅速启动。这一功能通过分析流量模式,区分出正常流量和恶意流量。Edgeone利用先进的流量分析技术,如深度包检测(DPI)和行为分析,来识别出攻击流量的特征。一旦识别出攻击流量,Edgeone会将其引导至专门的清洗中心进行处理。这些清洗中心拥有足够的带宽和计算资源来处理这些恶意请求,从而确保合法流量的顺畅和业务的连续性。

安全团队的作用

在攻击期间,企业的安全团队发挥了至关重要的作用。他们通过Edgeone的实时监控和分析工具,密切监视攻击的动态。这些工具可以提供详细的流量报告和警报,使得安全团队能够快速识别攻击的模式和特点。根据这些信息,安全团队及时调整了防护策略,如增加了流量阈值、调整了清洗规则、启用了黑洞路由等。这种灵活性和实时性是成功抵御攻击的关键。

攻击的结果

通过Edgeone的高效防护和安全团队的及时响应,企业成功地抵御了这次大规模的DDoS攻击。企业的在线服务在整个攻击期间保持稳定运行,用户体验未受影响,企业的声誉和业务得到了保护。这次成功的防护经验不仅增强了企业对Edgeone的信任,也为其他企业提供了宝贵的参考。

Edgeone的DDoS防护功能

Edgeone的DDoS防护功能是其安全防护体系的重要组成部分,它包括以下几个关键组成部分:

流量清洗

流量清洗是Edgeone的核心防护措施之一。它不仅能够清洗掉恶意流量,还能够确保合法流量的优先级和服务质量。这一功能通过分布式的清洗中心实现,这些中心具备高带宽和高处理能力,能够应对大规模的攻击。Edgeone的清洗中心还具备智能学习能力,能够根据历史攻击数据和模式不断优化清洗策略,提高防护效率。

实时监控和分析

Edgeone提供了实时的流量监控和分析工具,帮助安全团队了解网络状况并及时发现异常。这些工具可以提供详细的流量报告和警报,使得安全团队能够快速做出决策。此外,Edgeone还提供了可视化的仪表板,使得安全团队可以直观地看到攻击的来源、类型和影响,从而更有效地进行响应。

防护策略的灵活性

Edgeone允许用户根据自己的业务需求和网络环境定制防护策略。用户可以设置流量阈值、定义攻击特征、选择响应措施等。这种灵活性使得Edgeone能够适应各种不同的防护需求。此外,Edgeone还支持自动化的防护策略调整,可以根据实时流量和攻击模式自动调整策略,减少人工干预,提高响应速度。

# 导入必要的库,假设Edgeone提供了一个Python SDK

from edgeone_sdk import DDoSProtectionClient

# 定义流量清洗策略

def setup_traffic_scrubbing(threshold, duration):

"""

设置流量清洗策略,当流量超过阈值时触发清洗。

:param threshold: 流量阈值,例如 "100 requests per second"

:param duration: 触发清洗的持续时间,例如 "5 minutes"

"""

ddos_client.create_traffic_scrubbing_rule(threshold=threshold, duration=duration)

# 定义实时监控和警报策略

def setup_monitoring_and_alerts():

"""

设置实时监控和警报,以便在检测到潜在的DDoS攻击时通知安全团队。

"""

ddos_client.enable_real_time_monitoring()

ddos_client.setup_alerts(recipients=["security_team@example.com"])

# 定义自动化防护策略调整

def setup_automation():

"""

启用自动化策略调整,根据实时流量和攻击模式自动优化防护策略。

"""

ddos_client.enable_automation()

# 应用上述策略

if __name__ == "__main__":

# 设置流量清洗策略

setup_traffic_scrubbing(threshold="100 requests per second", duration="5 minutes")

# 设置实时监控和警报

setup_monitoring_and_alerts()

# 启用自动化防护策略调整

setup_automation()

print("DDoS防护策略已成功配置。")在这个假设性的代码示例中,我们首先导入了一个名为edgeone_sdk的虚构库,该库提供了与Edgeone服务交互的接口。我们初始化了一个DDoSProtectionClient对象,并使用API密钥进行认证。

接下来,我们定义了三个函数来设置不同的DDoS防护策略:

setup_traffic_scrubbing:创建一个流量清洗规则,当流量超过设定的阈值并且持续一定时间时,将触发流量清洗。setup_monitoring_and_alerts:启用实时监控,并设置警报,以便在检测到潜在的DDoS攻击时通知安全团队。setup_automation:启用自动化策略调整,根据实时流量和攻击模式自动优化防护策略。

最后,在__main__块中,我们调用这些函数来应用上述策略,并打印一条消息表示DDoS防护策略已成功配置。

参考文档:

https://cloud.tencent.com/developer/article/2397784

https://cloud.tencent.com/developer/techpedia/2201

https://cloud.tencent.com/product/teo?from_column=20421&from=20421

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。