Okta遭遇凭证填充攻击,部分客户受影响

威胁行为者利用凭证填充攻击,通过自动化方式尝试使用从网络犯罪分子那里购买的用户名和密码列表来入侵用户账户。

Okta 在一份公告中指出,这些攻击似乎与之前思科 Talos 团队报告的暴力破解和密码喷射攻击使用的是相同的基础设施。

在 Okta 观察到的所有攻击中,请求都是通过 TOR 匿名网络以及各种住宅代理(例如NSOCKS、Luminati和DataImpulse)发出的。

影响和建议

Okta 表示,观察到的攻击对那些运行 Okta 经典引擎并配置了仅审计模式而非日志和执行模式的 ThreatInsight 的组织尤为成功。同样,那些没有拒绝来自匿名代理访问的组织也面临更高的攻击成功率。Okta称,这些攻击成功地影响了一小部分客户。

为了在网络边缘阻止这些攻击,公司提供了一系列措施:

- 在日志和执行模式下启用ThreatInsight,在这些IP地址尝试认证之前主动阻止已知涉及凭证填充的IP地址。

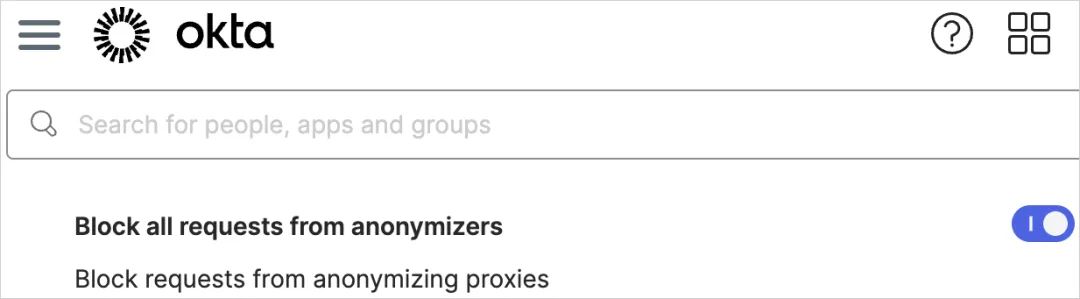

- 拒绝来自匿名代理的访问,主动阻止通过不可信的匿名服务发出的请求。

阻止来自管理控制台 > 设置 > 功能 的匿名请求(图片来源:Okta)

- 切换到 Okta Identity Engine,提供更强大的安全功能,如对风险登录进行验证码挑战和 Okta FastPass 等无密码认证选项。

- 实施动态区域(Dynamic Zones),使组织能够专门阻止或允许某些 IP,并根据地理位置和其他标准管理访问。

另外,Okta还在其咨询意见中提供了一系列更通用的建议,有助于降低账户被接管的风险。包括免密码身份验证、执行多因素身份验证、使用强密码、拒绝公司所在地以外的请求、阻止声誉不佳的 IP 地址、监控并应对异常登录。

https://www.bleepingcomputer.com/news/security/okta-warns-of-unprecedented-credential-stuffing-attacks-on-customers/

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2024-05-04,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读